Datei:Man-in-the-middle attack of Diffie-Hellman key agreement.svg

Originaldatei (SVG-Datei, Basisgröße: 300 × 250 Pixel, Dateigröße: 3 KB)

Diese Datei stammt aus Wikimedia Commons und kann von anderen Projekten verwendet werden. Die Beschreibung von deren Dateibeschreibungsseite wird unten angezeigt.

Beschreibung

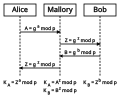

| BeschreibungMan-in-the-middle attack of Diffie-Hellman key agreement.svg | The sequence diagram of a man-in-the-middle attack of the Diffie-Hellmann key agreement. The image was created using gedit (a texteditor). |

| Datum | |

| Quelle | Eigenes Werk |

| Urheber | Stefan Birkner (squizzz) |

| Genehmigung (Weiternutzung dieser Datei) |

GFDL, cc-by-sa-2.5,2.0,1.0 |

Lizenz

|

Es ist erlaubt, die Datei unter den Bedingungen der GNU-Lizenz für freie Dokumentation, Version 1.2 oder einer späteren Version, veröffentlicht von der Free Software Foundation, zu kopieren, zu verbreiten und/oder zu modifizieren; es gibt keine unveränderlichen Abschnitte, keinen vorderen und keinen hinteren Umschlagtext.

Der vollständige Text der Lizenz ist im Kapitel GNU-Lizenz für freie Dokumentation verfügbar.http://www.gnu.org/copyleft/fdl.htmlGFDLGNU Free Documentation Licensetruetrue |

| Diese Datei ist unter der Creative-Commons-Lizenz „Namensnennung – Weitergabe unter gleichen Bedingungen 3.0 nicht portiert“ lizenziert. | ||

| ||

| Diese Lizenzmarkierung wurde auf Grund der GFDL-Lizenzaktualisierung hinzugefügt.http://creativecommons.org/licenses/by-sa/3.0/CC BY-SA 3.0Creative Commons Attribution-Share Alike 3.0truetrue |

- Dieses Werk darf von dir

- verbreitet werden – vervielfältigt, verbreitet und öffentlich zugänglich gemacht werden

- neu zusammengestellt werden – abgewandelt und bearbeitet werden

- Zu den folgenden Bedingungen:

- Namensnennung – Du musst angemessene Urheber- und Rechteangaben machen, einen Link zur Lizenz beifügen und angeben, ob Änderungen vorgenommen wurden. Diese Angaben dürfen in jeder angemessenen Art und Weise gemacht werden, allerdings nicht so, dass der Eindruck entsteht, der Lizenzgeber unterstütze gerade dich oder deine Nutzung besonders.

- Weitergabe unter gleichen Bedingungen – Wenn du das Material wiedermischst, transformierst oder darauf aufbaust, musst du deine Beiträge unter der gleichen oder einer kompatiblen Lizenz wie das Original verbreiten.

| Bildnotizen InfoField | Diese Datei ist annotiert: Betrachte diese auf Commons. |

j

The protocol depicted in Figure 10.8 is insecure against a man-in-the-middle attack. Suppose Alice and Bob wish to exchange keys, and Darth is the adversary. The attack proceeds as follows: Darth prepares for the attack by generating two random private keys X D 1 and X D 2 and then computing the corresponding public keys Y D 1 and Y D 2 . 1 . Alice transmits Y A to Bob. 2 . Darth intercepts Y A and transmits Y D 1 to Bob. Darth also calculates K 2 = ( Y A ) X D 2

mod q . 3 .

Bob receives Y D 1 and calculates K 1 = ( Y D 1 ) X E mod q . 4 . Bob transmits X A to Alice. 5 . Darth intercepts X A and transmits Y D2 to Alice. Darth calculates K 1 = ( Y B ) X D 1

mod q . 6 .

Alice receives Y D2 and calculates K 2 = ( Y D2 ) X A mod q . 7 . At this point, Bob and Alice think that they share a secret key, but instead Bob and Darth share secret key K 1 and Alice and Darth share secret key K 2. All future communication between Bob and Alice is compromised in the following way: Alice sends an encrypted message M : E( K 2, M ). 1 . Darth intercepts the encrypted message and decrypts it, to recover M . 2 . Darth sends Bob E( K 1, M ) or E( K 1, M '), where M ' is any message. In the first case, Darth simply wants to eavesdrop on the 3 .

Kurzbeschreibungen

In dieser Datei abgebildete Objekte

Motiv

13. September 2006

Dateiversionen

Klicke auf einen Zeitpunkt, um diese Version zu laden.

| Version vom | Vorschaubild | Maße | Benutzer | Kommentar | |

|---|---|---|---|---|---|

| aktuell | 18:28, 28. Feb. 2011 |  | 300 × 250 (3 KB) | wikimediacommons>DieBucheBot | Trying to fix invalid XML |

Dateiverwendung

Die folgende Seite verwendet diese Datei: