Grundschutz/Absicherung/Vorgehensweise: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| (24 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''Absicherung-Varianten''' - | '''Absicherung-Varianten''' - Einstiegswege in den [[IT-Grundschutz]] | ||

== Beschreibung == | == Beschreibung == | ||

; Einstiegs-Varianten | |||

[[File:gsVorgehen18.png|mini|400px]] | |||

Sicherheitsniveau gemäß | |||

* Institution | |||

* Anforderungen | |||

* Gegebenheiten | |||

; Übersicht | ; Übersicht | ||

[[File:gsVorgehen46.png|mini|400px]] | [[File:gsVorgehen46.png|mini|400px]] | ||

| Zeile 9: | Zeile 15: | ||

! Absicherung !! Beschreibung | ! Absicherung !! Beschreibung | ||

|- | |- | ||

| Basis || | | [[#Basis|Basis]] || | ||

* Einfachen Einstieg | |||

* Keine differenzierte Bewertungen | * Keine differenzierte Bewertungen | ||

* Nur besonders wichtige Anforderungen | * Nur besonders wichtige Anforderungen | ||

|- | |- | ||

| Standard || | | [[#Standard|Standard]] || | ||

* Systematische Erfassung | |||

* Bewertung des Schutzbedarfs | * Bewertung des Schutzbedarfs | ||

* | * [[Risikoanalyse]]n | ||

* Umfassende Absicherung | * Umfassende Absicherung | ||

|- | |- | ||

| Kern || | | [[#Kern|Kern]] || | ||

* Nur besonders wichtige Bereiche | |||

* Alle Schritte der Standard-Absicherung | * Alle Schritte der Standard-Absicherung | ||

* Ausgewählte, besonders wichtige Bereiche („Kronjuwelen“) | * Ausgewählte, besonders wichtige Bereiche („Kronjuwelen“) | ||

|} | |} | ||

; Voraussetzungen und Ausgangspunkte | ; Voraussetzungen und Ausgangspunkte | ||

| Zeile 36: | Zeile 37: | ||

* Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren | * Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren | ||

; Organisatorische Grundlagen | |||

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat | Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat | ||

== Basis == | == Basis == | ||

{{:Absicherung/Basis}} | |||

== Standard == | == Standard == | ||

{{:Absicherung/Standard}} | |||

== | == Absicherung/Kern == | ||

{{:Kern}} | |||

<noinclude> | <noinclude> | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

* [[Grundschutz/Informationsverbund]] | * [[Grundschutz/Informationsverbund]] | ||

| Zeile 86: | Zeile 61: | ||

===== Weblinks ===== | ===== Weblinks ===== | ||

[[Kategorie:BSI | [[Kategorie:BSI/200-2]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 22. Oktober 2024, 15:02 Uhr

Absicherung-Varianten - Einstiegswege in den IT-Grundschutz

Beschreibung

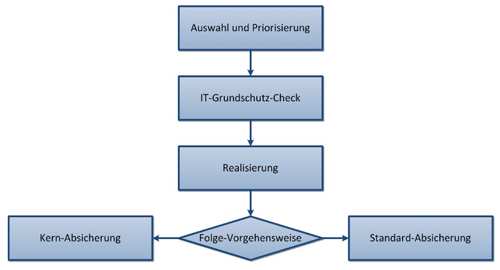

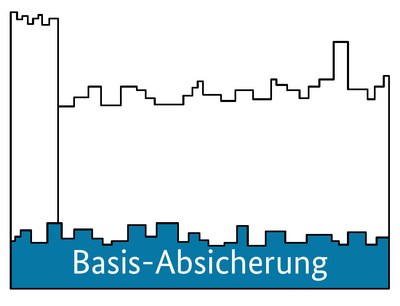

- Einstiegs-Varianten

Sicherheitsniveau gemäß

- Institution

- Anforderungen

- Gegebenheiten

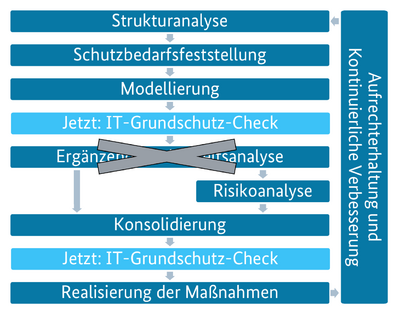

- Übersicht

| Absicherung | Beschreibung |

|---|---|

| Basis |

|

| Standard |

|

| Kern |

|

- Voraussetzungen und Ausgangspunkte

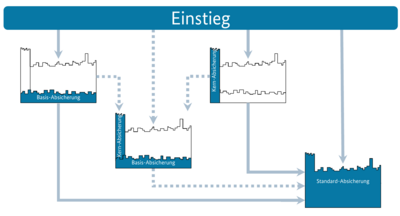

Unterschiedliche Institutionen haben auch unterschiedliche Voraussetzungen und Ausgangspunkte für eine ganzheitliche Umsetzung von Informationssicherheit

- So haben insbesondere kleinere und mittelgroße Institutionen oft nicht die personellen und finanziellen Ressourcen für eine umfassende Absicherung in einem Schritt

- Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren

- Organisatorische Grundlagen

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat

Basis

Absicherung/Basis - Beschreibung

Beschreibung

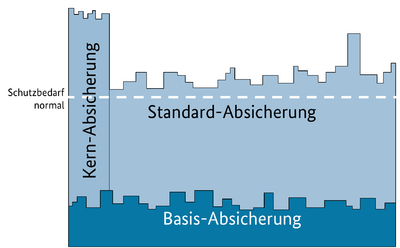

Einfacher Einstieg in das systematische Management der Informationssicherheit

Ohne differenzierte Bewertungen des Schutzbedarfs und ergänzende Risikoanalysen Sicherheitsniveau signifikant erhöhen

- Erfüllung besonders wichtiger Basis-Anforderungen

- Leitfaden zur Basis-Absicherung

Drei Schritten zur Informationssicherheit

- Kompakter und übersichtlicher Einstieg

- Für kleine und mittlere Unternehmen und Behörden

- Vorgehen

Standard

Absicherung/Standard - Beschreibung

Beschreibung

- Umfassende Absicherung

- Systematische Strukturanalyse

- Erfassung der verschiedenen Komponenten

- Festlegung des Informationsverbundes (Scope)

- Bewertung des Schutzbedarfs

- Zusätzliche Risikoanalysen

- Vorgehen

Absicherung/Kern

Anhang

Siehe auch

Dokumentation

Links

Projekt

Weblinks