Wireshark/Filter: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

K Textersetzung - „line>“ durch „line copy>“ |

||

| (12 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

== Beschreibung == | == Beschreibung == | ||

== Installation == | == Installation == | ||

== | == Aufruf == | ||

<syntaxhighlight lang="bash" highlight="1" line> | <syntaxhighlight lang="bash" highlight="1" line copy> | ||

</syntaxhighlight> | </syntaxhighlight> | ||

=== Optionen === | === Optionen === | ||

=== | === Argumente === | ||

=== Umgebungsvariablen === | === Umgebungsvariablen === | ||

=== Exit-Status === | === Exit-Status === | ||

== Anwendung == | == Anwendung == | ||

=== | === Problembehebung === | ||

== Konfiguration == | == Konfiguration == | ||

=== Dateien === | === Dateien === | ||

| Zeile 17: | Zeile 17: | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} | ||

=== Dokumentation === | |||

; Man-Page | |||

;Info-Page | |||

=== Links === | |||

==== Projekt ==== | |||

==== Weblinks ==== | |||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 11. Mai 2025, 12:42 Uhr

topic - Kurzbeschreibung

Beschreibung

Installation

Aufruf

Optionen

Argumente

Umgebungsvariablen

Exit-Status

Anwendung

Problembehebung

Konfiguration

Dateien

Anhang

Siehe auch

Dokumentation

- Man-Page

- Info-Page

Links

Projekt

Weblinks

TMP

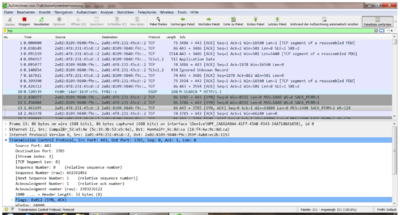

Display-Filter

Netzwerkverkehr aufzeichnen, filtern und auswerten

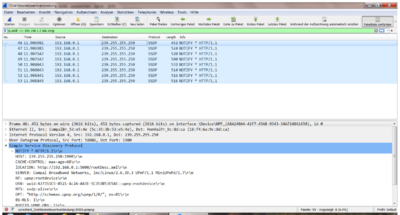

- Zeigt nur STMP (Port 25) und ICMP-Traffic

- Schaltfläche ...mit diesem Filter: wird der Filter eingegeben, mit dem gesucht werden soll

- Anschließend die gewünschte (aktive) Verbindung auswählen

- Die Aufzeichnung der Datenübertragung starten

- Die Aufzeichnung läuft und Wireshark zeigt in einem Statusfenster die Anzahl der aufgezeichneten Frames (Captured Packets) an

Datenübertragung stoppen

Das wichtigste Instrument zum Auswerten von Traces sind Filter

- Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt

- Um nur noch Traffic von und zu unserer eigenen IP-Adresse zu sehen, geben wir im Eingabefeld Filter von Wireshark folgenden Ausdruck ein:

ip.addr == 192.168.1.2

- Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene

- Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen

- Mit der Schaltfläche Clear kann die Filterbedingung gelöscht werden

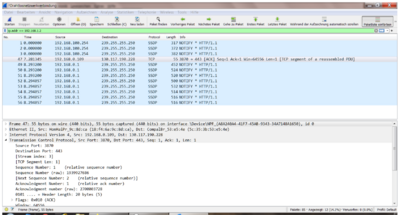

Filter erweitern

Anzeige weiter einschränken:

- Nur der Traffic des Ping-Kommandos ist interessant. Ping nutzt ein Protokoll namens ICMP

Filterbedingung entsprechend erweitern:

ip.addr == 192.168.1.2 && icmp

Mit dem Operator && werden die einzelnen Filterbedingungen UND-verknüpft

- icmp schränkt die Anzeige auf das Protokoll ICMP ein

- In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen