|

|

| (12 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 3: |

Zeile 3: |

| == Beschreibung == | | == Beschreibung == |

| [[File:itSicherheitsgesetz2.png|mini|500px]] | | [[File:itSicherheitsgesetz2.png|mini|500px]] |

| * Seit 2015

| | Seit 2015 |

|

| |

|

| ; Ziele | | ; Ziele |

| Zeile 24: |

Zeile 24: |

| * [[Information Security Management]] ([[ISMS]]) | | * [[Information Security Management]] ([[ISMS]]) |

| für einen sicheren und konformen IT-Betrieb bei [[KRITIS]]-Betreibern | | für einen sicheren und konformen IT-Betrieb bei [[KRITIS]]-Betreibern |

|

| |

| == Informationssicherheitsgesetz 2.0 ==

| |

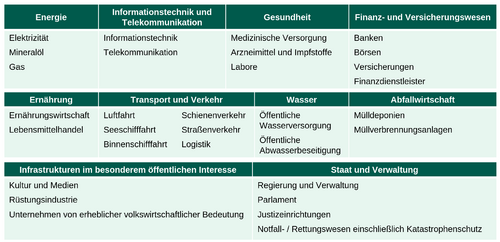

| === Kritischer Infrastrukturen ===

| |

| === Tabelle zum IT-Sicherheitsgesetz ===

| |

| === Änderungsvorschläge im BSIG ===

| |

| Änderung und Erweiterung von Begriffsdefinitionen

| |

| * Neue Aufgaben und Befugnisse des BSI

| |

| * Kontrolle der Kommunikationstechnik des Bundes, Betretensrechte

| |

| * Warnungen und Untersuchung der Sicherheit in der Informationstechnik

| |

| * Detektion von Sicherheitsrisiken für die Netz- und IT-Sicherheit und von Angriffsmethoden

| |

| * Anordnungen des BSI gegenüber TK-Diensteanbietern

| |

| * Anordnungen des BSI gegenüber TM-Diensteanbietern

| |

| * Vorgaben des BSI für Mindeststandards in der Informationstechnik des Bundes

| |

| * Meldestellenregelung für Kritische Infrastruktur

| |

| * Sicherheitsanforderungen für Unternehmen im besonderen öffentlichen Interesse

| |

| * Zertifizierung durch das BSI

| |

| * Nationale Behörde für die EU-Cybersicherheitszertifizierung

| |

| * Untersagung des Einsatzes kritischer Komponenten

| |

| * Freiwilliges IT-Sicherheitskennzeichen

| |

| * Bußgeldvorschriften

| |

|

| |

|

| |

|

| |

| * https://community.beck.de/2020/11/21/it-sicherheitsgesetz-20-dritter-referentenentwurf-veroeffentlicht

| |

|

| |

| === Das BSI soll neue Befugnisse bekommen und zur Hackerbehörde werden ===

| |

| Unsichere Systeme hacken und Daten per Fernzugriff löschen

| |

|

| |

| === Nicht mehr nur defensiv schützen und beraten ===

| |

| offensiv in IT-Systeme eindringen

| |

|

| |

| === Mehr Personal, Geld und Befugnisse ===

| |

| IT-Systeme von Staat, Bürgern und Wirtschaft besser schützen

| |

|

| |

| === Mehr Kompetenzen ===

| |

| Sicherheitslücken suchen

| |

| * Informationen von Herstellern anfragen

| |

|

| |

| Öffentlichkeit informieren

| |

|

| |

| === Kernaufgabe des BSI ===

| |

| Angriffe abzuwehren und Sicherheitslücken schließen

| |

|

| |

| === Interessenkonflikt ===

| |

| Polizei und Geheimdienste wollen Sicherheitslücken ausnutzen (Staatstrojaner)

| |

| * Das BSI hat bereits staatliche Schadsoftware mitprogrammiert, aber öffentlich eine Beteiligung abgestritten

| |

|

| |

| === „Hack Back“ ===

| |

| Der neue Entwurf verbietet dem BSI nicht, Sicherheitslücken geheim zu halten und an Hacker-Behörden wie das BKA oder den BND zu geben.

| |

|

| |

| == Fernzugriff auf Geräte im „Internet der Dinge“ ==

| |

| == BSI soll im Internet nach unsicheren Geräten suchen ==

| |

| === Beispielsweise mit Portscans ===

| |

| Server

| |

| * Smartphones

| |

| * Schlecht abgesicherte Geräte im „Internet der Dinge“

| |

|

| |

| Überwachungskameras, Kühlschränke oder Babyfone

| |

|

| |

| === Unsicher sind Systeme ===

| |

| mit veralteter Software

| |

| * ohne Passwort-Schutz

| |

| * mit Standard-Passwörtern wie „0000“ und „admin“

| |

|

| |

| === Um das herauszufinden muss sich das BSI darauf einloggen ===

| |

| Für Privatpersonen ist das eine Hacking-Straftat

| |

| * Auch ohne Daten auszuspähen oder zu verändern

| |

|

| |

| === Betroffene sollen benachrichtigt werden ===

| |

| Wenn Sicherheitsprobleme oder Angriffe erkannt werden

| |

| * Dafür sollen Telekommunikationsanbieter dem BSI etwa Bestandsdaten zu einer IP-Adresse übermitteln – also mitteilen, auf wen ein Internet-Anschluss registriert ist.

| |

|

| |

| == Installation lückenschließender Software ==

| |

| === Weitere Befugnisse für das BSI ===

| |

| Angriffe auf Kritische Infrastrukturen soll das BSI blockieren oder umleiten

| |

|

| |

| === Potentiell schädliche Geräte zur Absicherung aktiv verändern ===

| |

| Provider zur „Bereinigung“ von IT-Geräten verpflichten

| |

|

| |

| „Installation von lückenschließender Software (Patches) bzw. Löschung von Schadsoftware“

| |

|

| |

| === Klingt nach Stärkung der IT-Sicherheit ===

| |

| massive Ausweitung staatlicher Befugnisse

| |

| * Eingriff in Grundrechte

| |

|

| |

| === Bots werden von zentralen Servern gesteuert ===

| |

| Internet-Verkehr der Kommando-Server umleiten

| |

| * Kontrolle über das Botnetz übernehmen

| |

|

| |

| „Bereinigungssoftware“ auf Bots ausliefern, um Schadsoftware zu entfernen

| |

| * Da Nutzer oft nicht wissen, dass ihr Gerät befallen ist, will der Staat diese selbst säubern

| |

|

| |

| === „Andere europäische Staaten machen das auch“ ===

| |

| so die Begründung

| |

|

| |

| == Darknet-Gesetz und digitaler Hausfriedensbruch ==

| |

| == Gesetzentwurf verschärft Strafrecht ==

| |

| Wegen veröffentlichter privater Daten

| |

| * Neue Straftatbestände eingeführt

| |

| * Andere verschärft

| |

|

| |

| === „digitale Hausfriedensbruch“ ===

| |

| „unbefugte Nutzung von IT-Systemen“

| |

| * Vorschlag, den 2016 von Hessen in den Bundesrat eingebrachte, aber scheiterte

| |

| * Die Bundesregierung sah keine Regelungslücken in den bisherigen Gesetzen

| |

|

| |

| == „Darknet“-Gesetz ==

| |

| === Innenministerium übernimmt Initiative ===

| |

| Vordergründig soll das Betreiben illegaler Märkte kriminalisieren werden

| |

| * Bedroht auch wünschenswerte Dienste und Anonymität im Internet

| |

|

| |

| === Polizei soll Nutzer-Accounts von Beschuldigten übernehmen ===

| |

| um damit zu ermitteln

| |

|

| |

| „weil in den entsprechenden Szenen den langjährig aktiven Accounts ein großes Vertrauen entgegen gebracht wird“.

| |

| * Zum Beispiel auf Plattformen, auf denen Darstellungen von sexualisiertem Kindesmissbrauch verbreitet werden

| |

|

| |

| == Von Verteidigung zum Angriff ==

| |

| === Der Gesetzentwurf ist ein Rundumschlag ===

| |

| Viele Initiativen sind sinnvoll

| |

| * Gütesiegel

| |

| * Informationspflichten

| |

| * Verbraucherschutz

| |

|

| |

| === Von defensiv zu offensiv ===

| |

| Grundlegend Neuausrichtung

| |

| * Hack-Back

| |

| * Verschweigen von Schwachstellen

| |

| * Neue Hacker-Behörde

| |

| * Ausweitung von staatlichem Hacking

| |

|

| |

| === Im Internet ist aber Verteidigung die beste Verteidigung ===

| |

|

| |

|

| |

|

| <noinclude> | | <noinclude> |

| Zeile 162: |

Zeile 29: |

| == Anhang == | | == Anhang == |

| === Siehe auch === | | === Siehe auch === |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}} | | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} |

| ==== Dokumentation ====

| | === Dokumentation === |

| ==== Links ====

| | === Links === |

| ===== Projekt =====

| | ==== Weblinks ==== |

| ===== Weblinks =====

| |

|

| |

|

| [[Kategorie:ISMS/Recht]] | | [[Kategorie:ISMS/Recht]] |

| [[Kategorie:Gesetz]] | | [[Kategorie:Gesetz]] |

|

| |

| </noinclude>

| |

|

| |

| = TMP =

| |

| '''IT-Sicherheitsgesetz''' - Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

|

| |

| == IT-Sicherheitsgesetz 1.0 ==

| |

| Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

| * Juli 2015

| |

| * [[IT-Systeme]] und [[digitalen Infrastrukturen]] sicherer machen

| |

|

| |

| ; [[Kritische Infrastrukturen]] ([[KRITIS]])

| |

| Ausfälle/Beeinträchtigungen haben dramatische Folgen

| |

| * Wirtschaft

| |

| * Staat

| |

| * Gesellschaft

| |

|

| |

| ; Beispiele

| |

| * Strom- und Wasserversorgung

| |

| * Finanzen

| |

| * Ernährung

| |

| * ...

| |

|

| |

| ; Verfügbarkeit und Sicherheit

| |

| Die Verfügbarkeit und Sicherheit von [[IT-Systeme]]en spielt somit, speziell im Bereich der [[Kritische Infrastruktur|Kritischen Infrastrukturen]], eine wichtige und zentrale Rolle

| |

|

| |

| ; Weitere Ziele

| |

| Verbesserung der [[IT-Sicherheit]] bei

| |

| * Unternehmen

| |

| * Bundesverwaltung

| |

| * Bürgerinnen und Bürger

| |

|

| |

| ; Kommerziellen Webangebote

| |

| Neben o. g. Akteuren gelten einzelne Regelungen des [[IT-Sicherheitsgesetz]]es daher auch für Betreiber von kommerziellen Webangeboten, die höhere Anforderungen an ihre [[IT-Systeme]] erfüllen müssen

| |

| * Telekommunikationsunternehmen sind stärker gefordert

| |

| ** Sie werden verpflichtet, ihre Kunden zu warnen, wenn sie einen Missbrauch eines Kundenanschlusses feststellen

| |

| ** Zusätzlich sollen sie Betroffenen, wenn möglich, Lösungsmöglichkeiten aufzeigen

| |

|

| |

| Die zuständige Aufsichtsbehörde ist in diesen Fällen die Bundesnetzagentur

| |

|

| |

| ; Aufgaben und Befugnisse des Bundesamtes für Sicherheit in der Informationstechnik ([[BSI]])

| |

| Um diese Ziele zu erreichen, wurden u. a. die Aufgaben und Befugnisse des Bundesamtes für Sicherheit in der Informationstechnik ([[BSI]]) ausgeweitet

| |

|

| |

| ; Broschüre "IT-Sicherheitsgesetz"

| |

| Antworten zu den wichtigsten Fragen finden Sie in unseren [[FAQ]], sowie in einer Informationsbroschüre des [[BSI]]

| |

| * [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Broschueren/IT-Sicherheitsgesetz.pdf?__blob=publicationFile&v=1 Broschüre "IT-Sicherheitsgesetz"]

| |

|

| |

| == IT-Sicherheitsgesetz 2.0 ==

| |

| Zweites Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

| * Neues [[IT-Sicherheitsgesetz]] für eine moderne Cybersicherheit

| |

| * seit 2021

| |

|

| |

| === Stärkung des [[BSI]] ===

| |

| ==== Detektion und Abwehr ====

| |

| Verstärkte Kompetenzen bei der Detektion von Sicherheitslücken und der Abwehr von Cyberangriffen

| |

| * So kann das [[BSI]] als zentrales Kompetenzzentrum der Informationssicherheit die sichere Digitalisierung gestalten und unter anderem Mindeststandards für die Bundesbehörden verbindlich festlegen und effektiver kontrollieren

| |

|

| |

| ==== Cybersicherheit in Mobilfunknetzen ====

| |

| Regelung zur Untersagung des Einsatzes kritischer Komponenten zum Schutz der öffentlichen Ordnung oder Sicherheit in Deutschland

| |

| * Die Netzbetreiber müssen zudem vorgegebene, hohe Sicherheitsanforderungen erfüllen und kritische Komponenten müssen zertifiziert werden

| |

| * So sorgt das Gesetz unter anderem für die Informationssicherheit in den [[5G]] -Mobilfunknetzen

| |

|

| |

| ==== Verbraucherschutz ====

| |

| Das [[BSI]] bekommt die Aufgabe des Digitalen Verbraucherschutzes ([[DVS]]) und der Verbraucherinformation im Bereich der Sicherheit in der Informationstechnik, insbesondere durch unabhängige und neutrale Beratung sowie Warnung auf Bundesebene

| |

| * Durch die Einführung eines einheitlichen [[IT-Sicherheitskennzeichen]]s für Bürgerinnen und Bürger soll in Zukunft die [[IT-Sicherheit]] transparenter werden

| |

| * Zudem soll erkennbar sein, welche Produkte bereits bestimmte [[IT-Sicherheitsstandard]]s einhalten

| |

|

| |

| ==== Cybersecurity Certification Authority ====

| |

| Nationale Behörde für Cybersicherheitszertifizierung

| |

| * Das [[BSI]] ist laut § 9a Absatz 1 die Nationale Behörde für die Cybersicherheitszertifizierung

| |

| * National Cybersecurity Certification Authority ([[NCCA]]) im Sinne des Cybersecurity Act ([[CSA]])

| |

| ** Artikels 58 Absatz 1 der Verordnung ([[EU]]) 2019/881

| |

|

| |

| ; Überwachung und Durchsetzung

| |

| Die [[NCCA]] ist für die Überwachung und Durchsetzung der Vorschriften im Rahmen der europäischen Schemata für die Cybersicherheitszertifizierung zuständig

| |

| * Dabei sind die Tätigkeiten Aufsichtsführung und Zertifizierung streng voneinander zu trennen und unabhängig durchzuführen

| |

|

| |

| ; Informationssicherheit und Digitalisierung

| |

| gehören untrennbar zusammen

| |

| * Zwei Seiten einer Medaille und des [[BSI]]

| |

| * Mit dem [[IT-SiG]] 2.0 haben der Bundestag und der Bundesrat ein Upgrade der Informationssicherheit in Deutschland vollzogen

| |

| * Damit die Digitalisierung sicher gelingt, braucht es das [[BSI]] als starke Cybersicherheitsbehörde des Bundes

| |

| * Beraten, Informieren und Warnen wird in Zukunft immer wichtige

| |

|

| |

| === Sicherheit in Unternehmen ===

| |

| ; Kreis der [[Kritische Infrastruktur|Kritischen Infrastrukturen]]

| |

| * wird um den Sektor Siedlungsabfallentsorgung erweitert

| |

| * weitere Unternehmen im besonderen öffentlichen Interesse

| |

| ** Rüstungshersteller

| |

| ** Unternehmen mit besonders großer volkswirtschaftlicher Bedeutung

| |

|

| |

| ; IT-Sicherheitsmaßnahmen

| |

| * [[Kritische Infrastruktur|Kritischen Infrastrukturen]] [[MÜSSEN]] [[IT-Sicherheitsmaßnahmen]] umsetzen

| |

| * Werden in den vertrauensvollen Informationsaustausch mit dem [[BSI]] einbezogen

| |

|

| |

| <noinclude>

| |

|

| |

| == Anhang ==

| |

| === Siehe auch ===

| |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}}

| |

| ==== Links ====

| |

| ===== Weblinks =====

| |

|

| |

| [[Kategorie:ISMS/Recht]]

| |

|

| |

|

| </noinclude> | | </noinclude> |