HaveIBeenPwned: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| (15 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== | Have i been pwned | ||

== haveibeenpwned.com == | |||

Benutzer verwenden oft dieselben Passwörter an mehreren Orten | |||

* Erhebliches Risiko, falls Passwörter gestohlen werden | |||

Der Sicherheitsforscher Troy Hunt hat seinen bestehenden Datensatz von 306 Millionen durchgesickerten Passwörtern um weitere 200 Millionen erweitert, sodass sich die Gesamtzahl auf eine halbe Milliarde beläuft. | |||

[[Datei:haveibeenpwned.png|thumb]] | [[Datei:haveibeenpwned.png|thumb]] | ||

== Passwörter gegen HaveIBeenPwned prüfen== | |||

Unternehmen können diese Liste zur Überprüfung von Passwörtern verwenden, um sicherzustellen, dass ihre Benutzer kein Passwort wählen, das bekannt ist und somit wahrscheinlich von Hackern verwendet wird, wenn sie versuchen, in ein System einzubrechen. | |||

=== Pwned Passwords === | === Pwned Passwords === | ||

[[Datei:haveibeenpwnedPwd.png|thumb|online check against haveIBeenPwned database]] | [[Datei:haveibeenpwnedPwd.png|thumb|online check against haveIBeenPwned database]] | ||

In diesem Blog erklärt Hunt auch, wie er die 8,8 GB an Passwörtern aus einer Reihe von öffentlichen Lecks zusammengetragen hat, und er warnt eindringlich davor, Passwörter aus seiner Sammlung zu verwenden. Er hat sie zum kollektiven Download über einen Torrent zur Verfügung gestellt, und auf seiner Website bietet er eine API an, mit der Passwörter überprüft werden können. Es ist eine gängige Praxis sowohl von Angreifern als auch von Verteidigern im Bereich der Computersicherheit, Listen mit gängigen Passwörtern zu erstellen, die wiederum in | Die Sammlung von Passwörtern mit dem Namen [https://haveibeenpwned.com/Passwords Pwned Passwords] verwendet SHA1-Hashes der Passwörter, um einen Abgleich zu ermöglichen. | ||

* Sie bietet auch einen Zähler, der anzeigt, wie oft ein Passwort in der Datenbank verwendet wird, wobei "abc123" laut einem [https://www.troyhunt.com/ive-just-launched-pwned-passwords-version-2/ Blog von Hunt] 2,5 Millionen Mal verwendet wurde. | |||

In diesem Blog erklärt Hunt auch, wie er die 8,8 GB an Passwörtern aus einer Reihe von öffentlichen Lecks zusammengetragen hat, und er warnt eindringlich davor, Passwörter aus seiner Sammlung zu verwenden. | |||

* Er hat sie zum kollektiven Download über einen Torrent zur Verfügung gestellt, und auf seiner Website bietet er eine API an, mit der Passwörter überprüft werden können. | |||

* Es ist eine gängige Praxis sowohl von Angreifern als auch von Verteidigern im Bereich der Computersicherheit, Listen mit gängigen Passwörtern zu erstellen, die wiederum in sogenannten [https://en.wikipedia.org/wiki/Rainbow_table Rainbow Tables] verwendet werden, die dazu dienen, Benutzernamen/Passwort-Kombinationen aus verschlüsselten, gestohlenen Datenbanken wiederherzustellen. | |||

* Oder, wie in diesem Fall, um sicherzustellen, dass die Benutzer keine zuvor geknackten Passwörter verwenden. | |||

=== Passwortsicherheit in Nextcloud === | === Passwortsicherheit in Nextcloud === | ||

[[File:nextcloudPasswordPolicy.png| thumb | Password Policy settings in Nextcloud]] | |||

Nextcloud erlaubt Administratoren, eine NIST-konforme Passwortqualität zu erzwingen | |||

* u.a. eine Prüfung für häufig verwendete Passwörter wie '''test''' und '''abcabc''' | |||

* Diese Einschränkungen werden überprüft, wenn ein Benutzer ein neues Passwort wählt oder wenn der Administrator einen neuen Benutzer mit Passwort anlegt. | |||

*Der Administrator kann diese Funktion aktivieren oder deaktivieren | |||

[ | Der [https://github.com/nextcloud/password_policy/pull/60 new test against the HaveIBeenPwned database] fragt seine Datenbank über deren öffentliche API ab und gibt eine Warnung aus, wenn das Passwort verletzt wurde, da die Auslieferung einer 8,8 gb großen Passwortdatenbank zusammen mit Nextcloud für die meisten Benutzer wahrscheinlich etwas zu groß wäre. | ||

* Indem wir einen Teil-Hash (die ersten fünf Zeichen) senden, vermeiden wir ein erhöhtes Risiko, dass das Passwort durchsickert, denn selbst wenn es abgefangen wird, sind diese ersten 5 Zeichen eines langen Hashes nicht sehr hilfreich, um das vollständige Passwort zu knacken. | |||

* Außerdem würde der Angreifer den Benutzernamen nicht kennen. | |||

Diese Verbesserung trägt dazu bei, die Passwörter sicherer zu machen | Diese Verbesserung trägt dazu bei, die Passwörter sicherer zu machen | ||

* indem sie die Verwendung von Passwörtern, die bereits bekannt sind, vermeidet | |||

=== Weitere Sicherheitsmaßnahmen === | |||

Um einen starken Schutz der Konten zu gewährleisten | |||

* Brute-Force-Schutz | |||

* Zwei-Faktor-Authentifizierung | |||

* Qualitätsprüfungen für Passwörter | |||

[[Kategorie:Passwort]] | |||

[[Kategorie:Nextcloud/Sicherheit]] | |||

Aktuelle Version vom 14. Februar 2024, 00:27 Uhr

Have i been pwned

haveibeenpwned.com

Benutzer verwenden oft dieselben Passwörter an mehreren Orten

- Erhebliches Risiko, falls Passwörter gestohlen werden

Der Sicherheitsforscher Troy Hunt hat seinen bestehenden Datensatz von 306 Millionen durchgesickerten Passwörtern um weitere 200 Millionen erweitert, sodass sich die Gesamtzahl auf eine halbe Milliarde beläuft.

Passwörter gegen HaveIBeenPwned prüfen

Unternehmen können diese Liste zur Überprüfung von Passwörtern verwenden, um sicherzustellen, dass ihre Benutzer kein Passwort wählen, das bekannt ist und somit wahrscheinlich von Hackern verwendet wird, wenn sie versuchen, in ein System einzubrechen.

Pwned Passwords

Die Sammlung von Passwörtern mit dem Namen Pwned Passwords verwendet SHA1-Hashes der Passwörter, um einen Abgleich zu ermöglichen.

- Sie bietet auch einen Zähler, der anzeigt, wie oft ein Passwort in der Datenbank verwendet wird, wobei "abc123" laut einem Blog von Hunt 2,5 Millionen Mal verwendet wurde.

In diesem Blog erklärt Hunt auch, wie er die 8,8 GB an Passwörtern aus einer Reihe von öffentlichen Lecks zusammengetragen hat, und er warnt eindringlich davor, Passwörter aus seiner Sammlung zu verwenden.

- Er hat sie zum kollektiven Download über einen Torrent zur Verfügung gestellt, und auf seiner Website bietet er eine API an, mit der Passwörter überprüft werden können.

- Es ist eine gängige Praxis sowohl von Angreifern als auch von Verteidigern im Bereich der Computersicherheit, Listen mit gängigen Passwörtern zu erstellen, die wiederum in sogenannten Rainbow Tables verwendet werden, die dazu dienen, Benutzernamen/Passwort-Kombinationen aus verschlüsselten, gestohlenen Datenbanken wiederherzustellen.

- Oder, wie in diesem Fall, um sicherzustellen, dass die Benutzer keine zuvor geknackten Passwörter verwenden.

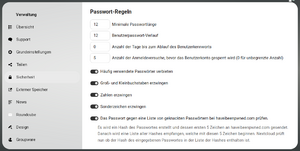

Passwortsicherheit in Nextcloud

Nextcloud erlaubt Administratoren, eine NIST-konforme Passwortqualität zu erzwingen

- u.a. eine Prüfung für häufig verwendete Passwörter wie test und abcabc

- Diese Einschränkungen werden überprüft, wenn ein Benutzer ein neues Passwort wählt oder wenn der Administrator einen neuen Benutzer mit Passwort anlegt.

- Der Administrator kann diese Funktion aktivieren oder deaktivieren

Der new test against the HaveIBeenPwned database fragt seine Datenbank über deren öffentliche API ab und gibt eine Warnung aus, wenn das Passwort verletzt wurde, da die Auslieferung einer 8,8 gb großen Passwortdatenbank zusammen mit Nextcloud für die meisten Benutzer wahrscheinlich etwas zu groß wäre.

- Indem wir einen Teil-Hash (die ersten fünf Zeichen) senden, vermeiden wir ein erhöhtes Risiko, dass das Passwort durchsickert, denn selbst wenn es abgefangen wird, sind diese ersten 5 Zeichen eines langen Hashes nicht sehr hilfreich, um das vollständige Passwort zu knacken.

- Außerdem würde der Angreifer den Benutzernamen nicht kennen.

Diese Verbesserung trägt dazu bei, die Passwörter sicherer zu machen

- indem sie die Verwendung von Passwörtern, die bereits bekannt sind, vermeidet

Weitere Sicherheitsmaßnahmen

Um einen starken Schutz der Konten zu gewährleisten

- Brute-Force-Schutz

- Zwei-Faktor-Authentifizierung

- Qualitätsprüfungen für Passwörter