T2600G/Security/DOS Defend: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

K Dirkwagner verschob die Seite T2600G:Security:DOS Defend nach T2600G/Security/DOS Defend, ohne dabei eine Weiterleitung anzulegen: Textersetzung - „T2600G:Security:“ durch „T2600G/Security/“ |

||

| (18 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

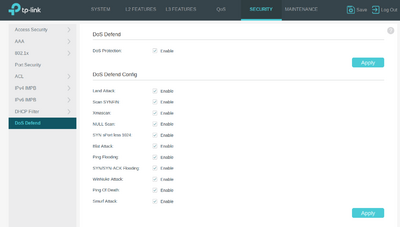

== Schutz vor Denial of Service (DoS)-Angriffen == | |||

* | [[File:t2600gDodDefend.png|mini|400px|]] | ||

; Felder der IP-Pakete analysieren | |||

* Bösartigen DoS-Angriffspakete erkennen und verwerfen | |||

; Darüber hinaus kann DoS Defend die Übertragungsrate von legalen Paketen begrenzen | |||

== DoS Defend == | == DoS Defend == | ||

| Zeile 8: | Zeile 11: | ||

! Option!!Beschreibung | ! Option!!Beschreibung | ||

|- | |- | ||

| DoS Protection || | | DoS Protection || Aktivieren oder deaktivieren Sie den DoS-Schutz | ||

|} | |} | ||

=== DoS Defend Setting === | === DoS Defend Setting === | ||

{| class="wikitable sortable options" | {| class="wikitable sortable options" | ||

|- | |- | ||

! | ! Angriff !! Beschreibung | ||

|- | |- | ||

| Land Attack || | | Land Attack || Angreifer sendet ein spezielles gefälschtes SYN-Paket (synchron) an den Zielhost | ||

* Da sowohl die Quell- als auch die Ziel-IP-Adresse des SYN-Pakets auf die IP-Adresse des Hosts eingestellt sind, ist der Host in einer Endlosschleife zum Aufbau der ersten Verbindung gefangen. | |||

|- | |- | ||

| SYNFIN Scan || | | SYNFIN Scan || Angreifer sendet ein Paket, bei dem das SYN-Feld und das FIN-Feld auf 1 gesetzt sind | ||

* Das SYN-Feld wird verwendet, um die erste Verbindung anzufordern, während das FIN-Feld verwendet wird, um die Verbindung zu trennen. | |||

* Daher ist das Paket dieses Typs illegal. | |||

|- | |- | ||

| Xma Scan || | | Xma Scan || Angreifer sendet ein illegales Paket, dessen TCP-Index, FIN-, URG- und PSH-Feld auf 1 gesetzt ist | ||

|- | |- | ||

| Null Scan || | | Null Scan || Angreifer sendet ein illegales Paket mit seinem TCP-Index und allen auf 0 gesetzten Kontrollfeldern | ||

* Während der TCP-Verbindung und der Datenübertragung werden die Pakete mit allen auf 0 gesetzten Kontrollfeldern als illegal betrachtet | |||

|- | |- | ||

| SYN sPort Less 1024 || | | SYN sPort Less 1024 || Angreifer sendet ein illegales Paket, dessen TCP SYN-Feld auf 1 gesetzt ist und dessen Quellport kleiner als 1024 ist | ||

|- | |- | ||

| Blat Attack || | | Blat Attack || Angreifer sendet ein illegales Paket mit demselben Quell- und Zielport auf Schicht 4 und mit einem URG-Feld, das auf 1 gesetzt ist | ||

* Ähnlich wie beim Land-Angriff wird die Systemleistung des angegriffenen Hosts reduziert, da der Host zirkulär versucht, eine Verbindung mit dem Angreifer aufzubauen | |||

|- | |- | ||

| Ping Flooding || | | Ping Flooding || Angreifer überflutet das Zielsystem mit Ping-Paketen und erzeugt einen Broadcast-Sturm, der es dem System unmöglich macht, auf legale Kommunikation zu reagieren | ||

|- | |- | ||

| SYN/SYN-ACK Flooding || | | SYN/SYN-ACK Flooding || Angreifer verwendet eine gefälschte IP-Adresse, um TCP-Anfragepakete an den Server zu senden | ||

* Nach dem Empfang der Anforderungspakete antwortet der Server mit SYN-ACK-Paketen | |||

* Da die IP-Adresse gefälscht ist, wird keine Antwort zurückgesendet | |||

* Der Server wird weiterhin SYN-ACK-Pakete senden | |||

* Wenn der Angreifer übermäßig viele gefälschte Anforderungspakete sendet, werden die Netzwerkressourcen böswillig belegt und die Anfragen der legalen Clients werden abgelehnt | |||

|- | |- | ||

| WinNuke Attack || | | WinNuke Attack || Da Betriebssysteme mit Fehlern den URG (Urgent Pointer) von TCP-Paketen nicht korrekt verarbeiten können, sendet der Angreifer diese Art von Paketen an den TCP-Port139 (NetBIOS) des Hosts mit den Betriebssystemfehlern, wodurch der Host einen Bluescreen erhält. | ||

|- | |- | ||

| Ping of Death || Ping of Death | | Ping of Death || Beim Ping-of-Death-Angriff sendet der Angreifer anormale Ping-Pakete, die größer als 65535 Byte sind, um einen Systemabsturz auf dem Zielcomputer zu verursachen | ||

|- | |- | ||

| Smurf Attack || Smurf | | Smurf Attack || Der Smurf-Angriff ist ein verteilter Denial-of-Service-Angriff, bei dem eine große Anzahl von ICMP-Paketen (Internet Control Message Protocol) mit der gefälschten Quell-IP-Adresse des beabsichtigten Opfers über eine IP-Broadcast-Adresse in ein Computernetz gesendet wird. | ||

* Die meisten Geräte in einem Netzwerk reagieren darauf standardmäßig mit einer Antwort an die Quell-IP-Adresse. | |||

* Wenn die Zahl der Rechner im Netz, die diese Pakete empfangen und beantworten, sehr groß ist, wird der Computer des Opfers mit Datenverkehr überflutet. | |||

|} | |} | ||

[[Kategorie:T2600G | [[Kategorie:T2600G/Security]] | ||

Aktuelle Version vom 13. Februar 2023, 13:33 Uhr

Schutz vor Denial of Service (DoS)-Angriffen

- Felder der IP-Pakete analysieren

- Bösartigen DoS-Angriffspakete erkennen und verwerfen

- Darüber hinaus kann DoS Defend die Übertragungsrate von legalen Paketen begrenzen

DoS Defend

| Option | Beschreibung |

|---|---|

| DoS Protection | Aktivieren oder deaktivieren Sie den DoS-Schutz |

DoS Defend Setting

| Angriff | Beschreibung |

|---|---|

| Land Attack | Angreifer sendet ein spezielles gefälschtes SYN-Paket (synchron) an den Zielhost

|

| SYNFIN Scan | Angreifer sendet ein Paket, bei dem das SYN-Feld und das FIN-Feld auf 1 gesetzt sind

|

| Xma Scan | Angreifer sendet ein illegales Paket, dessen TCP-Index, FIN-, URG- und PSH-Feld auf 1 gesetzt ist |

| Null Scan | Angreifer sendet ein illegales Paket mit seinem TCP-Index und allen auf 0 gesetzten Kontrollfeldern

|

| SYN sPort Less 1024 | Angreifer sendet ein illegales Paket, dessen TCP SYN-Feld auf 1 gesetzt ist und dessen Quellport kleiner als 1024 ist |

| Blat Attack | Angreifer sendet ein illegales Paket mit demselben Quell- und Zielport auf Schicht 4 und mit einem URG-Feld, das auf 1 gesetzt ist

|

| Ping Flooding | Angreifer überflutet das Zielsystem mit Ping-Paketen und erzeugt einen Broadcast-Sturm, der es dem System unmöglich macht, auf legale Kommunikation zu reagieren |

| SYN/SYN-ACK Flooding | Angreifer verwendet eine gefälschte IP-Adresse, um TCP-Anfragepakete an den Server zu senden

|

| WinNuke Attack | Da Betriebssysteme mit Fehlern den URG (Urgent Pointer) von TCP-Paketen nicht korrekt verarbeiten können, sendet der Angreifer diese Art von Paketen an den TCP-Port139 (NetBIOS) des Hosts mit den Betriebssystemfehlern, wodurch der Host einen Bluescreen erhält. |

| Ping of Death | Beim Ping-of-Death-Angriff sendet der Angreifer anormale Ping-Pakete, die größer als 65535 Byte sind, um einen Systemabsturz auf dem Zielcomputer zu verursachen |

| Smurf Attack | Der Smurf-Angriff ist ein verteilter Denial-of-Service-Angriff, bei dem eine große Anzahl von ICMP-Paketen (Internet Control Message Protocol) mit der gefälschten Quell-IP-Adresse des beabsichtigten Opfers über eine IP-Broadcast-Adresse in ein Computernetz gesendet wird.

|