OPNsense/Multi WAN: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

K Textersetzung - „z. B. “ durch „beispielsweise “ |

||

| (18 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''Multi WAN''' | '''Multi WAN''' Szenarien werden üblicherweise für Failover oder Load Balancing verwendet, aber auch Kombinationen sind mit OPNsense möglich | ||

== Failover konfigurieren == | |||

[[File:opnsenseMultiWan1.png|mini]] | [[File:opnsenseMultiWan1.png|mini]] | ||

; Um Failover einzurichten, werden die folgenden Schritte durchgeführt | |||

# Hinzufügen von Monitor-IPs zu den Gateways | |||

# Fügen Sie eine Gateway-Gruppe hinzu. | |||

# Konfigurieren Sie DNS für jedes Gateway. | |||

# Verwenden Sie richtlinienbasiertes Routing, um unsere Gateway-Gruppe zu nutzen. | |||

# Hinzufügen einer Firewall-Regel für DNS-Verkehr, der für die Firewall selbst bestimmt ist. | |||

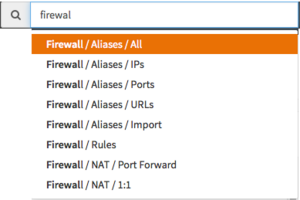

[[File:opnsense-MultiWanQuicknavigation.png|mini|Suchen der richtigen Seite mit dem Suchfeld]] | |||

[[File:opnsense-MultiWanQuicknavigation.png|mini]] | |||

=== | === Beispielkonfiguration === | ||

In unserem Beispiel wurden zwei bereits konfigurierte WAN-Gateways verwendet, die beide separat funktionieren. | |||

* Als DNS und Monitor-IPs werden wir die DNS-Dienste 8.8.8.8 und 8.8.4.4 von Google verwenden, natürlich können Sie auch Ihre eigenen 'bekannt guten' Einstellungen verwenden. | |||

Wir haben WAN und WAN2 definiert, wobei WAN unser primäres (Standard-)Gateway sein wird. | |||

=== | === Schritt 1 - Überwachungs-IPs hinzufügen === | ||

Sie können diesen Schritt überspringen, wenn Sie die Überwachungs-IP bereits eingerichtet haben und beide Gateways als online angezeigt werden. | |||

Um eine Überwachungs-IP hinzuzufügen, gehen Sie zu System ‣ Gateways ‣ Single und klicken Sie auf das erste Stiftsymbol, um das erste Gateway zu bearbeiten. | |||

Stellen Sie nun sicher, dass Folgendes konfiguriert ist: | |||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

| Zeile 42: | Zeile 40: | ||

|} | |} | ||

Klicken Sie dann auf das zweite Bleistiftsymbol, um das zweite Gateway zu bearbeiten. | |||

Stellen Sie nun sicher, dass Folgendes konfiguriert ist: | |||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

| Zeile 61: | Zeile 59: | ||

|} | |} | ||

=== | === Schritt 2 - Gateway-Gruppe hinzufügen === | ||

Gehen Sie zu System ‣ Gateways ‣ Gruppe und drücken Sie '''+ Gruppe hinzufügen''' in der oberen rechten Ecke. | |||

Verwenden Sie die folgenden Einstellungen: | |||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

| Zeile 89: | Zeile 87: | ||

|} | |} | ||

; | ; Trigger Level | ||

{| class="wikitable options" | |||

|- | |||

| Member Down || Triggers when the gateway has 100% packet loss | |||

|- | |||

| Packet Loss || Triggers when the packet loss to a gateway is higher than the defined threshold | |||

|- | |||

| High Latency || Triggers when the latency to a gateway higher than its defined threshold | |||

|- | |||

| Packet Loss or High Latency || Triggers for either of the above conditions | |||

|} | |||

=== | === Schritt 3 - DNS für jedes Gateway konfigurieren === | ||

Gehen Sie zu System ‣ Einstellungen ‣ Allgemein und stellen Sie sicher, dass jedes Gateway seine eigene DNS-Einstellung hat: wie hier: | |||

DNS | DNS-Server | ||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

| Zeile 110: | Zeile 113: | ||

|} | |} | ||

=== | === Schritt 4 - Richtlinienbasiertes Routing === | ||

Gehen Sie zu Firewall ‣ Regeln | |||

Für unser Beispiel werden wir die Standardregel für den LAN-Durchgang aktualisieren. | |||

* Klicken Sie auf den Bleistift neben dieser Regel (''Default allow LAN to any rule''). | |||

Ändern Sie nun unter '''Gateway''' die Auswahl auf ''WANGWGROUP''. | |||

''' | '''Speichern''' und '''Änderungen übernehmen''' | ||

; | ; Anmerkung | ||

: | : Diese Regel verwendet die Gateway-Gruppe für den gesamten Verkehr, der aus unserem LAN-Netzwerk kommt. | ||

* Das bedeutet auch, dass der Verkehr, der für die Firewall selbst bestimmt ist, in diese (falsche) Richtung geleitet wird. | |||

* Aus diesem Grund ist Schritt 5 für den DNS-Verkehr erforderlich, der zu unserem DNS-Forwarder auf der Firewall selbst geht oder von ihm kommt. | |||

=== | === Schritt 5 - Hinzufügen einer Zulässigkeitsregel für DNS-Verkehr === | ||

Fügen Sie eine Regel direkt oberhalb der Standard-LAN-Zulassungsregel hinzu, um sicherzustellen, dass der Verkehr von und zur Firewall an Port 53 (DNS) nicht an die soeben definierte Gateway-Gruppe weitergeleitet wird. | |||

Beginnen Sie mit dem ''+''-Symbol in der unteren linken Ecke. | |||

Geben Sie die folgenden Details ein: | |||

{| class="wikitable options" | {| class="wikitable options" | ||

|- | |- | ||

| | | Action || Pass || Allow this traffic to pass | ||

|| Pass | |||

|| | |||

|- | |- | ||

| | | Interface || LAN || | ||

|| LAN | |||

|| | |||

|- | |- | ||

| | | TCP/IP Version || IPv4 || For our example we use IPv4 | ||

|| IPv4 | |||

|| | |||

|- | |- | ||

| | | Protocol || TCP/UDP || Select the right protocol | ||

|| TCP/UDP | |||

|| | |||

|- | |- | ||

| | | Source || any || | ||

|| any | |||

|| | |||

|- | |- | ||

| | | Destination || Single host or Network || | ||

|| Single host or Network | |||

|| | |||

|- | |- | ||

| | | Destination || 192.168.1.1/32 0|| IP of the firewall only hence /32 | ||

|| 192.168.1.1/32 | |||

|| | |||

|- | |- | ||

| | | Destination port range || DNS - DNS || Only DNS | ||

|| DNS - DNS | |||

|| | |||

|- | |- | ||

| | | Category || DNS || See [https://docs.opnsense.org/manual/how-tos/fwcategory.html Organize PF Rules by Category] | ||

|| DNS | |||

|| | |||

|- | |- | ||

| | | Description || Local Route DNS || Freely chosen description | ||

|| Local Route DNS | |||

|| | |||

|- | |- | ||

| | | Gateway || default || Select default | ||

|| default | |||

|| | |||

|} | |} | ||

; | ; Anmerkung | ||

: | : Wenn Sie Unbound für die DNS-Auflösung verwenden, sollten Sie auch ''Default Gateway Switching'' über '''System->Einstellungen->Allgemein''' aktivieren, da der lokal erzeugte Datenverkehr nur das aktuelle Standard-Gateway verwenden wird, das sich ohne diese Option nicht ändert. | ||

=== | === Erweiterte Optionen === | ||

Für jedes Gateway gibt es mehrere erweiterte Optionen, mit denen Sie das Standardverhalten bzw. die Schwellenwerte ändern können. | |||

* Diese Optionen können unter System ‣ Gateways ‣ Single geändert werden, indem Sie auf das Stiftsymbol neben dem Gateway drücken, das Sie aktualisieren möchten. | |||

; Aktuelle Optionen | |||

{| class="wikitable sortable options" | |||

|- | |||

! Option !! Beschreibung | |||

|- | |||

| Latenz-Schwellenwerte || Niedrige und hohe Schwellenwerte für die Latenzzeit in Millisekunden. | |||

|- | |||

| Paketverlust-Schwellenwerte || Niedrige und hohe Schwellenwerte für den Paketverlust in %. | |||

|- | |||

| Probe Intervall || Wie oft eine ICMP-Sonde gesendet wird, in Sekunden. | |||

|- | |||

| Herunterfahren || Die Anzahl der Sekunden nach fehlgeschlagenen Probes, bevor der Alarm ausgelöst wird. | |||

|- | |||

| Avg Delay Replies Qty || Wie viele Antworten sollen zur Berechnung der durchschnittlichen Verzögerung für die Kontrolle von "Delay"-Alarmen verwendet werden? | |||

|- | |||

| Avg Packet Loss Probes Qty || Wie viele Sonden sollen für die Berechnung des durchschnittlichen Paketverlustes verwendet werden. | |||

|- | |||

| Lost Probe Delay || Die Verzögerung (in Anzahl der Probe Samples), nach der der Verlust berechnet wird. | |||

|} | |||

== | == Lastausgleich konfigurieren == | ||

Um den Lastausgleich einzurichten, folgen Sie der gleichen Konfigurationsprozedur wie für Failover, aber wählen Sie in Schritt 2 für beide Gateways die gleiche '''Stufe'''. | |||

Dadurch ändert sich das Verhalten von Failover zu gleichem Ausgleich zwischen den beiden Gateways. | |||

=== Sticky Connection === | === Sticky Connection === | ||

Einige Websites mögen es nicht, wenn sich die Anfrage-IPs für dieselbe Sitzung ändern, da dies zu unerwartetem Verhalten führen kann. | |||

* Um dieses Problem zu lösen, können Sie die Option '''Sticky Connections''' verwenden, die dafür sorgt, dass jede nachfolgende Anfrage desselben Benutzers an dieselbe Website über dasselbe Gateway gesendet wird. | |||

Diese Option kann unter Firewall ‣ Einstellungen ‣ Erweitert eingestellt werden. | |||

=== Ungleiche Balancierung (Gewicht) === | |||

Wenn Sie eine nicht symmetrische Einrichtung haben, bei der ein IPS eine viel höhere Bandbreite hat als das andere, können Sie für jedes Gateway eine Gewichtung festlegen, um den Lastausgleich zu ändern. | |||

* Wenn Sie beispielsweise eine Leitung mit 10 Mbit/s und eine mit 20 Mbit/s haben, setzen Sie die Gewichtung der ersten Leitung auf 1 und die der zweiten auf 2. | |||

* Auf diese Weise erhält das zweite Gateway doppelt so viel Datenverkehr wie das erste. | |||

Gehen Sie dazu zu System ‣ Gateways ‣ Single und drücken Sie auf das Stiftsymbol neben dem Gateway, das Sie aktualisieren möchten. | |||

* Die Gewichtung wird unter dem Abschnitt "Erweitert" definiert. | |||

== Kombination von Lastausgleich und Ausfallsicherung == | |||

Um Load Balancing mit Failover zu kombinieren, benötigen Sie 2 oder mehr WAN-Verbindungen für Balancing-Zwecke und 1 oder mehr für Failover. | |||

* OPNsense bietet 5 Ebenen (Failover-Gruppen), wobei jede Ebene mehrere ISPs/WAN-Gateways enthalten kann. | |||

[[Kategorie:OPNsense/System]] | [[Kategorie:OPNsense/System]] | ||

Aktuelle Version vom 28. April 2025, 09:35 Uhr

Multi WAN Szenarien werden üblicherweise für Failover oder Load Balancing verwendet, aber auch Kombinationen sind mit OPNsense möglich

Failover konfigurieren

- Um Failover einzurichten, werden die folgenden Schritte durchgeführt

- Hinzufügen von Monitor-IPs zu den Gateways

- Fügen Sie eine Gateway-Gruppe hinzu.

- Konfigurieren Sie DNS für jedes Gateway.

- Verwenden Sie richtlinienbasiertes Routing, um unsere Gateway-Gruppe zu nutzen.

- Hinzufügen einer Firewall-Regel für DNS-Verkehr, der für die Firewall selbst bestimmt ist.

Beispielkonfiguration

In unserem Beispiel wurden zwei bereits konfigurierte WAN-Gateways verwendet, die beide separat funktionieren.

- Als DNS und Monitor-IPs werden wir die DNS-Dienste 8.8.8.8 und 8.8.4.4 von Google verwenden, natürlich können Sie auch Ihre eigenen 'bekannt guten' Einstellungen verwenden.

Wir haben WAN und WAN2 definiert, wobei WAN unser primäres (Standard-)Gateway sein wird.

Schritt 1 - Überwachungs-IPs hinzufügen

Sie können diesen Schritt überspringen, wenn Sie die Überwachungs-IP bereits eingerichtet haben und beide Gateways als online angezeigt werden.

Um eine Überwachungs-IP hinzuzufügen, gehen Sie zu System ‣ Gateways ‣ Single und klicken Sie auf das erste Stiftsymbol, um das erste Gateway zu bearbeiten.

Stellen Sie nun sicher, dass Folgendes konfiguriert ist:

| Disable Gateway Monitoring | Unchecked | Make sure monitoring is enabled |

| Monitor IP | 8.8.8.8 | We use Google’s DNS |

| Mark Gateway as Down | Unchecked |

Klicken Sie dann auf das zweite Bleistiftsymbol, um das zweite Gateway zu bearbeiten.

Stellen Sie nun sicher, dass Folgendes konfiguriert ist:

| Disable Gateway Monitoring | Unchecked | Make sure monitoring is enabled |

| Monitor IP | 8.8.4.4 | We use Google’s second DNS |

| Mark Gateway as Down | Unchecked |

Schritt 2 - Gateway-Gruppe hinzufügen

Gehen Sie zu System ‣ Gateways ‣ Gruppe und drücken Sie + Gruppe hinzufügen in der oberen rechten Ecke.

Verwenden Sie die folgenden Einstellungen:

| Group Name | WANGWGROUP | Enter a name for the gw routing later on |

| Gateway Priority | WANGW / Tier 1 | Select the first gateway and Tier 1 |

| .. | WAN2GW / Tier 2 | Select the second gateway and Tier 2 |

| Trigger Level | Packet Loss | Select the trigger you want to use |

| Description | Failover Group | Freely chosen description |

- Trigger Level

| Member Down | Triggers when the gateway has 100% packet loss |

| Packet Loss | Triggers when the packet loss to a gateway is higher than the defined threshold |

| High Latency | Triggers when the latency to a gateway higher than its defined threshold |

| Packet Loss or High Latency | Triggers for either of the above conditions |

Schritt 3 - DNS für jedes Gateway konfigurieren

Gehen Sie zu System ‣ Einstellungen ‣ Allgemein und stellen Sie sicher, dass jedes Gateway seine eigene DNS-Einstellung hat: wie hier:

DNS-Server

| 8.8.8.8 | WANGW |

| 8.8.4.4 | WAN2GW |

Schritt 4 - Richtlinienbasiertes Routing

Gehen Sie zu Firewall ‣ Regeln

Für unser Beispiel werden wir die Standardregel für den LAN-Durchgang aktualisieren.

- Klicken Sie auf den Bleistift neben dieser Regel (Default allow LAN to any rule).

Ändern Sie nun unter Gateway die Auswahl auf WANGWGROUP.

Speichern und Änderungen übernehmen

- Anmerkung

- Diese Regel verwendet die Gateway-Gruppe für den gesamten Verkehr, der aus unserem LAN-Netzwerk kommt.

- Das bedeutet auch, dass der Verkehr, der für die Firewall selbst bestimmt ist, in diese (falsche) Richtung geleitet wird.

- Aus diesem Grund ist Schritt 5 für den DNS-Verkehr erforderlich, der zu unserem DNS-Forwarder auf der Firewall selbst geht oder von ihm kommt.

Schritt 5 - Hinzufügen einer Zulässigkeitsregel für DNS-Verkehr

Fügen Sie eine Regel direkt oberhalb der Standard-LAN-Zulassungsregel hinzu, um sicherzustellen, dass der Verkehr von und zur Firewall an Port 53 (DNS) nicht an die soeben definierte Gateway-Gruppe weitergeleitet wird.

Beginnen Sie mit dem +-Symbol in der unteren linken Ecke.

Geben Sie die folgenden Details ein:

| Action | Pass | Allow this traffic to pass |

| Interface | LAN | |

| TCP/IP Version | IPv4 | For our example we use IPv4 |

| Protocol | TCP/UDP | Select the right protocol |

| Source | any | |

| Destination | Single host or Network | |

| Destination | 192.168.1.1/32 0 | IP of the firewall only hence /32 |

| Destination port range | DNS - DNS | Only DNS |

| Category | DNS | See Organize PF Rules by Category |

| Description | Local Route DNS | Freely chosen description |

| Gateway | default | Select default |

- Anmerkung

- Wenn Sie Unbound für die DNS-Auflösung verwenden, sollten Sie auch Default Gateway Switching über System->Einstellungen->Allgemein aktivieren, da der lokal erzeugte Datenverkehr nur das aktuelle Standard-Gateway verwenden wird, das sich ohne diese Option nicht ändert.

Erweiterte Optionen

Für jedes Gateway gibt es mehrere erweiterte Optionen, mit denen Sie das Standardverhalten bzw. die Schwellenwerte ändern können.

- Diese Optionen können unter System ‣ Gateways ‣ Single geändert werden, indem Sie auf das Stiftsymbol neben dem Gateway drücken, das Sie aktualisieren möchten.

- Aktuelle Optionen

| Option | Beschreibung |

|---|---|

| Latenz-Schwellenwerte | Niedrige und hohe Schwellenwerte für die Latenzzeit in Millisekunden. |

| Paketverlust-Schwellenwerte | Niedrige und hohe Schwellenwerte für den Paketverlust in %. |

| Probe Intervall | Wie oft eine ICMP-Sonde gesendet wird, in Sekunden. |

| Herunterfahren | Die Anzahl der Sekunden nach fehlgeschlagenen Probes, bevor der Alarm ausgelöst wird. |

| Avg Delay Replies Qty | Wie viele Antworten sollen zur Berechnung der durchschnittlichen Verzögerung für die Kontrolle von "Delay"-Alarmen verwendet werden? |

| Avg Packet Loss Probes Qty | Wie viele Sonden sollen für die Berechnung des durchschnittlichen Paketverlustes verwendet werden. |

| Lost Probe Delay | Die Verzögerung (in Anzahl der Probe Samples), nach der der Verlust berechnet wird. |

Lastausgleich konfigurieren

Um den Lastausgleich einzurichten, folgen Sie der gleichen Konfigurationsprozedur wie für Failover, aber wählen Sie in Schritt 2 für beide Gateways die gleiche Stufe.

Dadurch ändert sich das Verhalten von Failover zu gleichem Ausgleich zwischen den beiden Gateways.

Sticky Connection

Einige Websites mögen es nicht, wenn sich die Anfrage-IPs für dieselbe Sitzung ändern, da dies zu unerwartetem Verhalten führen kann.

- Um dieses Problem zu lösen, können Sie die Option Sticky Connections verwenden, die dafür sorgt, dass jede nachfolgende Anfrage desselben Benutzers an dieselbe Website über dasselbe Gateway gesendet wird.

Diese Option kann unter Firewall ‣ Einstellungen ‣ Erweitert eingestellt werden.

Ungleiche Balancierung (Gewicht)

Wenn Sie eine nicht symmetrische Einrichtung haben, bei der ein IPS eine viel höhere Bandbreite hat als das andere, können Sie für jedes Gateway eine Gewichtung festlegen, um den Lastausgleich zu ändern.

- Wenn Sie beispielsweise eine Leitung mit 10 Mbit/s und eine mit 20 Mbit/s haben, setzen Sie die Gewichtung der ersten Leitung auf 1 und die der zweiten auf 2.

- Auf diese Weise erhält das zweite Gateway doppelt so viel Datenverkehr wie das erste.

Gehen Sie dazu zu System ‣ Gateways ‣ Single und drücken Sie auf das Stiftsymbol neben dem Gateway, das Sie aktualisieren möchten.

- Die Gewichtung wird unter dem Abschnitt "Erweitert" definiert.

Kombination von Lastausgleich und Ausfallsicherung

Um Load Balancing mit Failover zu kombinieren, benötigen Sie 2 oder mehr WAN-Verbindungen für Balancing-Zwecke und 1 oder mehr für Failover.

- OPNsense bietet 5 Ebenen (Failover-Gruppen), wobei jede Ebene mehrere ISPs/WAN-Gateways enthalten kann.