OPNsense/IDS/Verwaltung/Herunterladen: Unterschied zwischen den Versionen

Erscheinungsbild

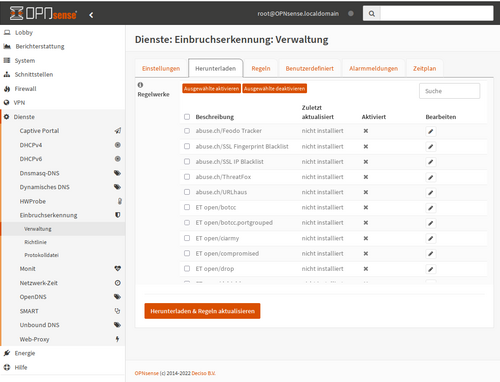

Die Seite wurde neu angelegt: „== Herunterladen == ; Regelwerke mini|500px {| class="wikitable sortable options" |- ! Regelwerk !! Beschreibung |- | abuse.ch/Feodo Tracker || https://feodotracker.abuse.ch/blocklist/ |- | abuse.ch/SSL Fingerprint Blacklist || |- | abuse.ch/SSL IP Blacklist || |- | abuse.ch/ThreatFox || |- | abuse.ch/URLhaus || |- | ET open/botcc || https://doc.emergingthreats.net/bin/view/Main/EmergingF…“ |

K Textersetzung - „““ durch „"“ |

||

| (68 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== | == Download von Regelwerken == | ||

[[Datei:OPNsenseIdsVerwaltungHerunterladen.png|alternativtext=OPNsenseIdsVerwaltungHerunterladen|mini|500px]] | |||

[[ | |||

; Beschreibung | |||

* Es fehlen noch die Muster (Pattern), mit denen das IPS die Angriffe erkennen kann | |||

* Diese sind in | * Diese sind in Regelwerken angeordnet | ||

* Ein | * Ein Regelwerken enthält mehrere Regeln, die auf Mustern basieren | ||

; | ; Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden | ||

* und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden | |||

; Gehen Sie auf die Registerkarte "Download" und klicken Sie auf die Kontrollkästchen neben den einzelnen Regelsätzen, die Sie aktivieren möchten | |||

* Wenn Sie alle Regelsätze ausgewählt haben, klicken Sie auf die Schaltfläche "Ausgewählte aktivieren", um die Regelsätze zu aktivieren | |||

* Sie sollten ein Häkchen neben den aktivierten Regelsätzen sehen | |||

; | ; Klicken Sie dann auf die Schaltfläche "Regeln herunterladen und aktualisieren", um die Regeln abzurufen | ||

* Neben den installierten Regeln sehen Sie das Datum des letzten Downloads | |||

* | |||

; | ; Nachdem die Regelwerke herunterladen wurden, erscheint das Download-Datum unter "last updated" | ||

* | * Die nicht ausgewählten Regelwerke führen zu einem das "x" und weisen auch "not installed" als Download-Datum aus | ||

; | ; Nur notwendige Regelwerke aktivieren | ||

* | * Das schont den RAM, die CPU sowie die Performance | ||

* Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Regelwerke gar nicht herunterladen | |||

* Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugutekommt | |||

== Verfügbare Regelsätze == | |||

[[OPNsense/IDS/Verwaltung/Regelwerke]] | |||

[[ | [[Kategorie:OPNsense/IDS]] | ||

Aktuelle Version vom 31. März 2025, 20:56 Uhr

Download von Regelwerken

- Beschreibung

- Es fehlen noch die Muster (Pattern), mit denen das IPS die Angriffe erkennen kann

- Diese sind in Regelwerken angeordnet

- Ein Regelwerken enthält mehrere Regeln, die auf Mustern basieren

- Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden

- und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden

- Gehen Sie auf die Registerkarte "Download" und klicken Sie auf die Kontrollkästchen neben den einzelnen Regelsätzen, die Sie aktivieren möchten

- Wenn Sie alle Regelsätze ausgewählt haben, klicken Sie auf die Schaltfläche "Ausgewählte aktivieren", um die Regelsätze zu aktivieren

- Sie sollten ein Häkchen neben den aktivierten Regelsätzen sehen

- Klicken Sie dann auf die Schaltfläche "Regeln herunterladen und aktualisieren", um die Regeln abzurufen

- Neben den installierten Regeln sehen Sie das Datum des letzten Downloads

- Nachdem die Regelwerke herunterladen wurden, erscheint das Download-Datum unter "last updated"

- Die nicht ausgewählten Regelwerke führen zu einem das "x" und weisen auch "not installed" als Download-Datum aus

- Nur notwendige Regelwerke aktivieren

- Das schont den RAM, die CPU sowie die Performance

- Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Regelwerke gar nicht herunterladen

- Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugutekommt