OPNsense/IDS/Verwaltung/Einstellungen: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| (49 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== | == Übersicht == | ||

[[File: | [[File:OPNsenseIdsVerwaltungEinstellungen.png|mini|500px]] | ||

{| class="wikitable sortable options" | {| class="wikitable sortable options" | ||

|- | |- | ||

| Zeile 8: | Zeile 8: | ||

|- | |- | ||

| IPS-Modus || Schutzmodus aktivieren (Verkehr blockieren) | | IPS-Modus || Schutzmodus aktivieren (Verkehr blockieren) | ||

* Vor | * Vor Aktivierung Hardware-Auslagerungen deaktivieren (Erweitertes Netzwerk) | ||

|- | |- | ||

| Promiscuous-Modus || | | Promiscuous-Modus || Promiscuous-Mode aktivieren (evtl. für VLANS erforderlich) | ||

|- | |- | ||

| Enable syslog alerts || Warnmeldungen im Schnellprotokollformat an das Systemprotokoll senden | | Enable syslog alerts || Warnmeldungen im Schnellprotokollformat an das Systemprotokoll senden | ||

* | * Ändert nichts an der vom Produkt selbst verwendeten Warnmeldungsprotokollierung | ||

|- | |- | ||

| Enable eve syslog output || Senden von Warnmeldungen im Vorabendformat an syslog | | Enable eve syslog output || Senden von Warnmeldungen im Vorabendformat an syslog | ||

* | * Verwendung von Loglevel-Informationen | ||

* Andert nichts an der vom Produkt selbst verwendeten Protokollierung von Warnmeldungen | |||

* Drop Logs werden aufgrund von Einschränkungen in Suricata nur an den internen Logger gesendet | * Drop Logs werden aufgrund von Einschränkungen in Suricata nur an den internen Logger gesendet | ||

|- | |- | ||

| Zeile 23: | Zeile 23: | ||

|- | |- | ||

| Schnittstellen || Wählen Sie die zu verwendende Schittstelle(n) aus | | Schnittstellen || Wählen Sie die zu verwendende Schittstelle(n) aus | ||

* | * Nur physische Schnittstellen, wenn das IPS aktiviert wird (keine VLANs und weitere) | ||

|- | |- | ||

| Protokoll rotieren || Alarmprotokolle zum angegebenen Intervall rotieren | | Protokoll rotieren || Alarmprotokolle zum angegebenen Intervall rotieren | ||

| Zeile 30: | Zeile 30: | ||

|} | |} | ||

; Soll OPNsense den Traffic aktiv unterbrechen? | |||

* IPS Mode aktivieren | |||

* | |||

=== Promiscuouse mode === | |||

* | Für den Fall, dass wir einen VLAN-Trunk an die OPNsense heranführen, müssen wir den "Promiscuouse mode" aktivieren | ||

* da dann das zugrundeliegende physikalische Interface überwacht wird | |||

* OPNsense auch die Pakete anfassen soll, die eigentlich nicht für das Interface gedacht sind | |||

; | ; Hinweis | ||

: es ist auch möglich, die VLAN-Interfaces zu überwachen | |||

:* Die Möglichkeiten dazu sind abhängig von der Schnittstellen-Hardware und letztlich von den Treibern | |||

:* Bei einigen Systemen führt das Überwachen von VLAN-Interfaces zum Verlust der Konnektivität | |||

* Die Möglichkeiten dazu sind abhängig von der Schnittstellen-Hardware und letztlich von den Treibern | |||

* Bei einigen Systemen führt das Überwachen von VLAN-Interfaces zum Verlust der Konnektivität | |||

; Wenn | ; Wenn Alarme und Blocks des IPS verwerten wollen | ||

* Dashboards, Korrelationen, SIEM, SOAR | |||

... dann können wir die Daten per Syslog weiterleiten (beispielsweise an Graylog oder Splunk) | |||

; Im Gegensatz zu einem normalen Paketfilter, dessen IP-Adressberechnungen rein nummerisch erfolgen, nimmt ein IPS eine große Menge an Mustern und vergleicht sie mit dem tatsächlichen Traffic | === Musterprüfer === | ||

* Die Software zum Abgleich kann unterschiedlich | ; Im Gegensatz zu einem normalen Paketfilter, dessen IP-Adressberechnungen rein nummerisch erfolgen, nimmt ein IPS eine große Menge an Mustern und vergleicht sie mit dem tatsächlichen Traffic | ||

* Die Software zum Abgleich kann unterschiedlich Ressourcen hungrig und effizient gestalten werden | |||

; Wir haben bislang gute Erfahrungen mit dem "Pattern matcher" Hyperscan gemacht | |||

; Unter (7) legen wir fest, an welchen Interfaces ein IPS aktiviert werden soll | === Schnittstellen === | ||

* Es gibt Stimmen, die ein IPS am WAN-Interface für unnötig halten, wenn NAT durchgeführt wird | ; Unter (7) legen wir fest, an welchen Interfaces ein IPS aktiviert werden soll | ||

* Wir konnten das bislang nicht nachvollziehen | * Es gibt Stimmen, die ein IPS am WAN-Interface für unnötig halten, wenn NAT durchgeführt wird | ||

* Wir konnten das bislang nicht nachvollziehen | |||

; Anschließend wird unter | ; Anschließend wird unter "Home networks" noch festgelegt, welche IPs im internen Netzwerk genutzt werden. | ||

* Diese Information wird auch dynamisch in Mustern verwendet | * Diese Information wird auch dynamisch in Mustern verwendet | ||

; Zum Schluss einmal auf | ; Zum Schluss einmal auf "Apply" klicken, um die Einstellungen zu übernehmen und zu speichern | ||

=== Einstellungen === | |||

= | |||

== | |||

[[Datei:OPNsenseIdsVerwaltungEinstellungen.png|alternativtext=OPNsenseIdsVerwaltungEinstellungen|mini|OPNsenseIdsVerwaltungEinstellungen]] | [[Datei:OPNsenseIdsVerwaltungEinstellungen.png|alternativtext=OPNsenseIdsVerwaltungEinstellungen|mini|OPNsenseIdsVerwaltungEinstellungen]] | ||

{| class="wikitable sortable" | {| class="wikitable sortable" | ||

| Zeile 84: | Zeile 76: | ||

||Promiscuous-Modus | ||Promiscuous-Modus | ||

||Aktiviere den promiscuous-Modus. | ||Aktiviere den promiscuous-Modus. | ||

*Dies ist für manche Fälle wie IPS mit VLANS eforderlich, um auf Daten auf der physischen Schnittstelle zuzugreifen. | * Dies ist für manche Fälle wie IPS mit VLANS eforderlich, um auf Daten auf der physischen Schnittstelle zuzugreifen. | ||

|| | || | ||

|- | |- | ||

||Enable syslog alerts | ||Enable syslog alerts | ||

||Send alerts to system log in fast log format. | ||Send alerts to system log in fast log format. | ||

*This will not change the alert logging used by the product itself. | * This will not change the alert logging used by the product itself. | ||

|| | || | ||

|- | |- | ||

||Enable eve syslog output | ||Enable eve syslog output | ||

||Send alerts in eve format to syslog, using log level info. | ||Send alerts in eve format to syslog, using log level info. | ||

*This will not change the alert logging used by the product itself. | * This will not change the alert logging used by the product itself. | ||

*Drop logs will only be send to the internal logger, due to restrictions in suricata. | * Drop logs will only be send to the internal logger, due to restrictions in suricata. | ||

|| | || | ||

|- | |- | ||

| | ||Musterprüfer || Mehrmustervergleichsalgorithmus, der verwendet werden soll. | ||

|- | |- | ||

|| | ||Schnittstellen || Zu verwendende Schittstelle(n) | ||

* Verwenden Sie hier nur physische Schnittstellen, wenn das IPS aktiviert wird (keine VLANs und weitere). | |||

*Verwenden Sie hier nur physische Schnittstellen, wenn das IPS aktiviert wird (keine VLANs | |||

|| | || | ||

|- | |- | ||

||Protokoll rotieren | ||Protokoll rotieren || Alarmprotokolle zum angegebenen Intervall rotieren. | ||

||Alarmprotokolle zum angegebenen Intervall rotieren. | |||

|- | |- | ||

||Protokolle speichern | ||Protokolle speichern ||Anzahl an Protokollen, die behalten werden. | ||

||Anzahl an Protokollen, die behalten werden. | |||

|} | |} | ||

= | === Allgemeine Einstellungen === | ||

== Allgemeine Einstellungen == | ; Die Einstellungsseite enthält die Standardoptionen, um Ihr IDS/IPS-System zum Laufen zu bringen | ||

Die Einstellungsseite enthält die Standardoptionen, um Ihr IDS/IPS-System zum Laufen zu bringen | |||

{| class="wikitable sortable" | {| class="wikitable sortable options" | ||

|- | |- | ||

|| Aktiviert | || Aktiviert | ||

| Zeile 187: | Zeile 150: | ||

: Wenn Sie den IPS-Modus verwenden, stellen Sie sicher, dass alle Hardware-Offloading-Funktionen in den Schnittstelleneinstellungen deaktiviert sind (Schnittstellen ‣ Einstellungen). | : Wenn Sie den IPS-Modus verwenden, stellen Sie sicher, dass alle Hardware-Offloading-Funktionen in den Schnittstelleneinstellungen deaktiviert sind (Schnittstellen ‣ Einstellungen). | ||

:* Vor Version 20.7 war "VLAN Hardware Filtering" nicht deaktiviert, was bei einigen Netzwerkkarten zu Problemen führen kann. | :* Vor Version 20.7 war "VLAN Hardware Filtering" nicht deaktiviert, was bei einigen Netzwerkkarten zu Problemen führen kann. | ||

; Übrigens | |||

: das IPS Suricata wird auch von kommerziellen Security-Produkten wie FireEye eingesetzt | |||

== Schnittstelle auwählen == | |||

; Sie können das System über verschiedene Schnittstellen konfigurieren | |||

* Eine der am häufigsten gestellten Fragen ist, welche Schnittstelle man wählen soll. | |||

* In Anbetracht der fortgesetzten Verwendung von IPv4, in der Regel in Kombination mit [https://docs.opnsense.org/manual/nat.html Network Address Translation], ist es sehr wichtig, die richtige Schnittstelle zu verwenden. | |||

* Wenn Sie den Verkehr über eine WAN-Schnittstelle erfassen, sehen Sie nur den Verkehr nach der Adressübersetzung. | |||

* This means all the traffic is originating from your firewall and not from the actual machine behind it that is likely triggering the alert. | |||

; Regeln für ein IDS/IPS-System müssen in der Regel ein klares Verständnis des internen Netzwerks haben; diese Informationen gehen verloren, wenn Pakete hinter NAT erfasst werden. | |||

Ohne zu versuchen, alle Details einer IDS-Regel zu erklären (das können die Leute von Suricata viel besser [https://suricata.readthedocs.io/en/suricata-5.0.5/rules/index.html]), hilft ein kleines Beispiel für eine der ET-Open-Regeln, die Bedeutung Ihres Heimnetzwerks zu verstehen. | |||

alert tls $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Observed Glupteba CnC Domain in TLS SNI"; flow:established,to_server; tls_sni; content:"myinfoart.xyz"; depth:13; isdataat:!1,relative; metadata: former_category MALWARE; reference:md5,4cc43c345aa4d6e8fd2d0b6747c3d996; classtype:trojan-activity; sid:2029751; rev:2; metadata:affected_product Windows_XP_Vista_7_8_10_Server_32_64_Bit, attack_target Client_Endpoint, deployment Perimeter, signature_severity Major, created_at 2020_03_30, updated_at 2020_03_30;) | |||

; Das <tt>$HOME_NET</tt> kann konfiguriert werden, aber normalerweise ist es ein statisches Netz, das in [https://tools.ietf.org/html/rfc1918 RFC 1918]. | |||

* Im erweiterten Modus können Sie eine externe Adresse wählen, aber bedenken Sie, dass Sie nicht wissen, welcher Rechner wirklich an dem Angriff beteiligt war, und dass es sich um eine statische Adresse oder ein Netzwerk handeln sollte. | |||

* <tt>$EXTERNAL_NET</tt> wird als nicht das Heimatnetz definiert, was erklärt, warum Sie nicht den gesamten Verkehr als Heimatnetz auswählen sollten, da wahrscheinlich keine der Regeln passen wird. | |||

; Hinweis | |||

: Der IDS-Modus ist für fast alle (virtuellen) Netzwerktypen verfügbar. | |||

:* Der IPS-Modus ist ''nur'' mit [https://www.freebsd.org/cgi/man.cgi?query=netmap&sektion=4&manpath=FreeBSD+12.1-RELEASE+und+Ports#SUPPORTED_DEVICES unterstützten physischen Adaptern] verfügbar. | |||

== Erweiterte Optionen == | |||

[[File:OPNsenseIdsVerwaltungErweiterteEinstellungen.png|mini|400px]] | |||

; Einige weniger häufig verwendete Optionen sind unter dem Schalter "Erweitert" versteckt | |||

{| class="wikitable sortable options" | |||

|- | |||

|| Heimnetzwerke | |||

|| Definieren Sie benutzerdefinierte Heimnetzwerke, wenn sie sich von einem RFC1918-Netzwerk unterscheiden. | |||

* In einigen Fällen neigen Leute dazu, IDPS auf einer Wan-Schnittstelle hinter NAT (Network Address Translation) zu aktivieren, in diesem Fall würde Suricata nur übersetzte Adressen anstelle der internen sehen. | |||

* Mit dieser Option können Sie festlegen, welche Adressen Suricata als lokal betrachten soll. | |||

|- | |||

|| Standard-Paketgröße | |||

|| Mit dieser Option können Sie die Größe der Pakete in Ihrem Netzwerk einstellen. | |||

* Es ist möglich, dass manchmal größere Pakete verarbeitet werden müssen. | |||

* Die Engine kann diese größeren Pakete trotzdem verarbeiten, aber die Verarbeitung wird die Leistung verringern. | |||

|- | |||

|} | |||

== Konfiguration == | |||

; Konfiguration der Einbruchserkennung in OPNsense | |||

; Um die Intrusion Detection in OPNsense zu konfigurieren, gehen Sie auf die Seite "Services > Intrusion Detection > Administration", die standardmäßig die Registerkarte "Einstellungen" enthält. | |||

*Klicken Sie auf die Checkbox "Aktiviert", um die Intrusion Detection zu aktivieren. | |||

*Klicken Sie auf das Kontrollkästchen "IPS-Modus", um zuzulassen, dass der Netzwerkverkehr blockiert wird, anstatt nur Warnungen zu erzeugen. | |||

*Wenn Sie VLANs verwenden und Ihre LAN-Schnittstelle überwachen möchten, müssen Sie das Kontrollkästchen "Promiscuous mode" anklicken. | |||

*Dies ist wichtig, um Daten auf der physischen Netzwerkschnittstelle zu erfassen. | |||

; Der Pattern Matcher ist standardmäßig auf Aho-Corasick eingestellt, Sie können ihn aber auch auf Hyperscan setzen. | |||

* Ich habe bei der Verwendung von Hyperscan eine enorme Steigerung der Netzwerkleistung auf meiner LAN-Schnittstelle festgestellt. | |||

* Ich empfehle dringend, diese Einstellung zu verwenden, wenn Sie eine moderne CPU haben, da die Leistungssteigerung ziemlich signifikant ist. | |||

*Laut [https://forum.opnsense.org/index.php?topic=3864.0 this OPNsense forum post] sollte der Hyperscan-Algorithmus mit 64-Bit-Prozessoren funktionieren, die SSE3-Befehle unterstützen. | |||

; Wählen Sie in der Auswahlbox "Interfaces" die Netzwerke aus, in denen Sie Intrusion Detection anwenden möchten. | |||

*Achten Sie darauf, dass Sie nur physische Schnittstellen und keine VLAN-Schnittstellen auswählen. | |||

*Wenn Sie eine VLAN-Schnittstelle auswählen, werden Ihre VLANs nicht mehr richtig funktionieren. | |||

* Ich habe diesen Fehler gemacht, als ich die Intrusion Detection zum ersten Mal eingerichtet habe, und ich habe die Verbindung zu allen VLANs verloren. | |||

; Die Auswahl der Schnittstelle ist wichtig und hängt von Ihren Bedürfnissen ab. | |||

*Einige Benutzer wollen nur das WAN überwachen, um den Rand ihrer Netzwerke zu schützen, während andere das LAN bevorzugen, um die Aktivitäten in ihren internen Netzwerken genauer zu überwachen. | |||

*Manche entscheiden sich sogar für die Überwachung beider Schnittstellen. | |||

; Im Folgenden finden Sie eine Beispielkonfiguration für die Überwachung der LAN-Schnittstelle. | |||

*Wenn Sie keine VLANs haben, können Sie den "Promiscuous mode" unmarkiert lassen: | |||

[[Bild:Bild10.png|top|alt="OPNsense intrusion detection"]] | |||

; Wenn Sie die WAN-Schnittstelle wählen, sollten Sie auf die Schaltfläche "Erweiterter Modus" oben auf der Seite klicken. | |||

*Sie sehen dann zusätzliche Optionen. | |||

*Damit Suricata auf der WAN-Schnittstelle richtig funktioniert, müssen Sie Ihre WAN-IP-Adresse in das Feld "Heimnetzwerke" eingeben (wie im Screenshot unten rot hervorgehoben). | |||

*Leider können Sie keinen voll qualifizierten Domainnamen verwenden, der auf Ihre externe IP-Adresse verweist. Wenn sich also Ihre WAN-Adresse ändert, müssen Sie Ihre IP-Adresse in diesem Feld aktualisieren. | |||

*Bei vielen Internetanbietern ist es unwahrscheinlich, dass sich Ihre IP-Adresse ändert, wenn Sie über einen längeren Zeitraum online bleiben. | |||

*Wenn sich Ihre IP-Adresse sehr häufig ändert und Sie dieses Problem nicht umgehen können, müssen Sie entweder bereit sein, sie ständig zu aktualisieren, oder Sie können einfach Ihre LAN-Schnittstelle(n) überwachen. | |||

[[Bild:Bild11.png|top|alt="OPNsense intrusion detection"]] | |||

; Einige Benutzer verwenden Suricata zum Schutz des WAN, während sie Sensei zum Schutz des LAN einsetzen. | |||

*Ich habe mich dafür entschieden, zumal man Suricata und Sensei zum Zeitpunkt der Erstellung dieses Artikels nicht auf denselben Schnittstellen betreiben kann. | |||

*Ich persönlich bin der Meinung, dass diese beiden Technologien sich gegenseitig ergänzen können, um Ihr Netzwerk auf mehreren Ebenen zu schützen. | |||

; Die [https://docs.opnsense.org/manual/ips.html#choosing-an-interface OPNsense Dokumentation] sagt, dass die Sicherheit durch die Überwachung der WAN-Schnittstelle normalerweise nicht erhöht wird, da die Firewall standardmäßig alle eingehenden Verbindungen blockiert. | |||

*Ich glaube jedoch, dass Suricata sowohl eingehende als auch ausgehende Verbindungen über das WAN überwacht, da ich blockierte Verbindungen sehen kann, bei denen meine externe IP die Quelle einer Anfrage war und das Ziel eine andere externe IP-Adresse war. | |||

*Wenn Suricata nur eingehende Verbindungen blockieren würde, würde ich erwarten, dass alle Zieladressen meine externe IP-Adresse wären. | |||

; Wenn Sie die Konfiguration der Optionen auf der Registerkarte "Einstellungen" abgeschlossen haben, klicken Sie auf "Übernehmen". | |||

*Obwohl wir die Intrusion Detection aktiviert haben, wird an diesem Punkt nichts passieren, bis wir einige Regelsätze heruntergeladen und mindestens eine Richtlinie konfiguriert haben. | |||

[[Kategorie:OPNsense/IDS]] | |||

Aktuelle Version vom 13. Mai 2025, 12:03 Uhr

Übersicht

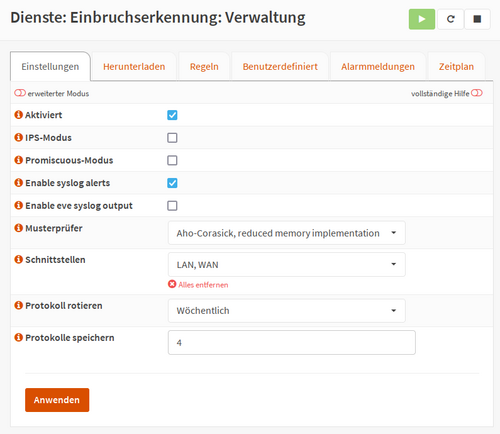

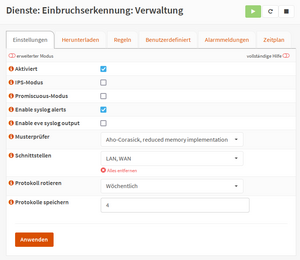

| Option | Beschreibung |

|---|---|

| Aktiviert | Einbruchserkennungssystem aktivieren |

| IPS-Modus | Schutzmodus aktivieren (Verkehr blockieren)

|

| Promiscuous-Modus | Promiscuous-Mode aktivieren (evtl. für VLANS erforderlich) |

| Enable syslog alerts | Warnmeldungen im Schnellprotokollformat an das Systemprotokoll senden

|

| Enable eve syslog output | Senden von Warnmeldungen im Vorabendformat an syslog

|

| Musterprüfer | Mehrmustervergleichsalgorithmus, der verwendet werden soll |

| Schnittstellen | Wählen Sie die zu verwendende Schittstelle(n) aus

|

| Protokoll rotieren | Alarmprotokolle zum angegebenen Intervall rotieren |

| Protokolle speichern | Anzahl an Protokollen, die behalten werden |

- Soll OPNsense den Traffic aktiv unterbrechen?

- IPS Mode aktivieren

Promiscuouse mode

Für den Fall, dass wir einen VLAN-Trunk an die OPNsense heranführen, müssen wir den "Promiscuouse mode" aktivieren

- da dann das zugrundeliegende physikalische Interface überwacht wird

- OPNsense auch die Pakete anfassen soll, die eigentlich nicht für das Interface gedacht sind

- Hinweis

- es ist auch möglich, die VLAN-Interfaces zu überwachen

- Die Möglichkeiten dazu sind abhängig von der Schnittstellen-Hardware und letztlich von den Treibern

- Bei einigen Systemen führt das Überwachen von VLAN-Interfaces zum Verlust der Konnektivität

- Wenn Alarme und Blocks des IPS verwerten wollen

- Dashboards, Korrelationen, SIEM, SOAR

... dann können wir die Daten per Syslog weiterleiten (beispielsweise an Graylog oder Splunk)

Musterprüfer

- Im Gegensatz zu einem normalen Paketfilter, dessen IP-Adressberechnungen rein nummerisch erfolgen, nimmt ein IPS eine große Menge an Mustern und vergleicht sie mit dem tatsächlichen Traffic

- Die Software zum Abgleich kann unterschiedlich Ressourcen hungrig und effizient gestalten werden

- Wir haben bislang gute Erfahrungen mit dem "Pattern matcher" Hyperscan gemacht

Schnittstellen

- Unter (7) legen wir fest, an welchen Interfaces ein IPS aktiviert werden soll

- Es gibt Stimmen, die ein IPS am WAN-Interface für unnötig halten, wenn NAT durchgeführt wird

- Wir konnten das bislang nicht nachvollziehen

- Anschließend wird unter "Home networks" noch festgelegt, welche IPs im internen Netzwerk genutzt werden.

- Diese Information wird auch dynamisch in Mustern verwendet

- Zum Schluss einmal auf "Apply" klicken, um die Einstellungen zu übernehmen und zu speichern

Einstellungen

| Aktiviert | Einbruchserkennungssystem aktivieren. | |

| IPS-Modus | Enable protection mode (block traffic).Before enabling, please disable all hardware offloading first in advanced network. | |

| Promiscuous-Modus | Aktiviere den promiscuous-Modus.

|

|

| Enable syslog alerts | Send alerts to system log in fast log format.

|

|

| Enable eve syslog output | Send alerts in eve format to syslog, using log level info.

|

|

| Musterprüfer | Mehrmustervergleichsalgorithmus, der verwendet werden soll. | |

| Schnittstellen | Zu verwendende Schittstelle(n)

|

|

| Protokoll rotieren | Alarmprotokolle zum angegebenen Intervall rotieren. | |

| Protokolle speichern | Anzahl an Protokollen, die behalten werden. |

Allgemeine Einstellungen

- Die Einstellungsseite enthält die Standardoptionen, um Ihr IDS/IPS-System zum Laufen zu bringen

| Aktiviert | Suricata einschalten |

| IPS-Modus | Wenn aktiviert, kann das System verdächtige Pakete verwerfen.

|

| Promiskuitiver Modus | Mithören von Verkehr im Promiscuous-Modus. (alle Pakete anstelle von nur den an diese Netzwerkschnittstelle adressierten) |

| Aktiviere Syslog-Warnungen | Alarme an Syslog senden, unter Verwendung des Fast-Log-Formats |

| Aktiviere eve syslog Ausgabe | Alarme im EVE Format an Syslog senden, unter Verwendung von Log Level Info.

|

| Mustervergleicher | Steuert den Algorithmus für die Mustererkennung.

|

| Schnittstellen | Zu schützende Schnittstellen.

|

| Protokoll rotieren | Rotationshäufigkeit des Protokolls, wird auch für die interne Ereignisprotokollierung verwendet (siehe Registerkarte "Alert") |

| Logs speichern | Anzahl der zu speichernden Protokolle |

- Tipp

- Wenn Sie ein externes Berichtstool verwenden, können Sie Ihr EVE-Protokoll ganz einfach per Syslog versenden.

- Aktivieren Sie einfach "Enable EVE syslog output" und erstellen Sie ein Ziel in System ‣ Settings ‣ Logging / Targets. (Filter Anwendung "suricata" und Level "info")

- Hinweis

- Wenn Sie den IPS-Modus verwenden, stellen Sie sicher, dass alle Hardware-Offloading-Funktionen in den Schnittstelleneinstellungen deaktiviert sind (Schnittstellen ‣ Einstellungen).

- Vor Version 20.7 war "VLAN Hardware Filtering" nicht deaktiviert, was bei einigen Netzwerkkarten zu Problemen führen kann.

- Übrigens

- das IPS Suricata wird auch von kommerziellen Security-Produkten wie FireEye eingesetzt

Schnittstelle auwählen

- Sie können das System über verschiedene Schnittstellen konfigurieren

- Eine der am häufigsten gestellten Fragen ist, welche Schnittstelle man wählen soll.

- In Anbetracht der fortgesetzten Verwendung von IPv4, in der Regel in Kombination mit Network Address Translation, ist es sehr wichtig, die richtige Schnittstelle zu verwenden.

- Wenn Sie den Verkehr über eine WAN-Schnittstelle erfassen, sehen Sie nur den Verkehr nach der Adressübersetzung.

- This means all the traffic is originating from your firewall and not from the actual machine behind it that is likely triggering the alert.

- Regeln für ein IDS/IPS-System müssen in der Regel ein klares Verständnis des internen Netzwerks haben; diese Informationen gehen verloren, wenn Pakete hinter NAT erfasst werden.

Ohne zu versuchen, alle Details einer IDS-Regel zu erklären (das können die Leute von Suricata viel besser [1]), hilft ein kleines Beispiel für eine der ET-Open-Regeln, die Bedeutung Ihres Heimnetzwerks zu verstehen.

alert tls $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Observed Glupteba CnC Domain in TLS SNI"; flow:established,to_server; tls_sni; content:"myinfoart.xyz"; depth:13; isdataat:!1,relative; metadata: former_category MALWARE; reference:md5,4cc43c345aa4d6e8fd2d0b6747c3d996; classtype:trojan-activity; sid:2029751; rev:2; metadata:affected_product Windows_XP_Vista_7_8_10_Server_32_64_Bit, attack_target Client_Endpoint, deployment Perimeter, signature_severity Major, created_at 2020_03_30, updated_at 2020_03_30;)

- Das $HOME_NET kann konfiguriert werden, aber normalerweise ist es ein statisches Netz, das in RFC 1918.

- Im erweiterten Modus können Sie eine externe Adresse wählen, aber bedenken Sie, dass Sie nicht wissen, welcher Rechner wirklich an dem Angriff beteiligt war, und dass es sich um eine statische Adresse oder ein Netzwerk handeln sollte.

- $EXTERNAL_NET wird als nicht das Heimatnetz definiert, was erklärt, warum Sie nicht den gesamten Verkehr als Heimatnetz auswählen sollten, da wahrscheinlich keine der Regeln passen wird.

- Hinweis

- Der IDS-Modus ist für fast alle (virtuellen) Netzwerktypen verfügbar.

- Der IPS-Modus ist nur mit unterstützten physischen Adaptern verfügbar.

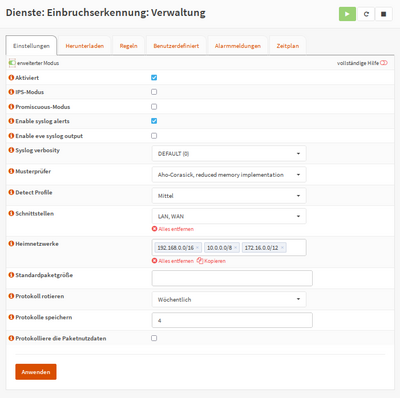

Erweiterte Optionen

- Einige weniger häufig verwendete Optionen sind unter dem Schalter "Erweitert" versteckt

| Heimnetzwerke | Definieren Sie benutzerdefinierte Heimnetzwerke, wenn sie sich von einem RFC1918-Netzwerk unterscheiden.

|

| Standard-Paketgröße | Mit dieser Option können Sie die Größe der Pakete in Ihrem Netzwerk einstellen.

|

Konfiguration

- Konfiguration der Einbruchserkennung in OPNsense

- Um die Intrusion Detection in OPNsense zu konfigurieren, gehen Sie auf die Seite "Services > Intrusion Detection > Administration", die standardmäßig die Registerkarte "Einstellungen" enthält.

- Klicken Sie auf die Checkbox "Aktiviert", um die Intrusion Detection zu aktivieren.

- Klicken Sie auf das Kontrollkästchen "IPS-Modus", um zuzulassen, dass der Netzwerkverkehr blockiert wird, anstatt nur Warnungen zu erzeugen.

- Wenn Sie VLANs verwenden und Ihre LAN-Schnittstelle überwachen möchten, müssen Sie das Kontrollkästchen "Promiscuous mode" anklicken.

- Dies ist wichtig, um Daten auf der physischen Netzwerkschnittstelle zu erfassen.

- Der Pattern Matcher ist standardmäßig auf Aho-Corasick eingestellt, Sie können ihn aber auch auf Hyperscan setzen.

- Ich habe bei der Verwendung von Hyperscan eine enorme Steigerung der Netzwerkleistung auf meiner LAN-Schnittstelle festgestellt.

- Ich empfehle dringend, diese Einstellung zu verwenden, wenn Sie eine moderne CPU haben, da die Leistungssteigerung ziemlich signifikant ist.

- Laut this OPNsense forum post sollte der Hyperscan-Algorithmus mit 64-Bit-Prozessoren funktionieren, die SSE3-Befehle unterstützen.

- Wählen Sie in der Auswahlbox "Interfaces" die Netzwerke aus, in denen Sie Intrusion Detection anwenden möchten.

- Achten Sie darauf, dass Sie nur physische Schnittstellen und keine VLAN-Schnittstellen auswählen.

- Wenn Sie eine VLAN-Schnittstelle auswählen, werden Ihre VLANs nicht mehr richtig funktionieren.

- Ich habe diesen Fehler gemacht, als ich die Intrusion Detection zum ersten Mal eingerichtet habe, und ich habe die Verbindung zu allen VLANs verloren.

- Die Auswahl der Schnittstelle ist wichtig und hängt von Ihren Bedürfnissen ab.

- Einige Benutzer wollen nur das WAN überwachen, um den Rand ihrer Netzwerke zu schützen, während andere das LAN bevorzugen, um die Aktivitäten in ihren internen Netzwerken genauer zu überwachen.

- Manche entscheiden sich sogar für die Überwachung beider Schnittstellen.

- Im Folgenden finden Sie eine Beispielkonfiguration für die Überwachung der LAN-Schnittstelle.

- Wenn Sie keine VLANs haben, können Sie den "Promiscuous mode" unmarkiert lassen:

"OPNsense intrusion detection"

- Wenn Sie die WAN-Schnittstelle wählen, sollten Sie auf die Schaltfläche "Erweiterter Modus" oben auf der Seite klicken.

- Sie sehen dann zusätzliche Optionen.

- Damit Suricata auf der WAN-Schnittstelle richtig funktioniert, müssen Sie Ihre WAN-IP-Adresse in das Feld "Heimnetzwerke" eingeben (wie im Screenshot unten rot hervorgehoben).

- Leider können Sie keinen voll qualifizierten Domainnamen verwenden, der auf Ihre externe IP-Adresse verweist. Wenn sich also Ihre WAN-Adresse ändert, müssen Sie Ihre IP-Adresse in diesem Feld aktualisieren.

- Bei vielen Internetanbietern ist es unwahrscheinlich, dass sich Ihre IP-Adresse ändert, wenn Sie über einen längeren Zeitraum online bleiben.

- Wenn sich Ihre IP-Adresse sehr häufig ändert und Sie dieses Problem nicht umgehen können, müssen Sie entweder bereit sein, sie ständig zu aktualisieren, oder Sie können einfach Ihre LAN-Schnittstelle(n) überwachen.

"OPNsense intrusion detection"

- Einige Benutzer verwenden Suricata zum Schutz des WAN, während sie Sensei zum Schutz des LAN einsetzen.

- Ich habe mich dafür entschieden, zumal man Suricata und Sensei zum Zeitpunkt der Erstellung dieses Artikels nicht auf denselben Schnittstellen betreiben kann.

- Ich persönlich bin der Meinung, dass diese beiden Technologien sich gegenseitig ergänzen können, um Ihr Netzwerk auf mehreren Ebenen zu schützen.

- Die OPNsense Dokumentation sagt, dass die Sicherheit durch die Überwachung der WAN-Schnittstelle normalerweise nicht erhöht wird, da die Firewall standardmäßig alle eingehenden Verbindungen blockiert.

- Ich glaube jedoch, dass Suricata sowohl eingehende als auch ausgehende Verbindungen über das WAN überwacht, da ich blockierte Verbindungen sehen kann, bei denen meine externe IP die Quelle einer Anfrage war und das Ziel eine andere externe IP-Adresse war.

- Wenn Suricata nur eingehende Verbindungen blockieren würde, würde ich erwarten, dass alle Zieladressen meine externe IP-Adresse wären.

- Wenn Sie die Konfiguration der Optionen auf der Registerkarte "Einstellungen" abgeschlossen haben, klicken Sie auf "Übernehmen".

- Obwohl wir die Intrusion Detection aktiviert haben, wird an diesem Punkt nichts passieren, bis wir einige Regelsätze heruntergeladen und mindestens eine Richtlinie konfiguriert haben.