|

|

| (61 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

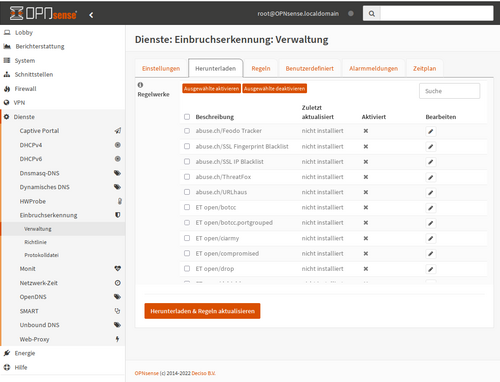

| == Herunterladen == | | == Download von Regelwerken == |

| ; Regelwerke

| | [[Datei:OPNsenseIdsVerwaltungHerunterladen.png|alternativtext=OPNsenseIdsVerwaltungHerunterladen|mini|500px]] |

| [[File:opnSenseEinbruchserkennungVerwaltungHerunterladen.png|mini|500px]] | |

| {| class="wikitable sortable options"

| |

| |-

| |

| ! Regelwerk !! Beschreibung

| |

| |-

| |

| | abuse.ch/Feodo Tracker || https://feodotracker.abuse.ch/blocklist/

| |

| |-

| |

| | abuse.ch/SSL Fingerprint Blacklist ||

| |

| |-

| |

| | abuse.ch/SSL IP Blacklist ||

| |

| |-

| |

| | abuse.ch/ThreatFox ||

| |

| |-

| |

| | abuse.ch/URLhaus ||

| |

| |-

| |

| | ET open/botcc || https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ

| |

| |-

| |

| | ET open/botcc.portgrouped ||

| |

| |-

| |

| | ET open/ciarmy ||

| |

| |-

| |

| | ET open/compromised ||

| |

| |-

| |

| | ET open/drop ||

| |

| |-

| |

| | ET open/dshield ||

| |

| |-

| |

| | ET open/emerging-activex ||

| |

| |-

| |

| | ET open/emerging-adware_pup ||

| |

| |-

| |

| | ET open/emerging-attack_response ||

| |

| |-

| |

| | ET open/emerging-chat ||

| |

| |-

| |

| | ET open/emerging-coinminer ||

| |

| |-

| |

| | ET open/emerging-current_events ||

| |

| |-

| |

| | ET open/emerging-deleted ||

| |

| |-

| |

| | ET open/emerging-dns ||

| |

| |-

| |

| | ET open/emerging-dos ||

| |

| |-

| |

| | ET open/emerging-exploit ||

| |

| |-

| |

| | ET open/emerging-exploit_kit ||

| |

| |-

| |

| | ET open/emerging-ftp ||

| |

| |-

| |

| | ET open/emerging-games ||

| |

| |-

| |

| | ET open/emerging-hunting ||

| |

| |-

| |

| | ET open/emerging-icmp ||

| |

| |-

| |

| | ET open/emerging-icmp_info ||

| |

| |-

| |

| | ET open/emerging-imap ||

| |

| |-

| |

| | ET open/emerging-inappropriate ||

| |

| |-

| |

| | ET open/emerging-info ||

| |

| |-

| |

| | ET open/emerging-ja3 ||

| |

| |-

| |

| | ET open/emerging-malware ||

| |

| |-

| |

| | ET open/emerging-misc ||

| |

| |-

| |

| | ET open/emerging-mobile_malware ||

| |

| |-

| |

| | ET open/emerging-netbios ||

| |

| |-

| |

| | ET open/emerging-p2p ||

| |

| |-

| |

| | ET open/emerging-phishing ||

| |

| |-

| |

| | ET open/emerging-policy ||

| |

| |-

| |

| | ET open/emerging-pop3 ||

| |

| |-

| |

| | ET open/emerging-rpc ||

| |

| |-

| |

| | ET open/emerging-scada ||

| |

| |-

| |

| | ET open/emerging-scan ||

| |

| |-

| |

| | ET open/emerging-shellcode ||

| |

| |-

| |

| | ET open/emerging-smtp ||

| |

| |-

| |

| | ET open/emerging-snmp ||

| |

| |-

| |

| | ET open/emerging-sql ||

| |

| |-

| |

| | ET open/emerging-telnet ||

| |

| |-

| |

| | ET open/emerging-tftp ||

| |

| |-

| |

| | ET open/emerging-user_agents ||

| |

| |-

| |

| | ET open/emerging-voip ||

| |

| |-

| |

| | ET open/emerging-web_client ||

| |

| |-

| |

| | ET open/emerging-web_server ||

| |

| |-

| |

| | ET open/emerging-web_specific_apps ||

| |

| |-

| |

| | ET open/emerging-worm ||

| |

| |-

| |

| | ET open/tor ||

| |

| |-

| |

| | OPNsense-App-detect/file-transfer || https://github.com/opnsense/rules

| |

| |-

| |

| | OPNsense-App-detect/mail ||

| |

| |-

| |

| | OPNsense-App-detect/media-streaming ||

| |

| |-

| |

| | OPNsense-App-detect/messaging ||

| |

| |-

| |

| | OPNsense-App-detect/social-networking ||

| |

| |-

| |

| | OPNsense-App-detect/test ||

| |

| |-

| |

| | OPNsense-App-detect/uncategorized ||

| |

| |}

| |

|

| |

|

| === Download der Rulesets ===

| | ; Beschreibung |

| ; Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll.

| | * Es fehlen noch die Muster (Pattern), mit denen das IPS die Angriffe erkennen kann |

| * Diese sind in Rulesets angeordnet. | | * Diese sind in Regelwerken angeordnet |

| * Ein Ruleset enthält mehrere Rules, die auf Pattern basieren. | | * Ein Regelwerken enthält mehrere Regeln, die auf Mustern basieren |

|

| |

|

| ; Grundsätzlich sucht man sich seine gewünschten Rulesets aus (Pkt. 1), klickt auf „enable selected“ (Pkt. 2) und dann auf „download & update rules“ (Pkt. 3). | | ; Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden |

| | * und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden |

|

| |

|

| [[Image:Bild4.png|top]]

| | ; Gehen Sie auf die Registerkarte "Download" und klicken Sie auf die Kontrollkästchen neben den einzelnen Regelsätzen, die Sie aktivieren möchten |

| | * Wenn Sie alle Regelsätze ausgewählt haben, klicken Sie auf die Schaltfläche "Ausgewählte aktivieren", um die Regelsätze zu aktivieren |

| | * Sie sollten ein Häkchen neben den aktivierten Regelsätzen sehen |

|

| |

|

| ; Die Rulesets unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets. | | ; Klicken Sie dann auf die Schaltfläche "Regeln herunterladen und aktualisieren", um die Regeln abzurufen |

| * Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw.

| | * Neben den installierten Regeln sehen Sie das Datum des letzten Downloads |

| * IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden. | |

|

| |

|

| ; Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

| | ; Nachdem die Regelwerke herunterladen wurden, erscheint das Download-Datum unter "last updated" |

| * In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

| | * Die nicht ausgewählten Regelwerke führen zu einem das "x" und weisen auch "not installed" als Download-Datum aus |

| * Wer damit leben kann, darf gerne zugreifen.

| |

| | |

| ; Die zweite Unterscheidung besteht im Inhalt der Rulesets.

| |

| * Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

| |

| | |

| ; Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

| |

| * Das schont den RAM, die CPU sowie die Performance.

| |

| * Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

| |

| * Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

| |

| | |

| [[Image:Bild5.png|top]]

| |

| | |

| ; Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“ (Pkt. 1). | |

| * Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus (Pkt. 2). | |

| | |

| [[Image:Bild6.png|top]]

| |

| | |

| = TMP =

| |

| == Download der Rulesets ==

| |

| ; Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll.

| |

| * Diese sind in Rulesets angeordnet.

| |

| * Ein Ruleset enthält mehrere Rules, die auf Pattern basieren.

| |

| | |

| ; Grundsätzlich sucht man sich seine gewünschten Rulesets aus (Pkt. 1), klickt auf „enable selected“ (Pkt. 2) und dann auf „download & update rules“ (Pkt. 3).

| |

| | |

| [[Image:Bild4.png|top]]

| |

| | |

| ; Die Rulesets unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets.

| |

| * Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw.

| |

| * IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden.

| |

| | |

| ; Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

| |

| * In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

| |

| * Wer damit leben kann, darf gerne zugreifen.

| |

| | |

| ; Die zweite Unterscheidung besteht im Inhalt der Rulesets.

| |

| * Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

| |

| | |

| ; Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

| |

| * Das schont den RAM, die CPU sowie die Performance.

| |

| * Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

| |

| * Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

| |

| | |

| [[Image:Bild5.png|top]]

| |

| | |

| ; Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“ (Pkt. 1).

| |

| * Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus (Pkt. 2).

| |

| | |

| [[Image:Bild6.png|top]]

| |

|

| |

|

| | ; Nur notwendige Regelwerke aktivieren |

| | * Das schont den RAM, die CPU sowie die Performance |

| | * Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Regelwerke gar nicht herunterladen |

| | * Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugutekommt |

|

| |

|

| | == Verfügbare Regelsätze == |

| | [[OPNsense/IDS/Verwaltung/Regelwerke]] |

|

| |

|

| [[Kategorie:OPNsense/IDS]] | | [[Kategorie:OPNsense/IDS]] |

|

| |

| = TMP =

| |

| == Regelsätze herunterladen ==

| |

| Wenn IDS/IPS zum ersten Mal aktiviert wird, ist das System ohne Regeln zur Erkennung oder Blockierung von bösartigem Datenverkehr aktiv.

| |

| * Die Registerkarte "Download" enthält alle auf dem System verfügbaren Regelsätze (die durch Plugins erweitert werden können).

| |

|

| |

| In diesem Abschnitt finden Sie eine Liste der Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden, und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden.

| |

| * In früheren Versionen (vor 21.1) konnten Sie hier einen "Filter" auswählen, um das Standardverhalten der installierten Regeln von Warnung auf Blockierung zu ändern.

| |

| * Ab 21.1 wird diese Funktionalität von '''Policies''' abgedeckt, einer separaten Funktion innerhalb des IDS/IPS-Moduls, die eine feinere Kontrolle über die Regelsätze bietet.

| |

|

| |

| ; Anmerkung

| |

| : Bei der Migration von einer Version vor 21.1 werden die Filter von der Seite '''Regelsätze herunterladen''' automatisch in Richtlinien migriert.

| |

|

| |

| == Verfügbare Regelsätze ==

| |

| === Emerging Threats ===

| |

| [https://doc.emergingthreats.net/bin/view/Main/AboutEmergingThreats Emerging Threats] (ET) verfügt über eine Vielzahl von IDS/IPS-Regelsätzen.

| |

| * Es gibt eine freie, BSD-lizenzierte Version und eine kostenpflichtige Version.

| |

|

| |

| ==== ET Open ====

| |

| Das ETOpen Ruleset ist ''nicht'' ein Full-Coverage Ruleset und kann für viele regulierte Umgebungen nicht ausreichend sein und sollte daher nicht als eigenständiges Ruleset verwendet werden.

| |

|

| |

| OPNsense hat eine integrierte Unterstützung für ETOpen-Regeln.* Für Details und Richtlinien siehe: [http://doc.emergingthreats.net/bin/view/Main/EmergingFAQ http://doc.emergingthreats.net/bin/view/Main/EmergingFAQ]

| |

| * Für die Dokumentation der Regeln: [http://doc.emergingthreats.net/ http://doc.emergingthreats.net/]

| |

|

| |

| ==== ETPro Telemetrie ====

| |

| Proofpoint bietet eine kostenlose Alternative für den bekannten [https://docs.opnsense.org/manual/etpro_telemetry.html ET Pro Telemetry edition] Regelsatz.

| |

|

| |

| === Abuse.ch ===

| |

| [https://abuse.ch/ Abuse.ch] bietet verschiedene Blacklists zum Schutz vor betrügerischen Netzwerken an.

| |

|

| |

| ==== SSL Blacklist ====

| |

| Die ''SSL Blacklist'' (SSLBL) ist ein Projekt, das von abuse.ch unterhalten wird.

| |

| * Ziel ist es, eine Liste von "schlechten" SSL-Zertifikaten bereitzustellen, die von abuse.ch mit Malware oder Botnetz-Aktivitäten in Verbindung gebracht werden.

| |

| * SSLBL stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an.

| |

|

| |

| Siehe für Details: [https://sslbl.abuse.ch/ https://sslbl.abuse.ch/]

| |

|

| |

| ==== Feodo Tracker ====

| |

| Feodo (auch bekannt als Cridex oder Bugat) ist ein Trojaner, der dazu verwendet wird, Bankbetrug zu begehen und vertrauliche Informationen vom Computer des Opfers zu stehlen, z. B. Kreditkartendaten oder Anmeldeinformationen.

| |

| * Derzeit verfolgt Feodo Tracker vier Versionen von Feodo, die von Feodo Tracker als Version A, Version B, Version C und Version D bezeichnet werden:* '''Version A''' ''Wird auf kompromittierten Webservern gehostet, auf denen ein nginx-Proxy an Port 8080 TCP läuft, der den gesamten Botnet-Verkehr an einen Tier-2-Proxy-Knoten weiterleitet.

| |

| * Der Botnet-Verkehr trifft in der Regel direkt auf diese Hosts an Port 8080 TCP, ohne einen Domänennamen zu verwenden.''

| |

| * '''Version B''' ''Wird auf Servern gehostet, die von Cyberkriminellen ausschließlich zum Hosten eines Feodo-Botnet-Controllers gemietet und betrieben werden.

| |

| * Nutzt in der Regel einen Domänennamen innerhalb der ccTLD .ru.

| |

| * Der Botnet-Verkehr erfolgt in der Regel über den TCP-Port 80.

| |

| * '''Version C''' '' Nachfolger von Feodo, völlig anderer Code.

| |

| * '''Version C''' wird auf derselben Botnet-Infrastruktur wie Version A gehostet (kompromittierte Webserver, nginx auf Port 8080 TCP oder Port 7779 TCP, keine Domänennamen), verwendet aber eine andere URL-Struktur.

| |

| * Diese Version ist auch unter den Namen Geodo und Emotet bekannt.''

| |

| * '''Version D''' '''Nachfolger von Cridex.

| |

| * Diese Version ist auch als Dridex bekannt''

| |

|

| |

| Siehe für Details: [https://feodotracker.abuse.ch/ https://feodotracker.abuse.ch/]

| |

|

| |

| ==== URLHaus-Liste ====

| |

| OPNsense Version 18.1.7 führte die URLHaus Liste von abuse.ch ein, die kompromittierte Seiten sammelt, die Malware verbreiten.

| |

|

| |

| Siehe für Details: [https://urlhaus.abuse.ch/ https://urlhaus.abuse.ch/]

| |

|

| |

| ==== Regeln zur App-Erkennung ====

| |

| Mit OPNsense 18.1.11 wurde das Regelwerk zur App-Erkennung eingeführt.

| |

| * Da etwa 80 Prozent des Datenverkehrs Webanwendungen sind, konzentrieren sich diese Regeln auf das Blockieren von Webdiensten und den dahinter stehenden URLs.

| |

|

| |

| Wenn Sie zu dem Regelsatz beitragen wollen, sehen Sie unter: [https://github.com/opnsense/rules https://github.com/opnsense/rules]

| |

|

| |

| == How-tos ==

| |

| * [https://docs.opnsense.org/manual/how-tos/ips-feodo.html IPS SSLBlacklists & Feodo Tracker]

| |

| * [https://docs.opnsense.org/manual/how-tos/ips-sslfingerprint.html IPS Block SSL certificates]

| |

|

| |

| [[Datei:OPNsenseIdsVerwaltungHerunterladen.png|alternativtext=OPNsenseIdsVerwaltungHerunterladen|mini|OPNsenseIdsVerwaltungHerunterladen]]

| |