OPNsense/Firewall/NAT/Portweiterleitung: Unterschied zwischen den Versionen

K Dirkwagner verschob die Seite OPNsense/Firewall:NAT nach OPNsense/Firewall/NAT, ohne dabei eine Weiterleitung anzulegen: Textersetzung - „OPNsense/Firewall:“ durch „OPNsense/Firewall/“ |

K Textersetzung - „z. B. “ durch „beispielsweise “ |

||

| (32 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

''' | '''[[Portweiterleitung]]en''' ermöglichen den Zugriff auf Rechner hinter einem NAT-Router | ||

== Beispiel | == Beschreibung == | ||

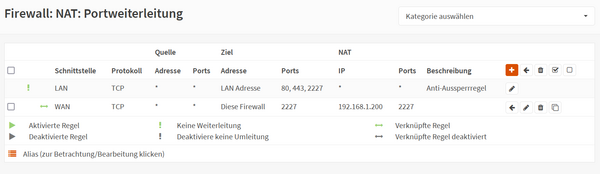

[[File:opnSenseFirewallNatPortweiterleitung.png|mini|600px]] | |||

== Anwendungen == | |||

=== Test === | |||

=== Problembehebung === | |||

== Konfiguration == | |||

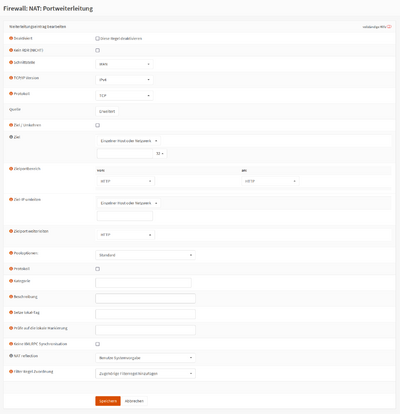

Weiterleitungseintrag bearbeiten | |||

[[File:opnSenseFirewallNatPortweiterleitung2.png|mini|400px]] | |||

{| class="wikitable sortable options" | |||

|- | |||

! Option !! Beschreibung | |||

|- | |||

| Deaktiviert || Diese Regel deaktivieren. Setze diese Einstellung um die Regel zu deaktivieren aber nicht von der Liste zu entfernen. | |||

|- | |||

| Kein RDR (NICHT) || Die Aktivierung dieser Option deaktiviert die Weiterleitung von Datenverkehr der dieser Regel entspricht. Tipp: Diese Option wird selten benötigt. Nutzen Sie diese nur, wenn Sie wissen was Sie tun. | |||

|- | |||

| Schnittstelle || Wählen Sie aus, auf welche Schnittstelle diese Regel angewandt werden soll.Tipp: In den meisten Fällen sollten Sie hier WAN benutzen. | |||

|- | |||

| TCP/IP Version || Wählen Sie die Internet Protokoll-Version aus, auf die diese Regel angewandt werden soll | |||

|- | |||

| Protokoll || Wählen Sie aus, für welches IP Protokoll diese Regel gelten soll.Hinweis: In den meisten Fällen sollten Sie dies angeben ''TCP'' hier. | |||

|- | |||

| Quelle || Zeige Quelladresse und Portbereich | |||

|- | |||

| Ziel / Umkehren || Verwenden Sie diese Option, um das Ergebnis dieses Vergleichs zu invertieren. | |||

|- | |||

| Ziel || | |||

|- | |||

| Zielportbereich || Falls Sie entweder das TCP- oder das UDP-Protokoll, geben Sie den Port oder den Portbereich für das Ziel des Pakets für diese Zuweisung an. | |||

|- | |||

| Ziel-IP umleiten || Geben Sie die interne IP-Adresse des Servers ein, auf den Sie die Ports weiterleiten wollen.beispielsweise ''192.168.1.12'' | |||

|- | |||

| Zielport weiterleiten || Geben Sie den Port der Maschine mit obiger IP-Adresse an. Falls Sie einen Portbereich angegeben haben, geben Sie den Beginn den Portbereichs an (das Ende wird automatisch berechnet).Hinweis: Dieser ist üblicherweise mit dem 'von'-Port oben identisch | |||

|- | |||

| Pooloptionen || Nur die Auswahl von Round Robin funktioniert mit Host Alias. Jede andere Auswahl kann mit einem Subnetz verwendet werden. | |||

* Round Robin: Verwende eine Schleife durch die Übersetzungsadressen. | |||

* Zufällig: Wähle zufällig eine Adresse aus dem Pool der Übersetzungsadressen aus. | |||

* Quell Hash: Verwendet einen Hash der Quelladressen, um die Übersetzungsadresse auszuwählen; stellt sicher, dass die Weiterleitungsadresse für eine bestimmte Quelle immer gleich ist. | |||

* Bitmaske: Wendet die Subnetzmaske an und lässt den letzten Teil identisch. 10.0.1.50 -> x.x.x.50 | |||

* Dauerhafte Adresszuordnung: Die Einstellung der dauerhaften Adresszuordnung ("Sticky") kann zusammen mit den Pooltypen "Zufällig" und "Round Robin" verwendet werden, um sicherzustellen, dass eine bestimmte Quelladresse immer der gleichen Übersetzungsadresse zugeordnet wird. | |||

|- | |||

| Protokoll || Protokolliere Pakete die von dieser Regel behandelt werdenHinweis: Die Firewall hat begrenzten lokalen Protokollspeicherplatz. Aktivieren Sie die Protokollierung nicht für alles. Falls Sie viel protokollieren wollen, sollten Sie sich überlegen, einen [https://192.168.1.1/diag_logs_settings.php fernen Syslog-Server] zu verwenden. | |||

|- | |||

| Kategorie || Sie können hier eine Kategorie eingeben oder auswählen, um die Firewallregeln zu gruppieren (nicht geparst). | |||

|- | |||

| Beschreibung || Die Beschreibung wird nicht als Parameter verwendet. | |||

|- | |||

| Setze lokal-Tag || Sie können ein Paket, das dieser Regel entspricht, markieren und diese Markierung in anderen NAT- bzw. Filterregeln verwenden. | |||

|- | |||

| Prüfe auf die lokale Markierung || Sie können ein Paket auf eine Markierung prüfen, die von einer anderen Regel erstellt wurde. | |||

|- | |||

| Keine XMLRPC Synchronisation || Hinweis: Dadurch wird verhindert, dass Regeln von Master automatisch auf andere CARP-Mitglieder synchronisiert werden. Dadurch wird NICHT verhindert, dass die Regel auf dem Slave überschrieben wird. | |||

|- | |||

| NAT reflection || | |||

|- | |||

| Filter Regel Zuordnung || HINWEIS: Die Auswahl "pass" funktioniert bei Multi-WAN nicht korrekt. Es wird nur auf der Schnittstelle funktionieren, die das Standard Gateway verwendet. | |||

|} | |||

= Beispiel = | |||

; Zugriff aus dem Internet auf den SSH-Server 192.168.1.110 | ; Zugriff aus dem Internet auf den SSH-Server 192.168.1.110 | ||

== Einrichtung | == Einrichtung == | ||

=== Firewall-Einstellungen prüfen/anpassen === | === Firewall-Einstellungen prüfen/anpassen === | ||

; Firewall -> Settings -> Advanced | ; Firewall -> Settings -> Advanced | ||

| Zeile 32: | Zeile 91: | ||

; Änderungen speichern | ; Änderungen speichern | ||

[[Kategorie:OPNsense/Firewall/NAT]] | |||

= | = TMP = | ||

== Portweiterleitung == | |||

== | Wenn mehrere Clients eine externe IP-Adresse teilen, wird jede Verbindung, die nicht von einem der Clients initiiert wurde, nicht erfolgreich sein, da die Firewall nicht weiß, wohin sie den Datenverkehr senden soll. Dies kann durch Erstellen von Ports behoben werden Weiterleitungsregeln. Damit beispielsweise ein Webserver hinter der Firewall erreichbar ist, müssen die Ports 80 und 443 and darauf umgeleitet werden. | ||

Portweiterleitung wird auch als "Destination NAT" oder "DNAT" bezeichnet. | |||

In OPNsense kann die Portweiterleitung eingerichtet werden, indem Sie zu navigieren Firewall ‣ NAT ‣ Port Forward . Hier siehst du eine Übersicht über die Portweiterleitungsregeln. Neue Regeln können durch Klicken auf hinzugefügt werden Hinzufügen in der oberen rechten Ecke . | |||

Beim Hinzufügen einer Regel stehen die folgenden Felder zur Verfügung: | |||

{| class="wikitable sortable options" | |||

|- | |||

| Deaktiviert || Deaktivieren Sie diese Regel, ohne sie zu entfernen. | |||

|- | |||

| Kein RDR (NICHT) || Erstellen Sie keine Umleitungsregel. Lassen Sie dies deaktiviert, es sei denn, Sie wissen, was Sie tun. | |||

|- | |||

| Schnittstelle || Für welche Schnittstelle diese Regel gelten soll. Meistens wird dies WAN sein. | |||

|- | |||

| TCP/IP-Version || IPv4, IPv6 oder beides. | |||

|- | |||

| Protokoll || In typischen Szenarien ist dies TCP. | |||

|- | |||

| Quelle || Woher der Verkehr kommt. Klicken Sie auf "Erweitert", um die anderen Quelleinstellungen anzuzeigen. | |||

|- | |||

| Quelle / Invertieren || Invertieren Sie die Übereinstimmung im Feld "Quelle". | |||

|- | |||

| Quellportbereich || Gegebenenfalls der Quellport, auf den wir abgleichen sollen. Dies ist normalerweise zufällig und entspricht fast nie dem Zielportbereich (und sollte normalerweise 'any' sein). | |||

|- | |||

| Ziel / Invertieren || Invertieren Sie die Übereinstimmung im Feld "Ziel". | |||

|- | |||

| Ziel || Wohin der Verkehr geht. | |||

|- | |||

| Zielportbereich || Serviceport(s), den/die der Datenverkehr verwendet | |||

|- | |||

| Ziel-IP umleiten || Wohin der Verkehr umgeleitet werden soll. | |||

|- | |||

| Zielport umleiten || Welcher Port soll verwendet werden (bei Verwendung von TCP und/oder UDP) | |||

|- | |||

| Pool-Optionen || Siehe "Einige Begriffe erklärt". Standardmäßig wird Round-Robin verwendet. | |||

|- | |||

| Beschreibung || Eine Beschreibung, um die Regel in der Übersicht leicht zu finden. | |||

|- | |||

| Lokales Tag setzen || Legen Sie ein Tag fest, nach dem andere NAT-Regeln und -Filter suchen können. | |||

|- | |||

| Lokales Tag abgleichen || Suchen Sie nach einem Tag, das von einer anderen Regel festgelegt wurde. | |||

|- | |||

| Keine XMLRPC-Synchronisierung || Verhindern, dass diese Regel mit einem Backup-Host synchronisiert wird. (Dies auf dem Backup-Host zu überprüfen hat keine Auswirkung.) | |||

|- | |||

| NAT-Reflexion || Siehe "Einige Begriffe erklärt". Belassen Sie dies auf der Standardeinstellung, es sei denn, Sie haben einen guten Grund, dies nicht zu tun. | |||

|- | |||

| Filter rule association || Verknüpfen Sie dies mit einer regulären Firewall-Regel. | |||

|} | |||

Aktuelle Version vom 28. April 2025, 09:42 Uhr

Portweiterleitungen ermöglichen den Zugriff auf Rechner hinter einem NAT-Router

Beschreibung

Anwendungen

Test

Problembehebung

Konfiguration

Weiterleitungseintrag bearbeiten

| Option | Beschreibung |

|---|---|

| Deaktiviert | Diese Regel deaktivieren. Setze diese Einstellung um die Regel zu deaktivieren aber nicht von der Liste zu entfernen. |

| Kein RDR (NICHT) | Die Aktivierung dieser Option deaktiviert die Weiterleitung von Datenverkehr der dieser Regel entspricht. Tipp: Diese Option wird selten benötigt. Nutzen Sie diese nur, wenn Sie wissen was Sie tun. |

| Schnittstelle | Wählen Sie aus, auf welche Schnittstelle diese Regel angewandt werden soll.Tipp: In den meisten Fällen sollten Sie hier WAN benutzen. |

| TCP/IP Version | Wählen Sie die Internet Protokoll-Version aus, auf die diese Regel angewandt werden soll |

| Protokoll | Wählen Sie aus, für welches IP Protokoll diese Regel gelten soll.Hinweis: In den meisten Fällen sollten Sie dies angeben TCP hier. |

| Quelle | Zeige Quelladresse und Portbereich |

| Ziel / Umkehren | Verwenden Sie diese Option, um das Ergebnis dieses Vergleichs zu invertieren. |

| Ziel | |

| Zielportbereich | Falls Sie entweder das TCP- oder das UDP-Protokoll, geben Sie den Port oder den Portbereich für das Ziel des Pakets für diese Zuweisung an. |

| Ziel-IP umleiten | Geben Sie die interne IP-Adresse des Servers ein, auf den Sie die Ports weiterleiten wollen.beispielsweise 192.168.1.12 |

| Zielport weiterleiten | Geben Sie den Port der Maschine mit obiger IP-Adresse an. Falls Sie einen Portbereich angegeben haben, geben Sie den Beginn den Portbereichs an (das Ende wird automatisch berechnet).Hinweis: Dieser ist üblicherweise mit dem 'von'-Port oben identisch |

| Pooloptionen | Nur die Auswahl von Round Robin funktioniert mit Host Alias. Jede andere Auswahl kann mit einem Subnetz verwendet werden.

|

| Protokoll | Protokolliere Pakete die von dieser Regel behandelt werdenHinweis: Die Firewall hat begrenzten lokalen Protokollspeicherplatz. Aktivieren Sie die Protokollierung nicht für alles. Falls Sie viel protokollieren wollen, sollten Sie sich überlegen, einen fernen Syslog-Server zu verwenden. |

| Kategorie | Sie können hier eine Kategorie eingeben oder auswählen, um die Firewallregeln zu gruppieren (nicht geparst). |

| Beschreibung | Die Beschreibung wird nicht als Parameter verwendet. |

| Setze lokal-Tag | Sie können ein Paket, das dieser Regel entspricht, markieren und diese Markierung in anderen NAT- bzw. Filterregeln verwenden. |

| Prüfe auf die lokale Markierung | Sie können ein Paket auf eine Markierung prüfen, die von einer anderen Regel erstellt wurde. |

| Keine XMLRPC Synchronisation | Hinweis: Dadurch wird verhindert, dass Regeln von Master automatisch auf andere CARP-Mitglieder synchronisiert werden. Dadurch wird NICHT verhindert, dass die Regel auf dem Slave überschrieben wird. |

| NAT reflection | |

| Filter Regel Zuordnung | HINWEIS: Die Auswahl "pass" funktioniert bei Multi-WAN nicht korrekt. Es wird nur auf der Schnittstelle funktionieren, die das Standard Gateway verwendet. |

Beispiel

- Zugriff aus dem Internet auf den SSH-Server 192.168.1.110

Einrichtung

Firewall-Einstellungen prüfen/anpassen

- Firewall -> Settings -> Advanced

- Reflection for port forwards: Enabled

- Reflection for 1:1: Disabled

- Automatic outbound NAT for Reflection: Enabled

- Änderungen speichern

Port Forwarding

- Firewall -> NAT -> Port Forward -> Add

- Interface: WAN

- TCP/IP Version: IPv4

- Protocol: TCP

- Source > Advanced

- Source / Invert: Unchecked

- Source: Any

- Source Port Range: any to any

- Destination / Invert: Unchecked

- FIXME: Destination: 84.132.103.64

- Destination Port range: (other) 2227 to (other) 2227

- Redirect target IP: Alias "192.168.1.110"

- Redirect target Port: (other) 22

- Pool Options: Default

- NAT reflection: Enable

- Filter rule association: Rule NAT

- Änderungen speichern

TMP

Portweiterleitung

Wenn mehrere Clients eine externe IP-Adresse teilen, wird jede Verbindung, die nicht von einem der Clients initiiert wurde, nicht erfolgreich sein, da die Firewall nicht weiß, wohin sie den Datenverkehr senden soll. Dies kann durch Erstellen von Ports behoben werden Weiterleitungsregeln. Damit beispielsweise ein Webserver hinter der Firewall erreichbar ist, müssen die Ports 80 und 443 and darauf umgeleitet werden. Portweiterleitung wird auch als "Destination NAT" oder "DNAT" bezeichnet. In OPNsense kann die Portweiterleitung eingerichtet werden, indem Sie zu navigieren Firewall ‣ NAT ‣ Port Forward . Hier siehst du eine Übersicht über die Portweiterleitungsregeln. Neue Regeln können durch Klicken auf hinzugefügt werden Hinzufügen in der oberen rechten Ecke . Beim Hinzufügen einer Regel stehen die folgenden Felder zur Verfügung:

| Deaktiviert | Deaktivieren Sie diese Regel, ohne sie zu entfernen. |

| Kein RDR (NICHT) | Erstellen Sie keine Umleitungsregel. Lassen Sie dies deaktiviert, es sei denn, Sie wissen, was Sie tun. |

| Schnittstelle | Für welche Schnittstelle diese Regel gelten soll. Meistens wird dies WAN sein. |

| TCP/IP-Version | IPv4, IPv6 oder beides. |

| Protokoll | In typischen Szenarien ist dies TCP. |

| Quelle | Woher der Verkehr kommt. Klicken Sie auf "Erweitert", um die anderen Quelleinstellungen anzuzeigen. |

| Quelle / Invertieren | Invertieren Sie die Übereinstimmung im Feld "Quelle". |

| Quellportbereich | Gegebenenfalls der Quellport, auf den wir abgleichen sollen. Dies ist normalerweise zufällig und entspricht fast nie dem Zielportbereich (und sollte normalerweise 'any' sein). |

| Ziel / Invertieren | Invertieren Sie die Übereinstimmung im Feld "Ziel". |

| Ziel | Wohin der Verkehr geht. |

| Zielportbereich | Serviceport(s), den/die der Datenverkehr verwendet |

| Ziel-IP umleiten | Wohin der Verkehr umgeleitet werden soll. |

| Zielport umleiten | Welcher Port soll verwendet werden (bei Verwendung von TCP und/oder UDP) |

| Pool-Optionen | Siehe "Einige Begriffe erklärt". Standardmäßig wird Round-Robin verwendet. |

| Beschreibung | Eine Beschreibung, um die Regel in der Übersicht leicht zu finden. |

| Lokales Tag setzen | Legen Sie ein Tag fest, nach dem andere NAT-Regeln und -Filter suchen können. |

| Lokales Tag abgleichen | Suchen Sie nach einem Tag, das von einer anderen Regel festgelegt wurde. |

| Keine XMLRPC-Synchronisierung | Verhindern, dass diese Regel mit einem Backup-Host synchronisiert wird. (Dies auf dem Backup-Host zu überprüfen hat keine Auswirkung.) |

| NAT-Reflexion | Siehe "Einige Begriffe erklärt". Belassen Sie dies auf der Standardeinstellung, es sei denn, Sie haben einen guten Grund, dies nicht zu tun. |

| Filter rule association | Verknüpfen Sie dies mit einer regulären Firewall-Regel. |