OPNsense/IDS/Verwaltung/Regelwerke: Unterschied zwischen den Versionen

Erscheinungsbild

K Textersetzung - „z. B. “ durch „beispielsweise “ |

|||

| (8 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 33: | Zeile 33: | ||

! Regelwerk !! Beschreibung | ! Regelwerk !! Beschreibung | ||

|- | |- | ||

| | | botcc || https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ | ||

|- | |- | ||

| | | botcc.portgrouped || | ||

|- | |- | ||

| | | ciarmy || | ||

|- | |- | ||

| | | compromised || | ||

|- | |- | ||

| | | drop || | ||

|- | |- | ||

| | | dshield || | ||

|- | |- | ||

| | | emerging-activex || | ||

|- | |- | ||

| | | emerging-adware_pup || | ||

|- | |- | ||

| | | emerging-attack_response || | ||

|- | |- | ||

| | | emerging-chat || | ||

|- | |- | ||

| | | emerging-coinminer || | ||

|- | |- | ||

| | | emerging-current_events || | ||

|- | |- | ||

| | | emerging-deleted || | ||

|- | |- | ||

| | | emerging-dns || | ||

|- | |- | ||

| | | emerging-dos || | ||

|- | |- | ||

| | | emerging-exploit || | ||

|- | |- | ||

| | | emerging-exploit_kit || | ||

|- | |- | ||

| | | emerging-ftp || | ||

|- | |- | ||

| | | emerging-games || | ||

|- | |- | ||

| | | emerging-hunting || | ||

|- | |- | ||

| | | emerging-icmp || | ||

|- | |- | ||

| | | emerging-icmp_info || | ||

|- | |- | ||

| | | emerging-imap || | ||

|- | |- | ||

| | | emerging-inappropriate || | ||

|- | |- | ||

| | | emerging-info || | ||

|- | |- | ||

| | | emerging-ja3 || | ||

|- | |- | ||

| | | emerging-malware || | ||

|- | |- | ||

| | | emerging-misc || | ||

|- | |- | ||

| | | emerging-mobile_malware || | ||

|- | |- | ||

| | | emerging-netbios || | ||

|- | |- | ||

| | | emerging-p2p || | ||

|- | |- | ||

| | | emerging-phishing || | ||

|- | |- | ||

| | | emerging-policy || | ||

|- | |- | ||

| | | emerging-pop3 || | ||

|- | |- | ||

| | | emerging-rpc || | ||

|- | |- | ||

| | | emerging-scada || | ||

|- | |- | ||

| | | emerging-scan || | ||

|- | |- | ||

| | | emerging-shellcode || | ||

|- | |- | ||

| | | emerging-smtp || | ||

|- | |- | ||

| | | emerging-snmp || | ||

|- | |- | ||

| | | emerging-sql || | ||

|- | |- | ||

| | | emerging-telnet || | ||

|- | |- | ||

| | | emerging-tftp || | ||

|- | |- | ||

| | | emerging-user_agents || | ||

|- | |- | ||

| | | emerging-voip || | ||

|- | |- | ||

| | | emerging-web_client || | ||

|- | |- | ||

| | | emerging-web_server || | ||

|- | |- | ||

| | | emerging-web_specific_apps || | ||

|- | |- | ||

| | | emerging-worm || | ||

|- | |- | ||

| | | tor || | ||

|} | |} | ||

; Details und Richtlinien | ; Details und Richtlinien | ||

* | * https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ | ||

; Dokumentation der Regeln | ; Dokumentation der Regeln | ||

* | * https://doc.emergingthreats.net | ||

=== ET Pro Telemetrie === | === ET Pro Telemetrie === | ||

| Zeile 150: | Zeile 150: | ||

! Regelwerk !! Beschreibung | ! Regelwerk !! Beschreibung | ||

|- | |- | ||

| | | Feodo Tracker || https://feodotracker.abuse.ch/blocklist/ | ||

|- | |- | ||

| | | SSL Fingerprint Blacklist || | ||

|- | |- | ||

| | | SSL IP Blacklist || | ||

|- | |- | ||

| | | ThreatFox || | ||

|- | |- | ||

| | | URLhaus || | ||

|} | |} | ||

| Zeile 165: | Zeile 165: | ||

* auch bekannt als Cridex oder Bugat | * auch bekannt als Cridex oder Bugat | ||

* Bankbetrug und Diebstahl von Informationen | * Bankbetrug und Diebstahl von Informationen | ||

** | ** beispielsweise Kreditkartendaten oder Anmeldeinformationen | ||

; Versionen | ; Versionen | ||

| Zeile 193: | Zeile 193: | ||

=== SSL Blacklist === | === SSL Blacklist === | ||

; Liste von "schlechten" SSL-Zertifikaten | ; Liste von "schlechten" SSL-Zertifikaten | ||

* | * Von ''abuse.ch'' als mit Malware oder Botnetz identifiziert | ||

* Stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an | * Stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an | ||

| Zeile 209: | Zeile 209: | ||

; 80 Prozent des Datenverkehrs sind Webanwendungen! | ; 80 Prozent des Datenverkehrs sind Webanwendungen! | ||

; OPNsense-App-detect | |||

{| class="wikitable sortable options" | {| class="wikitable sortable options" | ||

|- | |- | ||

! Regelwerk !! Beschreibung | ! Regelwerk !! Beschreibung | ||

|- | |- | ||

| | | file-transfer || | ||

|- | |- | ||

| | | mail || | ||

|- | |- | ||

| | | media-streaming || | ||

|- | |- | ||

| | | messaging || | ||

|- | |- | ||

| | | social-networking || | ||

|- | |- | ||

| | | test || | ||

|- | |- | ||

| | | uncategorized || | ||

|} | |} | ||

| Zeile 231: | Zeile 232: | ||

* https://github.com/opnsense/rules | * https://github.com/opnsense/rules | ||

[[Kategorie:OPNsense/IDS | [[Kategorie:OPNsense/IDS]] | ||

Aktuelle Version vom 28. April 2025, 09:36 Uhr

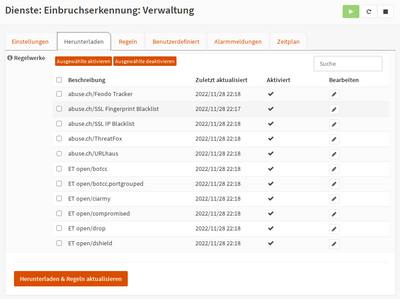

Beschreibung

| Option | Beschreibung |

|---|---|

| Emerging Threats | Allgemein |

| Abuse.ch | Betrügerische Netzwerke |

| App-Erkennung | Web-Anwendungen |

Emerging Threats

- Vielzahl von IDS/IPS-Regelsätzen

- Versionen

| Version | Beschreibung |

|---|---|

| ET Open | frei, BSD-lizenziert |

| ET Pro Telemetrie | kostenpflichtig |

ET Open

- OPNsense etnhält standarmäßig die ET Open-Regeln

| Regelwerk | Beschreibung |

|---|---|

| botcc | https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ |

| botcc.portgrouped | |

| ciarmy | |

| compromised | |

| drop | |

| dshield | |

| emerging-activex | |

| emerging-adware_pup | |

| emerging-attack_response | |

| emerging-chat | |

| emerging-coinminer | |

| emerging-current_events | |

| emerging-deleted | |

| emerging-dns | |

| emerging-dos | |

| emerging-exploit | |

| emerging-exploit_kit | |

| emerging-ftp | |

| emerging-games | |

| emerging-hunting | |

| emerging-icmp | |

| emerging-icmp_info | |

| emerging-imap | |

| emerging-inappropriate | |

| emerging-info | |

| emerging-ja3 | |

| emerging-malware | |

| emerging-misc | |

| emerging-mobile_malware | |

| emerging-netbios | |

| emerging-p2p | |

| emerging-phishing | |

| emerging-policy | |

| emerging-pop3 | |

| emerging-rpc | |

| emerging-scada | |

| emerging-scan | |

| emerging-shellcode | |

| emerging-smtp | |

| emerging-snmp | |

| emerging-sql | |

| emerging-telnet | |

| emerging-tftp | |

| emerging-user_agents | |

| emerging-voip | |

| emerging-web_client | |

| emerging-web_server | |

| emerging-web_specific_apps | |

| emerging-worm | |

| tor |

- Details und Richtlinien

- Dokumentation der Regeln

ET Pro Telemetrie

Abuse.ch

- Blacklists zum Schutz vor betrügerischen Netzwerken

| Regelwerk | Beschreibung |

|---|---|

| Feodo Tracker | https://feodotracker.abuse.ch/blocklist/ |

| SSL Fingerprint Blacklist | |

| SSL IP Blacklist | |

| ThreatFox | |

| URLhaus |

Feodo Tracker

- Feodo ist ein Trojaner

- auch bekannt als Cridex oder Bugat

- Bankbetrug und Diebstahl von Informationen

- beispielsweise Kreditkartendaten oder Anmeldeinformationen

- Versionen

| Version | Beschreibung |

|---|---|

| Version A | Wird auf kompromittierten Webservern gehostet

|

| Version B | Wird auf Servern gehostet, die von Cyberkriminellen ausschließlich zum Hosten eines Feodo-Botnet-Controllers betrieben werden

|

| Version C | Nachfolger von Feodo, völlig anderer Code

|

| Version D | Nachfolger von Cridex

|

Siehe https://feodotracker.abuse.ch/

SSL Blacklist

- Liste von "schlechten" SSL-Zertifikaten

- Von abuse.ch als mit Malware oder Botnetz identifiziert

- Stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an

Siehe https://sslbl.abuse.ch

URLHaus

- Sammelt kompromittierte Seiten, die Malware verbreiten

- Weitere Informationen

App-Erkennung

- Blockieren von Webdiensten

- + entsprechenden URLs

- 80 Prozent des Datenverkehrs sind Webanwendungen!

- OPNsense-App-detect

| Regelwerk | Beschreibung |

|---|---|

| file-transfer | |

| media-streaming | |

| messaging | |

| social-networking | |

| test | |

| uncategorized |

- Weitere Informationen