IT-Grundschutz/Kompendium: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (171 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''IT-Grundschutz/Kompendium''' - Arbeitsinstrument und Nachschlagewerk zur [[Informationssicherheit]] | |||

[[File:schichtenmodell.png|300px|mini]] | |||

=== Beschreibung === | |||

Sammlung von Dokumenten (Bausteine) | |||

; | ; IT-Grundschutz-Bausteine | ||

* | * Aspekte der Informationssicherheit | ||

* Typische Gefährdungen | |||

* Typische Sicherheitsanforderungen | |||

* | |||

* | |||

; Einführung eines [[Information Security Management System]]s ([[ISMS]]) | |||

* Schrittweise | |||

* Praxisnah | |||

* Reduzierter Aufwand | |||

* Thematische Schichten | |||

* Unterschiedliche Aspekte | |||

; Gegenstand der Bausteine | |||

Übergeordnete Themen | |||

* Informationssicherheitsmanagement | |||

* Notfallmanagement | |||

Spezielle technische Systeme | |||

* Üblicherweise in Unternehmen und Behörden im Einsatz, etwa | |||

** Clients | |||

** Server | |||

** Mobile Systeme | |||

** Industrielle Steuerungen | |||

; Aktualisierung und Erweiterung | |||

* Kontinuierlich | |||

* Berücksichtigung von Anwenderwünschen | |||

* Anpassung an die Entwicklung der zugrunde liegenden Standards | |||

* Anpassung an die Gefährdungslage | |||

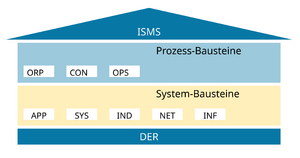

= | === Schichten === | ||

= | ; Schichtenmodell der Grundschutz-Bausteine | ||

* Komplexität reduzieren | |||

* Redundanzen vermeiden | |||

* Zuständigkeiten bündeln | |||

* Einzelaspekte aktualisieren, ohne andere Teile zu beeinflussen | |||

== Inhalte == | |||

{{:IT-Grundschutz/Kompendium/Gliederung}} | |||

== Rollen == | |||

{{:IT-Grundschutz/Kompendium/Rollen}} | |||

<noinclude> | |||

== Anhang == | |||

=== Siehe auch === | |||

{{Special:PrefixIndex/IT-Grundschutz/Kompendium}} | |||

=== | |||

=== Links === | |||

==== Weblinks ==== | |||

# [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2023.pdf IT_Grundschutz_Kompendium_Edition2023] | |||

# [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/Grundschutz/IT-Grundschutz/Kompendium/it-grundschutz-kompendium_node.html Übersicht] | |||

# [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/Grundschutz/IT-Grundschutz/Kompendium/IT-Grundschutz-Bausteine/Bausteine_Download_Edition_node.html Grundschutz-Bausteine] | |||

[[Kategorie:IT-Grundschutz/Kompendium]] | |||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 19. November 2025, 11:17 Uhr

IT-Grundschutz/Kompendium - Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit

Beschreibung

Sammlung von Dokumenten (Bausteine)

- IT-Grundschutz-Bausteine

- Aspekte der Informationssicherheit

- Typische Gefährdungen

- Typische Sicherheitsanforderungen

- Einführung eines Information Security Management Systems (ISMS)

- Schrittweise

- Praxisnah

- Reduzierter Aufwand

- Thematische Schichten

- Unterschiedliche Aspekte

- Gegenstand der Bausteine

Übergeordnete Themen

- Informationssicherheitsmanagement

- Notfallmanagement

Spezielle technische Systeme

- Üblicherweise in Unternehmen und Behörden im Einsatz, etwa

- Clients

- Server

- Mobile Systeme

- Industrielle Steuerungen

- Aktualisierung und Erweiterung

- Kontinuierlich

- Berücksichtigung von Anwenderwünschen

- Anpassung an die Entwicklung der zugrunde liegenden Standards

- Anpassung an die Gefährdungslage

Schichten

- Schichtenmodell der Grundschutz-Bausteine

- Komplexität reduzieren

- Redundanzen vermeiden

- Zuständigkeiten bündeln

- Einzelaspekte aktualisieren, ohne andere Teile zu beeinflussen

Inhalte

Gliederung des IT-Grundschutz Kompendiums - Aufbau und Inhalte

Gliederung

| Kapitel | Beschreibung |

|---|---|

| Einführung |

|

| Schichtenmodell und Modellierung | |

| Rollen | |

| Glossar | |

| Elementare Gefährdungen | |

| Bausteine |

Rollen

IT-Grundschutz/Kompendium/Rollen - Definitionen und Zuständigkeiten

Übersicht

| Rolle | Aufgabe |

|---|---|

| Auditteamleitung | Leitung des Auditteams |

| Auditteam | Fachlich Unterstützung der Auditteamleitung |

| Bauleitung | Umsetzung von Baumaßnahmen |

| Benutzende | Informationstechnische Systeme nutzen |

| Bereichssicherheitsbeauftragte | Sicherheitsbelange der Geschäftsprozesse, Anwendungen und IT-Systeme in ihren Bereichen |

| Beschaffungsstelle | Initiiert und überwacht Beschaffungen |

| Brandschutzbeauftragte | Brandschutz |

| Datenschutzbeauftragte | Gesetzeskonformen Umgang mit personenbezogenen Daten |

| Compliance-Beauftragte | Vorgaben identifizieren und deren Einhaltung zu prüfen |

| Entwickelnde | Planung, Entwicklung oder Pflege von Software, Hardware oder ganzen Systemen |

| Errichterfirma | Unternehmen, das Gewerke oder aber auch Gebäude errichtet |

| Fachabteilung | Teil einer Behörde beziehungsweise eines Unternehmens, das fachspezifische Aufgaben zu erledigen hat |

| Fachverantwortliche | Inhaltlich für ein oder mehrere Geschäftsprozesse oder Fachverfahren zuständig |

| Haustechnik | Infrastruktur in Gebäuden und Liegenschaften |

| ICS-Informationssicherheitsbeauftragte | Sicherheit von ICS-Systemen |

| Informationssicherheitsbeauftragte (ISB) | Informationssicherheitsbeauftragte sind von der Institutionsleitung ernannte Personen, die im Auftrag der Leitungsebene die Aufgabe Informationssicherheit koordinieren und innerhalb der Behörde beziehungsweise des Unternehmens vorantreiben |

| ISMS Management-Team | |

| Institution | Mit dem Begriff Institution werden im IT-Grundschutz Unternehmen, Behörden und sonstige öffentliche oder private Organisationen bezeichnet |

| Institutionsleitung | Dies bezeichnet die Leitungsebene der Institution beziehungsweise der betrachteten Organisationseinheit |

| IS-Revisionsteam | Das IS-Revisionsteam besteht aus IS-Revisoren und IS-Revisorinnen sowie Fachleuten, die die verantwortliche Leitung für die IS-Revision insbesondere fachlich während der IS-Revision unterstützen |

| IT-Betrieb | Als IT-Betrieb wird die Organisationseinheit bezeichnet, die die interne IT einrichtet, betreibt, überwacht und wartet

Mitarbeitende Die Mitarbeitenden sind Teil einer Institution |

| Notfallbeauftragte | Notfallbeauftragte steuern alle Aktivitäten rund um das Notfallmanagement

zung, Pflege und Betreuung des institutionsweiten Notfallmanagements und der zugehörigen Dokumente, Rege- lungen und Maßnahmen zuständig

densereignis |

| OT-Betrieb (Operational Technology, OT) | Der OT-Betrieb ist für Einrichtung, Betrieb, Überwachung und Wartung der ICS-Systeme zuständig |

| OT-Leitung | Die OT-Leitung bezeichnet die Leitung des Bereichs Produktion und Fertigung beziehungsweise

die industriellen Steuerungssysteme (ICS), die von der Institution eingesetzt werden Die OT-Leitung ist dafür zuständig, Risiken aus der Informationssicherheit für die Integrität der SIS (Safety Instru- mented Systems) zu beurteilen und dem Stand der Technik entsprechende Maßnahmen zu ergreifen

ist die OT-Leitung dafür zuständig, die Belegschaft für die Belange der Informationssicherheit zu schulen |

| Personalabteilung | |

| Planende | Mit dem allgemeinen Begriff Planende werden Rollen zur Planung unterschiedlicher Aspekte zusammengefasst

|

| Risikomanager | Person, die alle Aufgaben des Risikomanagements wahrnimmt |

| Testende | Testende sind Personen, die gemäß einem Testplan nach vorher festgelegten Verfahren und Kriterien eine neue oder veränderte Software beziehungsweise Hardware testen und die Testergebnisse mit den erwarteten Ergebnissen vergleichen |

| Vorgesetzte | Mitarbeitenden einer Institution bezeichnet, die gegenüber anderen, ihnen zugeordnetungspersonal |

| Wartungspersonal | Mitarbeitende von Dienstleistenden, die mit der Wartung von technischen Systemen (etwa ICS- oder IT-Systeme) im Informationsverbund beauftragt wurden

|

| Zentrale Verwaltung | Die Rolle bezeichnet die Organisationseinheit, die den allgemeinen Betrieb regelt und überwacht sowie alle Verwaltungsdienstleistungen plant, organisiert und durchführt

|

Anhang

Siehe auch

- IT-Grundschutz/Kompendium

- IT-Grundschutz/Kompendium/Anforderung

- IT-Grundschutz/Kompendium/Baustein

- IT-Grundschutz/Kompendium/Baustein/Benutzerdefiniert

- IT-Grundschutz/Kompendium/Gefährdungen

- IT-Grundschutz/Kompendium/Gliederung

- IT-Grundschutz/Kompendium/Kreuzreferenztabelle

- IT-Grundschutz/Kompendium/Prozess-Bausteine

- IT-Grundschutz/Kompendium/Rollen

- IT-Grundschutz/Kompendium/Schichten

- IT-Grundschutz/Kompendium/System-Bausteine

- IT-Grundschutz/Kompendium/Umsetzungshinweise