IT-Grundschutz/Profile: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| (69 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

''' | '''IT-Grundschutz/Profile''' - Schablonen für die Informationssicherheit | ||

== Beschreibung == | |||

=== Beschreibung === | |||

; Definition IT-Grundschutz-Profil | |||

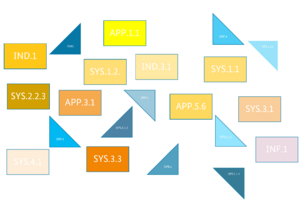

[[File:10000201000007D300000561EF3AF451B178B383.png|mini|Blick auf Beispielbausteine]] | [[File:10000201000007D300000561EF3AF451B178B383.png|mini|Blick auf Beispielbausteine]] | ||

[[File:100000000000074D0000010789BA6DD611BD834B.png|mini]] | [[File:100000000000074D0000010789BA6DD611BD834B.png|mini]] | ||

[[File:100002010000076F0000048A93C8969E295DE494.png|mini|Blick in Institutionen]] | [[File:100002010000076F0000048A93C8969E295DE494.png|mini|Blick in Institutionen]] | ||

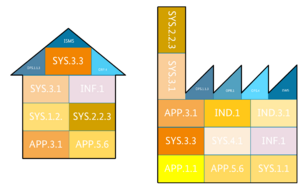

[[File:1000020100000720000004670DE6701F0761C9EC.png|mini|Adaption als Schablone]] | [[File:1000020100000720000004670DE6701F0761C9EC.png|mini|Adaption als Schablone]] | ||

Schablone für ein ausgewähltes Szenario | |||

* Informationsverbund oder Geschäftsprozess | |||

Konkretes Beispiel für die Umsetzung | |||

* IT-Grundschutz-Vorgehensweise | |||

* Schritt für Schritt exemplarisch | |||

; Ziel | |||

Ziel ist es, dass Gremien oder Gruppen einer Branche für ihr spezifisches Anwendungsfeld spezifische Anforderungen und passende Sicherheitsempfehlungen definieren, um ihren Mitgliedern die Möglichkeit zu geben, dies als Rahmen für ihr firmenspezifisches Sicherheitskonzept zu adaptieren. | |||

; Anwenderspezifische Empfehlungen | |||

* Individuelle Anpassungen des IT-Grundschutzes an die jeweiligen Bedürfnisse | |||

* Berücksichtigt Möglichkeiten und Risiken der Institution | |||

* Profile beziehen sich auf typische IT-Szenarien | |||

* Profile werden durch Dritte (Verbände, Branchen, ...) erstellt, nicht durch das BSI | |||

; Keine BSI-Vorgabe | |||

; Anwendung bzw. Nutzungsmöglichkeit veröffentlichter Profile | |||

<br clear=all> | |||

== Aufbau == | |||

{| class="wikitable options big" | |||

|- | |||

! Inhalt !! Beschreibung | |||

|- | |||

| [[#Formale Aspekte|Formale Aspekte]] || | |||

|- | |||

| [[#Management Summary|Management Summary]] || | |||

|- | |||

| [[#Geltungsbereich|Geltungsbereich]] || | |||

|- | |||

| [[#Referenzarchitektur|Referenzarchitektur]] || | |||

|- | |||

| [[#Umsetzungshinweise|Umsetzungshinweise]] || | |||

|- | |||

| [[#Anwendungshinweise|Anwendungshinweise]] || | |||

|} | |||

=== Formale Aspekte === | |||

[[File:gsProfilaufbau.png|mini]] | [[File:gsProfilaufbau.png|mini]] | ||

* Titel | |||

* Autor | |||

* Verantwortlich | |||

* Registrierungsnummer | |||

* Versionsstand | |||

* Revisionszyklus | |||

* Vertraulichkeit | |||

* Status der Anerkennung durch das BSI | |||

=== Management Summary === | |||

* Kurzzusammenfassung der Zielgruppe | |||

* Zielsetzung und Inhalte des IT-Grundschutz-Profils | |||

=== | === Geltungsbereich === | ||

* Zielgruppe | |||

* Angestrebter Schutzbedarf | |||

* Zugrundeliegende IT-Grundschutz-Vorgehensweise | |||

* ISO 27001-Kompatibilität | |||

* Rahmenbedingungen | |||

* Abgrenzung | |||

* Bestandteile des IT-Grundschutz-Profils | |||

* Nicht im IT-Grundschutz-Profil berücksichtigte Aspekte | |||

* Verweise auf andere IT-Grundschutz-Profile | |||

=== | === Referenzarchitektur === | ||

* Abgrenzung Teilinformationsverbund vom Gesamtinformationsverbund | |||

* Informationsverbund mit | |||

* Prozessen, | |||

* Infrastruktur | |||

* Netz-Komponenten | |||

* IT-Systemen | |||

* Anwendungen | |||

* Textuell und grafisch mit eindeutigen Bezeichnungen | |||

* Wenn möglich, Gruppenbildung | |||

* Umgang bei Abweichungen zur Referenzarchitektur. | |||

=== | === Umsetzungshinweise === | ||

; Umzusetzende Anforderungen und Maßnahmen | |||

* Zuordnung von Prozess- und System-Bausteinen auf Untersuchungsgegenstand. | |||

; Umsetzungsvorgabe | |||

* "Auf geeignete Weise" | |||

* "Durch Umsetzung der zugehörigen Maßnahmen der Umsetzungshinweise" | |||

* "Durch Umsetzung von [...]" | |||

; Auswahl der umzusetzenden Anforderungen eines Bausteins | |||

* Verzicht auf (einzelne) Standardanforderungen | |||

* Verbindliche Erfüllung von Anforderungen für erhöhten Schutzbedarf | |||

; Zusätzliche Anforderungen | |||

* Verbindliche Vorgabe einer Maßnahme zur Erfüllung einer Anforderung | |||

* Bedingte Einschränkung für Umsetzung eines Bausteins / einer Anforderung | |||

* [...] | |||

=== | === Anwendungshinweise === | ||

; Zusätzliche Informationen zur Anwendung und Integration in das Gesamtsicherheitskonzept | |||

; Risikobehandlung | |||

* Nennung von zusätzlichen Risiken mit Behandlungsempfehlungen. | |||

; Unterstützende Informationen | |||

* Hinweise, wo vertiefende Informationen zu finden sind | |||

; Anhang | |||

* Glossar | |||

* Zusätzliche Bausteine | |||

* ... | |||

<noinclude> | <noinclude> | ||

| Zeile 106: | Zeile 123: | ||

=== Siehe auch === | === Siehe auch === | ||

* [[Verinice/Profile]] | * [[Verinice/Profile]] | ||

[[Kategorie:Grundschutz/Profile]] | === Links === | ||

==== Weblinks ==== | |||

# [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Hilfsmittel/Profile/https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Hilfsmittel/Profile/Strukturbeschreibung.html Strukturbeschreibung] | |||

[[Kategorie:IT-Grundschutz/Profile]] | |||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 19. November 2025, 11:40 Uhr

IT-Grundschutz/Profile - Schablonen für die Informationssicherheit

Beschreibung

- Definition IT-Grundschutz-Profil

Schablone für ein ausgewähltes Szenario

- Informationsverbund oder Geschäftsprozess

Konkretes Beispiel für die Umsetzung

- IT-Grundschutz-Vorgehensweise

- Schritt für Schritt exemplarisch

- Ziel

Ziel ist es, dass Gremien oder Gruppen einer Branche für ihr spezifisches Anwendungsfeld spezifische Anforderungen und passende Sicherheitsempfehlungen definieren, um ihren Mitgliedern die Möglichkeit zu geben, dies als Rahmen für ihr firmenspezifisches Sicherheitskonzept zu adaptieren.

- Anwenderspezifische Empfehlungen

- Individuelle Anpassungen des IT-Grundschutzes an die jeweiligen Bedürfnisse

- Berücksichtigt Möglichkeiten und Risiken der Institution

- Profile beziehen sich auf typische IT-Szenarien

- Profile werden durch Dritte (Verbände, Branchen, ...) erstellt, nicht durch das BSI

- Keine BSI-Vorgabe

- Anwendung bzw. Nutzungsmöglichkeit veröffentlichter Profile

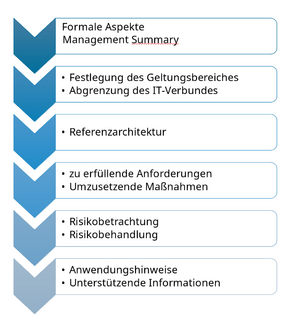

Aufbau

| Inhalt | Beschreibung |

|---|---|

| Formale Aspekte | |

| Management Summary | |

| Geltungsbereich | |

| Referenzarchitektur | |

| Umsetzungshinweise | |

| Anwendungshinweise |

Formale Aspekte

- Titel

- Autor

- Verantwortlich

- Registrierungsnummer

- Versionsstand

- Revisionszyklus

- Vertraulichkeit

- Status der Anerkennung durch das BSI

Management Summary

- Kurzzusammenfassung der Zielgruppe

- Zielsetzung und Inhalte des IT-Grundschutz-Profils

Geltungsbereich

- Zielgruppe

- Angestrebter Schutzbedarf

- Zugrundeliegende IT-Grundschutz-Vorgehensweise

- ISO 27001-Kompatibilität

- Rahmenbedingungen

- Abgrenzung

- Bestandteile des IT-Grundschutz-Profils

- Nicht im IT-Grundschutz-Profil berücksichtigte Aspekte

- Verweise auf andere IT-Grundschutz-Profile

Referenzarchitektur

- Abgrenzung Teilinformationsverbund vom Gesamtinformationsverbund

- Informationsverbund mit

- Prozessen,

- Infrastruktur

- Netz-Komponenten

- IT-Systemen

- Anwendungen

- Textuell und grafisch mit eindeutigen Bezeichnungen

- Wenn möglich, Gruppenbildung

- Umgang bei Abweichungen zur Referenzarchitektur.

Umsetzungshinweise

- Umzusetzende Anforderungen und Maßnahmen

- Zuordnung von Prozess- und System-Bausteinen auf Untersuchungsgegenstand.

- Umsetzungsvorgabe

- "Auf geeignete Weise"

- "Durch Umsetzung der zugehörigen Maßnahmen der Umsetzungshinweise"

- "Durch Umsetzung von [...]"

- Auswahl der umzusetzenden Anforderungen eines Bausteins

- Verzicht auf (einzelne) Standardanforderungen

- Verbindliche Erfüllung von Anforderungen für erhöhten Schutzbedarf

- Zusätzliche Anforderungen

- Verbindliche Vorgabe einer Maßnahme zur Erfüllung einer Anforderung

- Bedingte Einschränkung für Umsetzung eines Bausteins / einer Anforderung

- [...]

Anwendungshinweise

- Zusätzliche Informationen zur Anwendung und Integration in das Gesamtsicherheitskonzept

- Risikobehandlung

- Nennung von zusätzlichen Risiken mit Behandlungsempfehlungen.

- Unterstützende Informationen

- Hinweise, wo vertiefende Informationen zu finden sind

- Anhang

- Glossar

- Zusätzliche Bausteine

- ...