Bedrohungsbaum: Unterschied zwischen den Versionen

Erscheinungsbild

Die Seite wurde neu angelegt: „=== Bedrohungsbaum === Möglicher Angriffspfad BSI-Standard 100-3 Inhalte 1 Einleitung 2 Vorarbeiten 3 Erstellung der Gefährdungsübersicht 4 Ermittlung zusätzlicher Gefährdungen 5 Gefährdungsbewertung 6 Behandlung von Risiken 7 Konsolidierung des IT-Sicherheitskonzepts 8 Rückführung in den IT-Sicherheitsprozess BSI-Standard 100-3 Ergänzende Sicherheitsanalyse Eine „Ergänzende Sicherheitsanalyse“ ist durchzuführen, wenn: hohe…“ |

K Textersetzung - „==== Links ====“ durch „=== Links ===“ |

||

| (41 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

'''Bedrohungsbaum''' - Visuelles Werkzeug der [[Bedrohungsanalyse]] | |||

== Beschreibung == | |||

Sicherheitsanalyse/Zuverlässigkeitsanalyse | |||

; Angriffspfade ermitteln | |||

* Threat Tree | |||

* Attack Tree | |||

* Entscheidungsbaum | |||

* Fehlerbaum | |||

* Fehleranalyse | |||

* Entscheidungsbaum-Analyse | |||

; Ziele | |||

* Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen | |||

* Identifizierung von Risiken mit der höchsten Aufmerksamkeit | |||

* Realistischen Bestimmung von Kosten, Terminen und Umfangszielen | |||

* Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein | |||

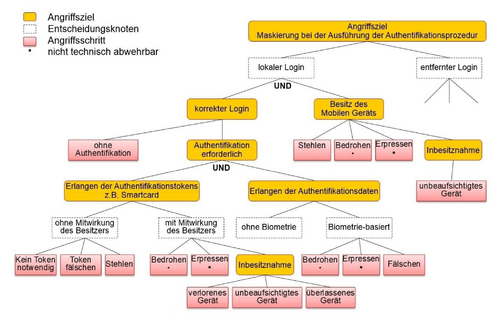

; Bedrohungsszenarien | |||

[[File:bedrohungsbaum.png|mini|500px]] | |||

* Beschreibung | |||

* Darstellung | |||

<br clear=all> | |||

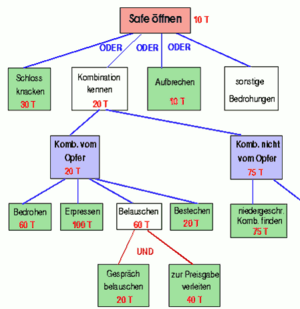

== Angriffsbäume == | |||

; Systematische Ermittlung potentieller Ursachen für Bedrohungen | |||

[[Datei:10000000000001C1000001CEFE38FAF7A131A48F.png|mini|300px]] | |||

* organisatorisch | |||

* technisch | |||

* benutzerbedingt | |||

; Vorteile von Angriffsbäume | |||

* Bedrohungsmodelle werden besser verstanden | |||

* Bedrohungen besser erkennbar | |||

* Schutzmaßnahmen besser erkennbar | |||

* Berechnungen der Sicherheit | |||

* Sicherheit verschiedener Systeme vergleichbar | |||

; Visualisierung über Bedrohungs-/Angriffsbäume (attack tree) | |||

* Wurzel definiert mögliches Angriffsziel | |||

* Zeichenziele zur Erreichung des Gesamtziels ergeben die nächste Ebene | |||

* Verwendung von UND- und ODER-Knoten, um Bedingungen zu formulieren | |||

* Bedeutung des Erreichens von Zeichenzielen | |||

* Äste verknüpfen Zwischenziele mit höheren Zielen | |||

* Blätter des Baumes beschreiben einzelne Angriffsschritte | |||

<noinclude> | |||

== Anhang == | |||

=== Siehe auch === | |||

{{Special:PrefixIndex/Bedrohung}} | |||

=== Links === | |||

==== Weblinks ==== | |||

[[Kategorie:Risikoidentifikation]] | |||

</noinclude> | |||

Aktuelle Version vom 21. März 2025, 23:36 Uhr

Bedrohungsbaum - Visuelles Werkzeug der Bedrohungsanalyse

Beschreibung

Sicherheitsanalyse/Zuverlässigkeitsanalyse

- Angriffspfade ermitteln

- Threat Tree

- Attack Tree

- Entscheidungsbaum

- Fehlerbaum

- Fehleranalyse

- Entscheidungsbaum-Analyse

- Ziele

- Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen

- Identifizierung von Risiken mit der höchsten Aufmerksamkeit

- Realistischen Bestimmung von Kosten, Terminen und Umfangszielen

- Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein

- Bedrohungsszenarien

- Beschreibung

- Darstellung

Angriffsbäume

- Systematische Ermittlung potentieller Ursachen für Bedrohungen

- organisatorisch

- technisch

- benutzerbedingt

- Vorteile von Angriffsbäume

- Bedrohungsmodelle werden besser verstanden

- Bedrohungen besser erkennbar

- Schutzmaßnahmen besser erkennbar

- Berechnungen der Sicherheit

- Sicherheit verschiedener Systeme vergleichbar

- Visualisierung über Bedrohungs-/Angriffsbäume (attack tree)

- Wurzel definiert mögliches Angriffsziel

- Zeichenziele zur Erreichung des Gesamtziels ergeben die nächste Ebene

- Verwendung von UND- und ODER-Knoten, um Bedingungen zu formulieren

- Bedeutung des Erreichens von Zeichenzielen

- Äste verknüpfen Zwischenziele mit höheren Zielen

- Blätter des Baumes beschreiben einzelne Angriffsschritte