|

|

| (38 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| === Bedrohungsbaum === | | '''Bedrohungsbaum''' - Visuelles Werkzeug der [[Bedrohungsanalyse]] |

| | |

| | == Beschreibung == |

| | Sicherheitsanalyse/Zuverlässigkeitsanalyse |

| | |

| ; Angriffspfade ermitteln | | ; Angriffspfade ermitteln |

| | * Threat Tree |

| | * Attack Tree |

| | * Entscheidungsbaum |

| | * Fehlerbaum |

| | * Fehleranalyse |

| | * Entscheidungsbaum-Analyse |

|

| |

|

| === Entscheidungsbaum-Analyse (Fehleranalyse) ===

| |

| ; Ziele | | ; Ziele |

| * Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen | | * Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen |

| Zeile 9: |

Zeile 18: |

| * Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein | | * Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein |

|

| |

|

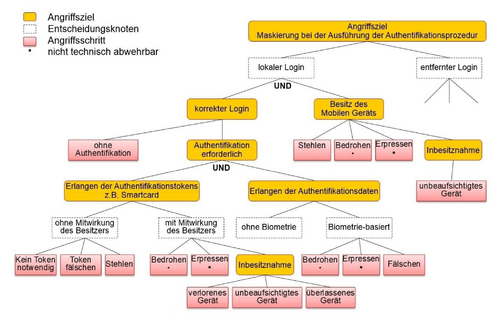

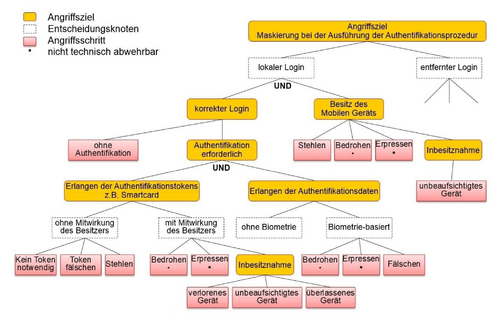

| | ; Bedrohungsszenarien |

| | [[File:bedrohungsbaum.png|mini|500px]] |

| | * Beschreibung |

| | * Darstellung |

| | <br clear=all> |

| | |

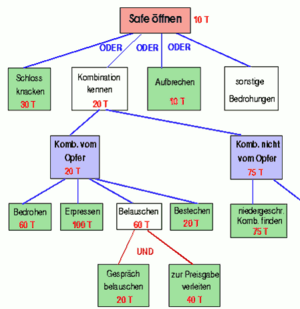

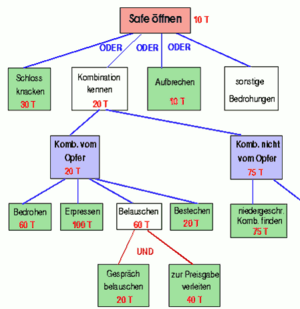

| | == Angriffsbäume == |

| | ; Systematische Ermittlung potentieller Ursachen für Bedrohungen |

| | [[Datei:10000000000001C1000001CEFE38FAF7A131A48F.png|mini|300px]] |

| | * organisatorisch |

| | * technisch |

| | * benutzerbedingt |

| | |

| | ; Vorteile von Angriffsbäume |

| | * Bedrohungsmodelle werden besser verstanden |

| | * Bedrohungen besser erkennbar |

| | * Schutzmaßnahmen besser erkennbar |

| | * Berechnungen der Sicherheit |

| | * Sicherheit verschiedener Systeme vergleichbar |

|

| |

|

| | ; Visualisierung über Bedrohungs-/Angriffsbäume (attack tree) |

| | * Wurzel definiert mögliches Angriffsziel |

| | * Zeichenziele zur Erreichung des Gesamtziels ergeben die nächste Ebene |

| | * Verwendung von UND- und ODER-Knoten, um Bedingungen zu formulieren |

| | * Bedeutung des Erreichens von Zeichenzielen |

| | * Äste verknüpfen Zwischenziele mit höheren Zielen |

| | * Blätter des Baumes beschreiben einzelne Angriffsschritte |

|

| |

|

| Entscheidungsbaum

| | <noinclude> |

|

| |

|

| BSI-Standard 100-3

| | == Anhang == |

| Inhalte

| | === Siehe auch === |

| 1 Einleitung

| | {{Special:PrefixIndex/Bedrohung}} |

| 2 Vorarbeiten

| | === Links === |

| 3 Erstellung der Gefährdungsübersicht

| | ==== Weblinks ==== |

| 4 Ermittlung zusätzlicher Gefährdungen

| |

| 5 Gefährdungsbewertung

| |

| 6 Behandlung von Risiken

| |

| 7 Konsolidierung des IT-Sicherheitskonzepts

| |

| 8 Rückführung in den IT-Sicherheitsprozess

| |

| BSI-Standard 100-3

| |

| Ergänzende Sicherheitsanalyse

| |

| Eine „Ergänzende Sicherheitsanalyse“

| |

| ist durchzuführen, wenn:

| |

| hoher oder sehr hoher Schutzbedarf

| |

| zusätzlicher Analysebedarf

| |

| für bestimmte Aspekte kein geeigneter Grundschutz-Katalog

| |

| Risikoanalyse

| |

| Zweistufiges BSI-Modell

| |

| (1) Für

| |

| normalern Schutzbedarf

| |

| übliche Einsatzszenarien

| |

| existierende Bausteine

| |

| qualitative Methode zur Risikoanalyse und -bewertung in der IT-Grundschutz-Vorgehensweise enthalten

| |

| beim Einsatz ähnlicher IT-Umgebungen und vergleichbarer Umfeldbedingungen meistens vergleichbare Bedrohungen

| |

| (2) Für

| |

| höheren Schutzbedarf

| |

| unübliche Einsatzszenarien

| |

| unzureichende Abdeckung mit Bausteinen

| |

| durch Management festgestellten Bedarf

| |

| vereinfachte Risikoanalyse und -bewertung nach BSI-Standard 100-3

| |

| Vorarbeiten

| |

| Vor einer Risikoanalyse, sollten folgende Vorarbeiten abgeschlossen sein

| |

| Initiierung des Informationssicherheitsprozess

| |

| Definition des Geltungsbereiches für die Sicherheitskonzeption

| |

| Strukturanalyse

| |

| Schutzbedarfsfeststellung

| |

| Modellierung

| |

| Basis-Sicherheitscheck

| |

| ergänzende Sicherheitsanalyse

| |

| Erstellung der Gefährdungsübersicht

| |

| Erstellung der Gefährdungsübersicht

| |

| Vorgehen

| |

| Ausgangspunkt

| |

| relevante Gefährdungen au den IT-Grundschutz-Katalogen

| |

| für betrachtete Zielobjekte

| |

| Bedrohungen, Schwachstellen und Risiken werden nicht separat untersucht

| |

| Ziel

| |

| Übersicht der Gefährdungen, die auf die betrachteten Zielobjekte wirken

| |

| Vorgehen

| |

| Reduzierung des Informationsverbundes auf die betrachteten Komponenten

| |

| Zielobjekte streichen, für die kein Bedarf einer Risikoanalyse besteht

| |

| Bausteine streichen, für die kein Zielobjekt mehr übrig ist

| |

| in der Regel nur in den Schichten 2 bis 5

| |

| Erstellung der Gefährdungsübersicht

| |

| Vorgehen

| |

| Bausteine der IT-Grundschutz-Katalogen verweisen auf Gefährdungen

| |

| Je Zielobjekt werden Nummer und Titel dieser Gefährdungen aus den Bausteinen zusammengetragen

| |

| und dem jeweiligen Zielobjekt zugeordnet

| |

| Gefährdungen aus den Bausteinen der Schichten 1 separat behandeln

| |

| spezielles Zielobjekt „gesamter Informationsverbund“

| |

|

| |

|

| Ergebnis

| | [[Kategorie:Risikoidentifikation]] |

| Tabelle, die jedem Zielobjekt eine Liste mit relevanten Gefährdungen zuordnet

| | </noinclude> |

| doppelte oder mehrfach genannten Gefährdungen entfernen

| |

| Gefährdungen pro Zielobjekt thematisch sortieren

| |

| Einige Gefährdungen der Grundschutz-Kataloge

| |

| behandeln ähnliche Sicherheitsprobleme oder

| |

| unterschiedliche Ausprägungen der gleichen Bedrohung

| |

| Beispiel

| |

| G 1.2 Ausfall des IT-Systems und G 4.31 Ausfall oder Störung von Netzkomponenten

| |

| Erstellung der Gefährdungsübersicht

| |

| Vorgehen

| |

| Zur Analyse in der Tabelle pro Zielobjekt Schutzbedarf vermerken

| |

| Grundwerte

| |

| Vertraulichkeit

| |

| Integrität

| |

| Verfügbarkeit

| |

| Für übergeordnetes Zielobjekt

| |

| gesamter Informationsverbund

| |

| kann Zuordnung entfallen

| |

| Ergebnis

| |

| Gefährdungsübersicht für

| |

| die betrachteten Zielobjekte

| |

| dient als Ausgangspunkt

| |

| für die nachfolgende Ermittlung

| |

| zusätzlicher Gefährdungen.

| |

| Ermittlung zusätzlicher Gefährdungen

| |

| Ermittlung zusätzlicher Gefährdungen

| |

| Moderiertes Brainstorming

| |

| klarer Auftrag und Zeitbegrenzung

| |

| Gefährdungen, die nicht in den Grundschutzkatalogen aufgeführt sind

| |

| Realistische Gefährdungen mit nennenswerten Schäden

| |

| Grundwerte berücksichtigen

| |

| Schichtenmodell beachten

| |

| Höhere Gewalt

| |

| organisatorische Mängel

| |

| menschliche Fehlhandlungen

| |

| technisches Versagen

| |

| Außen-/Innentäter

| |

| Externe Quellen zu Rate ziehen

| |

| Gefährdungsbewertung

| |

| Gefährdungsbewertung

| |

| Eignung

| |

| Sind die IT-Sicherheitsmaßnahmen zur Abwehr der jeweiligen Gefährdungen geeignet?

| |

| Zusammenwirken

| |

| Wirken die IT-Sicherheitsmaßnahmen sinnvoll zusammen?

| |

| Benutzerfreundlichkeit

| |

| Sind die IT-Sicherheitsmaßnahmen einfach anzuwenden?

| |

| Angemessenheit

| |

| Sind die IT-Sicherheitsmaßnahmen angemessen?

| |

| Gefährdungsbewertung

| |

| Sind die vorgesehenen IT-Sicherheitsmaßnahmen ausreichend?

| |

| Prüfung der identifizierten Gefährdungen pro Zielobjekt

| |

| Prüfkriterien

| |

| Vollständigkeit

| |

| Mechanismenstärke

| |

| Zuverlässigkeit

| |

| Ergebnis: OK = Ja/Nein

| |

| Maßnahmenauswahl

| |

| Risikosteuerungsstrategien

| |

| Risikosteuerungsstrategien

| |

| Risikovermeidung

| |

| Risikoverminderung

| |

| Risikobegrenzung

| |

| Risikoüberwälzung

| |

| Risikoakzeptanz

| |

| Konsolidierung der Maßnahmen

| |

Bedrohungsbaum - Visuelles Werkzeug der Bedrohungsanalyse

Beschreibung

Sicherheitsanalyse/Zuverlässigkeitsanalyse

- Angriffspfade ermitteln

- Threat Tree

- Attack Tree

- Entscheidungsbaum

- Fehlerbaum

- Fehleranalyse

- Entscheidungsbaum-Analyse

- Ziele

- Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen

- Identifizierung von Risiken mit der höchsten Aufmerksamkeit

- Realistischen Bestimmung von Kosten, Terminen und Umfangszielen

- Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein

- Bedrohungsszenarien

Angriffsbäume

- Systematische Ermittlung potentieller Ursachen für Bedrohungen

- organisatorisch

- technisch

- benutzerbedingt

- Vorteile von Angriffsbäume

- Bedrohungsmodelle werden besser verstanden

- Bedrohungen besser erkennbar

- Schutzmaßnahmen besser erkennbar

- Berechnungen der Sicherheit

- Sicherheit verschiedener Systeme vergleichbar

- Visualisierung über Bedrohungs-/Angriffsbäume (attack tree)

- Wurzel definiert mögliches Angriffsziel

- Zeichenziele zur Erreichung des Gesamtziels ergeben die nächste Ebene

- Verwendung von UND- und ODER-Knoten, um Bedingungen zu formulieren

- Bedeutung des Erreichens von Zeichenzielen

- Äste verknüpfen Zwischenziele mit höheren Zielen

- Blätter des Baumes beschreiben einzelne Angriffsschritte

Anhang

Siehe auch

Links

Weblinks