BSI/200-3/Einleitung: Unterschied zwischen den Versionen

| (125 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== Beschreibung == | === Beschreibung === | ||

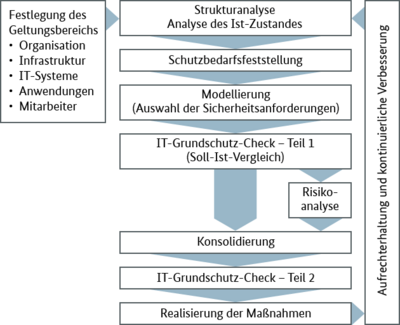

[[Datei:10000000000002770000037C2683B708F6636D52.jpg | mini]] | [[Datei:10000000000002770000037C2683B708F6636D52.jpg|mini|300px]] | ||

; | ; Vereinfachte Risikoanalysen | ||

Notwendig, wenn es fraglich ist, ob Basis- und Standard-Anforderungen eine ausreichende Sicherheit bieten | |||

; Anforderungen | |||

; Basis- und Standard-Anforderungen | ; Basis- und Standard-Anforderungen | ||

Grundschutz-Bausteine | Grundschutz-Bausteine bieten einen angemessenen und ausreichenden Schutz | ||

* | * Normalen Schutzbedarf | ||

* Typische Informationsverbünde | |||

* Anwendungsszenarien | |||

* Anforderungen | |||

; Hierfür wurde geprüft | ; Hierfür wurde geprüft | ||

* | * Welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind | ||

* Wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann | * Wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann | ||

; | ; Grundschutzansatz | ||

; Festlegung erforderlicher Sicherheitsmaßnahmen | |||

Weniger aufwendigen Untersuchungen | |||

* in der Regel | |||

* für den weitaus größten Teil eines Informationsverbundes | |||

; Zusätzlicher Analysebedarf | ; Zusätzlicher Analysebedarf | ||

[[File: | [[File:bsiAblauf01.png|mini|400px]] | ||

; | {| class="wikitable options" | ||

|- | |||

| Hoher/sehr hoher Schutzbedarf || In mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit | |||

|- | |||

| Keine hinreichenden Bausteine || Kein hinreichend passender Baustein im Grundschutz-Kompendium | |||

|- | |||

| Einsatzumgebung untypisch || Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch | |||

|} | |||

; Risikoanalyse | |||

Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen | |||

* [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html BSI-Standard 200-3: Risikomanagement] bietet hierfür eine effiziente Methodik | * [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/BSI_Standards/standard_200_3.html BSI-Standard 200-3: Risikomanagement] bietet hierfür eine effiziente Methodik | ||

| Zeile 35: | Zeile 46: | ||

* Sicherheitsberater | * Sicherheitsberater | ||

; BSI 200-3 bietet sich an, wenn | ; BSI 200-3 bietet sich an, wenn | ||

* bereits erfolgreich mit der IT-Grundschutz-Methodik gemäß BSI-Standard 200-2 gearbeitet wird | * bereits erfolgreich mit der IT-Grundschutz-Methodik gemäß BSI-Standard 200-2 gearbeitet wird | ||

* möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse folgen soll | * möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse folgen soll | ||

; Je nach Rahmenbedingungen und Art des Informationsverbunds | ; Je nach Rahmenbedingungen und Art des Informationsverbunds | ||

* | * kann es jedoch zweckmäßig sein | ||

* | * alternativ zum BSI-Standard 200-3 ein anderes etabliertes Verfahren oder eine angepasste Methodik für die Analyse von Informationsrisiken zu verwenden | ||

; BSI 200-3 beschreibt eine Methodik zur Analyse von Risiken | ; BSI 200-3 beschreibt eine Methodik zur Analyse von Risiken | ||

* IT-Grundschutz-Sicherheitskonzept ergänzen | * IT-Grundschutz-Sicherheitskonzept ergänzen | ||

; | ; Elementaren Gefährdungen | ||

* Dabei wird die im IT-Grundschutz | * Dabei wird die im IT-Grundschutz/Kompendium enthaltene Liste von elementaren Gefährdungen als Hilfsmittel verwendet | ||

* Es wird empfohlen, die in den Kapiteln 2 bis 8 dargestellte Methodik Schritt für Schritt durchzuarbeiten | * Es wird empfohlen, die in den Kapiteln 2 bis 8 dargestellte Methodik Schritt für Schritt durchzuarbeiten | ||

; Notfallmanagement | ; Notfallmanagement | ||

Im BSI-Standard [[100-4]] Notfallmanagement ist für besonders kritische Ressourcen der Geschäftsprozesse der Institution ebenfalls eine Risikoanalyse vorgesehen, die sich von der hier beschriebenen nur in einigen Begriffen unterscheidet | Im BSI-Standard [[100-4]] Notfallmanagement ist für besonders kritische Ressourcen der Geschäftsprozesse der Institution ebenfalls eine Risikoanalyse vorgesehen, die sich von der hier beschriebenen nur in einigen Begriffen unterscheidet | ||

* Beide Risikoanalysen können effizient aufeinander abgestimmt werden | * Beide Risikoanalysen können effizient aufeinander abgestimmt werden | ||

* Es ist sinnvoll, dass sich alle Rollen in einer Institution, die sich mit Risikomanagement für einen spezifischen Bereich beschäftigen, miteinander abstimmen und vergleichbare Vorgehensweisen wählen | * Es ist sinnvoll, dass sich alle Rollen in einer Institution, die sich mit Risikomanagement für einen spezifischen Bereich beschäftigen, miteinander abstimmen und vergleichbare Vorgehensweisen wählen | ||

==== Überblick ==== | |||

'''BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz''' | '''BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz''' | ||

* Bündelung aller risikobezogenen Arbeitsschritte in [[BSI | * Bündelung aller risikobezogenen Arbeitsschritte in [[BSI/200-3|BSI-Standard 200-3]] | ||

* Implementation eines Risikoentscheidungsprozesses | * Implementation eines Risikoentscheidungsprozesses | ||

* Keine Risikoakzeptanz bei den Basis-Anforderungen | * Keine Risikoakzeptanz bei den Basis-Anforderungen | ||

* Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf | * Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf | ||

==== Risikomanagementsystem ==== | |||

* Angemessenes Risikomanagement | * Angemessenes Risikomanagement | ||

* Richtlinie zum Umgang mit Risiken | * Richtlinie zum Umgang mit Risiken | ||

* Vorarbeiten und Priorisierung | * Vorarbeiten und Priorisierung | ||

=== | ==== Normen ==== | ||

; | ; Zusammenspiel mit ISO/IEC 31000 und ISO/IEC 27005 | ||

{| class="wikitable option big" | |||

| [[ISO/IEC_31000|ISO/IEC 31000]] || ISO-Norm zum Risikomanagement | |||

|- | |||

| [[ISO/27005|ISO/IEC 27005]] || Risikomanagement in der Informationssicherheit | |||

|} | |||

=== Einordnung IT-Grundschutz === | |||

==== Wann MUSS eine Risikoanalyse durchgeführt werden? ==== | |||

In bestimmten Fällen muss explizit eine Risikoanalyse durchgeführt werden | |||

Beispielsweise, wenn der Informationsverbund Zielobjekte enthält, die | Beispielsweise, wenn der Informationsverbund Zielobjekte enthält, die | ||

* einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit haben oder | * einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit haben oder | ||

* mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder | * mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder | ||

* in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grundschutzes nicht vorgesehen sind | * in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grundschutzes nicht vorgesehen sind | ||

==== In diesen Fällen stellen sich folgende Fragen ==== | |||

* Welchen Gefährdungen für Informationen ist durch die Umsetzung der relevanten IT-Grundschutz-Bausteine noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen? | * Welchen Gefährdungen für Informationen ist durch die Umsetzung der relevanten IT-Grundschutz-Bausteine noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen? | ||

* Müssen eventuell ergänzende Sicherheitsmaßnahmen, die über das IT-Grundschutz-Modell hinausgehen, eingeplant und umgesetzt werden? | * Müssen eventuell ergänzende Sicherheitsmaßnahmen, die über das IT-Grundschutz-Modell hinausgehen, eingeplant und umgesetzt werden? | ||

==== BSI 200-3 ==== | |||

* | * Beschreibt, wie für bestimmte Zielobjekte festgestellt werden kann, ob und in welcher Hinsicht über den IT-Grundschutz hinaus Handlungsbedarf besteht, um Informationssicherheitsrisiken zu reduzieren | ||

* Hierzu werden Risiken, die von elementaren Gefährdungen ausgehen, eingeschätzt und anhand einer Matrix bewertet | * Hierzu werden Risiken, die von elementaren Gefährdungen ausgehen, eingeschätzt und anhand einer Matrix bewertet | ||

* Die Einschätzung erfolgt über die zu erwartende Häufigkeit des Eintretens und die Höhe des Schadens, der bei Eintritt des Schadensereignisses entsteht | * Die Einschätzung erfolgt über die zu erwartende Häufigkeit des Eintretens und die Höhe des Schadens, der bei Eintritt des Schadensereignisses entsteht | ||

* Aus diesen beiden Anteilen ergibt sich das Risiko | * Aus diesen beiden Anteilen ergibt sich das Risiko | ||

==== Zweistufige Risikoanalyse ==== | |||

# In einem ersten Schritt wird die in Kapitel 4 erstellte Gefährdungsübersicht systematisch abgearbeitet | # In einem ersten Schritt wird die in Kapitel 4 erstellte Gefährdungsübersicht systematisch abgearbeitet | ||

# Dabei wird für jedes Zielobjekt und jede Gefährdung eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind (siehe Beispiele in Kapitel 5) | # Dabei wird für jedes Zielobjekt und jede Gefährdung eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind (siehe Beispiele in Kapitel 5) | ||

In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz | In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz/Kompendiums abgeleitet worden sind | ||

* An die erste Bewertung schließt sich eine erneute Bewertung an, bei der die Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden (siehe Beispiele in Kapitel 6) | * An die erste Bewertung schließt sich eine erneute Bewertung an, bei der die Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden (siehe Beispiele in Kapitel 6) | ||

* Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind | * Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind | ||

==== Risiken und Chancen ==== | |||

* Was als Nutzen oder Schaden aufgefasst wird, hängt von den Wertvorstellungen einer Institution ab | Chancen und Risiken sind die häufig auf Berechnungen beruhenden Vorhersagen eines möglichen Nutzens im positiven Fall bzw. Schadens im negativen Fall | ||

* Was als Nutzen oder Schaden aufgefasst wird, hängt von den Wertvorstellungen einer Institution ab | |||

BSI 200-3 konzentriert sich auf die Betrachtung der negativen Auswirkungen von Risiken, mit dem Ziel, adäquate Maßnahmen zur Risikominimierung aufzuzeigen | |||

BSI 200-3 konzentriert sich auf die Betrachtung der negativen Auswirkungen von Risiken, mit dem Ziel, adäquate Maßnahmen zur Risikominimierung aufzuzeigen | * In der Praxis werden im Rahmen des Risikomanagements meistens nur die negativen Auswirkungen betrachtet | ||

* In der Praxis werden im Rahmen des Risikomanagements meistens nur die negativen Auswirkungen betrachtet | * Ergänzend hierzu sollten sich Institutionen jedoch auch mit den positiven Auswirkungen befassen | ||

* Ergänzend hierzu sollten sich Institutionen jedoch auch mit den positiven Auswirkungen befassen | |||

==== Risikoanalyse ==== | ==== Risikoanalyse ==== | ||

[[File:100000000000094A000005329D4160E12DB73ADD.jpg | mini | 500px]] | [[File:100000000000094A000005329D4160E12DB73ADD.jpg|mini|500px]] | ||

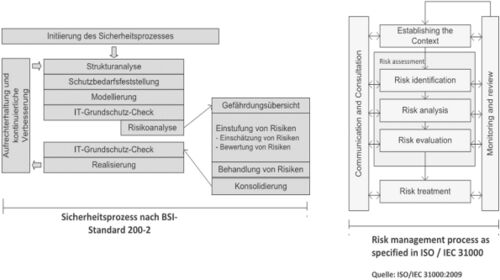

Als Risikoanalyse wird IT-Grundschutz der komplette Prozess bezeichnet | |||

* Risiken beurteilen (identifizieren, einschätzen und bewerten) und behandeln | * Risiken beurteilen (identifizieren, einschätzen und bewerten) und behandeln | ||

==== ISO 31000 und ISO 27005 ==== | |||

Risikoanalyse bezeichnet aber nach den einschlägigen ISO-Normen ISO 31000 (siehe [31000]) und ISO 27005 (siehe [27005]) nur einen Schritt im Rahmen der Risikobeurteilung, die aus den folgenden Schritten besteht | Risikoanalyse bezeichnet aber nach den einschlägigen ISO-Normen ISO 31000 (siehe [31000]) und ISO 27005 (siehe [27005]) nur einen Schritt im Rahmen der Risikobeurteilung, die aus den folgenden Schritten besteht | ||

* Identifikation von Risiken (Risk Identification) | * Identifikation von Risiken (Risk Identification) | ||

* Analyse von Risiken (Risk Analysis) | * Analyse von Risiken (Risk Analysis) | ||

* Evaluation oder Bewertung von Risiken (Risk Evaluation) | * Evaluation oder Bewertung von Risiken (Risk Evaluation) | ||

==== Deutscher Sprachgebrauch ==== | |||

Begriff "Risikoanalyse" für den kompletten Prozess der Risikobeurteilung und Risikobehandlung etabliert | |||

* Daher wird im IT-Grundschutz weiter der Begriff | * Daher wird im IT-Grundschutz weiter der Begriff "Risikoanalyse" für den umfassenden Prozess benutzt | ||

==== Internationalen Normen ==== | |||

In den internationalen Normen, insbesondere der [[ISO 31000]], werden einige Begriffe anders belegt, als es im deutschen Sprachraum üblich ist | |||

* Daher findet sich im Anhang eine Tabelle, in der die wesentlichen Begriffe aus [[ISO 31000]] und dem 200-3 gegenübergestellt werden (siehe Tabelle 11) | |||

=== Zielsetzung === | |||

; Informationssicherheitsrisiken steuern | |||

* Anerkanntes Vorgehen | |||

* Angemessen | |||

* Zielgerichtet | |||

* Leicht anwendbar | |||

==== Elementare Gefährdungen ==== | |||

Vorgehen basiert auf [[Elementaren Gefährdungen]] | |||

* Im IT-Grundschutz/Kompendium beschrieben | |||

* Basis für die Erstellung der IT-Grundschutz-Bausteine | |||

== | ==== Risikobewertung ==== | ||

In der Vorgehensweise nach IT-Grundschutz wird bei der Erstellung der IT-Grundschutz-Bausteine implizit eine Risikobewertung für Bereiche mit normalem Schutzbedarf vom BSI durchgeführt | |||

* Hierbei werden nur solche Gefährdungen betrachtet, die eine so hohe Eintrittshäufigkeit oder so einschneidende Auswirkungen haben, dass Sicherheitsmaßnahmen ergriffen werden müssen | |||

* Typische Gefährdungen, gegen die sich jeder schützen muss, sind beispielsweise Schäden durch Feuer, Wasser, Einbrecher, Schadsoftware oder Hardware-Defekte | |||

* Dieser Ansatz hat den Vorteil, dass Anwender des IT-Grundschutzes für einen Großteil des Informationsverbundes keine individuelle Bedrohungs- und Schwachstellenanalyse durchführen müssen, weil diese bereits vorab vom BSI durchgeführt wurde | |||

; | === Übersicht === | ||

; Schritte Risikoanalyse nach BSI-Standard 200-3 | |||

: Integration der Risikoanalyse in den Sicherheitsprozess | |||

{| class="wikitable options big" | |||

|- | |||

! !! Arbeitsschitt !! 200-3 || Beschreibung | |||

|- | |||

| 1 || '''Gefährdungen ermitteln''' || Kapitel 4 || | |||

* Zusammenstellung einer Liste von möglichen elementaren Gefährdungen | * Zusammenstellung einer Liste von möglichen elementaren Gefährdungen | ||

* Ermittlung zusätzlicher Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario ergeben | * Ermittlung zusätzlicher Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario ergeben | ||

|- | |||

| 2 || '''Risikoeinstufung''' || Kapitel 5 || | |||

* Risikoeinschätzung (Ermittlung von Eintrittshäufigkeit und Schadenshöhe) | * Risikoeinschätzung (Ermittlung von Eintrittshäufigkeit und Schadenshöhe) | ||

* Risikobewertung (Ermittlung der Risikokategorie) | * Risikobewertung (Ermittlung der Risikokategorie) | ||

|- | |||

| 3 || '''Risikobehandlung''' || Kapitel 6 || | |||

* Risikovermeidung | * Risikovermeidung | ||

* Risikoreduktion (Ermittlung von Sicherheitsmaßnahmen) | * Risikoreduktion (Ermittlung von Sicherheitsmaßnahmen) | ||

* Risikotransfer | * Risikotransfer | ||

* Risikoakzeptanz | * Risikoakzeptanz | ||

; | |- | ||

| 4 || '''Konsolidierung''' || Kapitel 7 || | |||

* Konsolidierung des Sicherheitskonzepts | |||

* Integration der aufgrund der Risikoanalyse identifizierten zusätzlichen Maßnahmen in das Sicherheitskonzept | * Integration der aufgrund der Risikoanalyse identifizierten zusätzlichen Maßnahmen in das Sicherheitskonzept | ||

|} | |||

<noinclude> | |||

=== Anhang === | |||

==== Siehe auch ==== | |||

{{Special:PrefixIndex/{{BASEPAGENAME}}/}} | |||

==== | |||

== | |||

=== | |||

==== Links ==== | ==== Links ==== | ||

===== Weblinks ===== | ===== Weblinks ===== | ||

[[Kategorie: | [[Kategorie:BSI/200-3]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 19. November 2025, 10:28 Uhr

Beschreibung

- Vereinfachte Risikoanalysen

Notwendig, wenn es fraglich ist, ob Basis- und Standard-Anforderungen eine ausreichende Sicherheit bieten

- Anforderungen

- Basis- und Standard-Anforderungen

Grundschutz-Bausteine bieten einen angemessenen und ausreichenden Schutz

- Normalen Schutzbedarf

- Typische Informationsverbünde

- Anwendungsszenarien

- Anforderungen

- Hierfür wurde geprüft

- Welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind

- Wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann

- Grundschutzansatz

- Festlegung erforderlicher Sicherheitsmaßnahmen

Weniger aufwendigen Untersuchungen

- in der Regel

- für den weitaus größten Teil eines Informationsverbundes

- Zusätzlicher Analysebedarf

| Hoher/sehr hoher Schutzbedarf | In mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit |

| Keine hinreichenden Bausteine | Kein hinreichend passender Baustein im Grundschutz-Kompendium |

| Einsatzumgebung untypisch | Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch |

- Risikoanalyse

Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen

- BSI-Standard 200-3: Risikomanagement bietet hierfür eine effiziente Methodik

- Zielgruppe

Mit dem Management oder der Durchführung von Risikoanalysen für die Informationssicherheit betraute

- Sicherheitsverantwortliche

- Sicherheitsbeauftragte

- Sicherheitsexperten

- Sicherheitsberater

- BSI 200-3 bietet sich an, wenn

- bereits erfolgreich mit der IT-Grundschutz-Methodik gemäß BSI-Standard 200-2 gearbeitet wird

- möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse folgen soll

- Je nach Rahmenbedingungen und Art des Informationsverbunds

- kann es jedoch zweckmäßig sein

- alternativ zum BSI-Standard 200-3 ein anderes etabliertes Verfahren oder eine angepasste Methodik für die Analyse von Informationsrisiken zu verwenden

- BSI 200-3 beschreibt eine Methodik zur Analyse von Risiken

- IT-Grundschutz-Sicherheitskonzept ergänzen

- Elementaren Gefährdungen

- Dabei wird die im IT-Grundschutz/Kompendium enthaltene Liste von elementaren Gefährdungen als Hilfsmittel verwendet

- Es wird empfohlen, die in den Kapiteln 2 bis 8 dargestellte Methodik Schritt für Schritt durchzuarbeiten

- Notfallmanagement

Im BSI-Standard 100-4 Notfallmanagement ist für besonders kritische Ressourcen der Geschäftsprozesse der Institution ebenfalls eine Risikoanalyse vorgesehen, die sich von der hier beschriebenen nur in einigen Begriffen unterscheidet

- Beide Risikoanalysen können effizient aufeinander abgestimmt werden

- Es ist sinnvoll, dass sich alle Rollen in einer Institution, die sich mit Risikomanagement für einen spezifischen Bereich beschäftigen, miteinander abstimmen und vergleichbare Vorgehensweisen wählen

Überblick

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

- Bündelung aller risikobezogenen Arbeitsschritte in BSI-Standard 200-3

- Implementation eines Risikoentscheidungsprozesses

- Keine Risikoakzeptanz bei den Basis-Anforderungen

- Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf

Risikomanagementsystem

- Angemessenes Risikomanagement

- Richtlinie zum Umgang mit Risiken

- Vorarbeiten und Priorisierung

Normen

- Zusammenspiel mit ISO/IEC 31000 und ISO/IEC 27005

| ISO/IEC 31000 | ISO-Norm zum Risikomanagement |

| ISO/IEC 27005 | Risikomanagement in der Informationssicherheit |

Einordnung IT-Grundschutz

Wann MUSS eine Risikoanalyse durchgeführt werden?

In bestimmten Fällen muss explizit eine Risikoanalyse durchgeführt werden Beispielsweise, wenn der Informationsverbund Zielobjekte enthält, die

- einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit haben oder

- mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder

- in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grundschutzes nicht vorgesehen sind

In diesen Fällen stellen sich folgende Fragen

- Welchen Gefährdungen für Informationen ist durch die Umsetzung der relevanten IT-Grundschutz-Bausteine noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen?

- Müssen eventuell ergänzende Sicherheitsmaßnahmen, die über das IT-Grundschutz-Modell hinausgehen, eingeplant und umgesetzt werden?

BSI 200-3

- Beschreibt, wie für bestimmte Zielobjekte festgestellt werden kann, ob und in welcher Hinsicht über den IT-Grundschutz hinaus Handlungsbedarf besteht, um Informationssicherheitsrisiken zu reduzieren

- Hierzu werden Risiken, die von elementaren Gefährdungen ausgehen, eingeschätzt und anhand einer Matrix bewertet

- Die Einschätzung erfolgt über die zu erwartende Häufigkeit des Eintretens und die Höhe des Schadens, der bei Eintritt des Schadensereignisses entsteht

- Aus diesen beiden Anteilen ergibt sich das Risiko

Zweistufige Risikoanalyse

- In einem ersten Schritt wird die in Kapitel 4 erstellte Gefährdungsübersicht systematisch abgearbeitet

- Dabei wird für jedes Zielobjekt und jede Gefährdung eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind (siehe Beispiele in Kapitel 5)

In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz/Kompendiums abgeleitet worden sind

- An die erste Bewertung schließt sich eine erneute Bewertung an, bei der die Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden (siehe Beispiele in Kapitel 6)

- Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind

Risiken und Chancen

Chancen und Risiken sind die häufig auf Berechnungen beruhenden Vorhersagen eines möglichen Nutzens im positiven Fall bzw. Schadens im negativen Fall

- Was als Nutzen oder Schaden aufgefasst wird, hängt von den Wertvorstellungen einer Institution ab

BSI 200-3 konzentriert sich auf die Betrachtung der negativen Auswirkungen von Risiken, mit dem Ziel, adäquate Maßnahmen zur Risikominimierung aufzuzeigen

- In der Praxis werden im Rahmen des Risikomanagements meistens nur die negativen Auswirkungen betrachtet

- Ergänzend hierzu sollten sich Institutionen jedoch auch mit den positiven Auswirkungen befassen

Risikoanalyse

Als Risikoanalyse wird IT-Grundschutz der komplette Prozess bezeichnet

- Risiken beurteilen (identifizieren, einschätzen und bewerten) und behandeln

ISO 31000 und ISO 27005

Risikoanalyse bezeichnet aber nach den einschlägigen ISO-Normen ISO 31000 (siehe [31000]) und ISO 27005 (siehe [27005]) nur einen Schritt im Rahmen der Risikobeurteilung, die aus den folgenden Schritten besteht

- Identifikation von Risiken (Risk Identification)

- Analyse von Risiken (Risk Analysis)

- Evaluation oder Bewertung von Risiken (Risk Evaluation)

Deutscher Sprachgebrauch

Begriff "Risikoanalyse" für den kompletten Prozess der Risikobeurteilung und Risikobehandlung etabliert

- Daher wird im IT-Grundschutz weiter der Begriff "Risikoanalyse" für den umfassenden Prozess benutzt

Internationalen Normen

In den internationalen Normen, insbesondere der ISO 31000, werden einige Begriffe anders belegt, als es im deutschen Sprachraum üblich ist

- Daher findet sich im Anhang eine Tabelle, in der die wesentlichen Begriffe aus ISO 31000 und dem 200-3 gegenübergestellt werden (siehe Tabelle 11)

Zielsetzung

- Informationssicherheitsrisiken steuern

- Anerkanntes Vorgehen

- Angemessen

- Zielgerichtet

- Leicht anwendbar

Elementare Gefährdungen

Vorgehen basiert auf Elementaren Gefährdungen

- Im IT-Grundschutz/Kompendium beschrieben

- Basis für die Erstellung der IT-Grundschutz-Bausteine

Risikobewertung

In der Vorgehensweise nach IT-Grundschutz wird bei der Erstellung der IT-Grundschutz-Bausteine implizit eine Risikobewertung für Bereiche mit normalem Schutzbedarf vom BSI durchgeführt

- Hierbei werden nur solche Gefährdungen betrachtet, die eine so hohe Eintrittshäufigkeit oder so einschneidende Auswirkungen haben, dass Sicherheitsmaßnahmen ergriffen werden müssen

- Typische Gefährdungen, gegen die sich jeder schützen muss, sind beispielsweise Schäden durch Feuer, Wasser, Einbrecher, Schadsoftware oder Hardware-Defekte

- Dieser Ansatz hat den Vorteil, dass Anwender des IT-Grundschutzes für einen Großteil des Informationsverbundes keine individuelle Bedrohungs- und Schwachstellenanalyse durchführen müssen, weil diese bereits vorab vom BSI durchgeführt wurde

Übersicht

- Schritte Risikoanalyse nach BSI-Standard 200-3

- Integration der Risikoanalyse in den Sicherheitsprozess

| Arbeitsschitt | 200-3 | Beschreibung | |

|---|---|---|---|

| 1 | Gefährdungen ermitteln | Kapitel 4 |

|

| 2 | Risikoeinstufung | Kapitel 5 |

|

| 3 | Risikobehandlung | Kapitel 6 |

|

| 4 | Konsolidierung | Kapitel 7 |

|