OPNsense/Firewall/Einstellungen: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

K Textersetzung - „etc.“ durch „und weitere“ |

||

| (9 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=== IPv6-Optionen === | === IPv6-Optionen === | ||

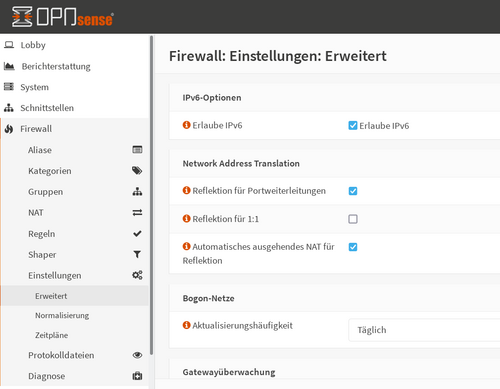

[[File:opnSenseFirewallErweitert.png|mini|500px]] | |||

Jeglicher IPv6 Verkehr wird durch die Firewall blockiert falls diese Option nicht angehakt ist. | ; Erlaube IPv6 | ||

Hinweis: Dies deaktiviert nicht alle IPv6-Eigenschaften auf der Firewall, es blockiert nur den Verkehr. | * Jeglicher IPv6 Verkehr wird durch die Firewall blockiert falls diese Option nicht angehakt ist. | ||

*; Hinweis: Dies deaktiviert nicht alle IPv6-Eigenschaften auf der Firewall, es blockiert nur den Verkehr. | |||

=== Network Address Translation === | === Network Address Translation === | ||

Reflektion für Portweiterleitungen | ; Reflektion für Portweiterleitungen | ||

Dies generiert, sofern aktiviert, automatisch zusätzliche NAT-Weiterleitungsregeln die den Zugang zu Ihren Portweiterleitungen Ihrer externen IP von Ihren internen Netzen aus ermöglicht. Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben. | Dies generiert, sofern aktiviert, automatisch zusätzliche NAT-Weiterleitungsregeln die den Zugang zu Ihren Portweiterleitungen Ihrer externen IP von Ihren internen Netzen aus ermöglicht. | ||

Reflektion für 1:1 | * Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben. | ||

Aktiviert die automatische Erstellung von zusätzlichen NAT-Weiterleitungsregeln für den Zugang zu 1:1-Zuweisungen Ihrer externen IP-Adressen innerhalb Ihrer internen Netzwerke. Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben. | |||

Automatisches ausgehendes NAT für Reflektion | ; Reflektion für <nowiki> 1:1 </nowiki> | ||

Aktiviert die automatische Erstellung von zusätzlichen NAT-Weiterleitungsregeln für den Zugang zu 1:1-Zuweisungen Ihrer externen IP-Adressen innerhalb Ihrer internen Netzwerke. | |||

* Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben. | |||

; Automatisches ausgehendes NAT für Reflektion | |||

Erstelle automatisch ausgehende NAT-Regeln, welche Ihren eingehenden NAT-Regeln helfen, indem diese dafür sorgen, dass der Datenverkehr die Firewall über das selbe Subnetz verlässt, über das sie ursprünglich auch angekommen sind. | Erstelle automatisch ausgehende NAT-Regeln, welche Ihren eingehenden NAT-Regeln helfen, indem diese dafür sorgen, dass der Datenverkehr die Firewall über das selbe Subnetz verlässt, über das sie ursprünglich auch angekommen sind. | ||

=== Bogon-Netze === | === Bogon-Netze === | ||

Aktualisierungshäufigkeit | ; Aktualisierungshäufigkeit | ||

Die Häufigkeit, mit der die Listen von reservierten (aber nicht RFC 1918) oder nicht durch die IANA zugewiesenen IP-Adressen aktualisiert werden. | Die Häufigkeit, mit der die Listen von reservierten (aber nicht RFC 1918) oder nicht durch die IANA zugewiesenen IP-Adressen aktualisiert werden. | ||

=== Gatewayüberwachung === | === Gatewayüberwachung === | ||

Regeln überspringen | ; Regeln überspringen | ||

By default, when a rule has a specific gateway set, and this gateway is down, rule is created and traffic is sent to default gateway. This option overrides that behavior and the rule is not created when gateway is down | : Regeln überspringen wenn das Gateway inaktiv ist | ||

By default, when a rule has a specific gateway set, and this gateway is down, rule is created and traffic is sent to default gateway. | |||

* This option overrides that behavior and the rule is not created when gateway is down | |||

=== Multi-WAN === | === Multi-WAN === | ||

Fixierte Verbindungen | ; Fixierte Verbindungen | ||

Aufeinander folgende Verbindungen werden an die Server in einem Round-Robin-Verfahren weitergeleitet, wobei Verbindungen von der gleichen Quelle an das gleiche Gateway weitergeleitet werden. Diese 'fixierten Verbindung' wird so lange existieren, wie Status sich auf diese Verbindung beziehen. Sobald die Status ungültig werden, werden die fixierten Verbindungen ebenfalls ungültig. Weitere Verbindungen dieses Hosts werden an den nächsten Host im | : Fixierte Verbindungen verwenden | ||

Aufeinander folgende Verbindungen werden an die Server in einem Round-Robin-Verfahren weitergeleitet, wobei Verbindungen von der gleichen Quelle an das gleiche Gateway weitergeleitet werden. | |||

Setze die Quellenverfolgungsgültigkeitsdauer für fixierte Verbindungen in Sekunden. Standardmäßig ist dies 0, sodass Quellenverfolgung entfernt wird, sobald der Status ungültig wird. Das Setzen dieser Gültigkeitsdauer auf einen höheren Wert führt dazu, dass die Quell- und Zielbeziehung für eine längere Dauer persistiert wird. | * Diese 'fixierten Verbindung' wird so lange existieren, wie Status sich auf diese Verbindung beziehen. | ||

Gemeinsame Weiterleitung | * Sobald die Status ungültig werden, werden die fixierten Verbindungen ebenfalls ungültig. | ||

Using policy routing in the packet filter rules causes packets to skip processing for the traffic shaper and captive portal tasks. Using this option enables the sharing of such forwarding decisions between all components to accommodate complex setups. | * Weitere Verbindungen dieses Hosts werden an den nächsten Host im Sinne des Round-Robin-Verfahrens weitergeleitet. | ||

Deaktiviere erzwungenen Gateway | |||

Setze die Quellenverfolgungsgültigkeitsdauer für fixierte Verbindungen in Sekunden. | |||

* Standardmäßig ist dies 0, sodass Quellenverfolgung entfernt wird, sobald der Status ungültig wird. | |||

* Das Setzen dieser Gültigkeitsdauer auf einen höheren Wert führt dazu, dass die Quell- und Zielbeziehung für eine längere Dauer persistiert wird. | |||

; Gemeinsame Weiterleitung | |||

: Verwende gemeinsame Weiterleitung zwischen Paketfilter, Datenverkehrsoptimierung und Captive-Portal | |||

Using policy routing in the packet filter rules causes packets to skip processing for the traffic shaper and captive portal tasks. | |||

* Using this option enables the sharing of such forwarding decisions between all components to accommodate complex setups. | |||

; Deaktiviere erzwungenen Gateway | |||

: Deaktiviere automatische Regeln, die lokale Dienste dazu zwingen, den zugewiesenen Gateway zu benutzen. | |||

=== Zeitpläne === | === Zeitpläne === | ||

Zeitplanstatus | ; Zeitplanstatus | ||

Standardmäßig löschen Zeitpläne die Status existierender Verbindungen wenn die Ablaufzeit erreicht wurden. Diese Option überschreibt dieses Verhalten indem die Status existierender Verbindungen nicht gelöscht werden. | Standardmäßig löschen Zeitpläne die Status existierender Verbindungen wenn die Ablaufzeit erreicht wurden. | ||

* Diese Option überschreibt dieses Verhalten indem die Status existierender Verbindungen nicht gelöscht werden. | |||

=== Verschiedenes === | === Verschiedenes === | ||

Keep counters | ; Keep counters | ||

Debuggen | ; Debuggen | ||

Set the level of verbosity for various conditions | Set the level of verbosity for various conditions | ||

Firewall-Optimierungen | ; Firewall-Optimierungen | ||

Wählen Sie den Typ der Statustabellenoptimierung aus, der verwendet werden soll | Wählen Sie den Typ der Statustabellenoptimierung aus, der verwendet werden soll | ||

normal | normal | ||

hohe Latenz | : Wie der Name bereits erklärt, ist dies der normale Optimierungsalgorithmus. | ||

aggressiv | hohe Latenz | ||

konservativ | : Für Verbindungen mit hoher Latenz wie Satellitenverbindungen verwendet. | ||

Zustände an Schnittstelle binden | * Dadurch werden Verbindungen später als sonst verworfen | ||

Das Verhalten für die Beibehaltung von Zuständen festlegen. Standardmäßig sind die Zustände fließend, aber wenn diese Option gesetzt ist, sollten sie der Schnittstelle entsprechen. | aggressiv | ||

: Verwirft inaktive Verbindungen schneller. | |||

* Dadurch ist die CPU- und Speichernutzung effizienter, aber legitime Verbindungen können verworfen werden. | |||

konservativ | |||

: Versucht zu verhindern, dass legitime inaktive Verbindungen auf Kosten von erhöhtem Speicher- und CPU-verbrauch verworfen werden. | |||

; Zustände an Schnittstelle binden | |||

Das Verhalten für die Beibehaltung von Zuständen festlegen. | |||

* Standardmäßig sind die Zustände fließend, aber wenn diese Option gesetzt ist, sollten sie der Schnittstelle entsprechen. | |||

Die Standard Option (nicht markiert) vergleicht Zuständen unabhängig vom Interface, was in den meisten Konfigurationen die beste Wahl ist. | Die Standard Option (nicht markiert) vergleicht Zuständen unabhängig vom Interface, was in den meisten Konfigurationen die beste Wahl ist. | ||

Firewall deaktivieren | |||

; Firewall deaktivieren | |||

: Paketfilterung komplett deaktivieren | |||

Achtung: Dadurch wird das Gerät zur reinen Routingplattform! | Achtung: Dadurch wird das Gerät zur reinen Routingplattform! | ||

Warnung: Dies wird ebenfalls NAT deaktivieren! | Warnung: Dies wird ebenfalls NAT deaktivieren! | ||

Falls Sie nur NAT deaktivieren wollen, aber nicht die Firewallregeln, besuchen Sie die Seite für Ausgehendes NAT. | Falls Sie nur NAT deaktivieren wollen, aber nicht die Firewallregeln, besuchen Sie die Seite für Ausgehendes NAT. | ||

Adaptive Firewall-Gültigkeitsdauer | |||

anfang | ; Adaptive Firewall-Gültigkeitsdauer | ||

anfang | |||

: ende | |||

Die Gültigkeitsdauer von Status kann adaptiv skaliert werden wenn die Anzahl an Statustabelleneinträgen steigt. | Die Gültigkeitsdauer von Status kann adaptiv skaliert werden wenn die Anzahl an Statustabelleneinträgen steigt. | ||

anfang | anfang | ||

Wenn die Anazhl an Statuseinträgen diesen Wert überschreitet, beginnt die adaptive Skalierung. Alle Gültigkeitdauerwerte werden linear mit dem Faktor (adaptiv.ende - Statusanzahl) / (adaptiv.ende - adaptiv.start) skaliert. | Wenn die Anazhl an Statuseinträgen diesen Wert überschreitet, beginnt die adaptive Skalierung. | ||

* Alle Gültigkeitdauerwerte werden linear mit dem Faktor (adaptiv.ende - Statusanzahl) / (adaptiv.ende - adaptiv.start) skaliert. | |||

ende | ende | ||

Wenn diese Anzahl an Statuseinträgen erreicht wird, erhalten neue Einträge eine Gültigkeitsdauer von Null. Das bedeutet, dass alle Einträge sofort gelöscht werden. Dieser Wert wird verwendet, um den Skalierungsfaktor zu definieren und sollte nicht erreicht werden (setze ein niedrigereres Statuslimit, siehe unten). | Wenn diese Anzahl an Statuseinträgen erreicht wird, erhalten neue Einträge eine Gültigkeitsdauer von Null. | ||

* Das bedeutet, dass alle Einträge sofort gelöscht werden. | |||

* Dieser Wert wird verwendet, um den Skalierungsfaktor zu definieren und sollte nicht erreicht werden (setze ein niedrigereres Statuslimit, siehe unten). | |||

Hinweis: Leer lassen für den Standardwert (0). | Hinweis: Leer lassen für den Standardwert (0). | ||

Maximale Firewall-Status | |||

; Maximale Firewall-Status | |||

Maximale Anzahl an Verbindungen, die in der Statustabelle der Firewall gespeichert werden. | Maximale Anzahl an Verbindungen, die in der Statustabelle der Firewall gespeichert werden. | ||

Hinweis: Leer lassen für den Standardwert. Auf Ihrem System ist die Standardgröße: 802000 | Hinweis: Leer lassen für den Standardwert. | ||

Maximale Firewall-Fragmente | * Auf Ihrem System ist die Standardgröße: 802000 | ||

; Maximale Firewall-Fragmente | |||

Setzt die maximale Anzahl an Einträgen im Speicherpool, die zum Fragmentzusammenbau verwendet werden. | Setzt die maximale Anzahl an Einträgen im Speicherpool, die zum Fragmentzusammenbau verwendet werden. | ||

Hinweis: Für den Standardwert leer lassen. | Hinweis: Für den Standardwert leer lassen. | ||

Maximale Firewall-Tabelleneinträge | |||

Maximale Anzahl an Tabelleneinträgen für Systeme wie Alias, sshlockout, bogons | ; Maximale Firewall-Tabelleneinträge | ||

Hinweis: Für den Standardwert leer lassen. Auf Ihrem Sytem ist die Standardgröße: 1000000 | Maximale Anzahl an Tabelleneinträgen für Systeme wie Alias, sshlockout, bogons und weitere in Kombination. | ||

Filterung statischer Routen | Hinweis: Für den Standardwert leer lassen. | ||

Diese Option wird nur angewandt, falls Sie eine oder mehrere statische Routen definiert haben. Falls sie aktiviert ist, wird Datenverkehr, der die Firewall an der gleichen Schnittstelle verlässt, auf der er empfangen wurde, nicht von der Firewall überprüft. Dies könnte interessant sein, wenn mehrere Subnetze an der gleichen Schnittstelle angeschlossen wurden. | * Auf Ihrem Sytem ist die Standardgröße: 1000000 | ||

Deaktiviere Antwort-an | |||

Wenn Sie Multi-WAN verwenden, wollen Sie im allgemeinen, sicherstellen, dass Datenverkehr die Firewall auf der gleichen Schnittstelle verlässt, auf der er auch empfangen wurde. Falls Sie Brücken verwenden müssen Sie dieses Verhalten deaktivieren, falls die WAN-Gateway-IP sich von der Gateway-IP der Hosts hinter der überbrückten Schnittstelle ist. | ; Filterung statischer Routen | ||

Deaktiviere Anti-Aussperrregel | : Umgehe Firewall-Regeln für Verkehr auf der gleichen Schnittstelle | ||

Wenn dies Abgewählt ist, wird der Zugriff zur Web-Oberfläche oder SSH-Dienst auf der | Diese Option wird nur angewandt, falls Sie eine oder mehrere statische Routen definiert haben. | ||

Alias-Auflösungsintervall | * Falls sie aktiviert ist, wird Datenverkehr, der die Firewall an der gleichen Schnittstelle verlässt, auf der er empfangen wurde, nicht von der Firewall überprüft. | ||

* Dies könnte interessant sein, wenn mehrere Subnetze an der gleichen Schnittstelle angeschlossen wurden. | |||

; Deaktiviere Antwort-an | |||

: Deaktiviere Antwort-an bei WAN-Regeln | |||

Wenn Sie Multi-WAN verwenden, wollen Sie im allgemeinen, sicherstellen, dass Datenverkehr die Firewall auf der gleichen Schnittstelle verlässt, auf der er auch empfangen wurde. | |||

* Falls Sie Brücken verwenden müssen Sie dieses Verhalten deaktivieren, falls die WAN-Gateway-IP sich von der Gateway-IP der Hosts hinter der überbrückten Schnittstelle ist. | |||

; Deaktiviere Anti-Aussperrregel | |||

: Deaktiviere Administrations-Anti-Aussperrregel | |||

Wenn dies Abgewählt ist, wird der Zugriff zur Web-Oberfläche oder SSH-Dienst auf der "LAN"-Schnittstelle unabhängig von den benutzerdefinierten Firewall-Regeln immer erlaubt. | |||

* Wählen Sie diese Box an, um diese automatisch generierten Firewall-Regeln zu deaktivieren. | |||

* Stellen Sie sicher, dass sie eine Firewall-Regel haben, die Ihnen Zugriff gewährt oder Sie werden sich selbst aussperren. | |||

; Alias-Auflösungsintervall | |||

Intervall in Sekunden, der verwendet wird wird um Hostnamen aufzulösen, die als Alias konfiguriert wurden. | Intervall in Sekunden, der verwendet wird wird um Hostnamen aufzulösen, die als Alias konfiguriert wurden. | ||

Hinweis: Für den Standardwert (300s) leer lassen. | Hinweis: Für den Standardwert (300s) leer lassen. | ||

Zertifikat der Alias-URLs prüfen | |||

Stellen Sie sicher, dass das Zertifikat für alle HTTPS-Adressen der Aliaslisten gültig ist. Falls es das nicht ist, werden sie nicht heruntergeladen. | ; Zertifikat der Alias-URLs prüfen | ||

: HTTPS-Zertifikate beim Download von Alias-URLs überprüfen | |||

Stellen Sie sicher, dass das Zertifikat für alle HTTPS-Adressen der Aliaslisten gültig ist. | |||

* Falls es das nicht ist, werden sie nicht heruntergeladen. | |||

=== Anti DDOS === | === Anti DDOS === | ||

Enable syncookies | Enable syncookies | ||

When syncookies are active, pf will answer each incoming TCP SYN with a syncookie SYNACK, without allocating any resources. | When syncookies are active, pf will answer each incoming TCP SYN with a syncookie SYNACK, without allocating any resources. | ||

[[Kategorie:OPNsense/Firewall]] | [[Kategorie:OPNsense/Firewall]] | ||

Aktuelle Version vom 28. April 2025, 09:47 Uhr

IPv6-Optionen

- Erlaube IPv6

- Jeglicher IPv6 Verkehr wird durch die Firewall blockiert falls diese Option nicht angehakt ist.

- Hinweis

- Dies deaktiviert nicht alle IPv6-Eigenschaften auf der Firewall, es blockiert nur den Verkehr.

Network Address Translation

- Reflektion für Portweiterleitungen

Dies generiert, sofern aktiviert, automatisch zusätzliche NAT-Weiterleitungsregeln die den Zugang zu Ihren Portweiterleitungen Ihrer externen IP von Ihren internen Netzen aus ermöglicht.

- Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben.

- Reflektion für 1:1

Aktiviert die automatische Erstellung von zusätzlichen NAT-Weiterleitungsregeln für den Zugang zu 1:1-Zuweisungen Ihrer externen IP-Adressen innerhalb Ihrer internen Netzwerke.

- Individuelle Regeln können konfiguriert werden, um die Systemeinstellungen pro Regel zu überschreiben.

- Automatisches ausgehendes NAT für Reflektion

Erstelle automatisch ausgehende NAT-Regeln, welche Ihren eingehenden NAT-Regeln helfen, indem diese dafür sorgen, dass der Datenverkehr die Firewall über das selbe Subnetz verlässt, über das sie ursprünglich auch angekommen sind.

Bogon-Netze

- Aktualisierungshäufigkeit

Die Häufigkeit, mit der die Listen von reservierten (aber nicht RFC 1918) oder nicht durch die IANA zugewiesenen IP-Adressen aktualisiert werden.

Gatewayüberwachung

- Regeln überspringen

- Regeln überspringen wenn das Gateway inaktiv ist

By default, when a rule has a specific gateway set, and this gateway is down, rule is created and traffic is sent to default gateway.

- This option overrides that behavior and the rule is not created when gateway is down

Multi-WAN

- Fixierte Verbindungen

- Fixierte Verbindungen verwenden

Aufeinander folgende Verbindungen werden an die Server in einem Round-Robin-Verfahren weitergeleitet, wobei Verbindungen von der gleichen Quelle an das gleiche Gateway weitergeleitet werden.

- Diese 'fixierten Verbindung' wird so lange existieren, wie Status sich auf diese Verbindung beziehen.

- Sobald die Status ungültig werden, werden die fixierten Verbindungen ebenfalls ungültig.

- Weitere Verbindungen dieses Hosts werden an den nächsten Host im Sinne des Round-Robin-Verfahrens weitergeleitet.

Setze die Quellenverfolgungsgültigkeitsdauer für fixierte Verbindungen in Sekunden.

- Standardmäßig ist dies 0, sodass Quellenverfolgung entfernt wird, sobald der Status ungültig wird.

- Das Setzen dieser Gültigkeitsdauer auf einen höheren Wert führt dazu, dass die Quell- und Zielbeziehung für eine längere Dauer persistiert wird.

- Gemeinsame Weiterleitung

- Verwende gemeinsame Weiterleitung zwischen Paketfilter, Datenverkehrsoptimierung und Captive-Portal

Using policy routing in the packet filter rules causes packets to skip processing for the traffic shaper and captive portal tasks.

- Using this option enables the sharing of such forwarding decisions between all components to accommodate complex setups.

- Deaktiviere erzwungenen Gateway

- Deaktiviere automatische Regeln, die lokale Dienste dazu zwingen, den zugewiesenen Gateway zu benutzen.

Zeitpläne

- Zeitplanstatus

Standardmäßig löschen Zeitpläne die Status existierender Verbindungen wenn die Ablaufzeit erreicht wurden.

- Diese Option überschreibt dieses Verhalten indem die Status existierender Verbindungen nicht gelöscht werden.

Verschiedenes

- Keep counters

- Debuggen

Set the level of verbosity for various conditions

- Firewall-Optimierungen

Wählen Sie den Typ der Statustabellenoptimierung aus, der verwendet werden soll

normal

- Wie der Name bereits erklärt, ist dies der normale Optimierungsalgorithmus.

hohe Latenz

- Für Verbindungen mit hoher Latenz wie Satellitenverbindungen verwendet.

- Dadurch werden Verbindungen später als sonst verworfen

aggressiv

- Verwirft inaktive Verbindungen schneller.

- Dadurch ist die CPU- und Speichernutzung effizienter, aber legitime Verbindungen können verworfen werden.

konservativ

- Versucht zu verhindern, dass legitime inaktive Verbindungen auf Kosten von erhöhtem Speicher- und CPU-verbrauch verworfen werden.

- Zustände an Schnittstelle binden

Das Verhalten für die Beibehaltung von Zuständen festlegen.

- Standardmäßig sind die Zustände fließend, aber wenn diese Option gesetzt ist, sollten sie der Schnittstelle entsprechen.

Die Standard Option (nicht markiert) vergleicht Zuständen unabhängig vom Interface, was in den meisten Konfigurationen die beste Wahl ist.

- Firewall deaktivieren

- Paketfilterung komplett deaktivieren

Achtung: Dadurch wird das Gerät zur reinen Routingplattform! Warnung: Dies wird ebenfalls NAT deaktivieren! Falls Sie nur NAT deaktivieren wollen, aber nicht die Firewallregeln, besuchen Sie die Seite für Ausgehendes NAT.

- Adaptive Firewall-Gültigkeitsdauer

anfang

- ende

Die Gültigkeitsdauer von Status kann adaptiv skaliert werden wenn die Anzahl an Statustabelleneinträgen steigt.

anfang

Wenn die Anazhl an Statuseinträgen diesen Wert überschreitet, beginnt die adaptive Skalierung.

- Alle Gültigkeitdauerwerte werden linear mit dem Faktor (adaptiv.ende - Statusanzahl) / (adaptiv.ende - adaptiv.start) skaliert.

ende

Wenn diese Anzahl an Statuseinträgen erreicht wird, erhalten neue Einträge eine Gültigkeitsdauer von Null.

- Das bedeutet, dass alle Einträge sofort gelöscht werden.

- Dieser Wert wird verwendet, um den Skalierungsfaktor zu definieren und sollte nicht erreicht werden (setze ein niedrigereres Statuslimit, siehe unten).

Hinweis: Leer lassen für den Standardwert (0).

- Maximale Firewall-Status

Maximale Anzahl an Verbindungen, die in der Statustabelle der Firewall gespeichert werden. Hinweis: Leer lassen für den Standardwert.

- Auf Ihrem System ist die Standardgröße: 802000

- Maximale Firewall-Fragmente

Setzt die maximale Anzahl an Einträgen im Speicherpool, die zum Fragmentzusammenbau verwendet werden. Hinweis: Für den Standardwert leer lassen.

- Maximale Firewall-Tabelleneinträge

Maximale Anzahl an Tabelleneinträgen für Systeme wie Alias, sshlockout, bogons und weitere in Kombination. Hinweis: Für den Standardwert leer lassen.

- Auf Ihrem Sytem ist die Standardgröße: 1000000

- Filterung statischer Routen

- Umgehe Firewall-Regeln für Verkehr auf der gleichen Schnittstelle

Diese Option wird nur angewandt, falls Sie eine oder mehrere statische Routen definiert haben.

- Falls sie aktiviert ist, wird Datenverkehr, der die Firewall an der gleichen Schnittstelle verlässt, auf der er empfangen wurde, nicht von der Firewall überprüft.

- Dies könnte interessant sein, wenn mehrere Subnetze an der gleichen Schnittstelle angeschlossen wurden.

- Deaktiviere Antwort-an

- Deaktiviere Antwort-an bei WAN-Regeln

Wenn Sie Multi-WAN verwenden, wollen Sie im allgemeinen, sicherstellen, dass Datenverkehr die Firewall auf der gleichen Schnittstelle verlässt, auf der er auch empfangen wurde.

- Falls Sie Brücken verwenden müssen Sie dieses Verhalten deaktivieren, falls die WAN-Gateway-IP sich von der Gateway-IP der Hosts hinter der überbrückten Schnittstelle ist.

- Deaktiviere Anti-Aussperrregel

- Deaktiviere Administrations-Anti-Aussperrregel

Wenn dies Abgewählt ist, wird der Zugriff zur Web-Oberfläche oder SSH-Dienst auf der "LAN"-Schnittstelle unabhängig von den benutzerdefinierten Firewall-Regeln immer erlaubt.

- Wählen Sie diese Box an, um diese automatisch generierten Firewall-Regeln zu deaktivieren.

- Stellen Sie sicher, dass sie eine Firewall-Regel haben, die Ihnen Zugriff gewährt oder Sie werden sich selbst aussperren.

- Alias-Auflösungsintervall

Intervall in Sekunden, der verwendet wird wird um Hostnamen aufzulösen, die als Alias konfiguriert wurden. Hinweis: Für den Standardwert (300s) leer lassen.

- Zertifikat der Alias-URLs prüfen

- HTTPS-Zertifikate beim Download von Alias-URLs überprüfen

Stellen Sie sicher, dass das Zertifikat für alle HTTPS-Adressen der Aliaslisten gültig ist.

- Falls es das nicht ist, werden sie nicht heruntergeladen.

Anti DDOS

Enable syncookies When syncookies are active, pf will answer each incoming TCP SYN with a syncookie SYNACK, without allocating any resources.