|

|

| (49 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| '''topic''' - Kurzbeschreibung | | '''Informationssicherheitsgesetz''' - Anforderungen an Betreiber von kritischen Infrastrukturen (KRITIS) |

| == Informationssicherheitsgesetz 2.0 ==

| |

|

| |

|

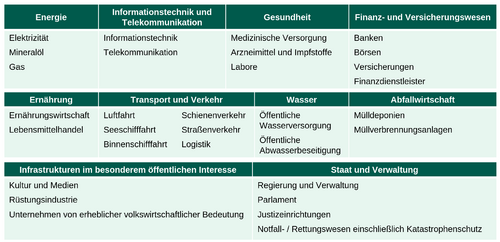

| ; Kritischer Infrastrukturen

| | == Beschreibung == |

| | [[File:itSicherheitsgesetz2.png|mini|500px]] |

| | Seit 2015 |

|

| |

|

| ; Tabelle zum IT-Sicherheitsgesetz | | ; Ziele |

| | * Schutz der Bürger |

| | * Stärkung des Staates |

| | * Schutz der öffentlichen Informationstechnik |

| | * Informationstechnisch robuste Wirtschaft |

| | * Festlegung kritischer Infrastrukturen |

|

| |

|

| ; Änderungsvorschläge im BSIG | | ; Pflichten |

| * Änderung und Erweiterung von Begriffsdefinitionen | | * [[ISMS]] inkl. IT-[[Risikoanalyse]]n |

| * Neue Aufgaben und Befugnisse des BSI

| | * Krisenreaktionsplänen in Abstimmung mit den Aufsichtsbehörden ([[BCM]]) |

| * Kontrolle der Kommunikationstechnik des Bundes, Betretensrechte

| | * Systeme zur Angriffserkennung ([[SIEM]]) |

| * Warnungen und Untersuchung der Sicherheit in der Informationstechnik

| |

| * Detektion von Sicherheitsrisiken für die Netz- und IT-Sicherheit und von Angriffsmethoden

| |

| * Anordnungen des BSI gegenüber TK-Diensteanbietern

| |

| * Anordnungen des BSI gegenüber TM-Diensteanbietern

| |

| * Vorgaben des BSI für Mindeststandards in der Informationstechnik des Bundes | |

| * Meldestellenregelung für Kritische Infrastruktur

| |

| * Sicherheitsanforderungen für Unternehmen im besonderen öffentlichen Interesse

| |

| * Zertifizierung durch das BSI

| |

| * Nationale Behörde für die EU-Cybersicherheitszertifizierung

| |

| * Untersagung des Einsatzes kritischer Komponenten

| |

| * Freiwilliges IT-Sicherheitskennzeichen

| |

| * Bußgeldvorschriften | |

|

| |

|

| * https://community.beck.de/2020/11/21/it-sicherheitsgesetz-20-dritter-referentenentwurf-veroeffentlicht

| | ; ISMS und BCM |

| | Business Continuity Management und Informationssicherheitsmanagement |

|

| |

|

| ; Das BSI soll neue Befugnisse bekommen und zur Hackerbehörde werden

| | IT-risikospezifische Verbindung zwischen |

| * Unsichere Systeme hacken und Daten per Fernzugriff löschen | | * [[Business Continuity Management]] ([[BCMS]]) |

| | * [[Information Security Management]] ([[ISMS]]) |

| | für einen sicheren und konformen IT-Betrieb bei [[KRITIS]]-Betreibern |

|

| |

|

| ; Nicht mehr nur defensiv schützen und beraten

| |

| * offensiv in IT-Systeme eindringen

| |

|

| |

| ; Mehr Personal, Geld und Befugnisse

| |

| * IT-Systeme von Staat, Bürgern und Wirtschaft besser schützen

| |

|

| |

| ; Mehr Kompetenzen

| |

| * Sicherheitslücken suchen

| |

| * Informationen von Herstellern anfragen

| |

| * Öffentlichkeit informieren

| |

|

| |

| ; Kernaufgabe des BSI

| |

| * Angriffe abzuwehren und Sicherheitslücken schließen

| |

|

| |

| ; Interessenkonflikt

| |

| * Polizei und Geheimdienste wollen Sicherheitslücken ausnutzen (Staatstrojaner)

| |

| * Das BSI hat bereits staatliche Schadsoftware mitprogrammiert, aber öffentlich eine Beteiligung abgestritten

| |

|

| |

| ; „Hack Back“

| |

| * Der neue Entwurf verbietet dem BSI nicht, Sicherheitslücken geheim zu halten und an Hacker-Behörden wie das BKA oder den BND zu geben.

| |

|

| |

| ; Fernzugriff auf Geräte im „Internet der Dinge“

| |

|

| |

| ; BSI soll im Internet nach unsicheren Geräten suchen

| |

|

| |

| ; Beispielsweise mit Portscans

| |

| * Server

| |

| * Smartphones

| |

| * Schlecht abgesicherte Geräte im „Internet der Dinge“

| |

| * Überwachungskameras, Kühlschränke oder Babyfone

| |

|

| |

| ; Unsicher sind Systeme

| |

| * mit veralteter Software

| |

| * ohne Passwort-Schutz

| |

| * mit Standard-Passwörtern wie „0000“ und „admin“

| |

|

| |

| ; Um das herauszufinden muss sich das BSI darauf einloggen

| |

| * Für Privatpersonen ist das eine Hacking-Straftat

| |

| * Auch ohne Daten auszuspähen oder zu verändern

| |

|

| |

| ; Betroffene sollen benachrichtigt werden

| |

| * Wenn Sicherheitsprobleme oder Angriffe erkannt werden

| |

| * Dafür sollen Telekommunikationsanbieter dem BSI etwa Bestandsdaten zu einer IP-Adresse übermitteln – also mitteilen, auf wen ein Internet-Anschluss registriert ist.

| |

|

| |

| ; Installation lückenschließender Software

| |

|

| |

| ; Weitere Befugnisse für das BSI

| |

| * Angriffe auf Kritische Infrastrukturen soll das BSI blockieren oder umleiten

| |

|

| |

| ; Potentiell schädliche Geräte zur Absicherung aktiv verändern

| |

| * Provider zur „Bereinigung“ von IT-Geräten verpflichten

| |

| * „Installation von lückenschließender Software (Patches) bzw. Löschung von Schadsoftware“

| |

|

| |

| ; Klingt nach Stärkung der IT-Sicherheit

| |

| * massive Ausweitung staatlicher Befugnisse

| |

| * Eingriff in Grundrechte

| |

|

| |

| ; Bots werden von zentralen Servern gesteuert

| |

| * Internet-Verkehr der Kommando-Server umleiten

| |

| * Kontrolle über das Botnetz übernehmen

| |

| * „Bereinigungssoftware“ auf Bots ausliefern, um Schadsoftware zu entfernen

| |

| * Da Nutzer oft nicht wissen, dass ihr Gerät befallen ist, will der Staat diese selbst säubern

| |

|

| |

| ; „Andere europäische Staaten machen das auch“

| |

| * so die Begründung

| |

|

| |

| ; Darknet-Gesetz und digitaler Hausfriedensbruch

| |

|

| |

| ; Gesetzentwurf verschärft Strafrecht

| |

| * Wegen veröffentlichter privater Daten

| |

| * Neue Straftatbestände eingeführt

| |

| * Andere verschärft

| |

|

| |

| ; „digitale Hausfriedensbruch“

| |

| * „unbefugte Nutzung von IT-Systemen“

| |

| * Vorschlag, den 2016 von Hessen in den Bundesrat eingebrachte, aber scheiterte

| |

| * Die Bundesregierung sah keine Regelungslücken in den bisherigen Gesetzen

| |

|

| |

| ; „Darknet“-Gesetz

| |

|

| |

| ; Innenministerium übernimmt Initiative

| |

| * Vordergründig soll das Betreiben illegaler Märkte kriminalisieren werden

| |

| * Bedroht auch wünschenswerte Dienste und Anonymität im Internet

| |

|

| |

| ; Polizei soll Nutzer-Accounts von Beschuldigten übernehmen

| |

| * um damit zu ermitteln

| |

| * „weil in den entsprechenden Szenen den langjährig aktiven Accounts ein großes Vertrauen entgegen gebracht wird“.

| |

| * Zum Beispiel auf Plattformen, auf denen Darstellungen von sexualisiertem Kindesmissbrauch verbreitet werden

| |

|

| |

| ; Von Verteidigung zum Angriff

| |

|

| |

| ; Der Gesetzentwurf ist ein Rundumschlag

| |

| * Viele Initiativen sind sinnvoll

| |

| * Gütesiegel

| |

| * Informationspflichten

| |

| * Verbraucherschutz

| |

|

| |

| ; Von defensiv zu offensiv

| |

| * Grundlegend Neuausrichtung

| |

| * Hack-Back

| |

| * Verschweigen von Schwachstellen

| |

| * Neue Hacker-Behörde

| |

| * Ausweitung von staatlichem Hacking

| |

|

| |

| ; Im Internet ist aber Verteidigung die beste Verteidigung

| |

| <noinclude> | | <noinclude> |

|

| |

|

| == Anhang == | | == Anhang == |

| === Siehe auch === | | === Siehe auch === |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}} | | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} |

| ==== Dokumentation ====

| | === Dokumentation === |

| ==== Links ====

| | === Links === |

| ===== Projekt ===== | | ==== Weblinks ==== |

| ===== Weblinks =====

| | |

| | [[Kategorie:ISMS/Recht]] |

| | [[Kategorie:Gesetz]] |

|

| |

|

| </noinclude> | | </noinclude> |