Wireless Local Area Network: Unterschied zwischen den Versionen

K Textersetzung - „–“ durch „-“ |

|||

| (34 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

== Beschreibung == | == Beschreibung == | ||

; IEEE-802.11-Familie | ; IEEE-802.11-Familie | ||

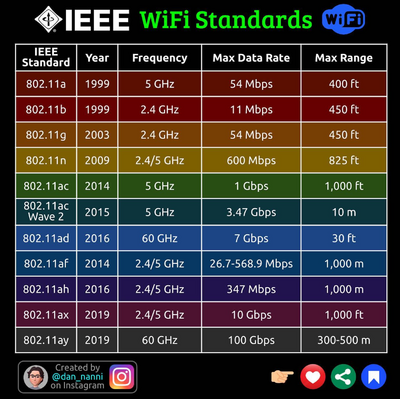

[[File:wifiStandards.png|mini| | [[File:wifiStandards.png|mini|400px]] | ||

Wireless Local Area Network (kurz Wireless LAN oder W-LAN, meist WLAN drahtloses lokales Netzwerk) bezeichnet ein lokales Funknetz, wobei meist ein Standard der IEEE-802.11-Familie gemeint ist. | Wireless Local Area Network (kurz Wireless LAN oder W-LAN, meist WLAN drahtloses lokales Netzwerk) bezeichnet ein lokales Funknetz, wobei meist ein Standard der IEEE-802.11-Familie gemeint ist. | ||

* Für diese engere Bedeutung ist auch synonym der Begriff Wi-Fi gebräuchlich, | * Für diese engere Bedeutung ist auch synonym der Begriff Wi-Fi gebräuchlich, beispielsweise in den USA, Großbritannien, Kanada, Niederlande, Spanien, Frankreich, Italien. | ||

* Dieser Begriff wird häufig auch irreführend als Synonym für WLAN-Hotspots bzw. kabellosen Internetzugriff verwendet. | * Dieser Begriff wird häufig auch irreführend als Synonym für WLAN-Hotspots bzw. kabellosen Internetzugriff verwendet. | ||

* Streng genommen sind WLAN und Wi-Fi jedoch nicht dasselbe: WLAN bezeichnet das Funknetzwerk, Wi-Fi hingegen die Zertifizierung durch die Wi-Fi Alliance anhand des IEEE-802.11-Standards. | * Streng genommen sind WLAN und Wi-Fi jedoch nicht dasselbe: WLAN bezeichnet das Funknetzwerk, Wi-Fi hingegen die Zertifizierung durch die Wi-Fi Alliance anhand des IEEE-802.11-Standards. | ||

| Zeile 11: | Zeile 11: | ||

Im Gegensatz zum Wireless Personal Area Network (WPAN) haben WLANs größere Sendeleistungen und Reichweiten und bieten im Allgemeinen höhere Datenübertragungsraten. | Im Gegensatz zum Wireless Personal Area Network (WPAN) haben WLANs größere Sendeleistungen und Reichweiten und bieten im Allgemeinen höhere Datenübertragungsraten. | ||

* WLANs stellen Anpassungen der Schicht 1 und 2 des OSI-Referenzmodells dar, wohingegen in WPANs | * WLANs stellen Anpassungen der Schicht 1 und 2 des OSI-Referenzmodells dar, wohingegen in WPANs beispielsweise über eine im Netzwerkprotokoll vorgesehene Emulation der seriellen Schnittstelle und PPP beziehungsweise SLIP eine Netzverbindung aufgebaut wird. | ||

* Bei WLAN wird heute meist das Modulationsverfahren OFDM verwendet. | * Bei WLAN wird heute meist das Modulationsverfahren OFDM verwendet. | ||

== Betriebsarten == | == Betriebsarten == | ||

WLANs können | ; WLANs können - je nach Hardwareausstattung und Bedürfnissen der Betreiber - in verschiedenen Modi betrieben werden: | ||

=== Infrastruktur-Modus === | === Infrastruktur-Modus === | ||

; Infrastruktur-Modus ähnelt im Aufbau einem Mobilfunknetz | |||

Ein Wireless Access Point, oft in Form eines Routers, übernimmt die Koordination aller Clients und sendet in einstellbaren Intervallen (üblicherweise zehnmal pro Sekunde) kleine Datenpakete, sogenannte "Beacons" (engl. "Leuchtfeuer", vgl. dt. ake"), an alle Stationen im Empfangsbereich. | |||

*Netzwerkname ( | ; Die Beacons enthalten u. a. folgende Informationen | ||

*Liste unterstützter Übertragungsraten | * Netzwerkname ("Service Set Identifier", SSID) | ||

*Art der Kryptografie | * Liste unterstützter Übertragungsraten | ||

* Art der Kryptografie | |||

Dieses | ; Dieses "Leuchtfeuer" erleichtert den Verbindungsaufbau ganz erheblich | ||

* Gleichzeitig ermöglicht der ständige Versand der Beacon-Pakete die Überwachung der Empfangsqualität | * da die Clients lediglich den Netzwerknamen und optional einige Parameter für die Kryptografie kennen müssen | ||

* Beacons werden immer mit der niedrigsten Übertragungsrate (1 MBit/s) gesendet, der erfolgreiche Empfang des | * Gleichzeitig ermöglicht der ständige Versand der Beacon-Pakete die Überwachung der Empfangsqualität - auch dann, wenn keine Nutzdaten gesendet oder empfangen werden. | ||

* Beacons werden immer mit der niedrigsten Übertragungsrate (1 MBit/s) gesendet, der erfolgreiche Empfang des "Leuchtfeuers" garantiert also noch keine stabile Verbindung mit dem Netzwerk. | |||

Der Aufbau großer WLANs mit mehreren Basisstationen und unterbrechungsfreiem Wechsel der Clients zwischen den verschiedenen Basisstationen ist im Standard vorgesehen. | Der Aufbau großer WLANs mit mehreren Basisstationen und unterbrechungsfreiem Wechsel der Clients zwischen den verschiedenen Basisstationen ist im Standard vorgesehen. | ||

*Die Frequenzbereiche der Basisstationen überlappen sich und führen zu Störungen. | ; In der Praxis kommt es dabei allerdings zu Problemen | ||

*Da | * Die Frequenzbereiche der Basisstationen überlappen sich und führen zu Störungen. | ||

* Da - anders als bei Mobilfunknetzen - die gesamte "Intelligenz" im Client steckt, gibt es kein echtes Handover zwischen verschiedenen Basisstationen. | |||

* Ein Client wird im Normalfall erst nach einer neuen Basisstation suchen, wenn der Kontakt zur vorherigen bereits abgebrochen ist. | * Ein Client wird im Normalfall erst nach einer neuen Basisstation suchen, wenn der Kontakt zur vorherigen bereits abgebrochen ist. | ||

=== Ad-hoc-Modus === | === Ad-hoc-Modus === | ||

Im Ad-hoc-Modus ist keine Station besonders ausgezeichnet, sondern alle sind gleichwertig | ; Im Ad-hoc-Modus ist keine Station besonders ausgezeichnet, sondern alle sind gleichwertig | ||

* Ad-hoc-Netze lassen sich schnell und ohne großen Aufwand aufbauen, für die spontane Vernetzung weniger Endgeräte sind allerdings andere Techniken, wie Bluetooth, eher gebräuchlich. | * Ad-hoc-Netze lassen sich schnell und ohne großen Aufwand aufbauen, für die spontane Vernetzung weniger Endgeräte sind allerdings andere Techniken, wie Bluetooth, eher gebräuchlich. | ||

Die Voraussetzungen für den Ad-hoc-Modus sind dieselben wie für den Infrastruktur-Modus: Alle Stationen benutzen denselben Netzwerknamen ( | ; Die Voraussetzungen für den Ad-hoc-Modus sind dieselben wie für den Infrastruktur-Modus: | ||

* Alle Stationen benutzen denselben Netzwerknamen ("Service Set Identifier", SSID) und optional dieselben Einstellungen für die Kryptografie. | |||

* Da es in einem Ad-hoc-Netz keine zentrale Instanz (Access Point) gibt, muss deren koordinierende Funktion von den Endgeräten übernommen werden. | * Da es in einem Ad-hoc-Netz keine zentrale Instanz (Access Point) gibt, muss deren koordinierende Funktion von den Endgeräten übernommen werden. | ||

* Eine Weiterleitung von Datenpaketen zwischen den Stationen ist nicht vorgesehen und in der Praxis auch nicht ohne Weiteres möglich, denn im Ad-hoc-Modus werden keine Informationen ausgetauscht, die den einzelnen Stationen einen Überblick über das Netzwerk geben könnten. | * Eine Weiterleitung von Datenpaketen zwischen den Stationen ist nicht vorgesehen und in der Praxis auch nicht ohne Weiteres möglich, denn im Ad-hoc-Modus werden keine Informationen ausgetauscht, die den einzelnen Stationen einen Überblick über das Netzwerk geben könnten. | ||

| Zeile 66: | Zeile 67: | ||

|- | |- | ||

| [[IEEE 802.11#802.11b/g|IEEE 802.11b]] | | [[IEEE 802.11#802.11b/g|IEEE 802.11b]] | ||

| rowspan="4" | | | rowspan="4" | 2400-2483,5 | ||

| rowspan="4" | | | rowspan="4" | 1-14 | ||

| 11 in den USA,<br />13 in Europa,<br />14 in Japan | | 11 in den USA,<br />13 in Europa,<br />14 in Japan | ||

| 022 MHz | | 022 MHz | ||

| Zeile 84: | Zeile 85: | ||

| 02 in Europa und Japan ,<br />01 in den USA (3) | | 02 in Europa und Japan ,<br />01 in den USA (3) | ||

|- | |- | ||

| rowspan="7" | | | rowspan="7" | 5150-5350<br />und<br />5470-5725 | ||

| rowspan="7" | | | rowspan="7" | 36-64<br />und<br />100-140 | ||

| rowspan="7" | 19 in Europa und Japan,<br />16 in den USA | | rowspan="7" | 19 in Europa und Japan,<br />16 in den USA | ||

| 020 MHz | | 020 MHz | ||

| Zeile 119: | Zeile 120: | ||

=== Datenübertragungsraten === | === Datenübertragungsraten === | ||

[[Datei:Throughputenvelope80211g.png|mini | [[Datei:Throughputenvelope80211g.png|mini|Gemessener applikationsspezifischer UDP-Datendurchsatz mit 802.11g]] | ||

[[Datei:ThroughputEnvelope11n.png|mini | [[Datei:ThroughputEnvelope11n.png|mini|Gemessener applikationsspezifischer UDP-Datendurchsatz mit 802.11n (40 MHz Bandbreite)]] | ||

; Oft ist der theoretisch mögliche Durchsatz auf [[OSI-Modell#Schicht 2 | ; Oft ist der theoretisch mögliche Durchsatz auf [[OSI-Modell#Schicht 2 - Sicherungsschicht (Data Link Layer)|OSI-Schicht 2]] angegeben. | ||

* Für den Benutzer ist aber der tatsächliche Datendurchsatz auf OSI-Schicht 5 relevant. | * Für den Benutzer ist aber der tatsächliche Datendurchsatz auf OSI-Schicht 5 relevant. | ||

* Die Norm IEEE802.11 unterteilt WLAN in verschiedene Varianten (b, g, n, a), von denen jede andere theoretisch mögliche Datenraten besitzt. | * Die Norm IEEE802.11 unterteilt WLAN in verschiedene Varianten (b, g, n, a), von denen jede andere theoretisch mögliche Datenraten besitzt. | ||

| Zeile 129: | Zeile 130: | ||

; In einer typischen Situation sitzt einer der Endpunkte der Verbindung im WLAN, der andere im drahtgebundenen Ethernet. | ; In einer typischen Situation sitzt einer der Endpunkte der Verbindung im WLAN, der andere im drahtgebundenen Ethernet. | ||

* Daher müssen die Datenpakete das WLAN (802.11) passieren und | * Daher müssen die Datenpakete das WLAN (802.11) passieren und beispielsweise in Ethernet (802.3) konvertiert werden und andersherum. | ||

* Durch die verschiedenen Paketlängen der Medien beeinflusst die Paketgröße der Anwendung den Durchsatz. | * Durch die verschiedenen Paketlängen der Medien beeinflusst die Paketgröße der Anwendung den Durchsatz. | ||

* Anwendungen mit kleinen Paketen, | * Anwendungen mit kleinen Paketen, beispielsweise VoIP, weisen einen schlechteren Datendurchsatz auf als solche mit großen Paketen, beispielsweise HTTP-Transfers. | ||

* Dies ist auch deutlich in den beiden Graphen und der Tabelle zu erkennen, welche mit 25 m Abstand zwischen den WLAN-Endpunkten aufgenommen wurden. | * Dies ist auch deutlich in den beiden Graphen und der Tabelle zu erkennen, welche mit 25 m Abstand zwischen den WLAN-Endpunkten aufgenommen wurden. | ||

{| class="wikitable zebra" style="text-align:center;" | {| class="wikitable zebra" style="text-align:center;" | ||

| Zeile 182: | Zeile 183: | ||

* Für überlappungsfreie Funkzellen sind daher in Europa die Kanalkombinationen 1, 5, 9, 13 (in den USA 1, 6, 11) zu verwenden. | * Für überlappungsfreie Funkzellen sind daher in Europa die Kanalkombinationen 1, 5, 9, 13 (in den USA 1, 6, 11) zu verwenden. | ||

Aufgrund der geringen Frequenzbreite der FCC werden US-Karten auch als | Aufgrund der geringen Frequenzbreite der FCC werden US-Karten auch als "World"-Karten bezeichnet. | ||

* Dies soll unterstreichen, dass sie in den meisten Ländern eingesetzt werden dürfen. | * Dies soll unterstreichen, dass sie in den meisten Ländern eingesetzt werden dürfen. | ||

| Zeile 191: | Zeile 192: | ||

* In Europa sind jedoch durch den 802.11h-Standard erweiterte Nutzungsmöglichkeiten gegeben. | * In Europa sind jedoch durch den 802.11h-Standard erweiterte Nutzungsmöglichkeiten gegeben. | ||

Die Kanäle 155 bis 171 sind in Deutschland von der Bundesnetzagentur für | Die Kanäle 155 bis 171 sind in Deutschland von der Bundesnetzagentur für "Broadband Fixed Wireless Access" (BFWA) für gewerbliche öffentliche Netze freigegeben und meldepflichtig. | ||

* Sie erlauben bis zu 4 Watt Sendeleistung. | * Sie erlauben bis zu 4 Watt Sendeleistung. | ||

Auf Basis der SRD-Zulassung (Short Range Device) darf der Frequenzbereich | Auf Basis der SRD-Zulassung (Short Range Device) darf der Frequenzbereich 5725-5850 MHz (Kanäle 149 bis 165) mit einer äquivalenten isotropen Strahlungsleistung von 25 mW in Europa genutzt werden. | ||

Laut der EU-Entscheidung 2005/513/EC darf der Bereich | Laut der EU-Entscheidung 2005/513/EC darf der Bereich 5150-5350 MHz (Kanäle 36 bis inklusive 64) mit einer Sendeleistung von bis zu 200 mW in Europa nur in geschlossenen Räumen genutzt werden, der Bereich 5150-5250 MHz dabei auch ohne DFS und TPC. | ||

* Der Bereich | * Der Bereich 5470-5725 MHz kann mit einer äquivalenten isotropen Strahlungsleistung (EIRP) von bis zu 1,0 W genutzt werden, wenn die automatische Leistungsregelung ([[Transmission Power Control|TPC/TPS]]) und das dynamische Frequenzwahlverfahren ([[Dynamic Frequency Selection|DFS]]) verwendet werden. | ||

* Dadurch soll sichergestellt werden, dass Primärnutzer (z. | * Dadurch soll sichergestellt werden, dass Primärnutzer (z. | ||

* B. [[Regenradar]]) auf denselben Frequenzen nicht gestört werden. | * B. [[Regenradar]]) auf denselben Frequenzen nicht gestört werden. | ||

| Zeile 203: | Zeile 204: | ||

==== Kanalbreiten, überlappungsfreie Kanäle und Spektralmasken ==== | ==== Kanalbreiten, überlappungsfreie Kanäle und Spektralmasken ==== | ||

[[Datei:SpectralMasks802.11abgn-de.svg|mini | [[Datei:SpectralMasks802.11abgn-de.svg|mini|Spektralmasken für 802.11a/b/g/n]] | ||

[[Datei:NonOverlappingChannels2.4GHzWLAN-de.svg|mini | [[Datei:NonOverlappingChannels2.4GHzWLAN-de.svg|mini|Überlappungsfreie Kanäle im 2,4-GHz-Band]] | ||

Gemäß den Vorgaben des Normungsinstituts [[Europäisches Institut für Telekommunikationsnormen|ETSI]] steht der WLAN-Anwendung im 2,4-GHz-Band eine Gesamtbandbreite von 83,5 MHz zur Verfügung (mit geringfügigen Unterschieden in den einzelnen Ländern der EU). | Gemäß den Vorgaben des Normungsinstituts [[Europäisches Institut für Telekommunikationsnormen|ETSI]] steht der WLAN-Anwendung im 2,4-GHz-Band eine Gesamtbandbreite von 83,5 MHz zur Verfügung (mit geringfügigen Unterschieden in den einzelnen Ländern der EU). | ||

| Zeile 217: | Zeile 219: | ||

* Das reduziert die Störungsempfindlichkeit erheblich. | * Das reduziert die Störungsempfindlichkeit erheblich. | ||

* Zweitens gab es die Übertragungsart [[DSSS]], ein Einzelträgerverfahren, bei dem die Sendeenergie auf einen breiten Frequenzbereich verteilt wird. | * Zweitens gab es die Übertragungsart [[DSSS]], ein Einzelträgerverfahren, bei dem die Sendeenergie auf einen breiten Frequenzbereich verteilt wird. | ||

* Schmalbandige Störungen | * Schmalbandige Störungen - wie etwa durch [[Bluetooth]], [[ZigBee]] oder [[Modellflug]] - können dadurch praktisch "geschluckt" werden. | ||

* Das Signal in einem DSSS-Kanal erstreckt sich über 22 MHz. | * Das Signal in einem DSSS-Kanal erstreckt sich über 22 MHz. | ||

* Die störenden Ausläufer der Modulation am oberen und unteren Ende des Kanals müssen gedämpft werden. | * Die störenden Ausläufer der Modulation am oberen und unteren Ende des Kanals müssen gedämpft werden. | ||

| Zeile 247: | Zeile 249: | ||

=== 802.11n === | === 802.11n === | ||

[[IEEE 802.11n]] | |||

Mit 802.11n wurden 802.11a und g erweitert, so dass nun wahlweise ein Betrieb mit einem Kanalabstand von 40 MHz und einer Signalbreite von 33,75 MHz möglich ist. | Mit 802.11n wurden 802.11a und g erweitert, so dass nun wahlweise ein Betrieb mit einem Kanalabstand von 40 MHz und einer Signalbreite von 33,75 MHz möglich ist. | ||

* Das Signal setzt sich in diesem Modus aus 108 Zwischenträgern zu wiederum 0,3125 MHz zusammen. | * Das Signal setzt sich in diesem Modus aus 108 Zwischenträgern zu wiederum 0,3125 MHz zusammen. | ||

| Zeile 254: | Zeile 256: | ||

=== 802.11a === | === 802.11a === | ||

[[IEEE 802.11a]] | |||

Bei der Entwicklung von 802.11a wurde als Modulation [[Orthogonales Frequenzmultiplexverfahren|OFDM]], ein Mehrträgerverfahren, gewählt. | Bei der Entwicklung von 802.11a wurde als Modulation [[Orthogonales Frequenzmultiplexverfahren|OFDM]], ein Mehrträgerverfahren, gewählt. | ||

* Man entschied sich Kanäle von 20 MHz Breite zu verwenden. | * Man entschied sich Kanäle von 20 MHz Breite zu verwenden. | ||

| Zeile 269: | Zeile 271: | ||

=== 802.11ac === | === 802.11ac === | ||

[[IEEE 802.11ac]] | |||

Im Dezember 2013 ist der neue Standard 802.11ac verabschiedet worden, der gegenüber 802.11n eine schnellere Datenübertragung mit einer Bruttodatenrate von 1,3 Gbit/s ermöglicht. | Im Dezember 2013 ist der neue Standard 802.11ac verabschiedet worden, der gegenüber 802.11n eine schnellere Datenübertragung mit einer Bruttodatenrate von 1,3 Gbit/s ermöglicht. | ||

* Netto schaffen gute Geräte aber immerhin das Dreifache der 3-Stream-[[MIMO (Nachrichtentechnik)|MIMO]]-Geräte. | * Netto schaffen gute Geräte aber immerhin das Dreifache der 3-Stream-[[MIMO (Nachrichtentechnik)|MIMO]]-Geräte. | ||

| Zeile 275: | Zeile 277: | ||

=== 802.11ad === | === 802.11ad === | ||

[[IEEE 802.11ad]] | |||

Seit 2014 können mit dem Standard IEEE 802.11ad im 60-GHz-Bereich bis zu 7 Gbit/s auf Strecken einiger Meter ohne Hindernisse in der Verbindungslinie erreicht werden. | Seit 2014 können mit dem Standard IEEE 802.11ad im 60-GHz-Bereich bis zu 7 Gbit/s auf Strecken einiger Meter ohne Hindernisse in der Verbindungslinie erreicht werden. | ||

* Die hohen Datenraten im 60-GHz-Bereich sind durch die im Vergleich zum 5-GHz-Bereich sehr breiten Kanäle möglich. | * Die hohen Datenraten im 60-GHz-Bereich sind durch die im Vergleich zum 5-GHz-Bereich sehr breiten Kanäle möglich. | ||

| Zeile 294: | Zeile 296: | ||

==Sicherheit== | ==Sicherheit== | ||

ESSID (Extended-Service-Set-Identifier) | ; ESSID (Extended-Service-Set-Identifier) | ||

* Name eines drahtlosen Netzes<br> | * Name eines drahtlosen Netzes<br> | ||

* Broadcast der ESSID deaktivieren | * Broadcast der ESSID deaktivieren | ||

| Zeile 304: | Zeile 306: | ||

** Weist Clients entsprechend dem Netzwerk eine gültige IP, Subnetmask,Gateway und DNS-Server zu | ** Weist Clients entsprechend dem Netzwerk eine gültige IP, Subnetmask,Gateway und DNS-Server zu | ||

== Authentisierungsverfahren == | |||

{| class="wikitable sortable options" | |||

|- | |||

! Option !! Beschreibung | |||

|- | |||

| Open System || es wird jeder Client zugelassen | |||

|- | |||

| Shared System || Authentisierung durch WEP (Wired Equivalent Privacy) | |||

|- | |||

| WEP (Wired Equivalent Privacy || Verfahren zur Datenverschlüsselung und Authentifizierung | |||

* Beruht auf RC4 Algorithmus, dessen Schwächen seit 1994 bekannt sind | |||

* nicht besonders sicher | |||

* Schlüssellänge sollte mindestens 128Bit betragen | |||

* in regelmäßigen Abständen Schlüssel ändern | |||

|- | |||

| WPA (Wi-Fi Protected Access) || Standard für Kryptografie und Authentifizierung | |||

* entwickelt um grundlegende Schwächen von WEP zu beheben | |||

* Nachfolger von WEP | |||

* Parallel zu WEP einsetzbar | |||

|- | |||

| VPN (Virtual Private Network) || Sichere Datenübertragung durch einen verschlüsselten IP-Tunnel | |||

|} | |||

== Drahtlose Netze == | == Drahtlose Netze == | ||

Schon seit sehr langer Zeit werden über drahtlose Technologien wie Funk, Mikrowellen, Satellit oder Infrarot nicht nur Sprache, Radio- und Fernsehsignale, sondern auch Daten übertragen. | ; Schon seit sehr langer Zeit werden über drahtlose Technologien wie Funk, Mikrowellen, Satellit oder Infrarot nicht nur Sprache, Radio- und Fernsehsignale, sondern auch Daten übertragen. | ||

* Die digitale (!) Datenübertragung per Funk war sogar die erste Anwendung der drahtlosen Nachrichtentechnik überhaupt: Der Funkpionier Guglielmo Marconi erfand die drahtlose Telegrafie mithilfe des binären Morse-Alphabets[Anm.: Ganz und gar binär ist das Morsealphabet übrigens nicht: Neben | * Die digitale (!) Datenübertragung per Funk war sogar die erste Anwendung der drahtlosen Nachrichtentechnik überhaupt: Der Funkpionier Guglielmo Marconi erfand die drahtlose Telegrafie mithilfe des binären Morse-Alphabets[Anm.: Ganz und gar binär ist das Morsealphabet übrigens nicht: Neben ''Lang'' und ''Kurz'' muss die Pause zwischen zwei Zeichen als drittes mögliches Signal betrachtet werden, da die einzelnen Zeichen (übrigens gemäß ihrer Häufigkeit in englischen Texten) aus unterschiedlich vielen Einzelsignalen bestehen.] lange vor dem Sprechfunk. | ||

Im Bereich der Netzwerke gibt es immer mehr Anwendungsfälle, bei denen sich der Einsatz drahtloser Techniken anbietet. | ; Im Bereich der Netzwerke gibt es immer mehr Anwendungsfälle, bei denen sich der Einsatz drahtloser Techniken anbietet. | ||

* Die folgenden Beispiele können als Anhaltspunkte dienen: * In Privathaushalten wird WLAN inzwischen häufiger eingesetzt als kabelbasierte Netze. | * Die folgenden Beispiele können als Anhaltspunkte dienen: * In Privathaushalten wird WLAN inzwischen häufiger eingesetzt als kabelbasierte Netze. | ||

* Da viele Menschen Laptops und/oder WLAN-fähige Mobiltelefone haben, ist dies auch viel praktischer. | * Da viele Menschen Laptops und/oder WLAN-fähige Mobiltelefone haben, ist dies auch viel praktischer. | ||

| Zeile 359: | Zeile 339: | ||

* In einem Unternehmen werden viele Außendienstmitarbeiter beschäftigt. | * In einem Unternehmen werden viele Außendienstmitarbeiter beschäftigt. | ||

* Sie sind mit Notebooks ausgestattet und kommen nur gelegentlich in die Firmenzentrale. | * Sie sind mit Notebooks ausgestattet und kommen nur gelegentlich in die Firmenzentrale. | ||

* Eine Firma zieht in ein denkmalgeschütztes Haus ein, an dessen Bausubstanz nichts geändert werden darf | * Eine Firma zieht in ein denkmalgeschütztes Haus ein, an dessen Bausubstanz nichts geändert werden darf - an das Verlegen von Kabelkanälen oder gar das Aufstemmen von Wänden für die Vernetzung ist nicht zu denken. | ||

* Zwischen zwei Gebäuden eines Unternehmens verläuft eine öffentliche Straße; für die Überbrückung durch ein Kabel müsste ein langfristiges Genehmigungsverfahren mit ungewissem Ausgang eingeleitet werden. | * Zwischen zwei Gebäuden eines Unternehmens verläuft eine öffentliche Straße; für die Überbrückung durch ein Kabel müsste ein langfristiges Genehmigungsverfahren mit ungewissem Ausgang eingeleitet werden. | ||

* Auf LAN-Partys (Treffen von Netzwerkspielern), Messen, Kongressen oder ähnlichen Veranstaltungen müssen Unmengen von Computern für kurze Zeit vernetzt werden. | * Auf LAN-Partys (Treffen von Netzwerkspielern), Messen, Kongressen oder ähnlichen Veranstaltungen müssen Unmengen von Computern für kurze Zeit vernetzt werden. | ||

Für den Betrieb drahtloser Netzwerke kommen die verschiedensten Übertragungsmethoden zum Einsatz. | ; Für den Betrieb drahtloser Netzwerke kommen die verschiedensten Übertragungsmethoden zum Einsatz. | ||

* Sie lassen sich nach folgenden Kriterien unterscheiden oder für den praktischen Einsatz auswählen: * Welche maximale Entfernung zwischen zwei Stationen muss überbrückt werden? | * Sie lassen sich nach folgenden Kriterien unterscheiden oder für den praktischen Einsatz auswählen: * Welche maximale Entfernung zwischen zwei Stationen muss überbrückt werden? | ||

* Besteht zwischen den einzelnen Standorten Sichtkontakt, oder befinden sich Wände oder andere Hindernisse zwischen ihnen? | * Besteht zwischen den einzelnen Standorten Sichtkontakt, oder befinden sich Wände oder andere Hindernisse zwischen ihnen? | ||

| Zeile 369: | Zeile 349: | ||

* Sind die vernetzten Geräte selbst stationär oder mobil? | * Sind die vernetzten Geräte selbst stationär oder mobil? | ||

Diese diversen Auswahlkriterien zeigen bereits, dass es so etwas wie | ; Diese diversen Auswahlkriterien zeigen bereits, dass es so etwas wie ''das'' drahtlose Netz nicht gibt. | ||

* Für jeden Anwendungszweck bieten sich verschiedene Lösungen an, die sorgfältig geprüft werden müssen. | * Für jeden Anwendungszweck bieten sich verschiedene Lösungen an, die sorgfältig geprüft werden müssen. | ||

Genau wie bei der verkabelten Konkurrenz lassen sich auch hier verschiedene Kategorien von Reichweiten unterscheiden. | ; Genau wie bei der verkabelten Konkurrenz lassen sich auch hier verschiedene Kategorien von Reichweiten unterscheiden. | ||

* Das WLAN (Wireless LAN, auch WiFi genannt) nach IEEE 802.11 ist ein drahtloses Netz für den Nahbereich, also für die Vernetzung innerhalb einer einzelnen Institution. | * Das WLAN (Wireless LAN, auch WiFi genannt) nach IEEE 802.11 ist ein drahtloses Netz für den Nahbereich, also für die Vernetzung innerhalb einer einzelnen Institution. | ||

* Das WWAN (Wireless Wide Area Network) dagegen ist ein drahtloses Fernnetzwerk. | * Das WWAN (Wireless Wide Area Network) dagegen ist ein drahtloses Fernnetzwerk. | ||

* Dazu zählen unter anderem Satellitenverbindungen. | * Dazu zählen unter anderem Satellitenverbindungen. | ||

In diesem Abschnitt wird nur das 802.11-kompatible WLAN beschrieben, da es sich seit seiner Einführung 1997 sehr schnell verbreitet hat und heute von allen Wireless-Technologien am häufigsten eingesetzt wird. 802.11 besteht aus mehreren Unterstandards, die sich in den Punkten Frequenzspektrum, Übertragungsrate und Funktechnologie unterscheiden. | ; In diesem Abschnitt wird nur das 802.11-kompatible WLAN beschrieben, da es sich seit seiner Einführung 1997 sehr schnell verbreitet hat und heute von allen Wireless-Technologien am häufigsten eingesetzt wird. 802.11 besteht aus mehreren Unterstandards, die sich in den Punkten Frequenzspektrum, Übertragungsrate und Funktechnologie unterscheiden. | ||

* Sie alle werden jedoch über Funk betrieben; eine ursprünglich ebenfalls spezifizierte Infrarotvariante hat sich nicht durchgesetzt. | * Sie alle werden jedoch über Funk betrieben; eine ursprünglich ebenfalls spezifizierte Infrarotvariante hat sich nicht durchgesetzt. | ||

* Infrarot wird größtenteils für den drahtlosen Anschluss von Peripheriegeräten wie Mäusen oder Tastaturen verwendet. | * Infrarot wird größtenteils für den drahtlosen Anschluss von Peripheriegeräten wie Mäusen oder Tastaturen verwendet. | ||

=== Varianten von IEEE 802.11 === | |||

{|| class="wikitable | {|| class="wikitable options" | ||

|- | |- | ||

! Standard !! Frequenzbereich !! Übertragungsrate !! Funktechnik | |||

|- | |- | ||

|| 802.11 | || 802.11 | ||

| Zeile 416: | Zeile 393: | ||

|} | |} | ||

Die Trägerfrequenz von 2,4 GHz wird vor allem deshalb am häufigsten verwendet, weil sie nicht lizenzpflichtig ist. | ; Die Trägerfrequenz von 2,4 GHz wird vor allem deshalb am häufigsten verwendet, weil sie nicht lizenzpflichtig ist. | ||

* Es handelt sich nämlich um diejenige Frequenz, mit der Mikrowellenherde arbeiten, da diese Wellenlänge Wassermoleküle am effektivsten erhitzt. | * Es handelt sich nämlich um diejenige Frequenz, mit der Mikrowellenherde arbeiten, da diese Wellenlänge Wassermoleküle am effektivsten erhitzt. | ||

Die diversen Funkverfahren arbeiten alle mit verschiedenen Varianten der Frequency-Hopping-Methode, die auch im Mobilfunk eingesetzt wird: | ; Die diversen Funkverfahren arbeiten alle mit verschiedenen Varianten der Frequency-Hopping-Methode, die auch im Mobilfunk eingesetzt wird: | ||

* Nach einem bestimmten Schema werden die Funkwellen über mehrere Frequenzen übertragen, die mehrmals in der Sekunde wechseln. | * Nach einem bestimmten Schema werden die Funkwellen über mehrere Frequenzen übertragen, die mehrmals in der Sekunde wechseln. | ||

* Dies ist erheblich weniger störanfällig als die Verwendung einer einzelnen Frequenz. | * Dies ist erheblich weniger störanfällig als die Verwendung einer einzelnen Frequenz. | ||

| Zeile 425: | Zeile 402: | ||

* Ihr damaliger Ehemann war Rüstungsfabrikant, und diese Funktechnik sollte helfen, Torpedos der Alliierten fernzusteuern, ohne dass die Signale abgefangen und verfälscht werden konnten. | * Ihr damaliger Ehemann war Rüstungsfabrikant, und diese Funktechnik sollte helfen, Torpedos der Alliierten fernzusteuern, ohne dass die Signale abgefangen und verfälscht werden konnten. | ||

Im Einzelnen werden folgende Verfahren unterschieden: | ; Im Einzelnen werden folgende Verfahren unterschieden: | ||

* FHSS (Frequency Hopping Spread Spectrum): Die Frequenzen wechseln nach einem zufälligen Muster. | * FHSS (Frequency Hopping Spread Spectrum): Die Frequenzen wechseln nach einem zufälligen Muster. | ||

* DSSS (Direct Sequence Spread Spectrum): Es werden erheblich mehr Einzelfrequenzen verwendet; die Verteilung erfolgt nach einem komplexen mathematischen Verfahren. | * DSSS (Direct Sequence Spread Spectrum): Es werden erheblich mehr Einzelfrequenzen verwendet; die Verteilung erfolgt nach einem komplexen mathematischen Verfahren. | ||

| Zeile 434: | Zeile 411: | ||

* Die Datenübertragung kann gleichzeitig über mehrere Frequenzbänder erfolgen. | * Die Datenübertragung kann gleichzeitig über mehrere Frequenzbänder erfolgen. | ||

Der größte Teil der Wireless-LAN-Hardware, der momentan verkauft wird, basiert auf den Standards 802.11b und 802.11g (die meisten Geräte unterstützen wahlweise beide). | ; Der größte Teil der Wireless-LAN-Hardware, der momentan verkauft wird, basiert auf den Standards 802.11b und 802.11g (die meisten Geräte unterstützen wahlweise beide). | ||

* Die Preise für Hardware dieser Variante sind in den letzten Jahren stark gefallen. | * Die Preise für Hardware dieser Variante sind in den letzten Jahren stark gefallen. | ||

* Ein WLAN-Adapter ist inzwischen ab etwa 20 € erhältlich, sowohl als PCI-Karte als auch als PCMCIA- oder USB-Adapter. | * Ein WLAN-Adapter ist inzwischen ab etwa 20 € erhältlich, sowohl als PCI-Karte als auch als PCMCIA- oder USB-Adapter. | ||

| Zeile 440: | Zeile 417: | ||

* Vorreiter dürften das PowerBook und das iBook von Apple gewesen sein; Apple fördert diese Technologie unter dem Namen AirPort seit vielen Jahren. | * Vorreiter dürften das PowerBook und das iBook von Apple gewesen sein; Apple fördert diese Technologie unter dem Namen AirPort seit vielen Jahren. | ||

=== CSMA/CA === | |||

Als Netzzugangsverfahren in 802.11-Netzen kommt CSMA/CA zum Einsatz (Carrier Sense Multiple Access with Collision Avoidance) | ; Als Netzzugangsverfahren in 802.11-Netzen kommt CSMA/CA zum Einsatz (Carrier Sense Multiple Access with Collision Avoidance) - wie der Name vermuten lässt, werden Datenkollisionen von vornherein vermieden. | ||

* Anders als bei CSMA/CD sendet eine Station, die ein freies Übertragungsmedium (in diesem Fall den entsprechenden Funkkanal) vorfindet, nicht einfach ihre Daten, sondern eine Sendeanforderung (RTS). | * Anders als bei CSMA/CD sendet eine Station, die ein freies Übertragungsmedium (in diesem Fall den entsprechenden Funkkanal) vorfindet, nicht einfach ihre Daten, sondern eine Sendeanforderung (RTS). | ||

* Daraufhin warten andere sendebereite Stationen; und die erste Station, die das RTS gesendet hat, sendet ihre Daten, nachdem ihr die Empfängerstation ihre Empfangsbereitschaft (CTS) signalisiert hat. | * Daraufhin warten andere sendebereite Stationen; und die erste Station, die das RTS gesendet hat, sendet ihre Daten, nachdem ihr die Empfängerstation ihre Empfangsbereitschaft (CTS) signalisiert hat. | ||

* Abgeschlossen wird die Datenübertragung durch ein ACK-Signal, daraufhin kann die nächste Station ihren Sendewunsch bekanntgeben. | * Abgeschlossen wird die Datenübertragung durch ein ACK-Signal, daraufhin kann die nächste Station ihren Sendewunsch bekanntgeben. | ||

Das einfachste denkbare 802.11-WLAN besteht nur aus mehreren Rechnern mit entsprechender Schnittstelle, die auf direktem Weg miteinander kommunizieren. | ; Das einfachste denkbare 802.11-WLAN besteht nur aus mehreren Rechnern mit entsprechender Schnittstelle, die auf direktem Weg miteinander kommunizieren. | ||

* Ein solcher Aufbau wird als Basic Service Set (BSS) bezeichnet. | * Ein solcher Aufbau wird als Basic Service Set (BSS) bezeichnet. | ||

* Die Entfernung zwischen zwei beliebigen Stationen darf die maximale Reichweite des Funksignals nicht überschreiten, da jede Station die Signale nur senden und empfangen, aber nicht verstärken und weiterleiten kann. | * Die Entfernung zwischen zwei beliebigen Stationen darf die maximale Reichweite des Funksignals nicht überschreiten, da jede Station die Signale nur senden und empfangen, aber nicht verstärken und weiterleiten kann. | ||

| Zeile 452: | Zeile 429: | ||

* Derartige Netzwerke sind sinnvoll für die sogenannte Ad-hoc-Vernetzung temporärer Zusammenkünfte wie Messen oder LAN-Partys. | * Derartige Netzwerke sind sinnvoll für die sogenannte Ad-hoc-Vernetzung temporärer Zusammenkünfte wie Messen oder LAN-Partys. | ||

Ein wenig komplexer wird der Aufbau eines BSS, wenn ein Access Point hinzugefügt wird. | ; Ein wenig komplexer wird der Aufbau eines BSS, wenn ein Access Point hinzugefügt wird. | ||

* Im Grunde funktioniert ein Access Point wie ein Ethernet-Hub, denn sobald er vorhanden ist, kommunizieren die Stationen nicht mehr direkt miteinander, sondern senden die Frames an den Access Point, der sie an den gewünschten Empfänger weitergibt. | * Im Grunde funktioniert ein Access Point wie ein Ethernet-Hub, denn sobald er vorhanden ist, kommunizieren die Stationen nicht mehr direkt miteinander, sondern senden die Frames an den Access Point, der sie an den gewünschten Empfänger weitergibt. | ||

* Die Identifikation der einzelnen Stationen erfolgt wie bei Ethernet anhand einer 48 Bit langen MAC-Adresse. | * Die Identifikation der einzelnen Stationen erfolgt wie bei Ethernet anhand einer 48 Bit langen MAC-Adresse. | ||

| Zeile 458: | Zeile 435: | ||

* Für die Reichweite des Netzes ist nur noch die Entfernung zwischen einer Station und dem Access Point ausschlaggebend. | * Für die Reichweite des Netzes ist nur noch die Entfernung zwischen einer Station und dem Access Point ausschlaggebend. | ||

Die wichtigste Aufgabe eines Access Points besteht in seiner Funktion als Bridge. | ; Die wichtigste Aufgabe eines Access Points besteht in seiner Funktion als Bridge. | ||

* Er verbindet das WLAN mit einem Backbone-Netzwerk | * Er verbindet das WLAN mit einem Backbone-Netzwerk - meistens Twisted-Pair-Ethernet. | ||

* Auf diese Weise kann das WLAN mit stationären Teilen des Netzes verbunden werden oder Zugang zu Servern und Routern erhalten, ohne dass diese selbst mit WLAN-Schnittstellen ausgestattet werden müssten. | * Auf diese Weise kann das WLAN mit stationären Teilen des Netzes verbunden werden oder Zugang zu Servern und Routern erhalten, ohne dass diese selbst mit WLAN-Schnittstellen ausgestattet werden müssten. | ||

Im Übrigen bildet ein Verbund aus miteinander vernetzten Access Points (entweder ebenfalls über Funk oder über Ethernet) ein sogenanntes Extended Service Set (ESS). | ; Im Übrigen bildet ein Verbund aus miteinander vernetzten Access Points (entweder ebenfalls über Funk oder über Ethernet) ein sogenanntes Extended Service Set (ESS). | ||

* Eine Station kann sich innerhalb eines ESS frei bewegen, weil die Access Points einander darüber auf dem Laufenden halten, welche Stationen sich gerade in ihrem Bereich befinden. | * Eine Station kann sich innerhalb eines ESS frei bewegen, weil die Access Points einander darüber auf dem Laufenden halten, welche Stationen sich gerade in ihrem Bereich befinden. | ||

* Eine Station kann immer nur genau mit einem Access Point verbunden sein; sobald das Signal eines anderen Access Points stärker wird als das des bisherigen, meldet die Station sich bei ihrem alten Access Point ab und bei dem neuen an. | * Eine Station kann immer nur genau mit einem Access Point verbunden sein; sobald das Signal eines anderen Access Points stärker wird als das des bisherigen, meldet die Station sich bei ihrem alten Access Point ab und bei dem neuen an. | ||

* Auf diese Weise werden Frames immer über den jeweils aktuellen Access Point an eine Station gesendet. | * Auf diese Weise werden Frames immer über den jeweils aktuellen Access Point an eine Station gesendet. | ||

Ein zusätzlicher Nutzen von Access Points besteht darin, dass sie in der Lage sind, Frames zu puffern, die an bestimmte Stationen adressiert sind. | ; Ein zusätzlicher Nutzen von Access Points besteht darin, dass sie in der Lage sind, Frames zu puffern, die an bestimmte Stationen adressiert sind. | ||

* Gerade Notebooks schalten im Standby-Modus oft auch die WLAN-Schnittstelle ab, um Strom zu sparen; sobald die Verbindung wieder aufgebaut wird, werden die zwischengespeicherten Frames ausgeliefert. | * Gerade Notebooks schalten im Standby-Modus oft auch die WLAN-Schnittstelle ab, um Strom zu sparen; sobald die Verbindung wieder aufgebaut wird, werden die zwischengespeicherten Frames ausgeliefert. | ||

Das ESS-Modell wird immer häufiger für öffentlich verfügbare Netzwerkzugänge eingesetzt. | ; Das ESS-Modell wird immer häufiger für öffentlich verfügbare Netzwerkzugänge eingesetzt. | ||

* In Bahnhöfen, Flughäfen oder Gaststätten stehen öffentlich zunehmend WLAN-Access-Points (auch Hotspots genannt) zur Verfügung, in die sich Notebook-Benutzer ohne Weiteres einwählen können. | * In Bahnhöfen, Flughäfen oder Gaststätten stehen öffentlich zunehmend WLAN-Access-Points (auch Hotspots genannt) zur Verfügung, in die sich Notebook-Benutzer ohne Weiteres einwählen können. | ||

* Mittlerweile werden sogar die ersten Innenstädte fast flächendeckend mit einander überlappenden Access Points ausgestattet. | * Mittlerweile werden sogar die ersten Innenstädte fast flächendeckend mit einander überlappenden Access Points ausgestattet. | ||

* Irgendwann könnte ein ähnlich dichtes Netz entstehen, wie es die Mobilfunkzellen inzwischen bilden. | * Irgendwann könnte ein ähnlich dichtes Netz entstehen, wie es die Mobilfunkzellen inzwischen bilden. | ||

Eine der größten Herausforderungen beim Einsatz von Wireless-Technologien bleibt die Sicherheit. | ; Eine der größten Herausforderungen beim Einsatz von Wireless-Technologien bleibt die Sicherheit. | ||

* Es ist zwar auch nicht weiter schwierig, das Signal von Ethernet-Kabeln abzuhören, aber immerhin ist es vergleichsweise einfach, den physikalischen Zugang zu ihnen zu kontrollieren. | * Es ist zwar auch nicht weiter schwierig, das Signal von Ethernet-Kabeln abzuhören, aber immerhin ist es vergleichsweise einfach, den physikalischen Zugang zu ihnen zu kontrollieren. | ||

* Bei WLAN kann dagegen im Grunde genommen jeder die Signale mit einer kompatiblen Antenne auffangen und analysieren, um unberechtigt Informationen zu erhalten oder gar zu manipulieren. | * Bei WLAN kann dagegen im Grunde genommen jeder die Signale mit einer kompatiblen Antenne auffangen und analysieren, um unberechtigt Informationen zu erhalten oder gar zu manipulieren. | ||

* Das gilt umso mehr, als man die Grenzen der Funkreichweite niemals ganz genau auf die Größe des zu vernetzenden Gebäudes oder Geländes abstimmen kann; es ist also durchaus möglich, die Funkwellen außen zu empfangen. | * Das gilt umso mehr, als man die Grenzen der Funkreichweite niemals ganz genau auf die Größe des zu vernetzenden Gebäudes oder Geländes abstimmen kann; es ist also durchaus möglich, die Funkwellen außen zu empfangen. | ||

Um ein Mindestmaß an Sicherheit zu gewährleisten, bot die ursprüngliche 802.11-Spezifikation eine optionale Kryptografie der Frames an. | ; Um ein Mindestmaß an Sicherheit zu gewährleisten, bot die ursprüngliche 802.11-Spezifikation eine optionale Kryptografie der Frames an. | ||

* Allerdings ist diese Methode nicht besonders sicher; Sicherheitsexperten haben bereits bewiesen, dass die Kryptografie verhältnismäßig leicht zu knacken ist. | * Allerdings ist diese Methode nicht besonders sicher; Sicherheitsexperten haben bereits bewiesen, dass die Kryptografie verhältnismäßig leicht zu knacken ist. | ||

* Schon der Name dieser Technik, WEP (Wired Equivalent Privacy), sagt allzu deutlich aus, dass es nicht um mehr geht, als etwa dasselbe Maß an Sicherheit zu gewährleisten wie beim rein physikalischen Schutz verkabelter Netzwerke. | * Schon der Name dieser Technik, WEP (Wired Equivalent Privacy), sagt allzu deutlich aus, dass es nicht um mehr geht, als etwa dasselbe Maß an Sicherheit zu gewährleisten wie beim rein physikalischen Schutz verkabelter Netzwerke. | ||

| Zeile 486: | Zeile 463: | ||

* Dies lässt sich allerdings zuverlässiger verhindern, indem der Access Point mit einer Whitelist zugelassener MAC-Adressen konfiguriert wird. | * Dies lässt sich allerdings zuverlässiger verhindern, indem der Access Point mit einer Whitelist zugelassener MAC-Adressen konfiguriert wird. | ||

Inzwischen stehen mit WPA und WPA2 (WiFi Protected Access) stark verbesserte WLAN- | ; Inzwischen stehen mit WPA und WPA2 (WiFi Protected Access) stark verbesserte WLAN-Kryptografieverfahren zur Verfügung. | ||

<noinclude> | <noinclude> | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}/}} | ||

=== Dokumentation === | |||

=== Links === | |||

==== Projekt ==== | |||

==== Weblinks ==== | |||

[[Kategorie:WLAN]] | [[Kategorie:WLAN]] | ||

</noinclude> | </noinclude> | ||

Aktuelle Version vom 11. Mai 2025, 19:53 Uhr

Wireless Local Area Network (WLAN) - Lokales Funknetz

Beschreibung

- IEEE-802.11-Familie

Wireless Local Area Network (kurz Wireless LAN oder W-LAN, meist WLAN drahtloses lokales Netzwerk) bezeichnet ein lokales Funknetz, wobei meist ein Standard der IEEE-802.11-Familie gemeint ist.

- Für diese engere Bedeutung ist auch synonym der Begriff Wi-Fi gebräuchlich, beispielsweise in den USA, Großbritannien, Kanada, Niederlande, Spanien, Frankreich, Italien.

- Dieser Begriff wird häufig auch irreführend als Synonym für WLAN-Hotspots bzw. kabellosen Internetzugriff verwendet.

- Streng genommen sind WLAN und Wi-Fi jedoch nicht dasselbe: WLAN bezeichnet das Funknetzwerk, Wi-Fi hingegen die Zertifizierung durch die Wi-Fi Alliance anhand des IEEE-802.11-Standards.

Im Gegensatz zum Wireless Personal Area Network (WPAN) haben WLANs größere Sendeleistungen und Reichweiten und bieten im Allgemeinen höhere Datenübertragungsraten.

- WLANs stellen Anpassungen der Schicht 1 und 2 des OSI-Referenzmodells dar, wohingegen in WPANs beispielsweise über eine im Netzwerkprotokoll vorgesehene Emulation der seriellen Schnittstelle und PPP beziehungsweise SLIP eine Netzverbindung aufgebaut wird.

- Bei WLAN wird heute meist das Modulationsverfahren OFDM verwendet.

Betriebsarten

- WLANs können - je nach Hardwareausstattung und Bedürfnissen der Betreiber - in verschiedenen Modi betrieben werden

Infrastruktur-Modus

- Infrastruktur-Modus ähnelt im Aufbau einem Mobilfunknetz

Ein Wireless Access Point, oft in Form eines Routers, übernimmt die Koordination aller Clients und sendet in einstellbaren Intervallen (üblicherweise zehnmal pro Sekunde) kleine Datenpakete, sogenannte "Beacons" (engl. "Leuchtfeuer", vgl. dt. ake"), an alle Stationen im Empfangsbereich.

- Die Beacons enthalten u. a. folgende Informationen

- Netzwerkname ("Service Set Identifier", SSID)

- Liste unterstützter Übertragungsraten

- Art der Kryptografie

- Dieses "Leuchtfeuer" erleichtert den Verbindungsaufbau ganz erheblich

- da die Clients lediglich den Netzwerknamen und optional einige Parameter für die Kryptografie kennen müssen

- Gleichzeitig ermöglicht der ständige Versand der Beacon-Pakete die Überwachung der Empfangsqualität - auch dann, wenn keine Nutzdaten gesendet oder empfangen werden.

- Beacons werden immer mit der niedrigsten Übertragungsrate (1 MBit/s) gesendet, der erfolgreiche Empfang des "Leuchtfeuers" garantiert also noch keine stabile Verbindung mit dem Netzwerk.

Der Aufbau großer WLANs mit mehreren Basisstationen und unterbrechungsfreiem Wechsel der Clients zwischen den verschiedenen Basisstationen ist im Standard vorgesehen.

- In der Praxis kommt es dabei allerdings zu Problemen

- Die Frequenzbereiche der Basisstationen überlappen sich und führen zu Störungen.

- Da - anders als bei Mobilfunknetzen - die gesamte "Intelligenz" im Client steckt, gibt es kein echtes Handover zwischen verschiedenen Basisstationen.

- Ein Client wird im Normalfall erst nach einer neuen Basisstation suchen, wenn der Kontakt zur vorherigen bereits abgebrochen ist.

Ad-hoc-Modus

- Im Ad-hoc-Modus ist keine Station besonders ausgezeichnet, sondern alle sind gleichwertig

- Ad-hoc-Netze lassen sich schnell und ohne großen Aufwand aufbauen, für die spontane Vernetzung weniger Endgeräte sind allerdings andere Techniken, wie Bluetooth, eher gebräuchlich.

- Die Voraussetzungen für den Ad-hoc-Modus sind dieselben wie für den Infrastruktur-Modus

- Alle Stationen benutzen denselben Netzwerknamen ("Service Set Identifier", SSID) und optional dieselben Einstellungen für die Kryptografie.

- Da es in einem Ad-hoc-Netz keine zentrale Instanz (Access Point) gibt, muss deren koordinierende Funktion von den Endgeräten übernommen werden.

- Eine Weiterleitung von Datenpaketen zwischen den Stationen ist nicht vorgesehen und in der Praxis auch nicht ohne Weiteres möglich, denn im Ad-hoc-Modus werden keine Informationen ausgetauscht, die den einzelnen Stationen einen Überblick über das Netzwerk geben könnten.

- Aus diesen Gründen eignet sich der Ad-hoc-Modus nur für eine sehr geringe Anzahl von Stationen, die sich wegen der begrenzten Reichweite der Sender zudem physisch nahe beieinander befinden müssen.

- Ist das nicht der Fall, kann es vorkommen, dass eine Station nicht mit allen anderen Stationen kommunizieren kann, da diese schlicht kein Signal mehr empfangen.

Wireless Distribution System (WDS) und Repeating

Zur Reichweitenerhöhung bestehender Funknetze beziehungsweise Verbindung kabelgebundener Netze via Funk Wireless Bridging

Frequenzen und Datenübertragungsraten

Übersicht

- Für drahtlose Netzwerke sind bisher zwei lizenzfreie Frequenzblöcke aus den ISM-Bändern freigegeben worden

| Standard | Frequenzblock | Anzahl nutzbare Kanäle | Bandbreiten | Anzahl überlappungsfrei nutzbare Kanäle (Kanalnummern) | |

|---|---|---|---|---|---|

| [MHz] | Kanäle | ||||

| IEEE 802.11b | 2400-2483,5 | 1-14 | 11 in den USA, 13 in Europa, 14 in Japan |

022 MHz | 03 in Europa und den USA , 04 in Japan |

| IEEE 802.11g | 11 in den USA, 13 in Europa und Japan |

020 MHz | 04 in Europa und Japan , 03 in den USA | ||

| IEEE 802.11n | 020 MHz | 04 in Europa und Japan , 03 in den USA | |||

| 040 MHz (wenn keine konkurrierenden Netzwerke vorhanden sind) | 02 in Europa und Japan , 01 in den USA (3) | ||||

| 5150-5350 und 5470-5725 |

36-64 und 100-140 |

19 in Europa und Japan, 16 in den USA |

020 MHz | 19 in Europa und Japan, 16 in den USA | |

| 040 MHz | 09 in Europa und Japan | ||||

| IEEE 802.11a (mit 802.11h) |

020 MHz | 19 in Europa und Japan (mit TPC und DFS nach 802.11h), 16 in den USA | |||

| IEEE 802.11ac (Wi-Fi 5) |

020 MHz | 19 in Europa und Japan, 16 in den USA | |||

| 040 MHz | 09 in Europa und Japan | ||||

| 080 MHz | |||||

| 160 MHz | |||||

| IEEE 802.11ax (Wi-Fi 6) |

|||||

Datenübertragungsraten

- Oft ist der theoretisch mögliche Durchsatz auf OSI-Schicht 2 angegeben.

- Für den Benutzer ist aber der tatsächliche Datendurchsatz auf OSI-Schicht 5 relevant.

- Die Norm IEEE802.11 unterteilt WLAN in verschiedene Varianten (b, g, n, a), von denen jede andere theoretisch mögliche Datenraten besitzt.

- Diese Varianten sind wieder in Modulationsarten unterteilt.

- Für alle Varianten gilt jedoch, dass der Datendurchsatz nicht nur von Signalstärken und der daraus resultierenden Modulation abhängt, sondern auch maßgeblich von u. a. der Paketgröße abhängig ist.

- In einer typischen Situation sitzt einer der Endpunkte der Verbindung im WLAN, der andere im drahtgebundenen Ethernet.

- Daher müssen die Datenpakete das WLAN (802.11) passieren und beispielsweise in Ethernet (802.3) konvertiert werden und andersherum.

- Durch die verschiedenen Paketlängen der Medien beeinflusst die Paketgröße der Anwendung den Durchsatz.

- Anwendungen mit kleinen Paketen, beispielsweise VoIP, weisen einen schlechteren Datendurchsatz auf als solche mit großen Paketen, beispielsweise HTTP-Transfers.

- Dies ist auch deutlich in den beiden Graphen und der Tabelle zu erkennen, welche mit 25 m Abstand zwischen den WLAN-Endpunkten aufgenommen wurden.

| Standard | Band | Bandbreite | UDP-Durchsatz in MBit/s | |

|---|---|---|---|---|

| kleine Pakete (64 Byte) |

große Pakete (1460 Byte) | |||

| 802.11b | 2,4 GHz | 20 MHz | 0,5 | 5,5 |

| 802.11g | 2,2 | 25,1 | ||

| 802.11a | 50 GHz | 2,5 | 28,3 | |

| 802.11n | 50 GHz

2,4 GHz |

9,3 | 73,0 | |

| 40 MHz | 9,0 | 100,0 | ||

Frequenzen und Kanäle

In Deutschland ist für die Frequenzvergabe die Bundesnetzagentur (BNetzA) zuständig, in Österreich die Rundfunk und Telekom Regulierungs-GmbH (RTR), in der Schweiz das Bundesamt für Kommunikation (BAKOM).

- Die nationalen Behörden richten sich nach übergeordneten Behörden wie dem ETSI in Europa und international nach der ITU.

Die Frequenzzuteilungen im 2,4-GHz-Band und im 5-GHz-Band sind für Deutschland der Webseite der BNetzA zu entnehmen.

Anmerkungen zu 2,4 GHz

Der Frequenzbereich im 2,4-GHz-Band wurde in 14 Kanäle aufgeteilt; in fast allen Ländern sind nur die ersten 13 verwendbar.

- Früher waren in Spanien nur die Kanäle 10 und 11 und in Frankreich die Kanäle 10 bis 13 zulässig.

Obwohl der Kanalabstand (außer bei Kanal 14) 5 MHz beträgt, benötigt eine Funkverbindung eine Bandbreite von 20 MHz (802.11b 22 MHz). Um Störungen zu vermeiden, müssen bei räumlich überschneidenden Funkzellen überlappungsfreie Frequenzbereiche mit einem Abstand von vier Kanalnummern gewählt werden.

- Für überlappungsfreie Funkzellen sind daher in Europa die Kanalkombinationen 1, 5, 9, 13 (in den USA 1, 6, 11) zu verwenden.

Aufgrund der geringen Frequenzbreite der FCC werden US-Karten auch als "World"-Karten bezeichnet.

- Dies soll unterstreichen, dass sie in den meisten Ländern eingesetzt werden dürfen.

Zu berücksichtigen ist, dass die WLAN-Kanäle 9 und 10 nahe am Spitzenwert der Leckfrequenz haushaltsüblicher Mikrowellenherde (2,455 GHz) liegen und dadurch eine Störung dieser Kanäle möglich ist.

Anmerkungen zu 5 GHz

Mit Ausnahme der USA, in denen die Kanäle 36 bis 64 auch im Freien verwendet werden dürfen, ist der 802.11a-Standard weltweit nur für den Gebrauch in geschlossenen Räumen zugelassen.

- In Europa sind jedoch durch den 802.11h-Standard erweiterte Nutzungsmöglichkeiten gegeben.

Die Kanäle 155 bis 171 sind in Deutschland von der Bundesnetzagentur für "Broadband Fixed Wireless Access" (BFWA) für gewerbliche öffentliche Netze freigegeben und meldepflichtig.

- Sie erlauben bis zu 4 Watt Sendeleistung.

Auf Basis der SRD-Zulassung (Short Range Device) darf der Frequenzbereich 5725-5850 MHz (Kanäle 149 bis 165) mit einer äquivalenten isotropen Strahlungsleistung von 25 mW in Europa genutzt werden.

Laut der EU-Entscheidung 2005/513/EC darf der Bereich 5150-5350 MHz (Kanäle 36 bis inklusive 64) mit einer Sendeleistung von bis zu 200 mW in Europa nur in geschlossenen Räumen genutzt werden, der Bereich 5150-5250 MHz dabei auch ohne DFS und TPC.

- Der Bereich 5470-5725 MHz kann mit einer äquivalenten isotropen Strahlungsleistung (EIRP) von bis zu 1,0 W genutzt werden, wenn die automatische Leistungsregelung (TPC/TPS) und das dynamische Frequenzwahlverfahren (DFS) verwendet werden.

- Dadurch soll sichergestellt werden, dass Primärnutzer (z.

- B. Regenradar) auf denselben Frequenzen nicht gestört werden.

In Amerika galten schon vorher ähnliche Regelungen.

- Südafrika übernahm die EU-Entscheidung unverändert, auch in den meisten anderen Ländern der Erde gibt es ähnliche Beschränkungen.

Kanalbreiten, überlappungsfreie Kanäle und Spektralmasken

Gemäß den Vorgaben des Normungsinstituts ETSI steht der WLAN-Anwendung im 2,4-GHz-Band eine Gesamtbandbreite von 83,5 MHz zur Verfügung (mit geringfügigen Unterschieden in den einzelnen Ländern der EU).

Standards nach IEEE 802.11

Normiert wird WLAN, wie viele andere Standards, von der IEEE, kurz für Institut der Elektrik- und Elektronik Ingenieure (engl. Engineers).

802.11

Der ursprüngliche, nicht mehr gebräuchliche WLAN-Standard 802.11 aus dem Jahr 1997 sah drei Übertragungsarten vor:

- Erstens gab es das Frequenzsprungverfahren (FHSS), bei der das verwendete Spektrum in viele kleine Kanäle zerteilt wird.

- Sender und Empfänger springen synchron nach vordefinierten Abfolgen von Kanal zu Kanal.

- Das reduziert die Störungsempfindlichkeit erheblich.

- Zweitens gab es die Übertragungsart DSSS, ein Einzelträgerverfahren, bei dem die Sendeenergie auf einen breiten Frequenzbereich verteilt wird.

- Schmalbandige Störungen - wie etwa durch Bluetooth, ZigBee oder Modellflug - können dadurch praktisch "geschluckt" werden.

- Das Signal in einem DSSS-Kanal erstreckt sich über 22 MHz.

- Die störenden Ausläufer der Modulation am oberen und unteren Ende des Kanals müssen gedämpft werden.

- Daraus ergibt sich ein Kanalabstand von ebenfalls 22 MHz, wenn sich die für das Signal genutzten Bereiche nicht überlappen sollen.

- In den USA und Europa waren somit drei überlappungsfreie Kanäle möglich, in Japan vier. Üblicherweise verwendete man damals die Kanäle 1, 6 und 11 sowie in Japan zusätzlich Kanal 14.

- Mit Leistungseinbußen war auch ein Betrieb mit geringerem Kanalabstand möglich.

- Drittens gab es das Infrarot-Übertragungsverfahren.

- Dieses verwendete diffuses Licht mit einer Wellenlänge von 850-950 nm.

- Damit war eine Übertragung von bis zu 16 Mbit/s auf einer maximalen Entfernung von 10 Metern möglich.

- Die Infrarot-Übertragung war nur im Ad-hoc-Modus möglich.

IEEE 802.11b

Bei der Entwicklung von 802.11b wurde als Modulation OFDM gewählt.

- Da OFDM noch nicht für das 2,4-GHz-Band zugelassen war, als 802.11b entworfen und standardisiert wurden, musste man wieder auf DSSS mit 22 MHz Kanalbreite zurückgreifen.

- Jedoch konnte durch eine neue Kodierungsart die Übertragungsrate auch mit DSSS erhöht werden.

- Für überlappungsfreien Betrieb wurden die Kanäle 1, 6 und 11 benutzt Da es als es nur 11b gab, wenige WLAN-Netze in Betrieb waren, wurde auch CCK-Modulation und Kanäle mit größerem Abstand zueinander genannt.

Da heute kaum noch Geräte in Betrieb sind, die ausschließlich 802.11b beherrschen, sollte man auf diesen Standard verzichten.

- Dadurch wird der Kompatibilitätsmodus nicht benötigt, der Datendurchsatz erhöht sich und ein vierter Kanal wird überlappungsfrei. (siehe 802.11g)

802.11g

Nachdem OFDM auch für 2,4 GHz freigegeben worden war, übertrug man das 20-MHz-Kanalschema von 802.11a (5 GHz) auf 2,4 GHz.

- Im 2003 veröffentlichten Standard 802.11g wurde auch ein Kompatibilitätsmodus für 802.11b-Geräte eingebaut.

- Dies hat aber den Nachteil, dass der Datendurchsatz für alle Geräte im Netz zurückgeht.

In Europa sind nun durch die geringere Kanalbreite 4 statt 3 überlappungsfreie Kanäle im 2,4-GHz-Band möglich (1, 5, 9 und 13).

- Dieses Kanalschema wird auch von der österreichischen Rundfunk und Telekom Regulierungs-GmbH (RTR) empfohlen.

In Japan wurde darauf verzichtet Kanal 14 für OFDM freizugeben, sodass mit der Abnahme der Nutzung der inzwischen veralteten Übertragungsart DSSS der Kanal 14 wieder für andere Nutzungen frei wird.

802.11n

IEEE 802.11n Mit 802.11n wurden 802.11a und g erweitert, so dass nun wahlweise ein Betrieb mit einem Kanalabstand von 40 MHz und einer Signalbreite von 33,75 MHz möglich ist.

- Das Signal setzt sich in diesem Modus aus 108 Zwischenträgern zu wiederum 0,3125 MHz zusammen.

- Sechs von diesen Trägern sind Pilotträger.

- Dadurch ergibt sich eine Steigerung der maximalen Bruttoübertragungsrate (pro Stream) auf 150 Mbit/s, jedoch halbiert sich die Anzahl der überlappungsfreien Kanäle.

802.11a

IEEE 802.11a Bei der Entwicklung von 802.11a wurde als Modulation OFDM, ein Mehrträgerverfahren, gewählt.

- Man entschied sich Kanäle von 20 MHz Breite zu verwenden.

- Ein Kanal besteht aus 52 Zwischenträgern (engl. sub-carrier) zu je 0,3125 MHz, also insgesamt 16,25 MHz, die tatsächlich für das Signal verwendet werden.

- Vier von diesen Zwischenträgern sind Pilotträger, übermitteln also keine Daten.

- Zur Robustheit des Signals tragen die Verfahren Subcarrier-Interleaving, Scrambling und Faltungscode bei.

- Subcarrier-Interleaving ist ein Frequenzsprungverfahren auf Ebene der Unterträger.

802.11h

Hierbei handelt es sich um eine Erweiterung zum Standard 802.11a. Sie fügt Transmission Power Control (TPC) und Dynamic Frequency Selection (DFS) hinzu. Damit wird gesichert, dass Radaranlagen, Satelliten- und Ortungsdienste nicht gestört werden. Sie muss in Europa beim Betrieb mit großen Sendeleistungen sowie außerhalb von Gebäuden zwingend eingesetzt werden.

802.11ac

IEEE 802.11ac Im Dezember 2013 ist der neue Standard 802.11ac verabschiedet worden, der gegenüber 802.11n eine schnellere Datenübertragung mit einer Bruttodatenrate von 1,3 Gbit/s ermöglicht.

- Netto schaffen gute Geräte aber immerhin das Dreifache der 3-Stream-MIMO-Geräte.

- Die Datenübertragung geschieht ausschließlich im 5-GHz-Band und fordert eine größere Kanalbreite von 80 MHz, optional eine Kanalbreite von 160 MHz.

802.11ad

IEEE 802.11ad Seit 2014 können mit dem Standard IEEE 802.11ad im 60-GHz-Bereich bis zu 7 Gbit/s auf Strecken einiger Meter ohne Hindernisse in der Verbindungslinie erreicht werden.

- Die hohen Datenraten im 60-GHz-Bereich sind durch die im Vergleich zum 5-GHz-Bereich sehr breiten Kanäle möglich.

- Geräte, die für den 60-GHz-Bereich geeignet sind, sollen für größere Entfernungen bei reduzierter Datenrate in den 5-GHz- oder 2,4-GHz-Bereich wechseln können.

Vor- und Nachteile

- Im Vergleich zu Infarot Bluetooth

- Vorteile

- große Reichweite

- Hohe Übertragungsgeschwindigkeit

- Keine Sichtverbindung erforderlich

- Nachteile

- hoher Preis

- hoher Leistungsverbrauch

Sicherheit

- ESSID (Extended-Service-Set-Identifier)

- Name eines drahtlosen Netzes

- Broadcast der ESSID deaktivieren

- MAC-Adresse (Media Access Control)

- Eindeutige und einmalige Identifikationsnummer

- Wird vom jeweiligen Hersteller vergeben

- ACL (Access Control List) einpflegen

- DHCP (Dynamic-Host-Configuration-Protocol)

- Weist Clients entsprechend dem Netzwerk eine gültige IP, Subnetmask,Gateway und DNS-Server zu

Authentisierungsverfahren

| Option | Beschreibung |

|---|---|

| Open System | es wird jeder Client zugelassen |

| Shared System | Authentisierung durch WEP (Wired Equivalent Privacy) |

| WEP (Wired Equivalent Privacy | Verfahren zur Datenverschlüsselung und Authentifizierung

|

| WPA (Wi-Fi Protected Access) | Standard für Kryptografie und Authentifizierung

|

| VPN (Virtual Private Network) | Sichere Datenübertragung durch einen verschlüsselten IP-Tunnel |

Drahtlose Netze

- Schon seit sehr langer Zeit werden über drahtlose Technologien wie Funk, Mikrowellen, Satellit oder Infrarot nicht nur Sprache, Radio- und Fernsehsignale, sondern auch Daten übertragen.

- Die digitale (!) Datenübertragung per Funk war sogar die erste Anwendung der drahtlosen Nachrichtentechnik überhaupt: Der Funkpionier Guglielmo Marconi erfand die drahtlose Telegrafie mithilfe des binären Morse-Alphabets[Anm.: Ganz und gar binär ist das Morsealphabet übrigens nicht: Neben Lang und Kurz muss die Pause zwischen zwei Zeichen als drittes mögliches Signal betrachtet werden, da die einzelnen Zeichen (übrigens gemäß ihrer Häufigkeit in englischen Texten) aus unterschiedlich vielen Einzelsignalen bestehen.] lange vor dem Sprechfunk.

- Im Bereich der Netzwerke gibt es immer mehr Anwendungsfälle, bei denen sich der Einsatz drahtloser Techniken anbietet.

- Die folgenden Beispiele können als Anhaltspunkte dienen: * In Privathaushalten wird WLAN inzwischen häufiger eingesetzt als kabelbasierte Netze.

- Da viele Menschen Laptops und/oder WLAN-fähige Mobiltelefone haben, ist dies auch viel praktischer.

- Für den Internetzugang kommen entsprechend oft WLAN-DSL-Router zum Einsatz, die eine Verbindung zwischen dem Internet und den Endgeräten vermitteln.

- In einem Unternehmen werden viele Außendienstmitarbeiter beschäftigt.

- Sie sind mit Notebooks ausgestattet und kommen nur gelegentlich in die Firmenzentrale.

- Eine Firma zieht in ein denkmalgeschütztes Haus ein, an dessen Bausubstanz nichts geändert werden darf - an das Verlegen von Kabelkanälen oder gar das Aufstemmen von Wänden für die Vernetzung ist nicht zu denken.

- Zwischen zwei Gebäuden eines Unternehmens verläuft eine öffentliche Straße; für die Überbrückung durch ein Kabel müsste ein langfristiges Genehmigungsverfahren mit ungewissem Ausgang eingeleitet werden.

- Auf LAN-Partys (Treffen von Netzwerkspielern), Messen, Kongressen oder ähnlichen Veranstaltungen müssen Unmengen von Computern für kurze Zeit vernetzt werden.

- Für den Betrieb drahtloser Netzwerke kommen die verschiedensten Übertragungsmethoden zum Einsatz.

- Sie lassen sich nach folgenden Kriterien unterscheiden oder für den praktischen Einsatz auswählen: * Welche maximale Entfernung zwischen zwei Stationen muss überbrückt werden?

- Besteht zwischen den einzelnen Standorten Sichtkontakt, oder befinden sich Wände oder andere Hindernisse zwischen ihnen?

- Soll eine freie Funkfrequenz genutzt werden, oder kann es auch eine lizenzpflichtige sein (Letzteres kann teuer werden)?

- Sind die vernetzten Geräte selbst stationär oder mobil?

- Diese diversen Auswahlkriterien zeigen bereits, dass es so etwas wie das drahtlose Netz nicht gibt.

- Für jeden Anwendungszweck bieten sich verschiedene Lösungen an, die sorgfältig geprüft werden müssen.

- Genau wie bei der verkabelten Konkurrenz lassen sich auch hier verschiedene Kategorien von Reichweiten unterscheiden.

- Das WLAN (Wireless LAN, auch WiFi genannt) nach IEEE 802.11 ist ein drahtloses Netz für den Nahbereich, also für die Vernetzung innerhalb einer einzelnen Institution.

- Das WWAN (Wireless Wide Area Network) dagegen ist ein drahtloses Fernnetzwerk.

- Dazu zählen unter anderem Satellitenverbindungen.

- In diesem Abschnitt wird nur das 802.11-kompatible WLAN beschrieben, da es sich seit seiner Einführung 1997 sehr schnell verbreitet hat und heute von allen Wireless-Technologien am häufigsten eingesetzt wird. 802.11 besteht aus mehreren Unterstandards, die sich in den Punkten Frequenzspektrum, Übertragungsrate und Funktechnologie unterscheiden.

- Sie alle werden jedoch über Funk betrieben; eine ursprünglich ebenfalls spezifizierte Infrarotvariante hat sich nicht durchgesetzt.

- Infrarot wird größtenteils für den drahtlosen Anschluss von Peripheriegeräten wie Mäusen oder Tastaturen verwendet.

Varianten von IEEE 802.11

| Standard | Frequenzbereich | Übertragungsrate | Funktechnik |

|---|---|---|---|

| 802.11 | 2,4 GHz | 1 oder 2 MBit/s | FHSS/DSSS |

| 802.11a | 5 GHz | bis zu 54 MBit/s | OFDM |

| 802.11b | 2,4 GHz | 5,5/11/22 MBit/s | HR/DSSS |

| 802.11g | 2,4 GHz | bis zu 54 MBit/s | OFDM |

| 802.11n6 | 2,4 und 5 GHz | bis zu 600 MBit/s | MIMO |

- Die Trägerfrequenz von 2,4 GHz wird vor allem deshalb am häufigsten verwendet, weil sie nicht lizenzpflichtig ist.

- Es handelt sich nämlich um diejenige Frequenz, mit der Mikrowellenherde arbeiten, da diese Wellenlänge Wassermoleküle am effektivsten erhitzt.

- Die diversen Funkverfahren arbeiten alle mit verschiedenen Varianten der Frequency-Hopping-Methode, die auch im Mobilfunk eingesetzt wird

- Nach einem bestimmten Schema werden die Funkwellen über mehrere Frequenzen übertragen, die mehrmals in der Sekunde wechseln.

- Dies ist erheblich weniger störanfällig als die Verwendung einer einzelnen Frequenz.

- Die grundlegende Technik wurde Mitte der 30er-Jahre von der österreichischen Schauspielerin Hedy Lamarr erfunden.

- Ihr damaliger Ehemann war Rüstungsfabrikant, und diese Funktechnik sollte helfen, Torpedos der Alliierten fernzusteuern, ohne dass die Signale abgefangen und verfälscht werden konnten.

- Im Einzelnen werden folgende Verfahren unterschieden

- FHSS (Frequency Hopping Spread Spectrum): Die Frequenzen wechseln nach einem zufälligen Muster.

- DSSS (Direct Sequence Spread Spectrum): Es werden erheblich mehr Einzelfrequenzen verwendet; die Verteilung erfolgt nach einem komplexen mathematischen Verfahren.

- HR/DSSS (High Rate Direct Sequence Spread Spectrum): Entspricht DSSS mit speziellen Erweiterungen, die eine höhere Übertragungsrate ermöglichen.

- OFDM (Orthogonal Frequency Division Multiplexing): Jeder Kanal wird in mehrere Teilkanäle unterteilt, die Signale werden über alle Teilkanäle parallel übertragen.

- Aus diesem Grund ist OFDM das Übertragungsverfahren mit der höchsten Datenrate, andererseits aber auch das aufwendigste, sodass die entsprechende Hardware noch vor wenigen Jahren vergleichsweise teuer war.

- MIMO (Multiple Input/Multiple Output): Im Wesentlichen eine nochmals verbesserte OFDM-Variante, die wiederum erheblich höhere Übertragungsraten ermöglicht.

- Die Datenübertragung kann gleichzeitig über mehrere Frequenzbänder erfolgen.

- Der größte Teil der Wireless-LAN-Hardware, der momentan verkauft wird, basiert auf den Standards 802.11b und 802.11g (die meisten Geräte unterstützen wahlweise beide).

- Die Preise für Hardware dieser Variante sind in den letzten Jahren stark gefallen.

- Ein WLAN-Adapter ist inzwischen ab etwa 20 € erhältlich, sowohl als PCI-Karte als auch als PCMCIA- oder USB-Adapter.

- Außerdem sind Notebooks (und meist auch Desktop-PCs) ab Werk standardmäßig mit einer WLAN-Schnittstelle ausgestattet.

- Vorreiter dürften das PowerBook und das iBook von Apple gewesen sein; Apple fördert diese Technologie unter dem Namen AirPort seit vielen Jahren.

CSMA/CA

- Als Netzzugangsverfahren in 802.11-Netzen kommt CSMA/CA zum Einsatz (Carrier Sense Multiple Access with Collision Avoidance) - wie der Name vermuten lässt, werden Datenkollisionen von vornherein vermieden.

- Anders als bei CSMA/CD sendet eine Station, die ein freies Übertragungsmedium (in diesem Fall den entsprechenden Funkkanal) vorfindet, nicht einfach ihre Daten, sondern eine Sendeanforderung (RTS).

- Daraufhin warten andere sendebereite Stationen; und die erste Station, die das RTS gesendet hat, sendet ihre Daten, nachdem ihr die Empfängerstation ihre Empfangsbereitschaft (CTS) signalisiert hat.

- Abgeschlossen wird die Datenübertragung durch ein ACK-Signal, daraufhin kann die nächste Station ihren Sendewunsch bekanntgeben.

- Das einfachste denkbare 802.11-WLAN besteht nur aus mehreren Rechnern mit entsprechender Schnittstelle, die auf direktem Weg miteinander kommunizieren.

- Ein solcher Aufbau wird als Basic Service Set (BSS) bezeichnet.

- Die Entfernung zwischen zwei beliebigen Stationen darf die maximale Reichweite des Funksignals nicht überschreiten, da jede Station die Signale nur senden und empfangen, aber nicht verstärken und weiterleiten kann.

- Da ein solches Netzwerk nicht mit anderen Netzen kommunizieren kann, wird es als unabhängiges BSS (Independent BSS oder kurz IBSS) bezeichnet.

- Derartige Netzwerke sind sinnvoll für die sogenannte Ad-hoc-Vernetzung temporärer Zusammenkünfte wie Messen oder LAN-Partys.

- Ein wenig komplexer wird der Aufbau eines BSS, wenn ein Access Point hinzugefügt wird.

- Im Grunde funktioniert ein Access Point wie ein Ethernet-Hub, denn sobald er vorhanden ist, kommunizieren die Stationen nicht mehr direkt miteinander, sondern senden die Frames an den Access Point, der sie an den gewünschten Empfänger weitergibt.

- Die Identifikation der einzelnen Stationen erfolgt wie bei Ethernet anhand einer 48 Bit langen MAC-Adresse.

- Ein BSS mit einem Access Point wird als Infrastruktur-BSS bezeichnet.

- Für die Reichweite des Netzes ist nur noch die Entfernung zwischen einer Station und dem Access Point ausschlaggebend.

- Die wichtigste Aufgabe eines Access Points besteht in seiner Funktion als Bridge.

- Er verbindet das WLAN mit einem Backbone-Netzwerk - meistens Twisted-Pair-Ethernet.

- Auf diese Weise kann das WLAN mit stationären Teilen des Netzes verbunden werden oder Zugang zu Servern und Routern erhalten, ohne dass diese selbst mit WLAN-Schnittstellen ausgestattet werden müssten.

- Im Übrigen bildet ein Verbund aus miteinander vernetzten Access Points (entweder ebenfalls über Funk oder über Ethernet) ein sogenanntes Extended Service Set (ESS).

- Eine Station kann sich innerhalb eines ESS frei bewegen, weil die Access Points einander darüber auf dem Laufenden halten, welche Stationen sich gerade in ihrem Bereich befinden.

- Eine Station kann immer nur genau mit einem Access Point verbunden sein; sobald das Signal eines anderen Access Points stärker wird als das des bisherigen, meldet die Station sich bei ihrem alten Access Point ab und bei dem neuen an.

- Auf diese Weise werden Frames immer über den jeweils aktuellen Access Point an eine Station gesendet.

- Ein zusätzlicher Nutzen von Access Points besteht darin, dass sie in der Lage sind, Frames zu puffern, die an bestimmte Stationen adressiert sind.

- Gerade Notebooks schalten im Standby-Modus oft auch die WLAN-Schnittstelle ab, um Strom zu sparen; sobald die Verbindung wieder aufgebaut wird, werden die zwischengespeicherten Frames ausgeliefert.

- Das ESS-Modell wird immer häufiger für öffentlich verfügbare Netzwerkzugänge eingesetzt.

- In Bahnhöfen, Flughäfen oder Gaststätten stehen öffentlich zunehmend WLAN-Access-Points (auch Hotspots genannt) zur Verfügung, in die sich Notebook-Benutzer ohne Weiteres einwählen können.

- Mittlerweile werden sogar die ersten Innenstädte fast flächendeckend mit einander überlappenden Access Points ausgestattet.

- Irgendwann könnte ein ähnlich dichtes Netz entstehen, wie es die Mobilfunkzellen inzwischen bilden.

- Eine der größten Herausforderungen beim Einsatz von Wireless-Technologien bleibt die Sicherheit.

- Es ist zwar auch nicht weiter schwierig, das Signal von Ethernet-Kabeln abzuhören, aber immerhin ist es vergleichsweise einfach, den physikalischen Zugang zu ihnen zu kontrollieren.

- Bei WLAN kann dagegen im Grunde genommen jeder die Signale mit einer kompatiblen Antenne auffangen und analysieren, um unberechtigt Informationen zu erhalten oder gar zu manipulieren.

- Das gilt umso mehr, als man die Grenzen der Funkreichweite niemals ganz genau auf die Größe des zu vernetzenden Gebäudes oder Geländes abstimmen kann; es ist also durchaus möglich, die Funkwellen außen zu empfangen.

- Um ein Mindestmaß an Sicherheit zu gewährleisten, bot die ursprüngliche 802.11-Spezifikation eine optionale Kryptografie der Frames an.

- Allerdings ist diese Methode nicht besonders sicher; Sicherheitsexperten haben bereits bewiesen, dass die Kryptografie verhältnismäßig leicht zu knacken ist.

- Schon der Name dieser Technik, WEP (Wired Equivalent Privacy), sagt allzu deutlich aus, dass es nicht um mehr geht, als etwa dasselbe Maß an Sicherheit zu gewährleisten wie beim rein physikalischen Schutz verkabelter Netzwerke.

- Der Hauptverwendungszweck besteht auch gar nicht in der Geheimhaltung, sondern in der Abgrenzung eines Wireless-Netzes von benachbarten Netzen: Es ist ärgerlich, wenn jedes vorbeifahrende Fahrzeug, in dem sich zufälligerweise ein Laptop mit 802.11-Schnittstelle befindet, diesen vorübergehend automatisch ins Netz einbucht und wieder daraus verschwindet.

- Dies lässt sich allerdings zuverlässiger verhindern, indem der Access Point mit einer Whitelist zugelassener MAC-Adressen konfiguriert wird.

- Inzwischen stehen mit WPA und WPA2 (WiFi Protected Access) stark verbesserte WLAN-Kryptografieverfahren zur Verfügung.