Diskussion:Zero Trust: Unterschied zwischen den Versionen

Die Seite wurde neu angelegt: „== Zero Trust == ; Null Vertrauen - Zero-Day und Zero Trust Unverdientes Vertrauen ist gefährlich "Am Anfang steht … der Verlust allen Vertrauens." Eine zeitgemäße Beschäftigung mit Security fängt ziemlich genau so an wie das Gegenteil eines Werbespots für eine Versicherung * Mit diesem erwünschten Vertrauensverlust ist nicht reine Awareness gemeint * Dass Security wichtig, sogar sehr wichtig ist, hat sich heute weitgehend herumgesprochen * Aber…“ |

K Textersetzung - „–“ durch „-“ |

||

| (10 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

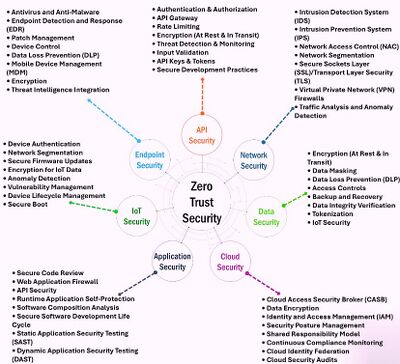

[[File:zeroTrustSecurity.jpg|mini|400px]] | |||

= TMP = | |||

== Zero Trust == | == Zero Trust == | ||

Unverdientes Vertrauen ist gefährlich | Unverdientes Vertrauen ist gefährlich | ||

* Null Vertrauen | |||

* | * Zero-Day | ||

* | * Zero Trust | ||

* | |||

== Zero-Day == | |||

[[Zero-Day]] | |||

== Ständiger Zustand der Unsicherheit == | |||

Wir befinden uns also, wenn wir nicht komplett auf Digitalisierung verzichten, in einem ständigen Zustand der Unsicherheit, des potenziellen Angriffs und der hektischen Flickschusterei - mithin ein Grund, warum Burn-out in der Profession der CISOs (Chief Information Security Officer) so verbreitet ist | |||

Wir befinden uns also, wenn wir nicht komplett auf Digitalisierung verzichten, in einem ständigen Zustand der Unsicherheit, des potenziellen Angriffs und der hektischen Flickschusterei | |||

Zero-Days sind längst nicht die einzigen Schwachstellen und erst recht nicht die einzigen Themen, mit denen sich IT-Sicherheitsbeauftragte herumschlagen müssen | Zero-Days sind längst nicht die einzigen Schwachstellen und erst recht nicht die einzigen Themen, mit denen sich IT-Sicherheitsbeauftragte herumschlagen müssen | ||

| Zeile 30: | Zeile 19: | ||

Die Erkenntnis, dass jedweder Vertrauensvorschuss eine Gefahr birgt, nennt sich, konsequent zu Ende gedacht, Zero Trust | Die Erkenntnis, dass jedweder Vertrauensvorschuss eine Gefahr birgt, nennt sich, konsequent zu Ende gedacht, Zero Trust | ||

* Auch wenn dieses Schlagwort für das Marketing von "Lösungen" (wie wir oben gesehen haben, ein frivoler Euphemismus) des Securityproblems missbraucht wird, umschreibt er eigentlich eine Haltung, quasi das Zen der modernen Security:# Hundertprozentige Sicherheit kann es prinzipiell nicht geben | * Auch wenn dieses Schlagwort für das Marketing von "Lösungen" (wie wir oben gesehen haben, ein frivoler Euphemismus) des Securityproblems missbraucht wird, umschreibt er eigentlich eine Haltung, quasi das Zen der modernen Security:# Hundertprozentige Sicherheit kann es prinzipiell nicht geben | ||

# Im Gegenteil müssen wir an jeder einzelnen Stelle unseres Sicherheitskonzepts bei null anfangen. "Assume breach", wie es heißt: Geh davon aus, dass die Angreifer schon da sind | # Im Gegenteil müssen wir an jeder einzelnen Stelle unseres Sicherheitskonzepts bei null anfangen. "Assume breach", wie es heißt: Geh davon aus, dass die Angreifer schon da sind - und schau von da, wie du Stück für Stück sauberere Räume baust | ||

# Insbesondere muss jedes kleinste bisschen Vertrauen mühsam erarbeitet und verdient werden | # Insbesondere muss jedes kleinste bisschen Vertrauen mühsam erarbeitet und verdient werden | ||

# Das gilt vor allem, aber nicht nur für das Netzwerk | # Das gilt vor allem, aber nicht nur für das Netzwerk | ||

| Zeile 36: | Zeile 25: | ||

* Traditionelle und gefühlte Privilegien dürfen in der neuen Welt nichts zählen | * Traditionelle und gefühlte Privilegien dürfen in der neuen Welt nichts zählen | ||

== Defense in Depth == | |||

Daraus folgt: Security ist ein Prozess, der bei den zu schützenden Werten (siehe kommenden Artikel "Ein Passwort") beginnt | Daraus folgt: Security ist ein Prozess, der bei den zu schützenden Werten (siehe kommenden Artikel "Ein Passwort") beginnt | ||

* Wenn wir diesem folgen und dabei alles aufbringen, was uns einfällt, um Vertrauen einräumen zu können, landen wir beim Prinzip der "Defense in Depth" | * Wenn wir diesem folgen und dabei alles aufbringen, was uns einfällt, um Vertrauen einräumen zu können, landen wir beim Prinzip der "Defense in Depth" | ||

| Zeile 45: | Zeile 34: | ||

* Das kann zeitlich-logisch geschehen (zum Beispiel Prävention, Detektion, Reaktion), technisch-funktional (Zugriffskontrolle, Backup, Logging) oder konzeptionell (Pentesting, Red Teaming, Security Chaos Engineering) | * Das kann zeitlich-logisch geschehen (zum Beispiel Prävention, Detektion, Reaktion), technisch-funktional (Zugriffskontrolle, Backup, Logging) oder konzeptionell (Pentesting, Red Teaming, Security Chaos Engineering) | ||

Entscheidend ist, sich zu Beginn des Prozesses der Beschäftigung mit Security der Unsicherheit hinzugeben und mit dieser zu arbeiten | Entscheidend ist, sich zu Beginn des Prozesses der Beschäftigung mit Security der Unsicherheit hinzugeben und mit dieser zu arbeiten - auch wenn das für viele Organisationen immer noch ein Schock ist und die schmerzhafte Erkenntnis beinhaltet, dass Security nicht durch die Beschaffung eines glitzernden Produkts zu erhalten ist | ||

Aktuelle Version vom 11. Mai 2025, 19:59 Uhr

TMP

Zero Trust

Unverdientes Vertrauen ist gefährlich

- Null Vertrauen

- Zero-Day

- Zero Trust

Zero-Day

Ständiger Zustand der Unsicherheit

Wir befinden uns also, wenn wir nicht komplett auf Digitalisierung verzichten, in einem ständigen Zustand der Unsicherheit, des potenziellen Angriffs und der hektischen Flickschusterei - mithin ein Grund, warum Burn-out in der Profession der CISOs (Chief Information Security Officer) so verbreitet ist

Zero-Days sind längst nicht die einzigen Schwachstellen und erst recht nicht die einzigen Themen, mit denen sich IT-Sicherheitsbeauftragte herumschlagen müssen

- Aber allein ihre Existenz zeigt, dass unverdientes Vertrauen in unsere IT-Systeme und Anwendungen eine gefährliche Illusion ist

Die Erkenntnis, dass jedweder Vertrauensvorschuss eine Gefahr birgt, nennt sich, konsequent zu Ende gedacht, Zero Trust

- Auch wenn dieses Schlagwort für das Marketing von "Lösungen" (wie wir oben gesehen haben, ein frivoler Euphemismus) des Securityproblems missbraucht wird, umschreibt er eigentlich eine Haltung, quasi das Zen der modernen Security:# Hundertprozentige Sicherheit kann es prinzipiell nicht geben

- Im Gegenteil müssen wir an jeder einzelnen Stelle unseres Sicherheitskonzepts bei null anfangen. "Assume breach", wie es heißt: Geh davon aus, dass die Angreifer schon da sind - und schau von da, wie du Stück für Stück sauberere Räume baust

- Insbesondere muss jedes kleinste bisschen Vertrauen mühsam erarbeitet und verdient werden

- Das gilt vor allem, aber nicht nur für das Netzwerk

- Mein angeblicher "Ort" im Netzwerk alleine beweist noch gar nichts

- Traditionelle und gefühlte Privilegien dürfen in der neuen Welt nichts zählen

Defense in Depth

Daraus folgt: Security ist ein Prozess, der bei den zu schützenden Werten (siehe kommenden Artikel "Ein Passwort") beginnt

- Wenn wir diesem folgen und dabei alles aufbringen, was uns einfällt, um Vertrauen einräumen zu können, landen wir beim Prinzip der "Defense in Depth"

- Die deutsche Übersetzung "gestaffelte Verteidigung" täuscht insofern etwas, als sie Bilder eines Hintereinanders von Maßnahmen entstehen lässt, wie bei einer mittelalterlichen Burg, wo vor dem Tor erst der Graben zu überwinden ist

Der Begriff Zero Trust lässt keinen Zweifel, dass die Bedrohung längst bereits im Rittersaal sein kann

- Tiefenverteidigung muss daher vielmehr die gleichzeitige Nutzung verschiedener Domänen und Dimensionen umfassen, um den Risiken zu begegnen

- Das kann zeitlich-logisch geschehen (zum Beispiel Prävention, Detektion, Reaktion), technisch-funktional (Zugriffskontrolle, Backup, Logging) oder konzeptionell (Pentesting, Red Teaming, Security Chaos Engineering)

Entscheidend ist, sich zu Beginn des Prozesses der Beschäftigung mit Security der Unsicherheit hinzugeben und mit dieser zu arbeiten - auch wenn das für viele Organisationen immer noch ein Schock ist und die schmerzhafte Erkenntnis beinhaltet, dass Security nicht durch die Beschaffung eines glitzernden Produkts zu erhalten ist