Bedrohungsbaum: Unterschied zwischen den Versionen

Erscheinungsbild

| Zeile 2: | Zeile 2: | ||

== Beschreibung == | == Beschreibung == | ||

Sicherheitsanalyse/Zuverlässigkeitsanalyse | Sicherheitsanalyse/Zuverlässigkeitsanalyse | ||

| Zeile 19: | Zeile 17: | ||

* Realistischen Bestimmung von Kosten, Terminen und Umfangszielen | * Realistischen Bestimmung von Kosten, Terminen und Umfangszielen | ||

* Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein | * Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein | ||

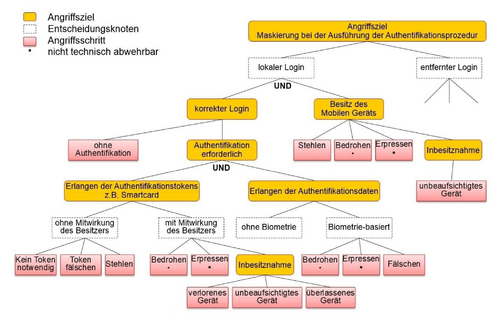

[[File:bedrohungsbaum.png|mini|500px]] | |||

; Bedrohungsszenarien | ; Bedrohungsszenarien | ||

* Beschreibung | * Beschreibung | ||

Version vom 23. Mai 2024, 18:33 Uhr

Bedrohungsbaum - Visuelles Werkzeug der Bedrohungsanalyse

Beschreibung

Sicherheitsanalyse/Zuverlässigkeitsanalyse

- Angriffspfade ermitteln

- Threat Tree

- Attack Tree

- Entscheidungsbaum

- Fehlerbaum

- Fehleranalyse

- Entscheidungsbaum-Analyse

- Ziele

- Wahrscheinlichkeitsbestimmung von möglichen Ergebnissen

- Identifizierung von Risiken mit der höchsten Aufmerksamkeit

- Realistischen Bestimmung von Kosten, Terminen und Umfangszielen

- Bestimmung der besten Managemententscheidung, sollten einige Faktoren unbekannt sein

- Bedrohungsszenarien

- Beschreibung

- Darstellung

Angriffsbäume

- Systematische Ermittlung potentieller Ursachen für Bedrohungen

- organisatorisch

- technisch

- benutzerbedingt

- Vorteile von Angriffsbäume

- Bedrohungsmodelle werden besser verstanden

- Bedrohungen besser erkennbar

- Schutzmaßnahmen besser erkennbar

- Berechnungen der Sicherheit

- Sicherheit verschiedener Systeme vergleichbar

- Visualisierung über Bedrohungs-/Angriffsbäume (attack tree)

- Wurzel definiert mögliches Angriffsziel

- Zeichenziele zur Erreichung des Gesamtziels ergeben die nächste Ebene

- Verwendung von UND- und ODER-Knoten, um Bedingungen zu formulieren

- Bedeutung des Erreichens von Zeichenzielen

- Äste verknüpfen Zwischenziele mit höheren Zielen

- Blätter des Baumes beschreiben einzelne Angriffsschritte