Kategorie:Firewall: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| Zeile 48: | Zeile 48: | ||

*OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten) | *OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten) | ||

==Application Layer Firewall(Proxy Firewall)== | ===Application Layer Firewall(Proxy Firewall)=== | ||

[[Datei:Applications-Layer-firewalls.jpg|450px]] | [[Datei:Applications-Layer-firewalls.jpg|450px]] | ||

| Zeile 60: | Zeile 60: | ||

*für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys) | *für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys) | ||

== Hybrid-Firewall== | === Hybrid-Firewall=== | ||

* Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway | * Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway | ||

* Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann. | * Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann. | ||

| Zeile 70: | Zeile 70: | ||

* Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu | * Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu | ||

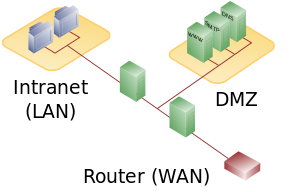

=Demilitarized Zone (DMZ)= | ===Demilitarized Zone (DMZ)=== | ||

[[Datei:DMZ network diagram 1 firewall.png]] | [[Datei:DMZ network diagram 1 firewall.png]] | ||

Version vom 10. September 2020, 10:22 Uhr

Was ist eine Firewall?

- Auf Software basierendes Sicherungssystem

- Ein Paketfilter

- Schützt vor unerwünschten Netzwerkzugriffen

- Beschränkt Netzwerkzugriff

- Überwacht Datenverkehr

- Entscheidet anhand festgelegter Regeln, ob Netzwerkpakete durchgelassen werden

Firewall-Arten

Personal Firewall (auch Desktop Firewall)

- Auf einem Anwender-Computer installierte Firewall-Software

- Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers

- Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren.

Externe Firewall (auch Netzwerk- oder Hardware-Firewall)

- liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet)

- beschränkt die Verbindung zwischen zwei Netzen

- unterbindet unerlaubte Zugriffe von außen auf das interne System

Firewall-Technologien

Paketfilter-Firewall

- Filterung von Datenpaketen anhand der Netzwerkadressen zu sperren oder durchzulassen

- Filterung des Ports und der IP-Adresse des Quell- und Zielsystems

Die zustandslose Paketfilterung

- arbeitet auf einem Firewall-Router mit statischen Regeln

- betrachtet jedes Netzwerkpaket einzeln

- stellt also keine Beziehungen zu den vorherigen Netzwerkpaketen her

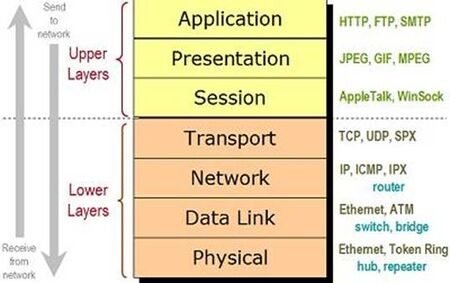

- OSI-Schicht 3 (IP-Adresse) und 4 (Port)

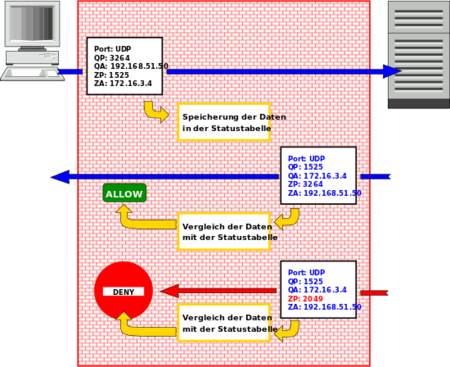

Die zustandsgesteuerten Paketfilterung - Stateful Inspection

- erfasst Beziehungen mit der Technik der Stateful Inspection

- stellt die Firewall den Rückkanal (Ziel- zu Quellsystem) in direkter Beziehung zur zuvor etablierten Verbindung

- nur die beteiligten Kommunikationspartner auf die Verbindung zugreifen kann

- OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten)

Application Layer Firewall(Proxy Firewall)

- beachten zusätzlich den Inhalt der Netzwerkpakete: Quelle, Ziel, Dienst und die Nutzdaten

- baut selbst eine eigene Verbindung zum Zielsystem auf

- kann die Pakete zusammenhängend analysieren und Einfluss auf die Verbindung nehmen

- reicht die Netzwerkanfrage des Quellsystems nicht einfach an das Zielsystem weiter

- kommuniziert stellvertretend für den anfragenden Client mit dem Zielsystem

- greift in den Datenverkehr ein und terminiert die Verbindungen auf beiden Seiten (zwei eigenständige Verbindungen), anstatt die Netzwerkpakete durch zu reichen

- für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys)

Hybrid-Firewall

- Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway

- Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann.

Vorteil

- Einer Hybrid-Firewall hat gegenüber einem alleinigen Application Level Gateway eine höhere Performance.

Nachteil

- Sicherheitsverlust

- Bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat.

- Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu

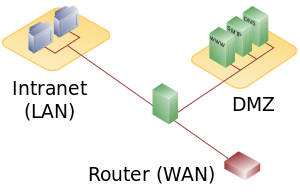

Demilitarized Zone (DMZ)

- sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

- Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt.

- der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit z. B. E-Mail, WWW o. ä.) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

Links

https://wiki.itw-berlin.net/index.php?title=Netzwerke:Firewall:Regelwerk

Quellen

Unterkategorien

Diese Kategorie enthält die folgenden 7 Unterkategorien (7 insgesamt):

Seiten in der Kategorie „Firewall“

Folgende 2 Seiten sind in dieser Kategorie, von 2 insgesamt.