Wireshark: Unterschied zwischen den Versionen

Erscheinungsbild

K Textersetzung - „Category:“ durch „Kategorie:“ |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

'''Wireshark''' ist eine freie Software zur Analyse und grafischen Aufbereitung von Datenprotokollen | '''Wireshark''' ist eine freie Software zur Analyse und grafischen Aufbereitung von Datenprotokollen | ||

=Einleitung= | '''topic''' kurze Beschreibung | ||

== Beschreibung == | |||

== Installation == | |||

== Anwendungen == | |||

=== Fehlerbehebung === | |||

== Syntax == | |||

=== Optionen === | |||

=== Parameter === | |||

=== Umgebungsvariablen === | |||

=== Exit-Status === | |||

== Konfiguration == | |||

=== Dateien === | |||

== Sicherheit == | |||

== Dokumentation == | |||

=== RFC === | |||

=== Man-Pages === | |||

=== Info-Pages === | |||

== Siehe auch == | |||

== Links == | |||

=== Interne Links === | |||

=== Weblinks === | |||

# https://de.wikipedia.org/wiki/Wireshark | |||

# http://www.nwlab.net/tutorials/wireshark | |||

=== Projekt-Homepage === | |||

=== Weblinks === | |||

=== Einzelnachweise === | |||

<references /> | |||

== Testfragen == | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 1'' | |||

<div class="mw-collapsible-content">'''Antwort1'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 2'' | |||

<div class="mw-collapsible-content">'''Antwort2'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 3'' | |||

<div class="mw-collapsible-content">'''Antwort3'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 4'' | |||

<div class="mw-collapsible-content">'''Antwort4'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 5'' | |||

<div class="mw-collapsible-content">'''Antwort5'''</div> | |||

</div> | |||

[[Kategorie:Entwurf]] | |||

= TMP = | |||

==Einleitung== | |||

* Solche Datenprotokolle verwenden Computer auf verschiedensten Kommunikationsmedien wie dem lokalen Netzwerk, Bluetooth oder USB. | * Solche Datenprotokolle verwenden Computer auf verschiedensten Kommunikationsmedien wie dem lokalen Netzwerk, Bluetooth oder USB. | ||

* Hilft bei der Suche nach Netzwerkproblemen, der Ermittlung von Botnet-Verbindungen oder beim Netzwerk-Management. | * Hilft bei der Suche nach Netzwerkproblemen, der Ermittlung von Botnet-Verbindungen oder beim Netzwerk-Management. | ||

| Zeile 8: | Zeile 62: | ||

* Der Inhalt der Kommunikation auf dem jeweiligen Übertragungsmedium wird mitgeschnitten. | * Der Inhalt der Kommunikation auf dem jeweiligen Übertragungsmedium wird mitgeschnitten. | ||

=Menü-Übersicht= | ==Menü-Übersicht== | ||

* Im Menü ''Ansicht'' können einige Eigenschaften der Anzeige verändert werden. | * Im Menü ''Ansicht'' können einige Eigenschaften der Anzeige verändert werden. | ||

* So kann die Anzahl und Art der Paketfenster bestimmt werden | * So kann die Anzahl und Art der Paketfenster bestimmt werden | ||

* Nützlich ist die Umschaltung des Formates der Zeitanzeige: ''Ansicht/Format der Zeitanzeige''. | * Nützlich ist die Umschaltung des Formates der Zeitanzeige: ''Ansicht/Format der Zeitanzeige''. | ||

* Über ''Ansicht/Paketliste einfärben'' kann das Einfärben der Frames aktiviert/deaktiviert werden. | * Über ''Ansicht/Paketliste einfärben'' kann das Einfärben der Frames aktiviert/deaktiviert werden. | ||

=Technische Details= | ==Technische Details== | ||

* '''Wireshark''' stellt entweder während oder nach der Aufzeichnung vom Datenverkehr einer Netzwerk-Schnittstelle die Daten in Form einzelner Pakete dar. | * '''Wireshark''' stellt entweder während oder nach der Aufzeichnung vom Datenverkehr einer Netzwerk-Schnittstelle die Daten in Form einzelner Pakete dar. | ||

* Dabei werden die Daten übersichtlich mit entsprechend auf die jeweiligen Protokolle angepassten Filter aufbereitet. | * Dabei werden die Daten übersichtlich mit entsprechend auf die jeweiligen Protokolle angepassten Filter aufbereitet. | ||

* So kann der Inhalt der mitgeschnittenen Pakete betrachtet oder nach diesem gefiltert werden. | * So kann der Inhalt der mitgeschnittenen Pakete betrachtet oder nach diesem gefiltert werden. | ||

* Wireshark kann auch Statistiken zum Datenfluss erstellen. | * Wireshark kann auch Statistiken zum Datenfluss erstellen. | ||

* Über spezielle Filter können gezielt binäre Inhalte wie Bilder u. a. extrahiert werden. | * Über spezielle Filter können gezielt binäre Inhalte wie Bilder u. a. extrahiert werden. | ||

* Als Netzwerkschnittstellen, deren Datenverkehr analysiert werden kann, sind primär Ethernet mit den verschiedenen Internetprotokollfamilien wie TCP/IP zu nennen. | * Als Netzwerkschnittstellen, deren Datenverkehr analysiert werden kann, sind primär Ethernet mit den verschiedenen Internetprotokollfamilien wie TCP/IP zu nennen. | ||

* Auch kann Wireshark drahtlosen Datenverkehr im Wireless Local Area Network (WLAN) und Bluetooth-Verbindungen aufzeichnen und analysieren. | * Auch kann Wireshark drahtlosen Datenverkehr im Wireless Local Area Network (WLAN) und Bluetooth-Verbindungen aufzeichnen und analysieren. | ||

* Über entsprechende Module lassen sich weitere übliche Schnittstellen wie USB in Wireshark integrieren. | * Über entsprechende Module lassen sich weitere übliche Schnittstellen wie USB in Wireshark integrieren. | ||

| Zeile 27: | Zeile 81: | ||

* Voraussetzung dafür ist immer, dass der jeweilige Rechner, auf dem Wireshark betrieben wird, über die entsprechenden physischen Schnittstellen verfügt und der Benutzer entsprechende Zugriffsberechtigungen auf diese Schnittstellen hat. | * Voraussetzung dafür ist immer, dass der jeweilige Rechner, auf dem Wireshark betrieben wird, über die entsprechenden physischen Schnittstellen verfügt und der Benutzer entsprechende Zugriffsberechtigungen auf diese Schnittstellen hat. | ||

* Neben der grafischen Wireshark-Version gibt es das auf demselben Netzwerkcode basierende '''Tshark'''. | * Neben der grafischen Wireshark-Version gibt es das auf demselben Netzwerkcode basierende '''Tshark'''. | ||

* '''Tshark''' wird über Kommandozeilen-Optionen gesteuert. | * '''Tshark''' wird über Kommandozeilen-Optionen gesteuert. | ||

* Für beide Versionen wurde das Aufzeichnungsformat der Messdaten von '''tcpdump''' entlehnt bzw. übernommen. | * Für beide Versionen wurde das Aufzeichnungsformat der Messdaten von '''tcpdump''' entlehnt bzw. übernommen. | ||

* Wireshark kann zusätzlich die Formate anderer LAN-Analyzer einlesen. | * Wireshark kann zusätzlich die Formate anderer LAN-Analyzer einlesen. | ||

=Besondere Leistungsmerkmale= | ==Besondere Leistungsmerkmale== | ||

* Wireshark fügt bei verschiedenen Protokollen Metainformationen zu Paketen hinzu. | * Wireshark fügt bei verschiedenen Protokollen Metainformationen zu Paketen hinzu. | ||

* Diese ergeben sich nur aus dem Kontext des Datenflusses. | * Diese ergeben sich nur aus dem Kontext des Datenflusses. | ||

* So wird zu SMB-Paketen, die aus Operationen in Windows-Dateifreigaben stammen, der Datei- bzw. Verzeichnisname hinzugefügt. | * So wird zu SMB-Paketen, die aus Operationen in Windows-Dateifreigaben stammen, der Datei- bzw. Verzeichnisname hinzugefügt. | ||

** Nur, wenn das Öffnen der Datei mit aufgezeichnet wurde. | ** Nur, wenn das Öffnen der Datei mit aufgezeichnet wurde. | ||

* Diese speziellen Filter und Protokollmodule kann der Benutzer auch selber erstellen. | * Diese speziellen Filter und Protokollmodule kann der Benutzer auch selber erstellen. | ||

* Zum Beispiel um selbst entworfene Übertragungsprotokolle mittels Wireshark effizient untersuchen zu können. | * Zum Beispiel um selbst entworfene Übertragungsprotokolle mittels Wireshark effizient untersuchen zu können. | ||

=Display-Filter= | ==Display-Filter== | ||

Netzwerkverkehr aufzeichnen, filtern und auswerten. | Netzwerkverkehr aufzeichnen, filtern und auswerten. | ||

*Zeigt nur STMP (Port 25) und ICMP-Traffic | *Zeigt nur STMP (Port 25) und ICMP-Traffic | ||

| Zeile 54: | Zeile 108: | ||

* Datenübertragung stoppen. | * Datenübertragung stoppen. | ||

=Testdaten erzeugen= | ==Testdaten erzeugen== | ||

* Beispiel: | * Beispiel: | ||

** Ping auf den Host www.google.de | ** Ping auf den Host www.google.de | ||

| Zeile 72: | Zeile 126: | ||

* Da beim Aufzeichnen keinen Filter gesetzt wurde, ist sämtlicher Netzwerkverkehr mitgeschnitten worden. | * Da beim Aufzeichnen keinen Filter gesetzt wurde, ist sämtlicher Netzwerkverkehr mitgeschnitten worden. | ||

=Filter= | ==Filter== | ||

* Das wichtigste Instrument zum Auswerten von Traces sind Filter. | * Das wichtigste Instrument zum Auswerten von Traces sind Filter. | ||

* Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt. | * Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt. | ||

| Zeile 78: | Zeile 132: | ||

ip.addr == 192.168.1.2 | ip.addr == 192.168.1.2 | ||

[[Datei:ip_adr_ws.png|mini|zentriert|Filtern]] | [[Datei:ip_adr_ws.png|mini|zentriert|Filtern]] | ||

* Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene. | * Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene. | ||

* Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen. | * Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen. | ||

* Mit der Schaltfläche ''Clear'' kann die Filterbedingung gelöscht werden. | * Mit der Schaltfläche ''Clear'' kann die Filterbedingung gelöscht werden. | ||

===Filter erweitern=== | ====Filter erweitern==== | ||

* Anzeige weiter einschränken: | * Anzeige weiter einschränken: | ||

** Nur der Traffic des Ping-Kommandos ist interessant. | ** Nur der Traffic des Ping-Kommandos ist interessant. | ||

| Zeile 93: | Zeile 147: | ||

* In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen. | * In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen. | ||

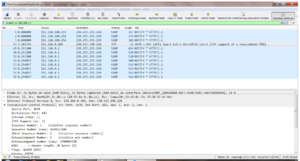

=Frames= | ==Frames== | ||

* Das Hauptfenster von Wireshark teilt sich in drei Bereiche: | * Das Hauptfenster von Wireshark teilt sich in drei Bereiche: | ||

** die Paketliste (engl. packet list pane), | ** die Paketliste (engl. packet list pane), | ||

| Zeile 99: | Zeile 153: | ||

** die Hexadezimale Paketanzeige (engl. packet bytes pane). | ** die Hexadezimale Paketanzeige (engl. packet bytes pane). | ||

* Die in der Paketliste angezeigten Spalten können über die Menüauswahl ''Ansicht'' ausgewählt werden. | * Die in der Paketliste angezeigten Spalten können über die Menüauswahl ''Ansicht'' ausgewählt werden. | ||

=Paketliste= | ==Paketliste== | ||

* Die Spalte ''No.'' zeigt die Nummer des Frames an. | * Die Spalte ''No.'' zeigt die Nummer des Frames an. | ||

* Durch den aktiven Filter müssen die Nummern jetzt nicht fortlaufend sein. | * Durch den aktiven Filter müssen die Nummern jetzt nicht fortlaufend sein. | ||

| Zeile 109: | Zeile 163: | ||

* Die ICMP Echo Replies sollten als Source eine andere IP enthalten. | * Die ICMP Echo Replies sollten als Source eine andere IP enthalten. | ||

=Paketdetails= | ==Paketdetails== | ||

* Im mittleren Teil des Bildschirm werden die Details zum ausgewählten Frame angezeigt. | * Im mittleren Teil des Bildschirm werden die Details zum ausgewählten Frame angezeigt. | ||

* Zuerst ein ICMP Echo Request in der Paketliste auswählen. | * Zuerst ein ICMP Echo Request in der Paketliste auswählen. | ||

| Zeile 115: | Zeile 169: | ||

* Durch Anklicken des Plus-Symbols kann der gewählte Layer erweitert werden. | * Durch Anklicken des Plus-Symbols kann der gewählte Layer erweitert werden. | ||

* Ganz oben in den Paketdetails findet man Informationen von Wireshark zum betreffenden Frame: | * Ganz oben in den Paketdetails findet man Informationen von Wireshark zum betreffenden Frame: | ||

# Größe des Frames, | # Größe des Frames, | ||

# Aufgezeichnete Größe (Slicing), | # Aufgezeichnete Größe (Slicing), | ||

# Zeit und Zeitdifferenz zum vorhergehenden Frame. | # Zeit und Zeitdifferenz zum vorhergehenden Frame. | ||

Frame 6086 (74 bytes on wire, 74 bytes captured) | Frame 6086 (74 bytes on wire, 74 bytes captured) | ||

| Zeile 128: | Zeile 182: | ||

* Die nächste Zeile liefert Informationen zum OSI-02 (Ethernet). | * Die nächste Zeile liefert Informationen zum OSI-02 (Ethernet). | ||

* Dort sind die MAC-Adressen von Absender und Empfänger. | * Dort sind die MAC-Adressen von Absender und Empfänger. | ||

** Die MAC-Adresse des Empfängers wird im Normalfall die MAC-Adresse des Default Routers sein. | ** Die MAC-Adresse des Empfängers wird im Normalfall die MAC-Adresse des Default Routers sein. | ||

Ethernet II, Src: 192.168.2.157 (00:30:f1:ee:90:7b), Dst: 192.168.2.1 (00:30:f1:f5:0e:5b) | Ethernet II, Src: 192.168.2.157 (00:30:f1:ee:90:7b), Dst: 192.168.2.1 (00:30:f1:f5:0e:5b) | ||

Destination: 192.168.2.1 (00:30:f1:f5:0e:5b) | Destination: 192.168.2.1 (00:30:f1:f5:0e:5b) | ||

Source: 192.168.2.157 (00:30:f1:ee:90:7b) | Source: 192.168.2.157 (00:30:f1:ee:90:7b) | ||

Type: IP (0x0800) | Type: IP (0x0800) | ||

* 03: Internet Protocol (IP). | * 03: Internet Protocol (IP). | ||

* Dort sind Angaben wie IP-Flags, die Time to live (TTL), das Protokoll und Absender- und Empfänger-IP-Adressen. | * Dort sind Angaben wie IP-Flags, die Time to live (TTL), das Protokoll und Absender- und Empfänger-IP-Adressen. | ||

Internet Protocol, Src: 192.168.2.157 (192.168.2.157), Dst: 66.249.93.104 (66.249.93.104) | Internet Protocol, Src: 192.168.2.157 (192.168.2.157), Dst: 66.249.93.104 (66.249.93.104) | ||

| Zeile 158: | Zeile 212: | ||

* In der letzten Zeile in den Paketdetails wird das Internet Control Message Protocol (ICMP) dekodiert. | * In der letzten Zeile in den Paketdetails wird das Internet Control Message Protocol (ICMP) dekodiert. | ||

* ICMP nutzt eine Kodierung bestehend aus Type und Code. | * ICMP nutzt eine Kodierung bestehend aus Type und Code. | ||

** Type 8, Code 0 ist ein ICMP Echo Request. | ** Type 8, Code 0 ist ein ICMP Echo Request. | ||

Internet Control Message Protocol | Internet Control Message Protocol | ||

Type: 8 (Echo (ping) request) | Type: 8 (Echo (ping) request) | ||

Code: 0 | Code: 0 | ||

Checksum: 0x475c [correct] | Checksum: 0x475c [correct] | ||

Identifier: 0x0300 | Identifier: 0x0300 | ||

Sequence number: 0x0300 | Sequence number: 0x0300 | ||

Data (32 bytes) | Data (32 bytes) | ||

* Im Hexdump des Frames ist zu erkennen, dass Windows beim Ping das Alphabet als Nutzlast (Payload) benutzt. | * Im Hexdump des Frames ist zu erkennen, dass Windows beim Ping das Alphabet als Nutzlast (Payload) benutzt. | ||

0000 00 30 f1 f5 0e 5b 00 30 f1 ee 90 7b 08 00 45 00 .0...[.0...{..E. | 0000 00 30 f1 f5 0e 5b 00 30 f1 ee 90 7b 08 00 45 00 .0...[.0...{..E. | ||

0010 00 3c 0f d3 00 00 80 01 c7 47 c0 a8 02 9d 42 f9 .........G....B. | 0010 00 3c 0f d3 00 00 80 01 c7 47 c0 a8 02 9d 42 f9 .........G....B. | ||

| Zeile 173: | Zeile 227: | ||

0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi | 0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi | ||

=Capture Filter= | ==Capture Filter== | ||

*Im Gegensatz zu einem Display Filter wirkt der Capture Filter schon beim Aufzeichen der Frames. | *Im Gegensatz zu einem Display Filter wirkt der Capture Filter schon beim Aufzeichen der Frames. | ||

* Nur Traffic der dem Capture Filter entspricht, wird aufgezeichnet. | * Nur Traffic der dem Capture Filter entspricht, wird aufgezeichnet. | ||

* Capture-Filter werden eingesetzt, wenn nur ein kleiner Teil des Datenverkehrs aufgezeichnet werden soll. | * Capture-Filter werden eingesetzt, wenn nur ein kleiner Teil des Datenverkehrs aufgezeichnet werden soll. | ||

==Syntax== | ===Syntax=== | ||

* Die grundsätzliche Syntax für Capture-Filter in Wireshark sieht wie folgt aus: | * Die grundsätzliche Syntax für Capture-Filter in Wireshark sieht wie folgt aus: | ||

[not] Filterausdruck [and|or [not] Filterausdruck ...] | [not] Filterausdruck [and|or [not] Filterausdruck ...] | ||

* Die folgenden Filterausdrücke stehen zur Verfügung: | * Die folgenden Filterausdrücke stehen zur Verfügung: | ||

| Zeile 191: | Zeile 245: | ||

* Dieser Ausdruck filtert auf Packete, die host als Gateway/Router nutzen. | * Dieser Ausdruck filtert auf Packete, die host als Gateway/Router nutzen. | ||

===Operatoren=== | ====Operatoren==== | ||

* Auch in Capture Filtern erlaubt Wireshark die Nutzung einiger Operatoren. | * Auch in Capture Filtern erlaubt Wireshark die Nutzung einiger Operatoren. | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 206: | Zeile 260: | ||

|} | |} | ||

==Zugriff auf Inhalte ab einem Offset== | ===Zugriff auf Inhalte ab einem Offset=== | ||

* Neben den vordefinierten Filterausdrücken erlaubt Wireshark den Zugriff auf alle Inhalte eines Frames. | * Neben den vordefinierten Filterausdrücken erlaubt Wireshark den Zugriff auf alle Inhalte eines Frames. | ||

* Dazu können Bytes ab einem Offset maskiert und verglichen werden. | * Dazu können Bytes ab einem Offset maskiert und verglichen werden. | ||

* Die Syntax für diesen Zugriff lautet: | * Die Syntax für diesen Zugriff lautet: | ||

protokoll[Offset in Bytes vom Beginn des Headers:Anzahl der Bytes] | protokoll[Offset in Bytes vom Beginn des Headers:Anzahl der Bytes] | ||

* Es können 1, 2 oder 4 Bytes verglichen werden. | * Es können 1, 2 oder 4 Bytes verglichen werden. | ||

* Wird keine Anzahl angegeben, wird nur 1 Byte verglichen. | * Wird keine Anzahl angegeben, wird nur 1 Byte verglichen. | ||

* Der Vergleichswert kann dezimal oder hexadezimal (0x) angegeben werden. | * Der Vergleichswert kann dezimal oder hexadezimal (0x) angegeben werden. | ||

| Zeile 224: | Zeile 278: | ||

|tcp[13] & 0x02 = 2 ||Hier wird das Byte 13 zuerst mit 0x02 maskiert. Dadurch passieren alle TCP-Segemente mit gesetztem SYN-Flag den Filter. Die anderen Flags sind ausgeblendet. | |tcp[13] & 0x02 = 2 ||Hier wird das Byte 13 zuerst mit 0x02 maskiert. Dadurch passieren alle TCP-Segemente mit gesetztem SYN-Flag den Filter. Die anderen Flags sind ausgeblendet. | ||

|} | |} | ||

[[Kategorie:Netzwerkanalyse]] | [[Kategorie:Netzwerkanalyse]] | ||

Version vom 8. Oktober 2022, 21:53 Uhr

Wireshark ist eine freie Software zur Analyse und grafischen Aufbereitung von Datenprotokollen

topic kurze Beschreibung

Beschreibung

Installation

Anwendungen

Fehlerbehebung

Syntax

Optionen

Parameter

Umgebungsvariablen

Exit-Status

Konfiguration

Dateien

Sicherheit

Dokumentation

RFC

Man-Pages

Info-Pages

Siehe auch

Links

Interne Links

Weblinks

Projekt-Homepage

Weblinks

Einzelnachweise

Testfragen

Testfrage 1

Antwort1

Testfrage 2

Antwort2

Testfrage 3

Antwort3

Testfrage 4

Antwort4

Testfrage 5

Antwort5

TMP

Einleitung

- Solche Datenprotokolle verwenden Computer auf verschiedensten Kommunikationsmedien wie dem lokalen Netzwerk, Bluetooth oder USB.

- Hilft bei der Suche nach Netzwerkproblemen, der Ermittlung von Botnet-Verbindungen oder beim Netzwerk-Management.

- Wireshark zeigt bei einer Aufnahme sowohl den Protokoll-Kopf als auch den übertragenen Inhalt an.

- Das Programm stützt sich bei der grafischen Aufbereitung auf die Ausgabe von kleinen Unterprogrammen wie pcap oder usbpcap.

- Der Inhalt der Kommunikation auf dem jeweiligen Übertragungsmedium wird mitgeschnitten.

Menü-Übersicht

- Im Menü Ansicht können einige Eigenschaften der Anzeige verändert werden.

- So kann die Anzahl und Art der Paketfenster bestimmt werden

- Nützlich ist die Umschaltung des Formates der Zeitanzeige: Ansicht/Format der Zeitanzeige.

- Über Ansicht/Paketliste einfärben kann das Einfärben der Frames aktiviert/deaktiviert werden.

Technische Details

- Wireshark stellt entweder während oder nach der Aufzeichnung vom Datenverkehr einer Netzwerk-Schnittstelle die Daten in Form einzelner Pakete dar.

- Dabei werden die Daten übersichtlich mit entsprechend auf die jeweiligen Protokolle angepassten Filter aufbereitet.

- So kann der Inhalt der mitgeschnittenen Pakete betrachtet oder nach diesem gefiltert werden.

- Wireshark kann auch Statistiken zum Datenfluss erstellen.

- Über spezielle Filter können gezielt binäre Inhalte wie Bilder u. a. extrahiert werden.

- Als Netzwerkschnittstellen, deren Datenverkehr analysiert werden kann, sind primär Ethernet mit den verschiedenen Internetprotokollfamilien wie TCP/IP zu nennen.

- Auch kann Wireshark drahtlosen Datenverkehr im Wireless Local Area Network (WLAN) und Bluetooth-Verbindungen aufzeichnen und analysieren.

- Über entsprechende Module lassen sich weitere übliche Schnittstellen wie USB in Wireshark integrieren.

- Unter Windows zeichnet Wireshark den Datenverkehr ab Version 3.0 transparent mit Hilfe von Npcap auf.

- Bis zur Version 3.0 wurde WinPcap verwendet.

- Voraussetzung dafür ist immer, dass der jeweilige Rechner, auf dem Wireshark betrieben wird, über die entsprechenden physischen Schnittstellen verfügt und der Benutzer entsprechende Zugriffsberechtigungen auf diese Schnittstellen hat.

- Neben der grafischen Wireshark-Version gibt es das auf demselben Netzwerkcode basierende Tshark.

- Tshark wird über Kommandozeilen-Optionen gesteuert.

- Für beide Versionen wurde das Aufzeichnungsformat der Messdaten von tcpdump entlehnt bzw. übernommen.

- Wireshark kann zusätzlich die Formate anderer LAN-Analyzer einlesen.

Besondere Leistungsmerkmale

- Wireshark fügt bei verschiedenen Protokollen Metainformationen zu Paketen hinzu.

- Diese ergeben sich nur aus dem Kontext des Datenflusses.

- So wird zu SMB-Paketen, die aus Operationen in Windows-Dateifreigaben stammen, der Datei- bzw. Verzeichnisname hinzugefügt.

- Nur, wenn das Öffnen der Datei mit aufgezeichnet wurde.

- Diese speziellen Filter und Protokollmodule kann der Benutzer auch selber erstellen.

- Zum Beispiel um selbst entworfene Übertragungsprotokolle mittels Wireshark effizient untersuchen zu können.

Display-Filter

Netzwerkverkehr aufzeichnen, filtern und auswerten.

- Zeigt nur STMP (Port 25) und ICMP-Traffic

- Schaltfläche ...mit diesem Filter: wird der Filter eingegeben, mit dem gesucht werden soll.

- Anschließend die gewünschte (aktive) Verbindung auswählen.

- Die Aufzeichnung der Datenübertragung starten.

- Die Aufzeichnung läuft und Wireshark zeigt in einem Statusfenster die Anzahl der aufgezeichneten Frames (Captured Packets) an.

- Datenübertragung stoppen.

Testdaten erzeugen

- Beispiel:

- Ping auf den Host www.google.de

- In einer Shell oder Eingabeaufforderung das Kommando ping www.google.de eingeben.

C:\>ping www.google.de

Ping www.google.de [66.249.93.104] mit 32 Bytes Daten:

Antwort von 66.249.93.104: Bytes=32 Zeit=76ms TTL=243

Antwort von 66.249.93.104: Bytes=32 Zeit=77ms TTL=243

Antwort von 66.249.93.104: Bytes=32 Zeit=75ms TTL=244

Antwort von 66.249.93.104: Bytes=32 Zeit=75ms TTL=243

Ping-Statistik für 66.249.93.104:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 75ms, Maximum = 77ms, Mittelwert = 75ms

- Jetzt halten wir die Datenaufzeichnung im Wireshark mit der Schaltfläche Stop an.

- Wireshark bereitet die aufgezeichneten Frames nun auf und zeigt sie an.

- Da beim Aufzeichnen keinen Filter gesetzt wurde, ist sämtlicher Netzwerkverkehr mitgeschnitten worden.

Filter

- Das wichtigste Instrument zum Auswerten von Traces sind Filter.

- Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt.

- Um nur noch Traffic von und zu unserer eigenen IP-Adresse zu sehen, geben wir im Eingabefeld Filter von Wireshark folgenden Ausdruck ein:

ip.addr == 192.168.1.2

- Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene.

- Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen.

- Mit der Schaltfläche Clear kann die Filterbedingung gelöscht werden.

Filter erweitern

- Anzeige weiter einschränken:

- Nur der Traffic des Ping-Kommandos ist interessant.

- Ping nutzt ein Protokoll namens ICMP.

- Filterbedingung entsprechend erweitern:

ip.addr == 192.168.1.2 && icmp

- Mit dem Operator && werden die einzelnen Filterbedingungen UND-verknüpft.

- icmp schränkt die Anzeige auf das Protokoll ICMP ein

- In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen.

Frames

- Das Hauptfenster von Wireshark teilt sich in drei Bereiche:

- die Paketliste (engl. packet list pane),

- die Paketdetails (engl. packet details pane) und

- die Hexadezimale Paketanzeige (engl. packet bytes pane).

- Die in der Paketliste angezeigten Spalten können über die Menüauswahl Ansicht ausgewählt werden.

Paketliste

- Die Spalte No. zeigt die Nummer des Frames an.

- Durch den aktiven Filter müssen die Nummern jetzt nicht fortlaufend sein.

- Die Spalte Source zeigt den Absender eine Frames an.

- In der Spalte Destination steht der Empfänger des Frames.

- Die Spalte Protocol gibt das Protokoll in diesem Frame an.

- Die Spalte Info enthält zusätzliche Angaben zum Frame.

- Alle ICMP Echo Request sollten von unserer eigenen IP-Adresse zu einer anderen IP-Adresse laufen.

- Die ICMP Echo Replies sollten als Source eine andere IP enthalten.

Paketdetails

- Im mittleren Teil des Bildschirm werden die Details zum ausgewählten Frame angezeigt.

- Zuerst ein ICMP Echo Request in der Paketliste auswählen.

- In den Paketdetails werden die Layer (Schichten) des Datenframes angezeigt.

- Durch Anklicken des Plus-Symbols kann der gewählte Layer erweitert werden.

- Ganz oben in den Paketdetails findet man Informationen von Wireshark zum betreffenden Frame:

- Größe des Frames,

- Aufgezeichnete Größe (Slicing),

- Zeit und Zeitdifferenz zum vorhergehenden Frame.

Frame 6086 (74 bytes on wire, 74 bytes captured) Arrival Time: Feb 23, 2006 15:18:20.081749000 Time delta from previous packet: 3211.323936000 seconds Time since reference or first frame: 3211.323936000 seconds Frame Number: 6086 Packet Length: 74 bytes Capture Length: 74 bytes Protocols in frame: eth:ip:icmp:data

- Die nächste Zeile liefert Informationen zum OSI-02 (Ethernet).

- Dort sind die MAC-Adressen von Absender und Empfänger.

- Die MAC-Adresse des Empfängers wird im Normalfall die MAC-Adresse des Default Routers sein.

Ethernet II, Src: 192.168.2.157 (00:30:f1:ee:90:7b), Dst: 192.168.2.1 (00:30:f1:f5:0e:5b) Destination: 192.168.2.1 (00:30:f1:f5:0e:5b) Source: 192.168.2.157 (00:30:f1:ee:90:7b) Type: IP (0x0800)

- 03: Internet Protocol (IP).

- Dort sind Angaben wie IP-Flags, die Time to live (TTL), das Protokoll und Absender- und Empfänger-IP-Adressen.

Internet Protocol, Src: 192.168.2.157 (192.168.2.157), Dst: 66.249.93.104 (66.249.93.104)

Version: 4

Header length: 20 bytes

Differentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)

0000 00.. = Differentiated Services Codepoint: Default (0x00)

.... ..0. = ECN-Capable Transport (ECT): 0

.... ...0 = ECN-CE: 0

Total Length: 60

Identification: 0x0fd3 (4051)

Flags: 0x00

0... = Reserved bit: Not set

.0.. = Don't fragment: Not set

..0. = More fragments: Not set

Fragment offset: 0

Time to live: 128

Protocol: ICMP (0x01)

Header checksum: 0xc747 [correct]

Good: True

Bad : False

Source: 192.168.2.157 (192.168.2.157)

Destination: 66.249.93.104 (66.249.93.104)

- In der letzten Zeile in den Paketdetails wird das Internet Control Message Protocol (ICMP) dekodiert.

- ICMP nutzt eine Kodierung bestehend aus Type und Code.

- Type 8, Code 0 ist ein ICMP Echo Request.

Internet Control Message Protocol Type: 8 (Echo (ping) request) Code: 0 Checksum: 0x475c [correct] Identifier: 0x0300 Sequence number: 0x0300 Data (32 bytes)

- Im Hexdump des Frames ist zu erkennen, dass Windows beim Ping das Alphabet als Nutzlast (Payload) benutzt.

0000 00 30 f1 f5 0e 5b 00 30 f1 ee 90 7b 08 00 45 00 .0...[.0...{..E.

0010 00 3c 0f d3 00 00 80 01 c7 47 c0 a8 02 9d 42 f9 .........G....B.

0020 5d 68 08 00 47 5c 03 00 03 00 61 62 63 64 65 66 ]h..G\....abcdef

0030 67 68 69 6a 6b 6c 6d 6e 6f 70 71 72 73 74 75 76 ghijklmnopqrstuv

0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi

Capture Filter

- Im Gegensatz zu einem Display Filter wirkt der Capture Filter schon beim Aufzeichen der Frames.

- Nur Traffic der dem Capture Filter entspricht, wird aufgezeichnet.

- Capture-Filter werden eingesetzt, wenn nur ein kleiner Teil des Datenverkehrs aufgezeichnet werden soll.

Syntax

- Die grundsätzliche Syntax für Capture-Filter in Wireshark sieht wie folgt aus:

[not] Filterausdruck [and|or [not] Filterausdruck ...]

- Die folgenden Filterausdrücke stehen zur Verfügung:

[src|dst] host <host>

- Mit diesem Ausdruck kann der Traffic nach IP-Adressen gefiltert werden.

- Mit dem Zusatz src oder dst kann der Filter auf eine Absender- oder Empfänger-Adresse eingegrenzt werden.

ether [src|dst] host <host>

- Dieser Ausdruck grenzt den Trace auf bestimmte MAC-Adressen ein.

- Auch hier kann auf Absender und Empfänger eingeschränkt werden.

gateway host <host>

- Dieser Ausdruck filtert auf Packete, die host als Gateway/Router nutzen.

Operatoren

- Auch in Capture Filtern erlaubt Wireshark die Nutzung einiger Operatoren.

| Operator | Beschreibung |

|---|---|

| ! oder not | Negation |

| && oder and | logische UND-Verknüpfung |

| ll oder or | logische ODER-Verknüpfung |

| & | bitweise UND-Verknüpfung |

Zugriff auf Inhalte ab einem Offset

- Neben den vordefinierten Filterausdrücken erlaubt Wireshark den Zugriff auf alle Inhalte eines Frames.

- Dazu können Bytes ab einem Offset maskiert und verglichen werden.

- Die Syntax für diesen Zugriff lautet:

protokoll[Offset in Bytes vom Beginn des Headers:Anzahl der Bytes]

- Es können 1, 2 oder 4 Bytes verglichen werden.

- Wird keine Anzahl angegeben, wird nur 1 Byte verglichen.

- Der Vergleichswert kann dezimal oder hexadezimal (0x) angegeben werden.

| ip[8] = 1 | Filter auf das 8 Bytes des IP-Headers (TTL) |

| tcp[0:2] = 22 | Filter auf die ersten beiden Bytes des TCP-Headers (Port-Nummer) |

| tcp[13] = 2 | Filter auf Byte 13 des TCP-Headers (Flags). Segemente die nur das SYN-Flag gesetzt haben passieren diesen Filter. |

| tcp[13] & 0x02 = 2 | Hier wird das Byte 13 zuerst mit 0x02 maskiert. Dadurch passieren alle TCP-Segemente mit gesetztem SYN-Flag den Filter. Die anderen Flags sind ausgeblendet. |