OPNsense/IDS/Verwaltung/Einstellungen: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 67: | Zeile 67: | ||

[[Image:Bild3.png|top]] | [[Image:Bild3.png|top]] | ||

[[Kategorie:OPNsense/IDS]] | [[Kategorie:OPNsense/IDS]] | ||

= TMP = | |||

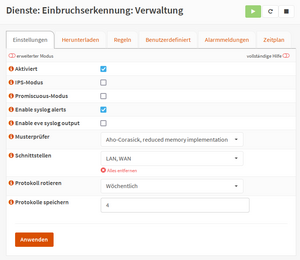

==Einstellungen== | |||

[[Datei:OPNsenseIdsVerwaltungEinstellungen.png|alternativtext=OPNsenseIdsVerwaltungEinstellungen|mini|OPNsenseIdsVerwaltungEinstellungen]] | |||

{| class="wikitable sortable" | |||

|- | |||

||Aktiviert | |||

||Einbruchserkennungssystem aktivieren. | |||

|| | |||

|- | |||

||IPS-Modus | |||

||Enable protection mode (block traffic).Before enabling, please disable all hardware offloading first [https://192.168.1.1/system_advanced_network.php in advanced network]. | |||

|| | |||

|- | |||

||Promiscuous-Modus | |||

||Aktiviere den promiscuous-Modus. | |||

*Dies ist für manche Fälle wie IPS mit VLANS eforderlich, um auf Daten auf der physischen Schnittstelle zuzugreifen. | |||

|| | |||

|- | |||

||Enable syslog alerts | |||

||Send alerts to system log in fast log format. | |||

*This will not change the alert logging used by the product itself. | |||

|| | |||

|- | |||

||Enable eve syslog output | |||

||Send alerts in eve format to syslog, using log level info. | |||

*This will not change the alert logging used by the product itself. | |||

*Drop logs will only be send to the internal logger, due to restrictions in suricata. | |||

|| | |||

|- | |||

| |Musterprüfer | |||

| | | |||

| | | |||

|- | |||

|} | |||

{| class="wikitable sortable" | |||

|- | |||

||Geben Sie den Mehrmustervergleichsalgorithmus an, der verwendet werden soll. | |||

|| | |||

|- | |||

||Schnittstellen | |||

|| | |||

|- | |||

|} | |||

{| | |||

|- | |||

||[https://192.168.1.1/ui/ids# Alles entfernen] | |||

Wählen Sie die zu verwendende Schittstelle(n) aus. | |||

*Verwenden Sie hier nur physische Schnittstellen, wenn das IPS aktiviert wird (keine VLANs etc.). | |||

|| | |||

|- | |||

||Protokoll rotieren | |||

|| | |||

|- | |||

|} | |||

{| | |||

|- | |||

||Alarmprotokolle zum angegebenen Intervall rotieren. | |||

|| | |||

|- | |||

||Protokolle speichern | |||

||Anzahl an Protokollen, die behalten werden. | |||

|- | |||

|} | |||

= TMP = | |||

== Allgemeine Einstellungen == | |||

Die Einstellungsseite enthält die Standardoptionen, um Ihr IDS/IPS-System zum Laufen zu bringen. | |||

{| class="wikitable sortable" | |||

|- | |||

|| Aktiviert | |||

|| Suricata einschalten | |||

|- | |||

|| IPS-Modus | |||

|| Wenn aktiviert, kann das System verdächtige Pakete verwerfen. | |||

* Damit dies funktioniert, muss Ihre Netzwerkkarte Netmap unterstützen. | |||

* Die Aktion für eine Regel muss "drop" sein, um das Paket zu verwerfen, dies kann pro Regel oder Regelsatz konfiguriert werden (unter Verwendung eines Eingabefilters) | |||

|- | |||

|| Promiskuitiver Modus | |||

|| Mithören von Verkehr im Promiscuous-Modus. (alle Pakete anstelle von nur den an diese Netzwerkschnittstelle adressierten) | |||

|- | |||

|| Aktiviere Syslog-Warnungen | |||

|| Alarme an Syslog senden, unter Verwendung des Fast-Log-Formats | |||

|- | |||

|| Aktiviere eve syslog Ausgabe | |||

|| Alarme im [https://suricata.readthedocs.io/en/suricata-5.0.5/output/eve/eve-json-output.html EVE] Format an Syslog senden, unter Verwendung von Log Level Info. | |||

* Dies ändert nichts an der vom Produkt selbst verwendeten Alarm-Protokollierung. | |||

* Drop Logs werden nur an den internen Logger gesendet, aufgrund von Einschränkungen in Suricata. | |||

|- | |||

|| Mustervergleicher | |||

|| Steuert den Algorithmus für die Mustererkennung. | |||

* Aho-Corasick ist die Voreinstellung. | |||

* Auf unterstützten Plattformen ist Hyperscan die beste Option. | |||

* Auf Standard-Hardware, wenn Hyperscan nicht verfügbar ist, wird die Einstellung "Aho-Corasick Ken Steele Variante" empfohlen, da sie besser funktioniert als "Aho-Corasick". | |||

|- | |||

|| Schnittstellen | |||

|| Zu schützende Schnittstellen. | |||

* Im IPS-Modus müssen dies echte Schnittstellen sein, die Netmap unterstützen. (wenn Sie VLANs verwenden, aktivieren Sie IPS auf der übergeordneten Schnittstelle) | |||

|- | |||

|| Protokoll rotieren | |||

|| Rotationshäufigkeit des Protokolls, wird auch für die interne Ereignisprotokollierung verwendet (siehe Registerkarte "Alert") | |||

|- | |||

|| Logs speichern | |||

|| Anzahl der zu speichernden Protokolle | |||

|- | |||

|} | |||

; Tipp | |||

: Wenn Sie ein externes Berichtstool verwenden, können Sie Ihr [https://suricata.readthedocs.io/en/suricata-5.0.5/output/eve/eve-json-output.html EVE]-Protokoll ganz einfach per Syslog versenden. | |||

:* Aktivieren Sie einfach "Enable EVE syslog output" und erstellen Sie ein Ziel in System ‣ Settings ‣ Logging / Targets. (Filter Anwendung "suricata" und Level "info") | |||

; Hinweis | |||

: Wenn Sie den IPS-Modus verwenden, stellen Sie sicher, dass alle Hardware-Offloading-Funktionen in den Schnittstelleneinstellungen deaktiviert sind (Schnittstellen ‣ Einstellungen). | |||

:* Vor Version 20.7 war "VLAN Hardware Filtering" nicht deaktiviert, was bei einigen Netzwerkkarten zu Problemen führen kann. | |||

Version vom 5. März 2023, 10:31 Uhr

Einstellungen

| Option | Beschreibung |

|---|---|

| Aktiviert | Einbruchserkennungssystem aktivieren |

| IPS-Modus | Schutzmodus aktivieren (Verkehr blockieren)

|

| Promiscuous-Modus | Aktiviere den promiscuous-Modus

|

| Enable syslog alerts | Warnmeldungen im Schnellprotokollformat an das Systemprotokoll senden

|

| Enable eve syslog output | Senden von Warnmeldungen im Vorabendformat an syslog, unter Verwendung von Loglevel-Informationen

|

| Musterprüfer | Mehrmustervergleichsalgorithmus, der verwendet werden soll |

| Schnittstellen | Wählen Sie die zu verwendende Schittstelle(n) aus

|

| Protokoll rotieren | Alarmprotokolle zum angegebenen Intervall rotieren |

| Protokolle speichern | Anzahl an Protokollen, die behalten werden |

Grundkonfiguration

- „Services > Intrusion Detection > Administration“

- OPNsense/IDS/Verwaltung/Einstellungen

- Als Erstes aktivieren wir den „Advanced Mode“ (1), um die erweiterten Optionen zu haben

- Anschließend aktivieren wir den Dienst Suricata überhaupt (2)

- Zu Beginn des Artikels haben wir ja den Unterschied zwischen IDS und IPS beschrieben

- soll die OPNsense den Traffic aktiv unterbrechen, dann müssen wir den „IPS mode“ aktivieren (3)

- Übrigens: das IPS Suricata wird auch von kommerziellen Security-Produkten wie FireEye eingesetzt

- Promiscuouse mode

Für den Fall, dass wir einen VLAN-Trunk an die OPNsense heranführen, müssen wir den „Promiscuouse mode“ aktivieren,

- da dann das zugrundeliegende physikalische Interface überwacht wird und

- OPNsense auch die Pakete anfassen soll, die eigentlich nicht für das Interface gedacht sind (4)

- Hinweis

- es ist auch möglich, die VLAN-Interfaces zu überwachen.

- Die Möglichkeiten dazu sind abhängig von der Schnittstellen-Hardware und letztlich von den Treibern.

- Bei einigen Systemen führt das Überwachen von VLAN-Interfaces zum Verlust der Konnektivität.

- Wenn wir die Alarme und Blocks des IPS verwerten wollen (Dashboards, Korrelationen, SIEM, SOAR), dann können wir die Daten per Syslog weiterleiten (z.B. an Graylog oder Splunk) (5)

- Im Gegensatz zu einem normalen Paketfilter, dessen IP-Adressberechnungen rein nummerisch erfolgen, nimmt ein IPS eine große Menge an Mustern und vergleicht sie mit dem tatsächlichen Traffic.

- Die Software zum Abgleich kann unterschiedlich ressourcenhungrig und effizient gestalten werden.

- Wir haben bislang gute Erfahrungen mit dem „Pattern matcher“ Hyperscan gemacht (6).

- Unter (7) legen wir fest, an welchen Interfaces ein IPS aktiviert werden soll.

- Es gibt Stimmen, die ein IPS am WAN-Interface für unnötig halten, wenn NAT durchgeführt wird.

- Wir konnten das bislang nicht nachvollziehen.

- Anschließend wird unter „Home networks“ noch festgelegt, welche IPs im internen Netzwerk genutzt werden.

- Diese Information wird auch dynamisch in Mustern verwendet (8).

- Zum Schluss einmal auf „Apply“ klicken, um die Einstellungen zu übernehmen und zu speichern (9).

TMP

Einstellungen

| Aktiviert | Einbruchserkennungssystem aktivieren. | |

| IPS-Modus | Enable protection mode (block traffic).Before enabling, please disable all hardware offloading first in advanced network. | |

| Promiscuous-Modus | Aktiviere den promiscuous-Modus.

|

|

| Enable syslog alerts | Send alerts to system log in fast log format.

|

|

| Enable eve syslog output | Send alerts in eve format to syslog, using log level info.

|

|

| Musterprüfer |

| Geben Sie den Mehrmustervergleichsalgorithmus an, der verwendet werden soll. | |

| Schnittstellen |

| Alles entfernen

Wählen Sie die zu verwendende Schittstelle(n) aus.

|

|

| Protokoll rotieren |

| Alarmprotokolle zum angegebenen Intervall rotieren. | |

| Protokolle speichern | Anzahl an Protokollen, die behalten werden. |

TMP

Allgemeine Einstellungen

Die Einstellungsseite enthält die Standardoptionen, um Ihr IDS/IPS-System zum Laufen zu bringen.

| Aktiviert | Suricata einschalten |

| IPS-Modus | Wenn aktiviert, kann das System verdächtige Pakete verwerfen.

|

| Promiskuitiver Modus | Mithören von Verkehr im Promiscuous-Modus. (alle Pakete anstelle von nur den an diese Netzwerkschnittstelle adressierten) |

| Aktiviere Syslog-Warnungen | Alarme an Syslog senden, unter Verwendung des Fast-Log-Formats |

| Aktiviere eve syslog Ausgabe | Alarme im EVE Format an Syslog senden, unter Verwendung von Log Level Info.

|

| Mustervergleicher | Steuert den Algorithmus für die Mustererkennung.

|

| Schnittstellen | Zu schützende Schnittstellen.

|

| Protokoll rotieren | Rotationshäufigkeit des Protokolls, wird auch für die interne Ereignisprotokollierung verwendet (siehe Registerkarte "Alert") |

| Logs speichern | Anzahl der zu speichernden Protokolle |

- Tipp

- Wenn Sie ein externes Berichtstool verwenden, können Sie Ihr EVE-Protokoll ganz einfach per Syslog versenden.

- Aktivieren Sie einfach "Enable EVE syslog output" und erstellen Sie ein Ziel in System ‣ Settings ‣ Logging / Targets. (Filter Anwendung "suricata" und Level "info")

- Hinweis

- Wenn Sie den IPS-Modus verwenden, stellen Sie sicher, dass alle Hardware-Offloading-Funktionen in den Schnittstelleneinstellungen deaktiviert sind (Schnittstellen ‣ Einstellungen).

- Vor Version 20.7 war "VLAN Hardware Filtering" nicht deaktiviert, was bei einigen Netzwerkkarten zu Problemen führen kann.