OPNsense/IDS/Verwaltung/Regelwerke: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| Zeile 15: | Zeile 15: | ||

|- | |- | ||

| abuse.ch/URLhaus || | | abuse.ch/URLhaus || | ||

|} | |||

{| class="wikitable sortable options" | |||

|- | |||

! Regelwerk !! Beschreibung | |||

|- | |- | ||

| ET open/botcc || https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ | | ET open/botcc || https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ | ||

| Zeile 115: | Zeile 120: | ||

|- | |- | ||

| ET open/tor || | | ET open/tor || | ||

|} | |||

{| class="wikitable sortable options" | |||

|- | |||

! Regelwerk !! Beschreibung | |||

|- | |- | ||

| OPNsense-App-detect/file-transfer || https://github.com/opnsense/rules | | OPNsense-App-detect/file-transfer || https://github.com/opnsense/rules | ||

Version vom 11. März 2023, 08:13 Uhr

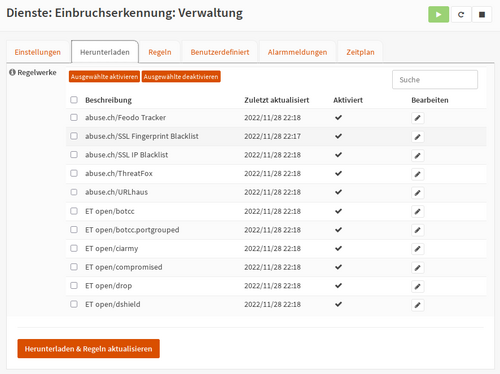

Verfügbare Regelsätze

Regelwerke

| Regelwerk | Beschreibung |

|---|---|

| abuse.ch/Feodo Tracker | https://feodotracker.abuse.ch/blocklist/ |

| abuse.ch/SSL Fingerprint Blacklist | |

| abuse.ch/SSL IP Blacklist | |

| abuse.ch/ThreatFox | |

| abuse.ch/URLhaus |

| Regelwerk | Beschreibung |

|---|---|

| ET open/botcc | https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ |

| ET open/botcc.portgrouped | |

| ET open/ciarmy | |

| ET open/compromised | |

| ET open/drop | |

| ET open/dshield | |

| ET open/emerging-activex | |

| ET open/emerging-adware_pup | |

| ET open/emerging-attack_response | |

| ET open/emerging-chat | |

| ET open/emerging-coinminer | |

| ET open/emerging-current_events | |

| ET open/emerging-deleted | |

| ET open/emerging-dns | |

| ET open/emerging-dos | |

| ET open/emerging-exploit | |

| ET open/emerging-exploit_kit | |

| ET open/emerging-ftp | |

| ET open/emerging-games | |

| ET open/emerging-hunting | |

| ET open/emerging-icmp | |

| ET open/emerging-icmp_info | |

| ET open/emerging-imap | |

| ET open/emerging-inappropriate | |

| ET open/emerging-info | |

| ET open/emerging-ja3 | |

| ET open/emerging-malware | |

| ET open/emerging-misc | |

| ET open/emerging-mobile_malware | |

| ET open/emerging-netbios | |

| ET open/emerging-p2p | |

| ET open/emerging-phishing | |

| ET open/emerging-policy | |

| ET open/emerging-pop3 | |

| ET open/emerging-rpc | |

| ET open/emerging-scada | |

| ET open/emerging-scan | |

| ET open/emerging-shellcode | |

| ET open/emerging-smtp | |

| ET open/emerging-snmp | |

| ET open/emerging-sql | |

| ET open/emerging-telnet | |

| ET open/emerging-tftp | |

| ET open/emerging-user_agents | |

| ET open/emerging-voip | |

| ET open/emerging-web_client | |

| ET open/emerging-web_server | |

| ET open/emerging-web_specific_apps | |

| ET open/emerging-worm | |

| ET open/tor |

| Regelwerk | Beschreibung |

|---|---|

| OPNsense-App-detect/file-transfer | https://github.com/opnsense/rules |

| OPNsense-App-detect/mail | |

| OPNsense-App-detect/media-streaming | |

| OPNsense-App-detect/messaging | |

| OPNsense-App-detect/social-networking | |

| OPNsense-App-detect/test | |

| OPNsense-App-detect/uncategorized |

Emerging Threats

Emerging Threats (ET) verfügt über eine Vielzahl von IDS/IPS-Regelsätzen.

- Es gibt eine freie, BSD-lizenzierte Version und eine kostenpflichtige Version.

ET Open

Das ETOpen Ruleset ist nicht ein Full-Coverage Ruleset und kann für viele regulierte Umgebungen nicht ausreichend sein und sollte daher nicht als eigenständiges Ruleset verwendet werden.

OPNsense hat eine integrierte Unterstützung für ETOpen-Regeln.* Für Details und Richtlinien siehe: http://doc.emergingthreats.net/bin/view/Main/EmergingFAQ

- Für die Dokumentation der Regeln: http://doc.emergingthreats.net/

ETPro Telemetrie

Proofpoint bietet eine kostenlose Alternative für den bekannten ET Pro Telemetry edition Regelsatz.

Abuse.ch

Abuse.ch bietet verschiedene Blacklists zum Schutz vor betrügerischen Netzwerken an.

SSL Blacklist

Die SSL Blacklist (SSLBL) ist ein Projekt, das von abuse.ch unterhalten wird.

- Ziel ist es, eine Liste von "schlechten" SSL-Zertifikaten bereitzustellen, die von abuse.ch mit Malware oder Botnetz-Aktivitäten in Verbindung gebracht werden.

- SSLBL stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an.

Siehe für Details: https://sslbl.abuse.ch/

Feodo Tracker

Feodo (auch bekannt als Cridex oder Bugat) ist ein Trojaner, der dazu verwendet wird, Bankbetrug zu begehen und vertrauliche Informationen vom Computer des Opfers zu stehlen, z. B. Kreditkartendaten oder Anmeldeinformationen.

- Derzeit verfolgt Feodo Tracker vier Versionen von Feodo, die von Feodo Tracker als Version A, Version B, Version C und Version D bezeichnet werden:* Version A Wird auf kompromittierten Webservern gehostet, auf denen ein nginx-Proxy an Port 8080 TCP läuft, der den gesamten Botnet-Verkehr an einen Tier-2-Proxy-Knoten weiterleitet.

- Der Botnet-Verkehr trifft in der Regel direkt auf diese Hosts an Port 8080 TCP, ohne einen Domänennamen zu verwenden.

- Version B Wird auf Servern gehostet, die von Cyberkriminellen ausschließlich zum Hosten eines Feodo-Botnet-Controllers gemietet und betrieben werden.

- Nutzt in der Regel einen Domänennamen innerhalb der ccTLD .ru.

- Der Botnet-Verkehr erfolgt in der Regel über den TCP-Port 80.

- Version C Nachfolger von Feodo, völlig anderer Code.

- Version C wird auf derselben Botnet-Infrastruktur wie Version A gehostet (kompromittierte Webserver, nginx auf Port 8080 TCP oder Port 7779 TCP, keine Domänennamen), verwendet aber eine andere URL-Struktur.

- Diese Version ist auch unter den Namen Geodo und Emotet bekannt.

- Version D Nachfolger von Cridex.

- Diese Version ist auch als Dridex bekannt

Siehe für Details: https://feodotracker.abuse.ch/

URLHaus-Liste

OPNsense Version 18.1.7 führte die URLHaus Liste von abuse.ch ein, die kompromittierte Seiten sammelt, die Malware verbreiten.

Siehe für Details: https://urlhaus.abuse.ch/

Regeln zur App-Erkennung

Mit OPNsense 18.1.11 wurde das Regelwerk zur App-Erkennung eingeführt.

- Da etwa 80 Prozent des Datenverkehrs Webanwendungen sind, konzentrieren sich diese Regeln auf das Blockieren von Webdiensten und den dahinter stehenden URLs.

Wenn Sie zu dem Regelsatz beitragen wollen, sehen Sie unter: https://github.com/opnsense/rules