OPNsense/IDS/Verwaltung/Regelwerke: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| Zeile 1: | Zeile 1: | ||

== Abuse.ch == | == Abuse.ch == | ||

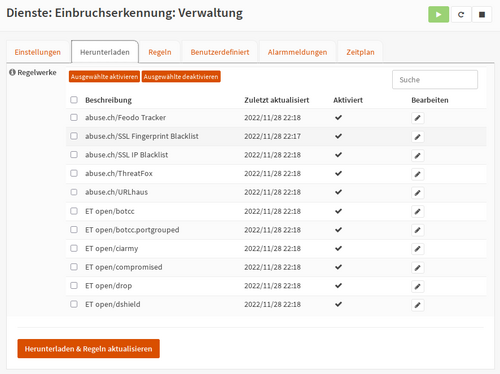

[[File:opnSenseEinbruchserkennungVerwaltungHerunterladen.png|mini|500px]] | [[File:opnSenseEinbruchserkennungVerwaltungHerunterladen.png|mini|500px]] | ||

; | ; Blacklists zum Schutz vor betrügerischen Netzwerken | ||

* https://abuse.ch | * https://abuse.ch | ||

{| class="wikitable sortable options" | {| class="wikitable sortable options" | ||

|- | |- | ||

| Zeile 17: | Zeile 18: | ||

| abuse.ch/URLhaus || | | abuse.ch/URLhaus || | ||

|} | |} | ||

=== Feodo Tracker === | === Feodo Tracker === | ||

| Zeile 53: | Zeile 47: | ||

Siehe https://feodotracker.abuse.ch/ | Siehe https://feodotracker.abuse.ch/ | ||

=== SSL Blacklist === | |||

; Die ''SSL Blacklist'' (SSLBL) ist ein Projekt, das von abuse.ch unterhalten wird | |||

* Ziel ist es, eine Liste von "schlechten" SSL-Zertifikaten bereitzustellen, die von abuse.ch mit Malware oder Botnetz-Aktivitäten in Verbindung gebracht werden | |||

* SSLBL stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an | |||

Siehe https://sslbl.abuse.ch | |||

=== URLHaus-Liste === | === URLHaus-Liste === | ||

Version vom 16. März 2023, 13:18 Uhr

Abuse.ch

- Blacklists zum Schutz vor betrügerischen Netzwerken

| Regelwerk | Beschreibung |

|---|---|

| abuse.ch/Feodo Tracker | https://feodotracker.abuse.ch/blocklist/ |

| abuse.ch/SSL Fingerprint Blacklist | |

| abuse.ch/SSL IP Blacklist | |

| abuse.ch/ThreatFox | |

| abuse.ch/URLhaus |

Feodo Tracker

- Feodo ist ein Trojaner

- auch bekannt als Cridex oder Bugat

- Bankbetrug und Diebstahl von Informationen

- z. B. Kreditkartendaten oder Anmeldeinformationen

- Versionen des Feodo Trackers

| Version | Beschreibung |

|---|---|

| Version A | Wird auf kompromittierten Webservern gehostet, auf denen ein nginx-Proxy an Port 8080 TCP läuft, der den gesamten Botnet-Verkehr an einen Tier-2-Proxy-Knoten weiterleitet.

|

| Version B | Wird auf Servern gehostet, die von Cyberkriminellen ausschließlich zum Hosten eines Feodo-Botnet-Controllers gemietet und betrieben werden.

|

| Version C | Nachfolger von Feodo, völlig anderer Code.

|

| Version D | 'Nachfolger von Cridex.

|

Siehe https://feodotracker.abuse.ch/

SSL Blacklist

- Die SSL Blacklist (SSLBL) ist ein Projekt, das von abuse.ch unterhalten wird

- Ziel ist es, eine Liste von "schlechten" SSL-Zertifikaten bereitzustellen, die von abuse.ch mit Malware oder Botnetz-Aktivitäten in Verbindung gebracht werden

- SSLBL stützt sich auf SHA1-Fingerprints von bösartigen SSL-Zertifikaten und bietet verschiedene Blacklists an

Siehe https://sslbl.abuse.ch

URLHaus-Liste

- OPNsense Version 18.1.7 führte die URLHaus Liste von abuse.ch ein, die kompromittierte Seiten sammelt, die Malware verbreiten

Siehe für Details: https://urlhaus.abuse.ch/

Emerging Threats

- Emerging Threats (ET) verfügt über eine Vielzahl von IDS/IPS-Regelsätzen.

- Es gibt eine freie, BSD-lizenzierte Version und eine kostenpflichtige Version

ET Open

- OPNsense hat eine integrierte Unterstützung für ETOpen-Regeln

- ETOpen Ruleset ist nicht Full-Coverage

- kann mache Umgebungen nicht ausreichend sein

- sollte daher nicht als eigenständiges Ruleset verwendet werden

- Details und Richtlinien

- Dokumentation der Regeln

ETPro Telemetrie

- Proofpoint bietet eine kostenlose Alternative für den bekannten ET Pro Telemetry edition Regelsatz

| Regelwerk | Beschreibung |

|---|---|

| ET open/botcc | https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ |

| ET open/botcc.portgrouped | |

| ET open/ciarmy | |

| ET open/compromised | |

| ET open/drop | |

| ET open/dshield | |

| ET open/emerging-activex | |

| ET open/emerging-adware_pup | |

| ET open/emerging-attack_response | |

| ET open/emerging-chat | |

| ET open/emerging-coinminer | |

| ET open/emerging-current_events | |

| ET open/emerging-deleted | |

| ET open/emerging-dns | |

| ET open/emerging-dos | |

| ET open/emerging-exploit | |

| ET open/emerging-exploit_kit | |

| ET open/emerging-ftp | |

| ET open/emerging-games | |

| ET open/emerging-hunting | |

| ET open/emerging-icmp | |

| ET open/emerging-icmp_info | |

| ET open/emerging-imap | |

| ET open/emerging-inappropriate | |

| ET open/emerging-info | |

| ET open/emerging-ja3 | |

| ET open/emerging-malware | |

| ET open/emerging-misc | |

| ET open/emerging-mobile_malware | |

| ET open/emerging-netbios | |

| ET open/emerging-p2p | |

| ET open/emerging-phishing | |

| ET open/emerging-policy | |

| ET open/emerging-pop3 | |

| ET open/emerging-rpc | |

| ET open/emerging-scada | |

| ET open/emerging-scan | |

| ET open/emerging-shellcode | |

| ET open/emerging-smtp | |

| ET open/emerging-snmp | |

| ET open/emerging-sql | |

| ET open/emerging-telnet | |

| ET open/emerging-tftp | |

| ET open/emerging-user_agents | |

| ET open/emerging-voip | |

| ET open/emerging-web_client | |

| ET open/emerging-web_server | |

| ET open/emerging-web_specific_apps | |

| ET open/emerging-worm | |

| ET open/tor |

Regeln zur App-Erkennung

- Blockieren von Webdiensten und den dahinter stehenden URLs

- 80 Prozent des Datenverkehrs sind Webanwendungen

- Weitere Informationen

| Regelwerk | Beschreibung |

|---|---|

| OPNsense-App-detect/file-transfer | |

| OPNsense-App-detect/mail | |

| OPNsense-App-detect/media-streaming | |

| OPNsense-App-detect/messaging | |

| OPNsense-App-detect/social-networking | |

| OPNsense-App-detect/test | |

| OPNsense-App-detect/uncategorized |