Informationssicherheit: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

||

| Zeile 1: | Zeile 1: | ||

''' | '''Sicherheit''' - Zustand frei von unvertretbaren Risiken (gefahrenfrei) | ||

== Beschreibung == | ==== Beschreibung ==== | ||

; Sicherheit | |||

: Lateinisch: sēcūritās, sēcūrus „sorglos“, sēd „ohne“ und cūra „(Für-)Sorge“ | |||

; bezogen auf | |||

* | * Lebewesen | ||

* | * Objekte/Systeme | ||

* Wertvorstellungen | |||

* Zeitraum | |||

* ... | |||

* | |||

* | |||

* | |||

; Sicherheit als Grundbedürfnis | |||

; | Sicherheitsbedarf steigt | ||

* Globalisierung | |||

* | * steigende Mobilität | ||

* | * wachsender Abhängigkeit von Technik | ||

* | |||

; | ===== Relative Sicherheit ===== | ||

* | ; Relativer Zustand der Gefahrenfreiheit | ||

* | begrenzt auf | ||

* | * Zeitraum | ||

* Umgebung | |||

* Bedingungen | |||

; Ereignisse, die sich nicht beeinflussen oder voraussehen lassen | |||

; | * Sicherheitsvorkehrungen können zu Fall gebracht werden | ||

* | |||

; | ; Beeinträchtigungen können nicht ausgeschlossen werden | ||

* | * Nur hinreichend unwahrscheinlich gemacht werden | ||

; | ; Beispiel Kraftfahrzeugwesen | ||

* | * Zahlreiche Vorschriften | ||

* | * Regelmäßige Kontrollen | ||

Das Führen von Kraftfahrzeugen für dennoch regelmäßig zu gefährlichen Zuständen | |||

* | * unabsichtlich | ||

** fahrlässig | |||

* absichtlich | |||

** böswillig | |||

===== Vertretbaren Risiken ===== | |||

=== | ===== Komplexe Systeme ===== | ||

; In komplexen Systemen lassen sich Risiken nicht völlig auszuschließen | |||

; | ; Vertretbares Risiko | ||

* | * hängt von vielen Faktoren ab | ||

* | * wird subjektiv und kulturell verschieden bewertet | ||

; Wahrscheinlichkeiten | |||

* höhere Wahrscheinlichkeiten für Beeinträchtigungen mit steigendem Nutzen werden als vertretbar angesehen | |||

* Aktien-Spekulation, Teilnahme am Straßenverkehr, ... | |||

; Sicherheitskonzepte | |||

* Definierter Zustand von Sicherheit | |||

; | * Definition von Maßnahmen | ||

* | |||

* | |||

; | ; Erfolgreiche Sicherheitsmaßnahmen | ||

* können Beeinträchtigungen (erwartete und unerwartete) abwehren oder hinreichend unwahrscheinlich machen | |||

=== | ==== Security und Safety ==== | ||

; | ; Sicherheit umfasst Security und Safety | ||

; | ; Security | ||

* | Angriffssicherheit | ||

* | * Sicherheit eines Systems | ||

* | * Schutz des Objektes vor der Umgebung | ||

* Immunität | |||

; Safety | |||

; | Betriebssicherheit | ||

* Zuverlässigkeit eines Systems | |||

* | * Schutz der Umgebung vor einem Objekt | ||

* | * Isolation | ||

* | |||

; | ; Sicherheitskonzepte spezifizieren diese Anforderungen | ||

Es ist unzureichend, von einer Fluchttür lediglich „Sicherheit“ zu fordern. | |||

; | ; Safety-Anforderung | ||

* | * Gewährleistung eines gefahrlosen Flucht- und Rettungsweges | ||

; | ; Security-Anforderung | ||

* | * Vermeidung einer unberechtigten Nutzung der Tür im Normalbetrieb | ||

; | ==== Wirtschaftliche Sicherheit ==== | ||

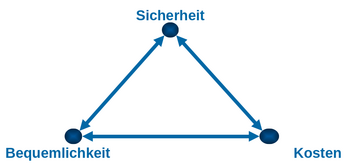

* | [[File:sicherheitSpannungsfeld.png|mini|350px|Sicherheit im Spannungsfeld]] | ||

; Materieller / finanziellen Mittel | |||

* ist für die Existenz oder | |||

* für geplanten Vorhaben | |||

* im vorgesehenen Zeitraum gewährleistet | |||

; Dies kann sowohl | |||

; | * das einzelne Individuum betreffen, als auch | ||

* Kollektive (betriebswirtschaftliche Unternehmen oder ganze Staaten) | |||

* | |||

* | |||

; Versicherungen | |||

* Absicherung unabweisbare Gefahren | |||

* | * erhöht nicht objektiv die Sicherheit | ||

* | * aber das subjektive Sicherheitsgefühl | ||

* | * im Eintrittsfall eine Behebung oder Ausgleich des Schadens ermöglichen | ||

; | ; Betriebswirtschaftliche Sicherheit | ||

* | * technische, logistische und organisatorische Maßnahmen | ||

* in Bezug auf Maschinen oder Anlagen im industriellen Bereich | |||

* Ausfallsicherheit, Verlässlichkeit und Verfügbarkeit | |||

; | ==== Technische Sicherheit ==== | ||

===== Betriebssicherheit ===== | |||

* | ; Technische Konstruktionen oder Objekte | ||

* | ; Zustand der voraussichtlich störungsfreien und gefahrenfreien Funktion | ||

* „Sicherheit“ ist abhängig von ihrer Definition | |||

* welcher Grad von Unsicherheit akzeptiert wird | |||

===== Zuverlässigkeit ===== | |||

* | * Tritt bei einer Störung keine Gefährdung auf, spricht man von Zuverlässigkeit | ||

* | * Die Norm IEC 61508 definiert Sicherheit als „Freiheit von unvertretbaren Risiken“ | ||

* | * „funktionalen Sicherheit“ als Teilaspekt der Gesamtsicherheit | ||

==== | ===== Bauteilzuverlässigkeit ===== | ||

; | ; Technische Konstruktionen oder Objekte | ||

; Bauteilzuverlässigkeit | |||

* | * Primäre Grundlage für die Betriebssicherheit | ||

* | * Bauteile dürfen nicht durch Überbelastung oder Materialversagen Ihre Funktionsfähigkeit verlieren | ||

; | ; Bedeutung der Software bei technischen Systemen | ||

* | * Software für sicherheitskritische Systeme | ||

* | * hoher Aufwand für die Sicherstellung der Fehlerarmut der Software | ||

* strenge Maßstäbe an den Softwareentwicklungsprozess | |||

* Für einige Bereiche gibt es einschlägige Normen Industrien (Eisenbahn: EN 50128) | |||

; | ; Kosten vs. Sicherheit | ||

* Häufig stehen kostenaufwändige Sicherheitsmaßnahmen den wirtschaftlichen Belangen zum Kapitalgewinn entgegen | |||

* | |||

==== | ==== Sicherheitstechnik ==== | ||

; | ===== Unmittelbare Sicherheit ===== | ||

; Gefahrenentstehung wird verhindert | |||

; safe-life-Ansatz | |||

* Versagen wird ausgeschlossen | |||

* Klärung aller äußeren Einflüsse | |||

* sicheres Bemessen | |||

* weiterer Kontrolle wird | |||

* beschränktes Versagen ermöglicht gefahrlose Außerbetriebnahme möglich | |||

; | ; redundante Anordnung von Baugruppen | ||

* Gesamtfunktion immer gewährleistet | |||

* auch bei Teilausfällen | |||

==== | ===== Verfahren der Sicherheitstechnik ===== | ||

* Auswirkungsanalyse | |||

* [[Fehlerbaumanalyse]] | |||

* [[PAAG]]-Verfahren | |||

===== Unbeabsichtigten Folgen von Sicherheitssysteme ===== | |||

; können Sicherheitsgewinn zunichtemachen | |||

; Prognosen vs. empirische Beobachtung | |||

* | * Der auf Prognosen setzenden Sicherheitsforschung wird vorgeworfen, empirische Beobachtung der Systeme zu vernachlässigen | ||

; | ; Beispiel: Risiken von VPN | ||

Risiken und Nebenwirkungen beim Einsatz von VPNs | |||

* Nicht alle VPN-Systeme sind sicher gegen Man-in-the-Middle-Angriffe | |||

* insbesondere in der Phase des Aushandelns der Übertragungs- und Kryptografiesparameter | |||

Implementierung von VPNs erfordert eine Menge Vorarbeiten | |||

* Vielzahl und Komplexität der verfügbaren Protokolle | |||

* | |||

VPNs erfordert je nach Architektur erhebliche zusätzliche Ressourcen | |||

===== Schutzeinrichtungen ===== | |||

{| class="wikitable sortable options" | |||

|- | |||

! Schutzeinrichtung !! Beschreibung | |||

|- | |||

| Trennend || Verkleidung, Verdeckung, Sicherheitsdomänen, Firewall | |||

|- | |||

| Ortsbindend || Zweihandbedienung, Tipptaster, Anketten | |||

|- | |||

| Abweisend || Handabweiser, Zugangskontrolle, Raumverschluss | |||

|- | |||

| Detektierend || Lichtschranke, Pendelklappen, Monitoring, Intrusion Detektion | |||

|} | |||

==== | ==== Anhang ==== | ||

===== Siehe auch ===== | |||

{{Special:PrefixIndex/Sicherheit}} | |||

====== Links ====== | |||

======= Einzelnachweise ======= | |||

==== | |||

= | |||

== | |||

== | |||

== | |||

=== | |||

==== | |||

<references /> | <references /> | ||

===== Projekt ===== | ======= Projekt ======= | ||

======= Weblinks ======= | |||

<noinclude> | |||

===== | ===== Testfragen ===== | ||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

''Testfrage 1'' | ''Testfrage 1'' | ||

<div class="mw-collapsible-content">'''Antwort1'''</div> | <div class="mw-collapsible-content"> | ||

<nowiki>'''Antwort1''' | |||

</div> | |||

</div> | </div> | ||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

| Zeile 330: | Zeile 218: | ||

</div> | </div> | ||

[[Kategorie: | [[Kategorie:Sicherheit]] | ||

</noinclude> | </noinclude> | ||

Version vom 10. Mai 2023, 10:50 Uhr

Sicherheit - Zustand frei von unvertretbaren Risiken (gefahrenfrei)

Beschreibung

- Sicherheit

- Lateinisch: sēcūritās, sēcūrus „sorglos“, sēd „ohne“ und cūra „(Für-)Sorge“

- bezogen auf

- Lebewesen

- Objekte/Systeme

- Wertvorstellungen

- Zeitraum

- ...

- Sicherheit als Grundbedürfnis

Sicherheitsbedarf steigt

- Globalisierung

- steigende Mobilität

- wachsender Abhängigkeit von Technik

Relative Sicherheit

- Relativer Zustand der Gefahrenfreiheit

begrenzt auf

- Zeitraum

- Umgebung

- Bedingungen

- Ereignisse, die sich nicht beeinflussen oder voraussehen lassen

- Sicherheitsvorkehrungen können zu Fall gebracht werden

- Beeinträchtigungen können nicht ausgeschlossen werden

- Nur hinreichend unwahrscheinlich gemacht werden

- Beispiel Kraftfahrzeugwesen

- Zahlreiche Vorschriften

- Regelmäßige Kontrollen

Das Führen von Kraftfahrzeugen für dennoch regelmäßig zu gefährlichen Zuständen

- unabsichtlich

- fahrlässig

- absichtlich

- böswillig

Vertretbaren Risiken

Komplexe Systeme

- In komplexen Systemen lassen sich Risiken nicht völlig auszuschließen

- Vertretbares Risiko

- hängt von vielen Faktoren ab

- wird subjektiv und kulturell verschieden bewertet

- Wahrscheinlichkeiten

- höhere Wahrscheinlichkeiten für Beeinträchtigungen mit steigendem Nutzen werden als vertretbar angesehen

- Aktien-Spekulation, Teilnahme am Straßenverkehr, ...

- Sicherheitskonzepte

- Definierter Zustand von Sicherheit

- Definition von Maßnahmen

- Erfolgreiche Sicherheitsmaßnahmen

- können Beeinträchtigungen (erwartete und unerwartete) abwehren oder hinreichend unwahrscheinlich machen

Security und Safety

- Sicherheit umfasst Security und Safety

- Security

Angriffssicherheit

- Sicherheit eines Systems

- Schutz des Objektes vor der Umgebung

- Immunität

- Safety

Betriebssicherheit

- Zuverlässigkeit eines Systems

- Schutz der Umgebung vor einem Objekt

- Isolation

- Sicherheitskonzepte spezifizieren diese Anforderungen

Es ist unzureichend, von einer Fluchttür lediglich „Sicherheit“ zu fordern.

- Safety-Anforderung

- Gewährleistung eines gefahrlosen Flucht- und Rettungsweges

- Security-Anforderung

- Vermeidung einer unberechtigten Nutzung der Tür im Normalbetrieb

Wirtschaftliche Sicherheit

- Materieller / finanziellen Mittel

- ist für die Existenz oder

- für geplanten Vorhaben

- im vorgesehenen Zeitraum gewährleistet

- Dies kann sowohl

- das einzelne Individuum betreffen, als auch

- Kollektive (betriebswirtschaftliche Unternehmen oder ganze Staaten)

- Versicherungen

- Absicherung unabweisbare Gefahren

- erhöht nicht objektiv die Sicherheit

- aber das subjektive Sicherheitsgefühl

- im Eintrittsfall eine Behebung oder Ausgleich des Schadens ermöglichen

- Betriebswirtschaftliche Sicherheit

- technische, logistische und organisatorische Maßnahmen

- in Bezug auf Maschinen oder Anlagen im industriellen Bereich

- Ausfallsicherheit, Verlässlichkeit und Verfügbarkeit

Technische Sicherheit

Betriebssicherheit

- Technische Konstruktionen oder Objekte

- Zustand der voraussichtlich störungsfreien und gefahrenfreien Funktion

- „Sicherheit“ ist abhängig von ihrer Definition

- welcher Grad von Unsicherheit akzeptiert wird

Zuverlässigkeit

- Tritt bei einer Störung keine Gefährdung auf, spricht man von Zuverlässigkeit

- Die Norm IEC 61508 definiert Sicherheit als „Freiheit von unvertretbaren Risiken“

- „funktionalen Sicherheit“ als Teilaspekt der Gesamtsicherheit

Bauteilzuverlässigkeit

- Technische Konstruktionen oder Objekte

- Bauteilzuverlässigkeit

- Primäre Grundlage für die Betriebssicherheit

- Bauteile dürfen nicht durch Überbelastung oder Materialversagen Ihre Funktionsfähigkeit verlieren

- Bedeutung der Software bei technischen Systemen

- Software für sicherheitskritische Systeme

- hoher Aufwand für die Sicherstellung der Fehlerarmut der Software

- strenge Maßstäbe an den Softwareentwicklungsprozess

- Für einige Bereiche gibt es einschlägige Normen Industrien (Eisenbahn: EN 50128)

- Kosten vs. Sicherheit

- Häufig stehen kostenaufwändige Sicherheitsmaßnahmen den wirtschaftlichen Belangen zum Kapitalgewinn entgegen

Sicherheitstechnik

Unmittelbare Sicherheit

- Gefahrenentstehung wird verhindert

- safe-life-Ansatz

- Versagen wird ausgeschlossen

- Klärung aller äußeren Einflüsse

- sicheres Bemessen

- weiterer Kontrolle wird

- beschränktes Versagen ermöglicht gefahrlose Außerbetriebnahme möglich

- redundante Anordnung von Baugruppen

- Gesamtfunktion immer gewährleistet

- auch bei Teilausfällen

Verfahren der Sicherheitstechnik

- Auswirkungsanalyse

- Fehlerbaumanalyse

- PAAG-Verfahren

Unbeabsichtigten Folgen von Sicherheitssysteme

- können Sicherheitsgewinn zunichtemachen

- Prognosen vs. empirische Beobachtung

- Der auf Prognosen setzenden Sicherheitsforschung wird vorgeworfen, empirische Beobachtung der Systeme zu vernachlässigen

- Beispiel

- Risiken von VPN

Risiken und Nebenwirkungen beim Einsatz von VPNs

- Nicht alle VPN-Systeme sind sicher gegen Man-in-the-Middle-Angriffe

- insbesondere in der Phase des Aushandelns der Übertragungs- und Kryptografiesparameter

Implementierung von VPNs erfordert eine Menge Vorarbeiten

- Vielzahl und Komplexität der verfügbaren Protokolle

VPNs erfordert je nach Architektur erhebliche zusätzliche Ressourcen

Schutzeinrichtungen

| Schutzeinrichtung | Beschreibung |

|---|---|

| Trennend | Verkleidung, Verdeckung, Sicherheitsdomänen, Firewall |

| Ortsbindend | Zweihandbedienung, Tipptaster, Anketten |

| Abweisend | Handabweiser, Zugangskontrolle, Raumverschluss |

| Detektierend | Lichtschranke, Pendelklappen, Monitoring, Intrusion Detektion |

Anhang

Siehe auch

Links

= Einzelnachweise =

= Projekt =

= Weblinks =

Testfragen

Testfrage 1

<nowiki>Antwort1

Testfrage 2

Antwort2

Testfrage 3

Antwort3

Testfrage 4

Antwort4

Testfrage 5

Antwort5