Skript/Verinice/Grundlagen: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 53: | Zeile 53: | ||

= Weiteres = | = Weiteres = | ||

== Weitere Zielobjekte == | |||

{{:Verinice/Weitere Zielobjekte}} | {{:Verinice/Weitere Zielobjekte}} | ||

== Audit und Revision == | |||

{{:Verinice/Audit und Revision}} | {{:Verinice/Audit und Revision}} | ||

{{:Verinice/Business Continuity Management}} | {{:Verinice/Business Continuity Management}} | ||

{{:Verinice/Datenbank}} | {{:Verinice/Datenbank}} | ||

{{:Verinice/Konsolidator}} | {{:Verinice/Konsolidator}} | ||

== Screenshots == | |||

{{:Verinice/Screenshots}} | {{:Verinice/Screenshots}} | ||

== Verinice kompilieren == | |||

{{:Verinice/Kompilieren|Kompilieren}} | {{:Verinice/Kompilieren|Kompilieren}} | ||

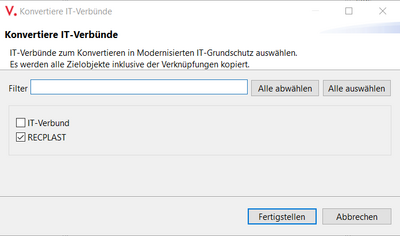

{{:Verinice/Konvertierung alter IT-Verbünde|Konvertierung}} | {{:Verinice/Konvertierung alter IT-Verbünde|Konvertierung}} | ||

[[Kategorie:Skript]] | [[Kategorie:Skript]] | ||

Version vom 2. Juni 2023, 15:19 Uhr

Grundlagen

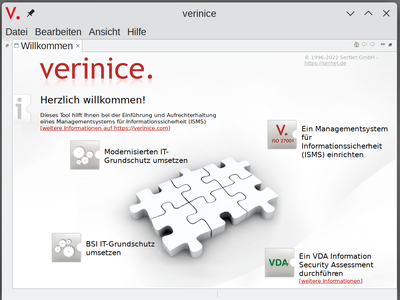

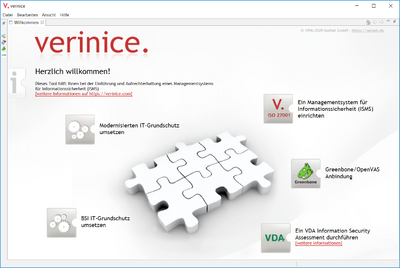

Verinice - Werkzeug für das Management von Informationssicherheit

Beschreibung

- verinice unterstützt beim Aufbau und Betrieb eines Managementsystems für Informationssicherheit (ISMS)

- verinice unterstützt bei der Arbeit als CISO oder IT-Sicherheitsbeauftragte

- Relevante Standards

- bereits integriert

- oder einfach importierbar

- Daten werden in einem Objektmodell gespeichert

- auf die Anforderungen der Informationssicherheit zugeschnitten

- dynamisch erweiterbar

- Nachhaltiger IS-Prozess

- ISO 27001

- BSI IT Grundschutz

- IDW PS 330

- weitere Standards

- ISMS Tool

- Windows, Linux und macOS

- anpassbar, erweiterbar, skalierbar

- Verbreitung

- seit 2007

- branchenübergreifend

- öffentlichen und privatwirtschaftlichen Sektor

- Deutschland und Europa

- auch in Kritischen Infrastrukturen

- Kontinuierliche Weiterentwicklung und Optimierung

verinice setzt zudem auf eine rege Communityunterstützung

- Support

Technischer Support erfolgt durch das verinice.TEAM und die SerNet GmbH

- Fachliche Unterstützung leistet ein breit gefächertes Netzwerk qualifizierter und lizenzierter verinice.PARTNER

- Lizensmodelle

- Freie Software (GPLv3)

- jährliche Subskription und kann mit Zusatzmodulen angereichert werden

- verinice.PRO ermöglicht das verteilte Arbeiten in Teams

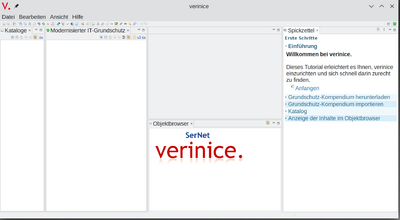

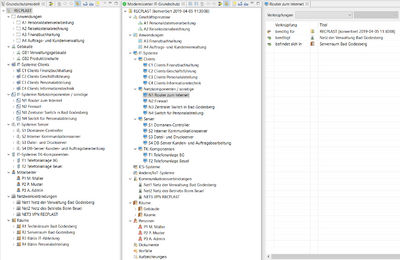

Views

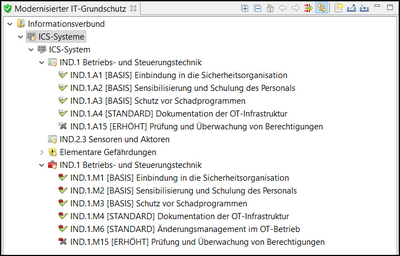

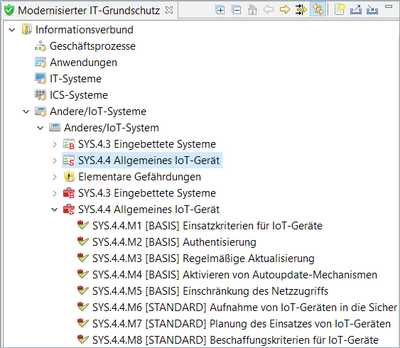

- Views in der Perspektive BSI IT-Grundschutz nach 200-x

| View | Beschreibung |

|---|---|

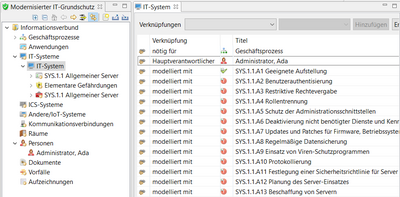

| Modell-View | Modell-View Modernisierter IT-Grundschutz |

| Katalog-View | Den neuen Katalog-View |

| Objektbrowser | Den View Objektbrowser zur Anzeige von Inhalten zu Elementen des IT-GrundschutzKompendiums |

| Tutorials | Den View Tutorials mit der Anleitung zur Abbildung des BSI IT-Grundschutz nach 200-x in verinice |

Vorgehensweisen

In verinice lassen sich alle Vorgehensweisen im neuen View Modernisierter IT-Grundschutz abbilden

- View Modernisierter IT-Grundschutz

Der View Modernisierter IT-Grundschutz dient der Abbildung der Infrastruktur Ihrer Organisation als Grundlage zur Erstellung eines IT-Sicherheitskonzeptes nach der Basis-, Standard- oder Kernabsicherung.

- Legen Sie dazu über das Icon Neuer Informationsverbund Ihre Organisation an.

- Je nach Erfordernis können Sie beliebig viele (Teil-)Verbünde anlegen

Abbildung 7. Neuer Informationsverbund

Alle zur Abbildung der Infrastruktur erforderlichen Zielobjekttypen werden nach Aufklappen des Wurzelobjekts Informationsverbund in einer Baumstruktur dargestellt.

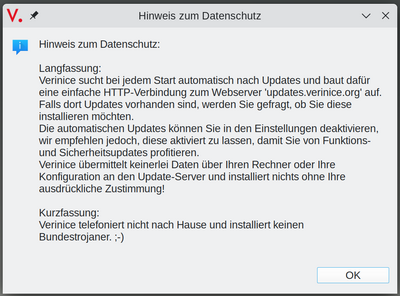

Installation

Einrichtung

Verinice/Kompendium - In Verinice mit dem IT-Grundschutz/Kompendium arbeiten

Beschreibung

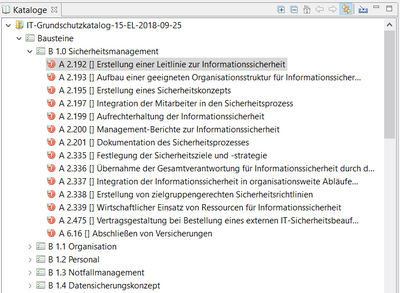

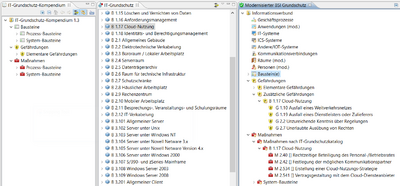

Katalog View

- Abbildung 2. Befehle im Katalog View

Beim ersten Start von verinice in der Perspektive BSI IT-Grundschutz nach 200-x ist der Katalog View leer.

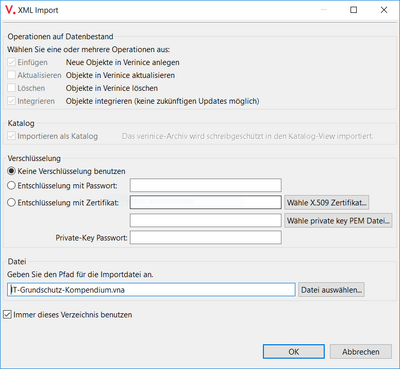

- Importieren Sie das IT-Grundschutz/Kompendium über das Icon Organisation aus Datei…, es öffnet sich der Import-Dialog:

IT-Grundschutz/Kompendium importieren

- Über die Schaltfläche Datei auswählen… wählen Sie das IT-Grundschutz/Kompendium aus.

- Abbildung 3. IT-Grundschutz/Kompendium importieren

Zum Import ist eine vom verinice.TEAM validierte Version des IT-Grundschutz/Kompendiums im vna-Format erforderlich.

- verinice.PRO-Kunden können das IT-Grundschutz/Kompendium aus dem Update Repository herunterladen

- Nutzern der Einzelplatzversion steht das IT-Grundschutz/Kompendium unter Download IT-Grundschutz/Kompendium im Abschnitt Kataloge und mehr zum Download zur Verfügung.

Das IT-Grundschutz/Kompendium wird grundsätzlich neu importiert, ein Überschreiben eines vorherigen Imports ist bewusst ausgeschlossen.

- Diese Vorgehensweise verhindert nachträgliche Änderungen in einem IT-Grundschutz/Kompendium, das bereits zur Modellierung verwendet wurde.

- Allerdings lassen sich so verschiedene Versionen des IT-Grundschutz/Kompendiums nebeneinander einsetzen.

Alle Inhalte des IT-Grundschutz/Kompendiums sind im View selbst wie im Editor schreibgeschützt und können erst nach Modellierung in einem Verbund bearbeitet werden.

Sofern ein Anwender die entsprechenden Rechte in verinice besitzt, kann ein IT-Grundschutz/Kompendium mittels rechtem Mausklick durch den Befehl Löschen komplett aus dem View entfernt werden.

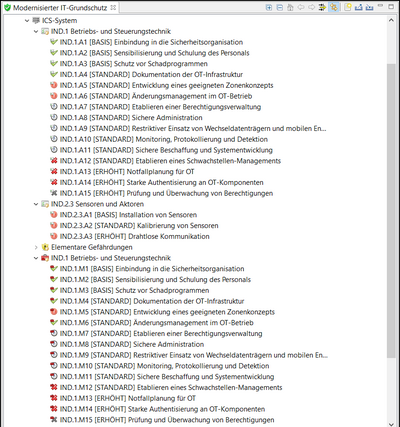

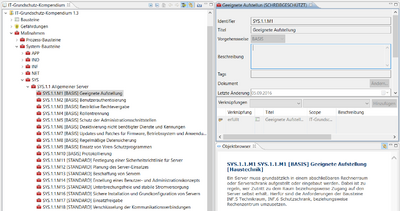

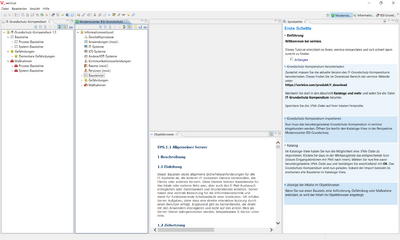

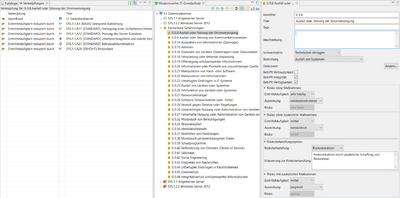

Bausteine

- Bausteine sind in verinice als Objektgruppen des Typs Anforderung im IT-GrundschutzKompendium angelegt.

- Mit doppeltem Mausklick auf einen Baustein wird bei geöffnetem View Objektbrowser der gesamte Bausteintext inklusive der Kreuzreferenztabelle Anforderungen zu Gefährdungen angezeigt.

- Die Modellierungshinweise des BSI informieren dabei, wann bzw. wie ein Baustein anzuwenden ist.

- Im Editorbereich ist auch die empfohlene Umsetzungsreihenfolge der Bausteine (R1, R2, R3) sichtbar.

Die Sicherheitsanforderungen sind nach den drei Kategorien Basis-Anforderungen, StandardAnforderungen und Anforderungen für einen hohen Schutzbedarf sortiert und gekennzeichnet. Mit doppeltem Mausklick auf eine einzelne Sicherheitsanforderung wird diese im Editor angezeigt, bei geöffnetem View Objektbrowser wird die Beschreibung der Anforderung dargestellt.

- Abbildung 4. Baustein mit Anforderungen

Sofern vorhanden finden Sie darüber hinaus auch die Texte aus den Umsetzungshinweisen, die konkrete wenn auch unverbindliche Hinweise zur Umsetzung geeigneter Maßnahmen bieten.

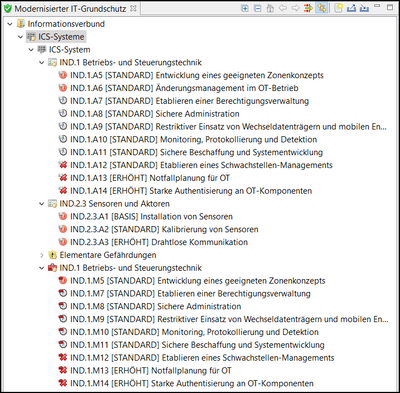

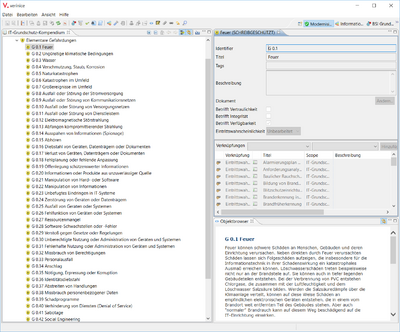

Elementare Gefährdungen

In verinice sind die Gefährdungen, die seitens des BSI bei der Erstellung eines Bausteines berücksichtigt wurden, in der Untergruppe Elementare Gefährdungen des IT-GrundschutzKompendiums angelegt.

- Mit doppeltem Mausklick auf eine elementare Gefährdung wird diese im Editor angezeigt, bei geöffnetem View Objektbrowser wird die Beschreibung der

Gefährdung dargestellt.

- Abbildung 5. Elementare Gefährdungen

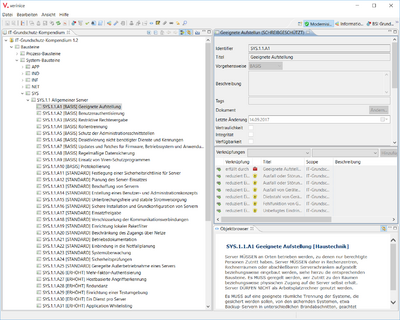

Umsetzungshinweise

Zu vielen Bausteinen des IT-Grundschutz/Kompendiums existieren Umsetzungshinweise mit Sicherheitsmaßnahmen, die beschreiben, wie die Anforderungen der Bausteine erfüllt werden können.

- Analog zu den Bausteinen und Sicherheitsanforderungen sind diese in verinice entsprechend dem Schichtenmodell des BSI aufgebaut, hier beispielhaft der

- Umsetzungshinweis zum Baustein SYS.1.1 Allgemeiner Server.

- Die Maßnahmen sind ebenfalls nach den drei Kategorien Basis, Standard und Erhöht sortiert und gekennzeichnet.

- Im IT-Grundschutz/Kompendium ist jeder Anforderung eines Bausteines genau eine Maßnahme zugeordnet, sofern zu einem Baustein Umsetzungshinweise und Maßnahmen existieren.

- Mit doppeltem Mausklick auf eine einzelne Maßnahme wird diese im Editor angezeigt, bei geöffnetem View Objektbrowser wird die Beschreibung der Maßnahme dargestellt.

- Abbildung 6. Umsetzungshinweis mit Maßnahmen

Updatefunktion

- Updatefunktion für das IT-Grundschutz/Kompendium

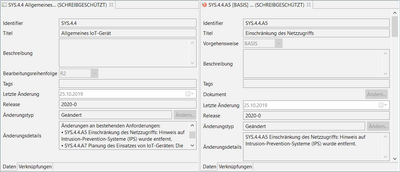

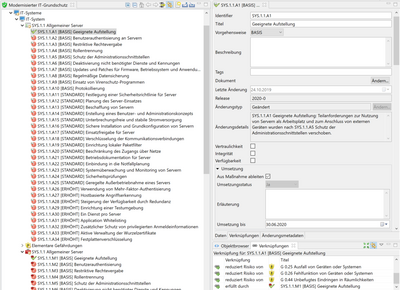

Ab verinice 1.20 werden bei Verwendung des IT-Grundschutz/Kompendiums (ab Version 7.1 Edition 2019 und 8.0 Edition 2020 bereitgestellt durch das verinice.TEAM) alle Änderungen durch Angabe des Release der Edition, des Änderungstyps (neu, geändert, umsortiert, entfallen) und der Änderungsdetails dargestellt in:

- Bausteinen (Anforderungsgruppen) und Anforderungen

- Maßnahmengruppen und Maßnahmen

- Gefährdungsgruppen und Gefährdungen

- Abbildung 21. Änderungshinweise IT-Grundschutz/Kompendium

Durch wiederholte Modellierung (Drag&Drop des Bausteins aus der Kataloge-View auf das entsprechende Zielobjekt im Modernisierter IT-Grundschutz-View) mit einer neueren Edition des IT-Grundschutz/Kompendiums aktualisieren Sie so existierende Informationsverbünde komfortabel und können die Änderungen prüfen und falls erforderlich nacharbeiten.

Bei der erneuten Modellierung werden folgende Aktionen ausgeführt:

- Aktualisierung der Inhalte wie beispielsweise Titel, Vorgehensweise, Release, Änderungstyp, Änderungsdetails, Objektbrowserinhalte.

- Dabei werden die einzelnen Elemente anhand des Identifiers abgeglichen.

- Wird ein Identifier nicht gefunden, so wird ein neues Element erzeugt.

- Lautet in der neuen Edition des IT-Grundschutz/Kompendiums der Titel "ENTFALLEN", so werden

- die Inhalte nicht aktualisiert (bleiben aber weiterhin vorhanden) und

- der Änderungstyp wird standardmäßig auf "entfernt" gesetzt.

- Waren diese Elemente bisher nicht vorhanden, so werden sie nicht neu angelegt.

- Fehlende Verknüpfungen (zwischen Anforderungen, Maßnahmen und Gefährdungen) werden erzeugt.

- Ihre Bearbeitung der Objekte (beispielsweise Umsetzungsstatus, Erläuterungen) bleiben erhalten.

Umsortierte Bausteine werden nur aktualisiert, wenn Sie bei diesen (Baustein, Anforderungen, Maßnahmengruppe und Maßnahmen) vorher den Identifier manuell anpassen.

- Wird die Anpassung vorher nicht vorgenommen, so wird ein weiterer Baustein neu modelliert.

- Bei dem Update dürfen nur minor Editionen übersprungen werden.

- Zu erkennen sind diese an dem Release: an der Endung 2019-0 (Beispiel: von 2020-0 auf 2020-5 ist möglich.

- Nicht möglich ist von 2018-0 auf 2020-0).

- Die Updatefunktion ist nur Vorwärts (nicht Rückwärts) möglich.

- Von 2020-0 auf 2019-0 ist nicht möglich

topic - Kurzbeschreibung

Beschreibung

Strukturanalye

Verinice/Strukturanalyse - Strukturanalyse mit Verinice

Beschreibung

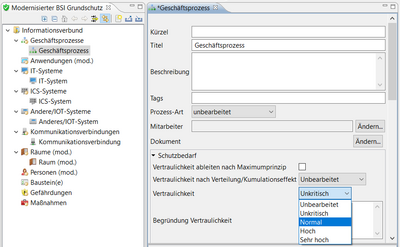

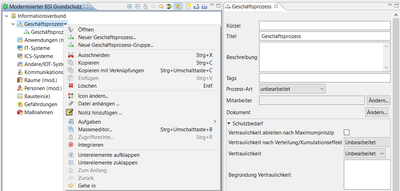

- Für die Erstellung eines IT-Sicherheitskonzeptes ist es notwendig, die vorliegende Infrastruktur zu analysieren und zu dokumentieren.

- Legen Sie neue Zielobjekte oder Zielobjekt-Gruppen durch rechten Mausklick auf dem gewünschten Objekttyp an, beispielsweise Neuer Geschäftsprozess… oder Neue Geschäftsprozess-Gruppe….

Abbildung: Neues Zielobjekt anlegen

- Das neu erzeugte Objekt wird im Editor geöffnet

, geben Sie weitere Daten zum Objekt ein und speichern Sie Ihre Eingaben abschließend über das Icon Speichern (Shortcut: Strg+S).

- Um eine Vielzahl von Zielobjekten gleichen Typs in verinice anzulegen, nutzen Sie den CSV-Import über das Menü Datei > CSV-Import.

- Eine detailierte Beschreibung finden Sie im Kapitel [Generischer CSV-Import] des verinice-Handbuches

Das Ergebnis der Strukturanalyse ist die vollständige Abbildung der Infrastruktur im View Modernisierter IT-Grundschutz.

Verinice/Abhängigkeiten zwischen Zielobjekten

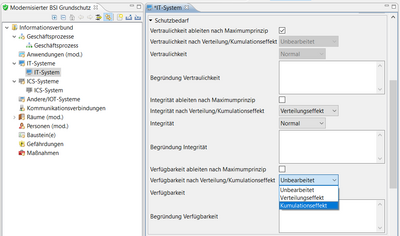

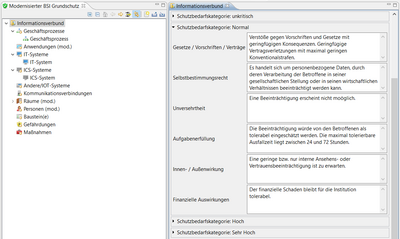

Schutzbedarfsfeststellung

topic - Kurzbeschreibung

Beschreibung

Konfiguration

topic - Kurzbeschreibung

Beschreibung

topic - Kurzbeschreibung

Beschreibung

Modellierung

topic - Kurzbeschreibung

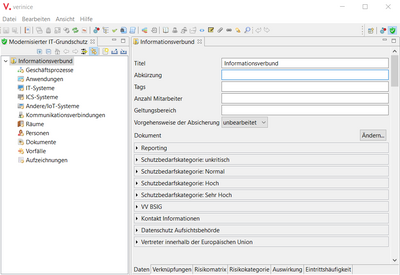

Vorgehensweise

- IT-Grunschutz-Vorgehensweise

- Festlegung je Informationsverbund

- Basis-, Standard- oder Kernabsicherung

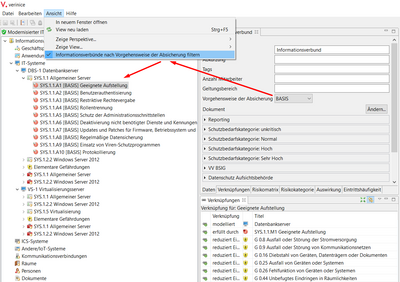

Bild: Vorgehensweise der Absicherung

Filter

- Informationsverbünde nach Vorgehensweise der Absicherung filtern

Nur Anforderungen, Maßnahmen sowie die verknüpften Gefährdungen der für die einzelnen Informationsverbünde ausgewählten Vorgehensweise der Absicherung anzeigen

- Das BSI sieht verschiedene Möglichkeiten der zeitlichen Abfolge unterschiedlicher Vorgehensweisen vor, die sich in verinice durch mehrere Informationsverbünde mit unterschiedlichen Vorgehensweisen der Absicherung abbilden lassen.

- Soll zum Beispiel nach Umsetzung einer Kernabsicherung für einen zentralen Bereich die Basisabsicherung für die gesamte Organisation folgen, so kann dies durch Abbildung zweier getrennter Informationsverbünde geschehen.

- Auch die Erweiterung von beispielsweise einer Basisabsicherung auf eine Standardabsicherung kann durch Änderung der Vorgehensweise der Absicherung im Informationsverbund einfach abgebildet werden.

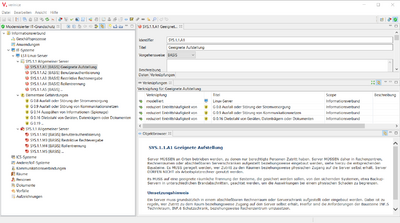

Modellierung

- Modellierung eines Informationsverbundes

- Dazu werden die Bausteine aus dem Katalog View einzeln oder massenweise per Drag-andDrop den entsprechenden Zielobjekten im View Modernisierter IT-Grundschutz zugeordnet.

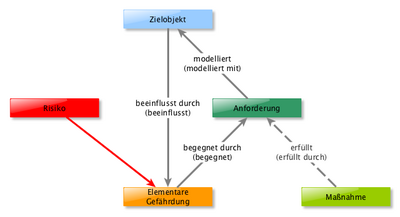

- Dabei werden alle Baustein-Anforderungen, die relevanten Elementaren Gefährdungen und Umsetzungshinweise/Maßnahmen (wenn aktiviert) modelliert.

Bild: Modellierung

- verinice führt folgende Aktionen durch

- Alle ausgewählten Bausteine inklusive der einzelnen Anforderungen werden in den gewählten Informationsverbund unterhalb des jeweiligen Zielobjektes kopiert. Dabei wird jeweils eine Verknüpfung vom Typ Modelliert mit zwischen Zielobjekt und Anforderung angelegt.

- Alle Elementaren Gefährdungen zu den ausgewählten Bausteinen werden entsprechend der Kreuzreferenztabellen der jeweiligen Anforderung unterhalb des jeweiligen Zielobjektes kopiert, sofern nicht bereits vorhanden. Dabei wird jeweils:

- eine Verknüpfung vom Typ beeinflusst durch zwischen Zielobjekt und Elementarer Gefährdung angelegt.

- eine Verknüpfung vom Typ Reduziert Risiko von zwischen den einzelnen Anforderungen und den Elementaren Gefährdungen angelegt.

- Alle Umsetzungshinweise inklusive der einzelnen Maßnahmen zu den ausgewählten Bausteinen werden in den gewählten Informationsverbund unterhalb des jeweiligen Zielobjektes kopiert.

- Dabei wird jeweils eine Verknüpfung vom Typ erfüllt durch zwischen der Anforderung und der Maßnahme angelegt.

- In den verknüpften Anforderungen wird die Option Umsetzungsstatus aus Maßnahme ableiten standardmäßig aktiviert.

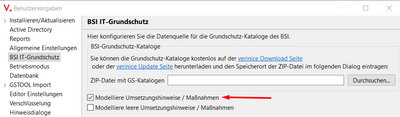

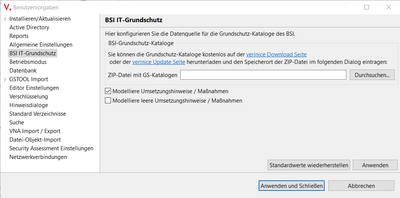

Umsetzungshinweise

Bild: Umsetzungshinweise

Sollen die Umsetzungshinweise des BSI keine Verwendung finden bzw. auf die Verwendung des Objekttyps Maßnahmen in verinice generell verzichtet werden, so kann dies in den Einstellungen über Bearbeiten > Einstellungen > BSI IT-Grundschutz deaktiviert werden.

- Andererseits kann eingestellt werden, dass Blanko-Maßnahmen erstellt werden, wenn keine Umsetzungshinweise seitens des BSI zur Verfügung stehen.

- Da die Anwendung der Umsetzungshinweise optional ist, muss jede Organisation für sich entscheiden, ob in verinice mit dem Objekttyp Maßnahmen gearbeitet werden soll oder nicht.

- Wie die Bausteine exakt modelliert werden, finden Sie in den Modellierungshinweisen des BSI.

- Der grundsätzliche Mechanismus der Modellierung wird in dem Kapitel Vorgehensweise der Absicherung beschrieben.

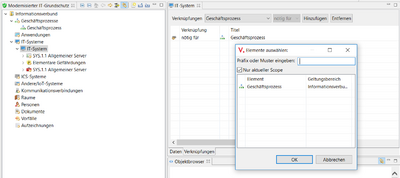

Abhängigkeiten/Relationen

- Verknüpfungen (Abhängigkeiten/Relationen) zwischen Objekten

- sind in verinice ein grundlegendes Element, das die Umsetzung verschiedenster Aufgaben in einem ISMS effektiv unterstützt.

- Prinzipiell können beliebige Objekte miteinander verknüpft werden, sofern die Verknüpfungsart in der Datei SNCA.XML angelegt ist.

Wie neue Verknüpfungsarten angelegt oder existierende angepasst werden können erfahren Sie im Kapitel Customizing des verinice-Handbuches.

Standardmäßig sind in verinice für jede Perspektive verschiedene Verknüpfungsarten vordefiniert, von denen einige für spezifische Funktionen zwingend erforderlich sind. Um eine Verknüpfung zwischen zwei Zielobjekten zu erstellen, müssen Sie das gewünschte Zielobjekt per Drag-and-Drop mit der Maus auf ein anderes Zielobjekt ziehen und dort fallen lassen.

- Die so erzeugten Verknüpfungen können Sie sowohl im View Verknüpfungen sehen, wie auch im Link-Maker-Bereich, der sich im Reiter Verknüpfungen des Editors befindet.

- Link-Maker

Zusätzlich zu der Drag-and-Drop-Funktion können die Verknüpfungen im Link-Maker-Bereich erzeugt werden.

- Dazu verwenden Sie die beiden Dropdown-Listen um zuerst den Typ des zu verknüpfenden Objekts und dann den Typ der Verknüpfung auszuwählen, sofern zwischen zwei gegebenen Objekttypen mehr als ein Verknüpfungstyp möglich ist.

- Erstellen Sie dann die Verknüpfung mit dem Button Hinzufügen.

- Ein Suchdialogfenster erscheint, in dem Sie filtern können, ob alle Zielobjekte oder ausschließlich die des aktuellen

Informationsverbundes angezeigt werden sollen.

- Die rechte Spalte im Dialog zeigt den Namen des Informationsverbundes, zu dem das Zielobjekt gehört.

- Nach Auswahl des gewünschten Zielobjekts und Bestätigung per OK-Button, wird die Verknüpfung angelegt.

Bild: Verknüpfung erzeugen

- Sinnhaftigkeit der Verknüpfung

Verinice erkennt in den meisten Fällen die Sinnhaftigkeit einer Verknüpfung und ordnet die Objekte in ihrer Abhängigkeit korrekt einander zu.

- In einigen Fällen ist jedoch die Richtung der Verknüpfung maßgeblich für die Beziehungsart zwischen den Objekten (beispielsweise hängt ab von oder wird benötigt für) und muss manuell ausgewählt werden, indem Sie das eine oder das andere Objekt im Editor öffnen und das Ziel der Verknüpfung auswählen.

- Den Beziehungstyp können Sie jederzeit ändern.

- Klicken Sie dazu auf die Beschreibung in der Spalte Verknüpfung in der Verknüpfungsliste im Link-Maker-Bereich

Baustein-Referenzierung

- Modellierte Bausteine für mehrere Zielobjekte

Mit der Baustein-Referenzierung ist es möglich im Informationsverbund bereits modellierte Bausteine für mehrere Zielobjekte gleichzeitig zu nutzen.

- Dadurch verringert sich sowohl der Aufwand für die Bearbeitung und Pflege der Bausteine, als auch die Anzahl der im Informationsverbund enthaltenen Bausteine.

- Ab verinice 1.24 wird die Referenzierung von Bausteinen vereinfacht und optisch hervorgehoben.

- Baustein referenzieren

Im Informationsverbund sollte ein bereits modellierter Baustein vorhanden sein.

- D. h. der Baustein (mit Anforderungen, elementaren Gefährdungen und ggf. Umsetzungshinweisen/Maßnahmen) ist unterhalb eines Zielobjekts in der Modernisierter IT-Grundschutz View enthalten.

- Nun soll dieser Baustein auch für andere Zielobjekte herangezogen werden.

- Ziehen Sie hierfür den notwendigen Baustein per Drag&Drop auf das gewünschte Zielobjekt und die Referenzierung wird durchgeführt.

- Bei dieser Aktion wird Folgendes im Hintergrund ausgeführt:

- Auswirkungen

Das gewünschte Zielobjekt wird mit allen Anforderungen und den elementaren Gefährdungen des Bausteins verknüpft.

- Dabei handelt es sich um den Verknüpfungstyp modelliert mit (Verknüpfungen zwischen Anforderung und Zielobjekt) und beeinflusst durch (Verknüpfungen zwischen Gefährdung und Zielobjekt).

- Sollten bereits Verknüpfungen zwischen dem Zielobjekt und einem Baustein (sprich Anforderungen und Gefährdungen) mit demselben Identifier vorhanden sein, so wird mittels eines Hinweis-Dialogs abgefragt, ob die Referenzierung trotzdem erfolgen soll.

- Ist die zusätzliche Referenzierung gewünscht, so werden weitere Verknüpfungen angelegt.

- Unter Umständen können dadurch Anforderungen mehrfach verknüpft sein.

Bild: Baustein-Referenzierung

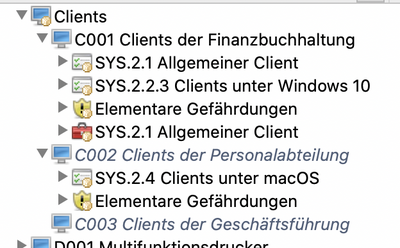

- Erkennen einer Baustein-Referenzierung

Optisch erkennen Sie die Zielobjekte, bei denen eine Baustein-Referenzierung vorliegt, an der kursiven und leicht ausgegrauten Schrift in der Baumstruktur von verinice.

- Weitere Informationen zu den Verknüpfungen entnehmen Sie dann der View: Verknüpfungen.

- Sollte ein Baustein direkt auf dem Zielobjekt modelliert sein, so wird dieser nach wie vor unterhalb des Zielobjektes angezeigt.

- Dadurch sind Hybrid-Modellierungen möglich:

Bausteine sind direkt (unterhalb des Zielobjektes) modelliert und als Baustein-Referenzen (durch Verknüpfungen realisiert) vorhanden.

topic - Kurzbeschreibung

Beschreibung

Grundschutz-Check

Grundschutz-Check

Abbildung 29. Ergebnis IT-Grundschutz-Check

Der IT-Grundschutz-Check stellt dar, welchen Umsetzungsstatus die modellierten Anforderungen des IT-Grundschutz/Kompendiums haben.

- Der IT-Grundschutz-Check ist in verinice als Report realisiert, siehe dazu auch das Kapitel Reportvorlagen.

Visualisierung des Baustein-Umsetzungsstatus

Abbildung 30. Visualisierung des Baustein-Umsetzungsstatus

Zusätzlich zu den Icons des Umsetzungsstatus der einzelnen Anforderungen und Maßnahmen wird der Umsetzungsstatus des Bausteins visualisiert.

- Diese Funktion kann unter Einstellungen > Allgemeine Einstellungen > Zeige Icon-Overlay für Implementierungsstatus nach BSI-IT Grundschutz 200-2 aktiviert werden.

Nachdem diese Funktion aktiviert ist, wird der Umsetzungsstatus für Bausteine und Maßnahmengruppen aller zugehörigen Anforderungen bzw. Maßnahmen nun visuell im Tree dargestellt, so dass Sie den Erfüllungsgrad der Art der Vorgehensweise auf einen Blick erkennen.

- Um die Ergebnisse des IT-Grundschutz-Check weiter zu bearbeiten, können Sie diese im Realisierungsplan und im Prüfplan betrachten.

Grundschutz-Profile

topic - Kurzbeschreibung

Beschreibung

Um benutzerdefinierte Bausteine für zukünftige Modellierungen global in verinice.PRO oder lokal in der Einzelplatzversion zur Verfügung zu stellen, können Sie fertiggestellte benutzerdefinierte Bausteine als Informationsverbund exportieren und im View ITGrundschutz-Kompendium als neuen Katalog importieren.

- Exportieren Sie den Informationsverbund dazu aus dem View Modernisierter IT-Grundschutz über das Icon Exportiere Organisation in Datei… und reimportieren Sie die Datei im View IT-GrundschutzKompendium über das Icon Importiere Organisation aus Datei…:

Abbildung 24. Profile

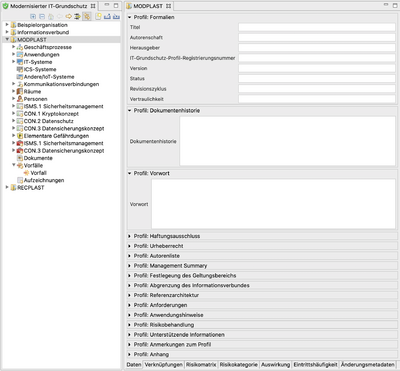

IT-Grundschutz-Profiler

Mit dem IT-Grundschutz-Profiler ist es möglich ein Grundschutz-Profil, sprich die Dokumentation, in verinice anzulegen. Die dafür benötigten Felder finden Sie im Informationsverbund.

Abbildung 59. IT-Grundschutz-Profiler Übersicht

Abbildung 60. IT-Grundschutz-Profiler Einstellungen

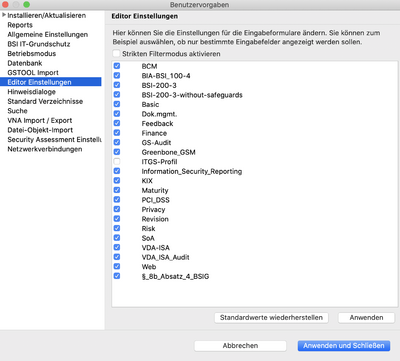

Diese Felder sind standardmäßig deaktiviert und müssen bei Bedarf aktiviert werden. Über Bearbeiten > Einstellungen > Editor Einstellungen > ITGS-Profil können Sie die Felder aktivieren.

Datenaustausch

Beschreibung

Berichte

Informationsverbund

Daten

Risikoanalyse

Risikoanalyse nach BSI 200-3 mit Verinice

Beschreibung

Risikoparameter

- Definition der Risikoparameter

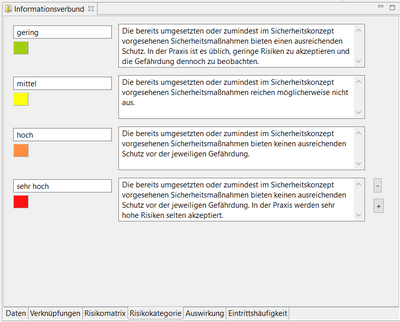

Im BSI IT-Grundschutz nach 200-x können je Informationsverbund unterschiedliche Parameter für die Risikoberechnung definiert werden.

- So wird beim Export eines Informationsverbundes von einem System und nach Import auf einem anderen System die jeweilige Risiko-Konfiguration mit übernommen!

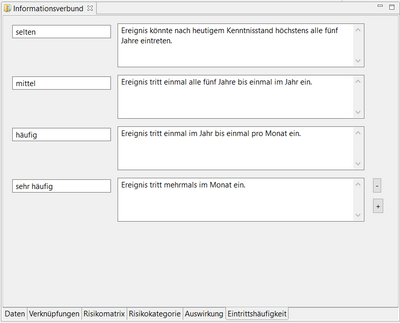

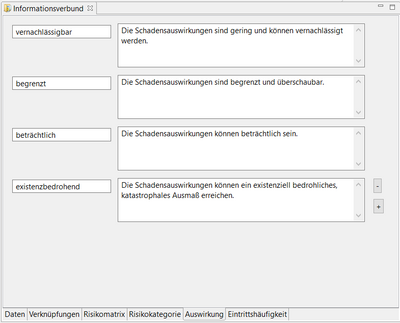

In der Risiko-Konfiguration stehen die vier Karteireiter Eintrittshäufigkeit, Auswirkung/Schadenshöhe, Risikokategorien und Risikomatrix zur Verfügung.

- Abbildung 35. Eintrittshäufigkeit

Im Karteireiter Eintrittshäufigkeit können die folgenden Parameter für die Eintrittshäufigkeit von Gefährdungen definiert werden:

- Die Namen der einzelnen Stufen angegeben/geändert werden.

- Die Kriterien für die einzelnen Stufen angegeben/geändert werden.

- Neue Stufen hinzugefügt bzw. die jeweils höchste Stufe gelöscht werden.

- Abbildung 36. Auswirkung

Im Karteireiter Auswirkung können die gleichen Einstellungen analog für die Auswirkung/Schadenshöhe vorgenommen werden:

- Abbildung 37. Risikokategorien

Im Karteireiter Risikokategorien können Sie ähnlich der vorherigen Einstellungen Anzahl, Bezeichnung und Beschreibung der Risikokategorien festlegen.

- Zusätzlich können sie die Farbe für die einzelnen Risikokategorien durch doppelten Mausklick auf die farbigen Felder angeben bzw. ändern.

- Abbildung 38. Risikomatrix

Im Karteireiter Risikomatrix können die Risikokategorien in einer Risikomatrix den einzelnen Kombinationen aus Auswirkung/Schadenshöhe und Eintrittshäufigkeit zugewiesen werden.

- Die Risikomatrix übernimmt alle zuvor angepassten Parameter sofort.

- Die Risikokategorien der einzelnen Felder können durch Mausklick erhöht und durch Umschalttaste+Mausklick reduziert werden.

- Damit können nun in verinice nicht lineare Verteilungen der Risikokategorien realisiert werden!

- Abbildung 39. Risikokonfiguration geändert

Nach Schließen und Speichern der Risiko-Konfiguration informiert ein Dialog über die erfolgreiche Speicherung und eventuelle Änderungen in bereits berechneten Risikowerten: Zu geänderten Risikowerten kann es kommen, wenn beispielsweise Stufen der Eintrittshäufigkeit-, der Auswirkung/Schadenshöhe und/oder der Risikokategorie gelöscht wurden bzw. die Risikokategorien in der Risikomatrix nicht zugewiesen wurden.

- verinice korrigiert nach Änderung der Risiko-Konfiguration falsche bzw. undefinierte Werte, eine Prüfung durch den Anwender ist explizit erforderlich!

Berechnung der Risikowerte

- Abbildung 40. Berechnung der Risikowerte

Die Berechnung der Risikowerte veranschaulicht das folgende Schema, basierend auf der mit verinice 1.17 modifizierten Modellierung:

- Mit der neuen Modellierung werden Bausteine je Zielobjekte modelliert und damit ggfs. mehrfach je Zielverbund angelegt.

- Analog werden auch die Elementaren Gefährdungen entsprechend der Kreuzreferenztabellen je Zielobjekt angelegt.

- Daraus resultiert eine 1:1 Verknüpfung zwischen Zielobjekt und Elementarer Gefährdung, weshalb Auswirkung/Schadenshöhe, Eintrittshäufigkeit und das resultierende Risiko in der Elementaren Gefährdung bestimmt und berechnet werden:

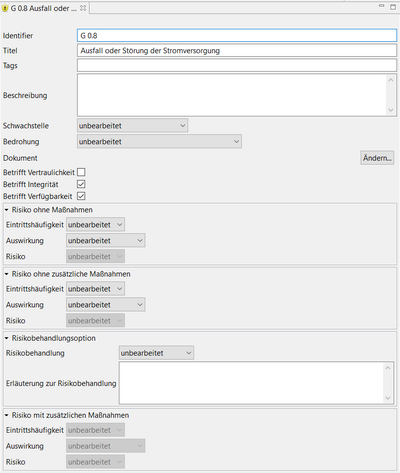

- Abbildung 41. Risikobewertung

Dabei können drei verschiedene Risikowerte durch Angabe der Eintrittshäufigkeit und der Auswirkung bestimmt werden:

- Risiko ohne Maßnahmen

- Ohne Berücksichtigung jeglicher Maßnahmen. Dieser Risikowert ist nach der Vorgehensweise des BSI nicht erforderlich und deshalb optional.

- Risiko ohne zusätzliche Maßnahmen

- Unter der Annahme, dass alle BASIS- und STANDARD-Maßnahmen umgesetzt wurden.

- Risiko mit zusätzlichen Maßnahmen

- Unter Berücksichtigung zusätzlicher mitigierender Maßnahmen. Dieser Wert kann nur bestimmt werden, wenn als Risikobehandlungsoption Risikoreduktion gewählt wurde.

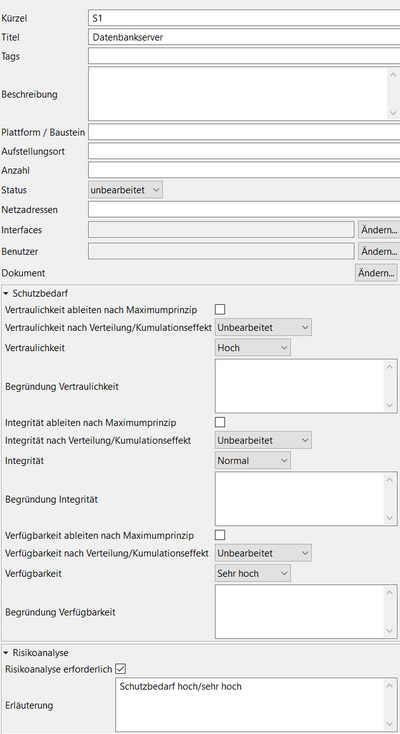

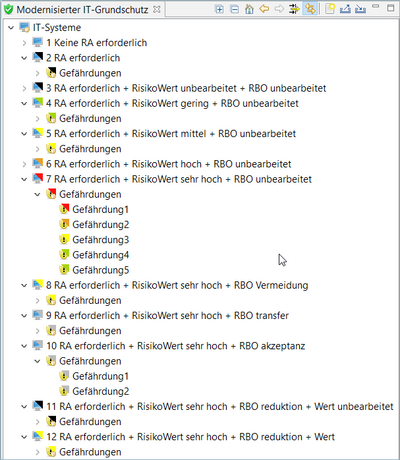

Risikoanalyse

- Abbildung 42. Risikoanalyse erforderlich

Sofern eine Risikoanalyse erforderlich ist kann dies im Zielobjekt dokumentiert werden.

- Dies kann beispielsweise erforderlich sein, wenn das Zielobjekt in einem der drei Schutzziele einen hohen oder sehr hohen Schutzbedarf aufweist.

Risikobehandlung

- Abbildung 43. Risikobehandlung

Je nach Höhe des Risiko kann bzw. muss eine der Optionen zur Risikobehandlung (Risikovermeidung, Risikoreduktion, Risikotransfer, Risikoakzeptanz) gewählt werden und eine Erläuterung angegeben werden.

Risikoreduktion - Ergänzende Sicherheitsmaßnahmen

- Abbildung 44. Modellierungsoption

Bei gewählter Risikobehandlungsoption Risikoreduktion kann das Risiko durch Hinzufügen Ergänzender Sicherheitsmaßnahmen reduziert werden.

- Je nach gewählter Modellierungsoption für Maßnahmen können diese direkt als Maßnahmen in einer hinzuzufügenden Anforderung beschrieben werden oder explizit als Objekt vom Typ Maßnahme-/Umsetzungshinweis in verinice angelegt werden.

Risikostatus

- Visualisierung des Risikostatus

- Abbildung 45. Visualisierung des Risikostatus

Sie erkennen auf einen Blick für welche Zielobjekte eine Risikoanalyse durchzuführen ist, wo welche Risiken in welcher Kategorie vorliegen und ggfs. noch zu behandeln sind.

Ob die Icon Decorator angezeigt werden, kann über die Einstellungen ein- bzw. ausgeschalten werden:

- Bearbeiten > Einstellungen > Allgemeine Einstellungen > Zeige Icon-Overlay für Risikoanalysewerte nach BSI IT-Grundschutz 200-3

Die Visualisierung beruht auf den in der Risikokonfiguration definierten Werten und wird durch Icon Decorator für die Objekte Gefährdung, Gefährdungsgruppe und Zielobjekt wie folgt dargestellt.

- Zur besseren Verständlichkeit erfolgt die Beschreibung auf Grundlage der StandardRisikokonfiguration mit den Risikokategorien niedrig (grün), mittel (gelb), hoch (orange) und sehr hoch (rot)!

- Risikostatus der Zielobjekte

- schwarz wenn für ein Zielobjekt eine Risikoanalyse erforderlich ist (Checkbox Risikoanalyse erforderlich aktiviert) oder unbearbeitete Risiken vorliegen, wenn mindestens eine unbearbeitete zugehörige Gefährdungen (Kindelemente) vorhanden ist

- rot wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) sehr hoch ist

- orange wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) hoch ist

- gelb wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) mittel ist

- grün wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) niedrig ist

- grau wenn alle zugehörigen Gefährdungen (Kinderelemente) grau sind

- Risikowert der Gefährdungsgruppen

- schwarz wenn mindestens eine unbearbeitete zugehörige Gefährdungen (Kindelemente) vorhanden ist

- rot wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) sehr hoch ist

- orange wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) hoch ist

- gelb wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) mittel ist

- grün wenn mindestens eine der zugehörigen Gefährdungen (Kinderelemente) niedrig ist

- grau wenn alle zugehörigen Gefährdungen (Kinderelemente) grau sind.

Bei verschachtelten Gefährdungsgruppen wird kein Icon Decorater dargestellt.

- Risikowert der Gefährdungen

Wenn die Risikobehandlungsoption:

- unbearbeitet ist, dann wird der Icon Decorator für Risiko ohne zusätzliche Maßnahmen anzeigen:

◦ ist dieses Risiko unbearbeitet, dann ist der Icon Decorator schwarz ◦ ist dieses Risiko niedrig, mitttel, hoch oder sehr hoch, dann wird der Icon Decorator in der jeweiligen Farbe dargestellt

- Vermeidung, Transfer, Akzeptanz ist, dann wird der Icon Decorator grau dargestellt

(nichts mehr zu tun, aber auch nicht zwingend geringes Risiko)

- Risikoreduktion ist, dann wird das Risiko mit zusätzlichen Maßnahmen farbig codiert dargestellt:

◦ ist dieses Risiko unbearbeitet, dann ist der Icon Decorator schwarz ◦ ist dieses Risiko niedrig, mitttel, hoch oder sehr hoch, dann wird der Icon Decorator in der jeweiligen Farbe dargestellt. Die Gefährdungen müssen richtig modelliert werden (Kindelement zur Gefährdungsgruppe + Verknüpfung zum Zielobjekt)!

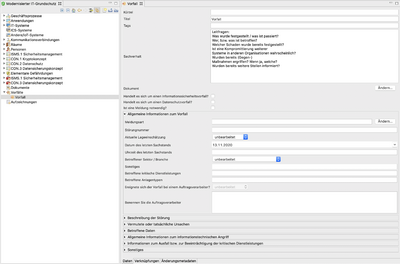

Prüfplan

topic - Kurzbeschreibung

Beschreibung

- Prüfplan

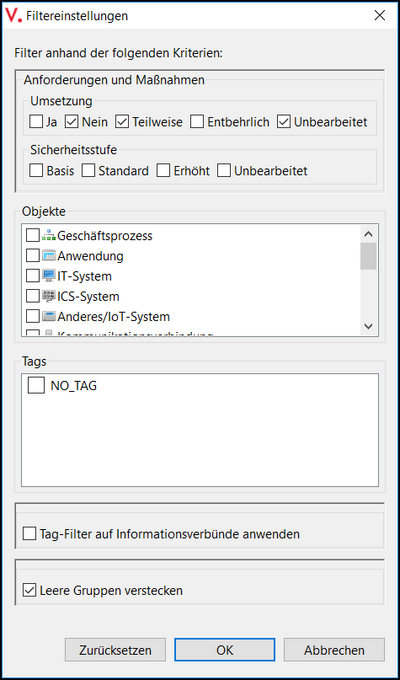

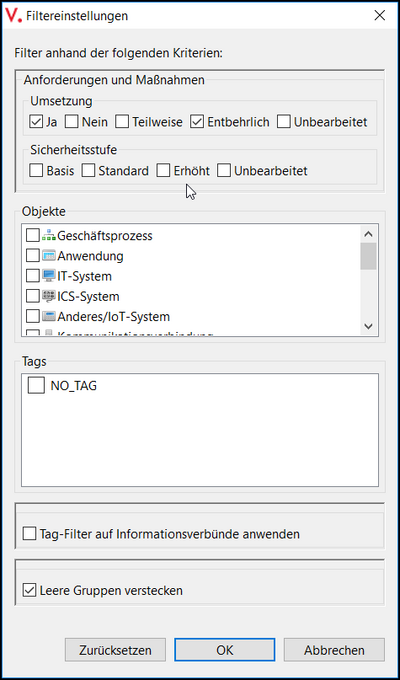

Zur Darstellung des Prüfplans können Sie im View Modernisierter IT-Grundschutz über Filter alle zu prüfenden Anforderungen und/oder Maßnahmen filtern.

Abbildung 33. Filtereinstellung Prüfplan

Aktivieren Sie dazu im Abschnitt Anforderungen und Maßnahmen >Umsetzung die Checkboxen Ja und Entbehrlich. Mittels Leere Gruppen verstecken werden optional "leere" Bausteine ausgeblendet.

Abbildung 34. Prüfplan

- Die zu überprüfenden Anforderungen/Maßnahmen können nun im Modell-View weiter bearbeitet werden.

- Der Prüfplan kann zudem mittels Report-Templates ausgegeben werden, siehe Kapitel Reportvorlagen.

Realisierungsplan

topic - Kurzbeschreibung

Beschreibung

- Realisierungsplan

Abbildung 31. Filtereinstellung Realisierungsplan

Zur Darstellung des Realisierungsplans können Sie im View Modernisierter IT-Grundschutz über Filter alle noch umzusetzenden Anforderungen und/oder Maßnahmen filtern.

Aktivieren Sie dazu im Abschnitt Anforderungen und Maßnahmen >Umsetzung die Checkboxen Nein, Teilweise und Unbearbeitet. Mittels Leere Gruppen verstecken werden optional "leere" Bausteine ausgeblendet:

Abbildung 32. Realisierungsplan

Die noch umzusetzenden Anforderungen/Maßnahmen können nun im Modell-View weiter bearbeitet werden.

Der Realisierungsplan kann zudem mittels Report-Templates ausgegeben werden, siehe Verinice/Reportvorlagen.

Reporting

topic - Kurzbeschreibung

Beschreibung

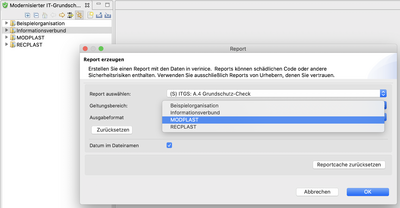

Report erzeugen

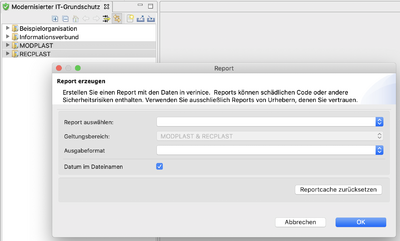

Der Dialog für die Reporterzeugung wurde optimiert und bietet damit eine kontextbezogene Auswahl der Bericht an.

- D.h. wenn Sie einen Report auswählen, so werden ab sofort nur die Geltungsbereiche angezeigt, die für diesen Report auch Inhalte liefern. Und andersherum:

- Wenn Sie als erstes einen Geltungsbereich ausgewählt haben, so stehen nur die Reports zur Auswahl, die Inhalte liefern.

- Darüber hinaus können mehrere Berichte (für einen Informationsverbund) auf einmal selektiert werden.

- Erzeugt und ausgegeben werden diese nacheinander.

- Wurde eine falsche Auswahl getätigt, so gibt es die Möglichkeit alle bisher getätigten Auswahlmöglichkeiten zurückzusetzen.

- Nachdem die Auswahl mit OK bestätigt wird, kann der gewünschte Speicherort ausgewählt werden.

Abbildung 61. Reportdialog

Berichte über mehrere Verbünde können erzeugt werden, indem im Modell-View alle gewünschten Verbünde gleichzeitig selektiert werden und über das Kontextmenü der Erzeuge Report… Dialog gestartet wird.

- Nun werden im Geltungsbereich die ausgewählten Verbünde angezeigt und die Auswahl des Reports kann vorgenommen werden.

Abbildung 62. Report über mehrere Verbünde

Der ausgewählte Report muss diese Funktion unterstützen.

- Derzeit unterstützen die Standardberichte diese Funktion nicht.

- Sie können jedoch über die Report-Abfrage und/oder den v.Designer eigene Berichte erstellen.

- Ab verinice Version 1.25 ist es möglich die Reports zu klassifizieren.

- Dabei wird die zuvor eingestellte Klassifizierung im Report auf jeder Seite in der Kopfzeile ausgegeben.

- Standardmäßig sind vier Stufen vordefiniert, diese können den Anforderungen entsprechend unter Bearbeiten > Einstellungen > Reports angepasst und erweitert werden.

Abbildung 63. Report Klassifizierung Einstellungen

Reportvorlagen

Für die eingegebenen Daten in der Perspektive BSI IT-Grundschutz nach 200-x stehen folgende Reports als zusammengefasste Dokumentationsmöglichkeiten zur Verfügung:

- ITGS: A.1 Strukturanalyse (entspricht dem Referenzdokument A.1)

- ITGS: A.1 Strukturanalyse-Abhängigkeiten (ergänzt Referenzdokument A.1)

- ITGS: A.2 Schutzbedarfsfeststellung (entspricht Referenzdokument A.2)

- ITGS: A.3 Modellierung (entspricht Referenzdokument A.3)

- ITGS: A.4 Grundschutz-Check (entspricht Referenzdokument A.4)

- ITGS: A.5 Risikoanalyse (entspricht Referenzdokument A.5)

- ITGS: A.6 Realisierungsplan (entspricht Referenzdokument A.6)

- ITGS: Auditbericht

- ITGS: Meldeformular BISG8b IS

- ITGS: Risikomatrix

Wie Sie in verinice Reports erstellen lesen Sie in Kapitel 9.20 Reports erstellen im veriniceHandbuch. Ab verinice Version 1.24 stehen für die Reports die neuen Office-Formate (DOCX und XLSX) als Ausgabeformat zur Verfügung.

Reporting

Verinice/Bausteine

Beschreibung

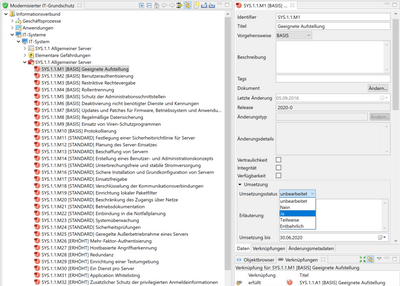

Bearbeiten der Bausteine

In diesem Schritt gilt es, den Status der modellierten Bausteine, konkret der einzelnen Anforderungen und der verknüpften Maßnahmen abzuarbeiten.

- Um Maßnahmen zu bearbeiten, klicken Sie im View Modernisierter IT-Grundschutz die entsprechende Maßnahme doppelt an.

- Der Editor zeigt nun die Eingabemaske für diese Maßnahme.

- Im Link-Maker-Bereich ist die Verknüpfung zu erkennen - die Maßnahme erfüllt die jeweilige Anforderung des Bausteines:

Abbildung 27. Umsetzungsstatus von Maßnahmen bearbeiten

Setzen Sie den Umsetzungsstatus im Abschnitt Umsetzung auf einen der möglichen Werte unbearbeitet, Nein, Ja, Teilweise oder entbehrlich und speichern Sie die Änderungen über das Icon Speichern [Shortcut: Strg+S].

- Mit doppeltem Mausklick auf die verknüpfte Anforderung im Link-Maker-Bereich öffnen Sie diese im Editor:

Abbildung 28. Umsetzungsstatus von Maßnahmen automatisiert ableiten

Im Abschnitt Umsetzung im Editor ist zu erkennen, dass der Umsetzungsstatus der Anforderung automatisiert aus der verknüpften und im vorherigen Schritt bearbeiteten Maßnahme abgeleitet wird.

- Auf diese Weise wird die zusätzliche Bearbeitung des Umsetzungsstatus der Anforderungen erheblich vereinfacht.

- Die Checkbox Umsetzungsstatus aus Maßnahme ableiten ist dazu für alle Anforderungen standardmäßig aktiviert und das Auswahlfeld für den Umsetzungsstatus selbst deaktiviert (ausgegraut).

- In der Realität ist dieser Schritt langwieriger, da sich oft eine Vielzahl von Anforderungen und Maßnahmen in der Umsetzung befindet.

- Nachdem alle modellierten Bausteine und Maßnahmen bearbeitet worden sind, ist ein ITGrundschutz-Check möglich.

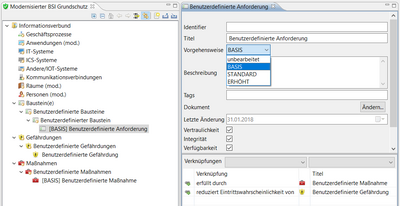

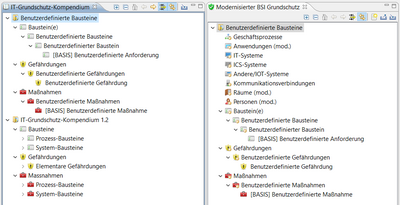

Benutzerdefinierte Bausteine

Benutzerdefinierte Bausteine, Anforderungen, Maßnahmen und Gefährdungen, lassen sich im View Modernisierter IT-Grundschutz komfortabel durch rechten Mausklick auf den jeweiligen Objekttyp erstellen.

- Das folgenden Beispiel zeigt eine einfache Kombination von neu angelegten Gruppen und Objekten:

Abbildung 23. Benutzerdefinierter Baustein

Um sämtliche Funktionen eines Bausteines in verinice nutzen zu können, legen Sie die Verknüpfungen zwischen Anforderungen und Maßnahme (Verknüpfungstyp: erfüllt durch <> erfüllt) und zwischen Anforderung und Elementarer Gefährdung (Verknüpfungstyp: reduziert Risiko von <> Risiko reduziert durch) per Drag-and-Drop oder im Link-Maker-Bereich des Editors an.

- Benutzerdefinierte Bausteine können nun sofort mit Zielobjekten verknüpft werden (Verknüpfungstyp: modelliert <> modelliert mit).

- Bitte legen Sie die Vorgehensweise in Anforderung und Maßnahme manuell fest und definieren Sie, welche Schutzbedarfsziele für Anforderungen, Maßnahmen und Gefährdungen berücksichtigt werden sollen.

Weiteres

Weitere Zielobjekte

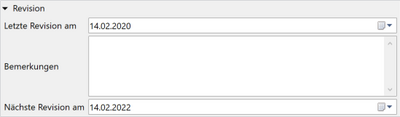

Audit und Revision

Beschreibung

- Audit und Revision

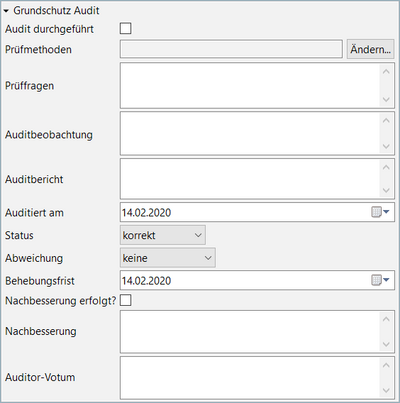

Im BSI IT-Grundschutz nach 200-x ist es möglich Audits und Revisionen abzubilden.

- Dazu können Sie Ihre Audithandlungen im neuen Abschnitt Grundschutz Audit in den Anforderungen dokumentieren und diese im Auditbericht ausgeben.

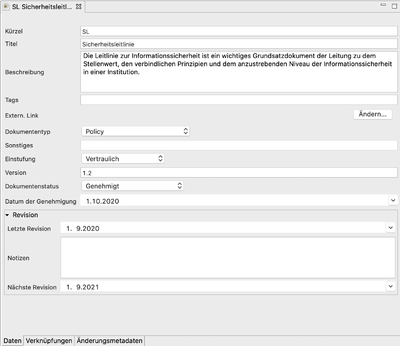

Abbildung 46. Audit

Zusätzlich bietet der Abschnitt Revision, sowohl in den Anforderungen als auch in den Maßnahmen, die Möglichkeit Revisionen zu dokumentieren.

Abbildung 47. Revision

topic - Kurzbeschreibung

Beschreibung

Mit Verinice kann die Dokumentation für das Notfallmanagement / Business Continuity Management (BCM) nach BSI-Standard 200-4 vorgenommen werden.

- Implementiert wurde der 1. Community Draft.

Die Neuerungen sind in der bekannten Perspektive BSI IT-Grundschutz nach 200-x zu finden, so kann von bereits erfassten Daten profitiert und die Synergien zwischen ISMS und BCMS genutzt werden.

Funktionen

Kernprozesse identifizieren

Kritikalitätsdaten erfassen

Ausfallszenarien definiert

Systeme für den Wiederanlauf festlegen

topic - Kurzbeschreibung

Beschreibung

- Konsolidator

Der Konsolidator für den BSI IT-Grundschutz nach 200-x kann dafür genutzt werden, bestimmte Werte eines Bausteins, seiner Anforderungen und deren verknüpften Gefährdungen und Maßnahmen, auf ausgewählte Bausteine mit dem gleichen Identifier zu übertragen.

- Der Konsolidator lässt sich auf einem Baustein über das Kontextmenü starten.

- Dieser ausgewählte Baustein dient als Vorlage für den Konsolidator, d.h. seine Inhalte werden auf die anderen Bausteine übertragen.

- Nach der Abfrage, ob nur der aktuelle oder alle Scopes nach Bausteinen durchsucht werden sollen, durchsucht verinice die entsprechenden Verbünde.

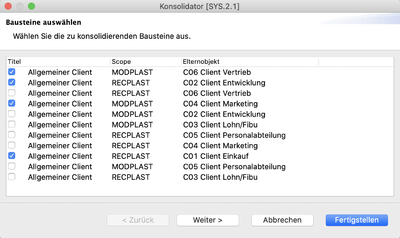

- In der anschließenden Übersicht stehen alle gefundenen Bausteine mit den dazugehörigen Zielobjekten und Scopes zum konsolidieren zur Auswahl.

Abbildung 18. Konsolidator - Auswahl der Zielobjekte

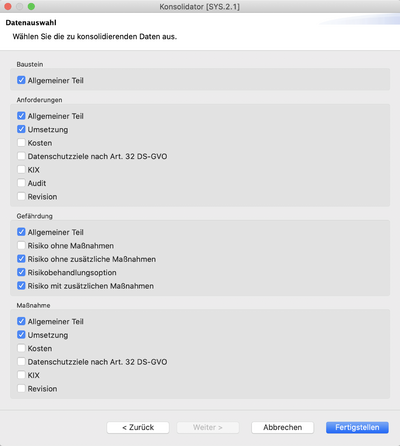

Nachdem diese selektiert wurden, folgt die Auswahl der zu übertragenen Inhalte.

- Standardmäßig sind vordefinierte Werte selektiert, können aber den Anforderungen entsprechend geändert werden.

Abbildung 19. Konsolidator - Datenauswahl

Nach dem Fertigstellen und Bestätigen, dass die Inhalte überschrieben werden, werden die Daten konsolidiert, neu berechnet und die View neu geladen.

- Ist das ausgewählte Startelement kein Baustein, kann der Konsolidator nicht gestartet werden.

- Der Konsolidator findet anhand des Identifiers die passenden Bausteine und damit verknüpfte Gefährdungen und Maßnahmen.

- Der Konsolidator löscht oder erzeugt keine Zielobjekte (Gefährdungen, Anforderungen, Maßnahmen), sondern überschreibt nur vorhandene Werte im Zielbaustein.

Der Konsolidator überschreibt die Werte nur einmalig, d.h. sollten Sie Änderungen an dem Vorlage Baustein vorgenommen haben, die für die anderen Bausteine ebenfalls relevant sind, so müssen Sie den Konsolidator erneut starten oder die Änderungen an den benötigten Bausteinen manuell vornehmen.

Screenshots

Verinice kompilieren

Vernice kompilieren - Client, Update-Site und Server für Linux, Mac und Windows

Umgebung

Betriebssystem

$ cat /etc/os-release PRETTY_NAME="Debian GNU/Linux 12 (bookworm)"

Java

$ java -version openjdk version "17.0.6" 2023-01-17 OpenJDK Runtime Environment (build 17.0.6+10-Debian-1) OpenJDK 64-Bit Server VM (build 17.0.6+10-Debian-1, mixed mode, sharing)

$ echo $JAVA_HOME /usr/lib/jvm/default-java/

$ ls /usr/lib/jvm/ default-java -> java-1.17.0-openjdk-amd64 java-1.11.0-openjdk-amd64 -> java-11-openjdk-amd64 java-1.17.0-openjdk-amd64 -> java-17-openjdk-amd64 java-1.18.0-openjdk-amd64 -> java-18-openjdk-amd64 java-1.19.0-openjdk-amd64 -> java-19-openjdk-amd64 java-11-openjdk-amd64 java-1.20.0-openjdk-amd64 -> java-20-openjdk-amd64 java-17-openjdk-amd64 java-1.8.0-openjdk-amd64 -> java-8-openjdk-amd64 java-18-openjdk-amd64 java-19-openjdk-amd64 java-20-openjdk-amd64 java-8-openjdk-amd64 openjdk-11 openjdk-17 openjdk-18 openjdk-19 openjdk-20

Quellen bereitstellen

$ cd /usr/src $ git clone https://github.com/SerNet/verinice Klone nach 'verinice'... remote: Enumerating objects: 148244, done. remote: Counting objects: 100% (6964/6964), done. remote: Compressing objects: 100% (2221/2221), done. remote: Total 148244 (delta 4588), reused 6150 (delta 4235), pack-reused 141280 Empfange Objekte: 100% (148244/148244), 1.23 GiB | 8.96 MiB/s, fertig. Löse Unterschiede auf: 100% (95543/95543), fertig. Aktualisiere Dateien: 100% (12390/12390), fertig.

- Basisverzeichnis

$ ls /usr/src/verinice bouncycastle sernet.birt.feature sernet.thirdparty.feature CODINGSTYLE.md sernet.client.service sernet.verinice.app.feature COPYRIGHT.md sernet.client.service.handlerrights sernet.verinice.bp.importer dependencies sernet.datatools.feature sernet.verinice.desktop.integration doc sernet.eclipse.feature sernet.verinice.extraresources.feature gnumail sernet.gs.db.fragment sernet.verinice.extraresources.jre_linux_64 gui-test-runner sernet.gs.ehcache.fragment sernet.verinice.extraresources.jre_macos_64 jbpm sernet.gs.hibernate.fragment sernet.verinice.extraresources.jre_win_64 Jenkinsfile sernet.gs.log4j.fragment sernet.verinice.fei.rcp Jenkinsfile.nightly sernet.gs.pax_web.fragment sernet.verinice.fei.service Jenkinsfile.rcptt-all-report-tests sernet.gs.reveng sernet.verinice.kerberos Jenkinsfile.rcptt-client-performance-test sernet.gs.server sernet.verinice.lang.feature Jenkinsfile.rcptt-client-test sernet.gs.server.feature sernet.verinice.oda.driver Jenkinsfile.rcptt-product-report-test sernet.gs.server.tests sernet.verinice.releng.client.product Jenkinsfile.rcptt-server-performance-test sernet.gs.service sernet.verinice.releng.server.product Jenkinsfile.server-rcptt-test sernet.gs.service.tests sernet.verinice.report.service LICENSE sernet.gs.springweb.fragment sernet.verinice.samt.rcp mvnw sernet.gs.ui.rcp.main sernet.verinice.samt.service mvnw.cmd sernet.gs.ui.rcp.main.tests target-platform notes sernet.hui.common TCOracle.pdf org.eclipse.e4.rcp.sernet sernet.hui.swtclient verinice-distribution pom.xml sernet.localdependencies verinice-gui-tests README.md sernet.rcp.ui.feature waffle SECURITY.md sernet.springclient

Java integrieren

- JRE integrieren

sernet.verinice.extraresources.feature/linux/jre sernet.verinice.extraresources.feature/windows/jre sernet.verinice.extraresources.feature/macos/jre

- Erforderlich für macOS-Builds

- Es ist best practice, eine JRE in einen Application.app Ordner zu packen.

- Um eine gültige verinice.app zu erhalten, muss daher eine geeignete macOS JRE in sernet.thirdparty.feature/macos vorhanden sein.

Linux

$ mkdir -p sernet.verinice.extraresources.jre_linux_64/jre $ cp -Lr $JAVA_HOME* sernet.verinice.extraresources.jre_linux_64/jre/

$ ls sernet.verinice.extraresources.jre_linux_64/jre bin conf docs legal lib man release

Windows

# mkdir -p sernet.verinice.extraresources.jre_win_64/jre $ wget https://download.java.net/java/GA/jdk11/9/GPL/openjdk-11.0.2_windows-x64_bin.zip -P /tmp

$ unzip /tmp/openjdk-11.0.2_windows-x64_bin.zip -d /tmp/openjdk-11.0.2_windows-x64_bin

$ cp -Lr /tmp/openjdk-11.0.2_windows-x64_bin/jdk-11.0.2/* sernet.verinice.extraresources.jre_win_64/jre

$ ls sernet.verinice.extraresources.jre_win_64/jre bin conf include jmods legal lib release

MacOS

# mkdir -p sernet.verinice.extraresources.jre_macos_64/jre $ wget https://download.java.net/java/GA/jdk11/9/GPL/openjdk-11.0.2_osx-x64_bin.tar.gz -P /tmp

$ mkdir /tmp/openjdk-11.0.2_osx-x64_bin; tar --directory=/tmp/openjdk-11.0.2_osx-x64_bin -xf /tmp/openjdk-11.0.2_osx-x64_bin.tar.gz

$ cp -Lr /tmp/openjdk-11.0.2_osx-x64_bin/jdk-11.0.2.jdk/Contents/Home/* sernet.verinice.extraresources.jre_macos_64/jre

$ ls sernet.verinice.extraresources.jre_macos_64/jre/ bin conf include jmods legal lib release

Kompilieren

- Umgebung bereinigen

$ rm -r ~/.m2/

- Verinice-Client, Client-Update-Site und Server kompilieren

$ cd /usr/src/verinice /usr/src/verinice $ ./mvnw -Dtycho.disableP2Mirrors=true -DskipTests clean verify

[INFO] ------------------------------------------------------------------------ [INFO] Reactor Summary: [INFO] [INFO] sernet.verinice.tycho.root 1.26.0-SNAPSHOT ......... SUCCESS [ 0.440 s] [INFO] target-platform 1.26.0-SNAPSHOT .................... SUCCESS [ 0.078 s] [INFO] jbpm 4.4.1 ......................................... SUCCESS [ 5.611 s] [INFO] org.eclipse.e4.rcp.sernet 1.26.0-SNAPSHOT .......... SUCCESS [ 5.949 s] [INFO] sernet.birt.feature 1.26.0-SNAPSHOT ................ SUCCESS [ 20.496 s] [INFO] sernet.datatools.feature 1.26.0-SNAPSHOT ........... SUCCESS [ 6.688 s] [INFO] sernet.eclipse.feature 1.26.0-SNAPSHOT ............. SUCCESS [ 5.607 s] [INFO] sernet.gs.db.fragment 1.26.0-SNAPSHOT .............. SUCCESS [ 0.132 s] [INFO] sernet.gs.ehcache.fragment 1.26.0-SNAPSHOT ......... SUCCESS [ 0.075 s] [INFO] sernet.gs.hibernate.fragment 1.26.0-SNAPSHOT ....... SUCCESS [ 0.053 s] [INFO] sernet.gs.log4j.fragment 1.26.0-SNAPSHOT ........... SUCCESS [ 0.021 s] [INFO] sernet.gs.pax_web.fragment 1.26.0-SNAPSHOT ......... SUCCESS [ 1.286 s] [INFO] sernet.gs.reveng 1.26.0-SNAPSHOT ................... SUCCESS [ 5.958 s] [INFO] sernet.hui.common 1.26.0-SNAPSHOT .................. SUCCESS [ 3.534 s] [INFO] sernet.gs.service 1.26.0-SNAPSHOT .................. SUCCESS [ 6.184 s] [INFO] sernet.hui.swtclient 1.26.0-SNAPSHOT ............... SUCCESS [ 3.519 s] [INFO] sernet.springclient 1.26.0-SNAPSHOT ................ SUCCESS [ 29.967 s] [INFO] sernet.gs.ui.rcp.main 1.26.0-SNAPSHOT .............. SUCCESS [ 32.955 s] [INFO] sernet.verinice.oda.driver 1.26.0-SNAPSHOT ......... SUCCESS [ 1.346 s] [INFO] sernet.verinice.samt.service 1.26.0-SNAPSHOT ....... SUCCESS [ 0.304 s] [INFO] sernet.verinice.report.service 1.26.0-SNAPSHOT ..... SUCCESS [ 3.574 s] [INFO] sernet.verinice.fei.service 1.26.0-SNAPSHOT ........ SUCCESS [ 0.246 s] [INFO] sernet.gs.server 1.26.0-SNAPSHOT ................... SUCCESS [ 47.196 s] [INFO] sernet.gs.server.feature 1.26.0-SNAPSHOT ........... SUCCESS [ 0.075 s] [INFO] sernet.gs.springweb.fragment 1.26.0-SNAPSHOT ....... SUCCESS [ 0.018 s] [INFO] sernet.localdependencies 1.26.0-SNAPSHOT ........... SUCCESS [ 0.009 s] [INFO] sernet.verinice.fei.rcp 1.26.0-SNAPSHOT ............ SUCCESS [ 2.011 s] [INFO] sernet.verinice.samt.rcp 1.26.0-SNAPSHOT ........... SUCCESS [ 1.956 s] [INFO] sernet.verinice.desktop.integration 1.26.0-SNAPSHOT SUCCESS [ 0.319 s] [INFO] waffle 1.7.4 ....................................... SUCCESS [ 0.065 s] [INFO] sernet.verinice.kerberos 1.26.0-SNAPSHOT ........... SUCCESS [ 0.424 s] [INFO] sernet.rcp.ui.feature 1.26.0-SNAPSHOT .............. SUCCESS [ 0.089 s] [INFO] sernet.thirdparty.feature 1.26.0-SNAPSHOT .......... SUCCESS [ 6.551 s] [INFO] sernet.verinice.lang.feature 1.26.0-SNAPSHOT ....... SUCCESS [ 12.515 s] [INFO] sernet.verinice.extraresources.jre_linux_64 1.26.0-SNAPSHOT SUCCESS [ 4.896 s] [INFO] sernet.verinice.extraresources.jre_win_64 1.26.0-SNAPSHOT SUCCESS [ 3.795 s] [INFO] sernet.verinice.extraresources.jre_macos_64 1.26.0-SNAPSHOT SUCCESS [ 3.779 s] [INFO] sernet.verinice.extraresources.feature 1.26.0-SNAPSHOT SUCCESS [ 0.042 s] [INFO] sernet.verinice.app.feature 1.26.0-SNAPSHOT ........ SUCCESS [ 0.107 s] [INFO] sernet.verinice.releng.client.product 1.26.0-SNAPSHOT SUCCESS [01:52 min] [INFO] sernet.verinice.releng.server.product 1.26.0-SNAPSHOT SUCCESS [ 25.027 s] [INFO] sernet.gs.server.tests 1.26.0-SNAPSHOT ............. SUCCESS [ 16.057 s] [INFO] sernet.gs.service.tests 1.26.0-SNAPSHOT ............ SUCCESS [ 3.761 s] [INFO] sernet.gs.ui.rcp.main.tests 1.26.0-SNAPSHOT ........ SUCCESS [ 9.020 s] [INFO] ------------------------------------------------------------------------ [INFO] BUILD SUCCESS [INFO] ------------------------------------------------------------------------ [INFO] Total time: 09:38 min [INFO] Finished at: 2023-05-29T09:56:59+02:00 [INFO] ------------------------------------------------------------------------

Client

Kompilate Programme befinden sich in

sernet.verinice.releng.client.product/target/products/

- Es werden Artefakte für die folgenden Plattformen erzeugt

- Linux GTK 64 bit

- Windows 64 bit

- Mac OS X 64 bit

Update-Site

Die P2-Update-Site befindet sich in

sernet.verinice.update_site/target/repository

Server

Die WAR-Datei (die z. B. auf Tomcat bereitgestellt werden kann) befindet sich unter

sernet.verinice.releng.server.product/target/

Die WAR-Datei ist plattformunabhängig

- im Gegensatz zu den Verinice-Client- und Report-Designer-Builds

Problembehebung

Hinweise zu Versionen

Verinice 1.23.1

In der Datei sernet.gs.server/pom.xml alle http: durch https: ersetzen

# sed -i 's/http:/https:/g' sernet.gs.server/pom.xml

Update

- Backup

# apt install pigz $ cd /usr/src/ /usr/src/ $ tar -cf verinice_$(date +%Y-%m-%d-%H%M%S).tar.gz -I pigz verinice/

- Umgebung bereinigen

$ rm -r ~/.m2/

- Quellen aktualisieren

$ cd /usr/src/verinice /usr/src/verinice $ git pull

- Kompilation

siehe #Kompilieren

Versionierung

Aktualisieren der Version des Projekts

1. Version setzen

./mvnw -Dtycho.mode=maven -DnewVersion=x.y.z.qualifier tycho-versions:set-version

- Hinweis

-

- qualifier ist wörtlich gemeint

- wird von tycho/osgi als magische Zeichenkette behandelt

./mvnw -DnewVersion=1.19.0.qualifier tycho-versions:set-version

schreibt 1.19.0-SNAPSHOT in die Update pom.xml Dateien und 1.19.0.qualifier in die aktualisierten feature.xml Dateien.

- Die endgültige Produktversion erhält einen Zeitstempel, beispielsweise*1.19.0.201908011226

- Siehe [Plugin-Dokumentation](https://www.eclipse.org/tycho/sitedocs/tycho-packaging-plugin/plugin-info.html) für Details.

2. Version und Codename

- Aktualisieren Sie Version und Codename

im About-Text in Branding > About Dialog von

sernet.verinice.releng.client.product/sernet.verinice.releng.client.product

3. About-Text

- Synchronisieren Sie den About-Text

wieder mit dem Plugin (Übersicht > Testen > Synchronisieren) in

sernet.verinice.releng.client.product/sernet.verinice.releng.client.product.

4. Versionsmakro in Handbüchern

- Aktualisieren Sie das Versionsmakro in den Handbüchern

5. Splash-Screen

- Aktualisieren Sie die Version in den Splash-Screens von verinice

sernet.gs.ui.rcp.main/etc/splashscreen/splash.xcf

Debian 13 Installation

Voraussetzungen

- Betriebssystem

- Debian GNU/Linux 13 (trixie)

- Pakete installieren

sudo apt update

sudo apt install -y git ca-certificates openjdk-21-jdk openjdk-21-source

- Java-Umgebung

- OpenJDK 21 erforderlich

- JAVA_HOME auf das installierte JDK setzen

export JAVA_HOME=/usr/lib/jvm/java-21-openjdk-amd64

Quellen bereitstellen

- Arbeitsverzeichnis

sudo mkdir -p /usr/src/verinice && sudo chown -R <YOUR_USER>:root /usr/src/verinice

- Repository klonen

- Zielverzeichnis muss leer sein (bei bereits vorhandenem Inhalt schlägt git clone fehl)

cd /usr/src

- Von einem nicht privilegierten Benutzer

git clone https://github.com/SerNet/verinice

cd /usr/src/verinice

- Maven Wrapper ausführbar machen

sudo chmod +x mvnw

JRE integrieren

| Plattform | JRE im Produkt |

|---|---|

| Linux | optional (systemweite Java möglich) |

| Windows | empfohlen (ohne JRE wird eine lokale Java-Installation benötigt) |

| macOS | erforderlich für ein funktionsfähiges .app-Bundle |

Linux

cd /usr/src/verinice

sudo mkdir -p sernet.verinice.extraresources.jre_linux_64/jre && sudo cp -aL "$JAVA_HOME"/. sernet.verinice.extraresources.jre_linux_64/jre/

Windows

Kompilieren

- Maven-Repository bereinigen

rm -rf ~/.m2/repository

- Build

./mvnw -Dtycho.disableP2Mirrors=true -DskipTests clean verify

Installation (Linux-Client)

- Zielverzeichnis

- Build-Artefakt kopieren

sudo cp -a /usr/src/verinice/sernet.verinice.releng.client.product/target/products/sernet.verinice.releng.client/linux/gtk/x86_64/verinice /usr/local/

ln -s /usr/local/verinice/verinice /usr/local/bin/verinice

sudo chown -R root:root /usr/local/verinice

Start

apt install libwebkit2gtk

/usr/local/bin/verinice

Anhang

Siehe auch

Dokumentation

Links

Projekt

Weblinks

</noinclude>

topic - Kurzbeschreibung