Nextcloud/Sicherheitsscanner: Unterschied zwischen den Versionen

| Zeile 122: | Zeile 122: | ||

* Dies stellt eine angemessene Sicherheitsabhärtung dar, da es den Zugriff von Adobe Flash Player auf Daten einschränkt. | * Dies stellt eine angemessene Sicherheitsabhärtung dar, da es den Zugriff von Adobe Flash Player auf Daten einschränkt. | ||

|} | |} | ||

== Empfehlung == | == Empfehlung == | ||

Version vom 3. Juli 2023, 10:48 Uhr

Nextcloud Sicherheitsscanner - Sicherheit eines Nextcloud-Servers prüfen

Beschreibung

- Sicherheitsanalyse eines Nextcloud-Servers

- Verbesserungsvorschläge

- Updates

- Konfiguration

- Haftungsausschluss

- Dieser Sicherheitscheck gilt nur für Nextcloud-Cloud-Server

- Nextcloud kann keine exakten und/oder korrekten Ergebnisse mit anderen Cloud-Servern als Nextcloud garantieren

- Hinweise

Dieser Scan basiert ausschließlich auf öffentlich zugänglichen Informationen

- Liste bekannter Schwachstellen

- angewandten Härtungen/Einstellungen, die wir scannen können

- ohne Zugriff auf den Server zu haben

- Weitere Tipps zur Härtung

- in unserem Härtungsleitfaden und halten Sie Ihr System auf dem neuesten Stand.

- Dies ist nicht mehr als eine Momentaufnahme.

- Sicherheit ist ein fortlaufender Prozess, und neue Erkenntnisse und Updates müssen angewendet werden, um sicher zu bleiben.

- Kein kompliziertes System kann jemals vollständig sicher sein, und selbst ein mit A+ bewertetes System kann anfällig für unbekannte Probleme und entschlossene (staatliche) Angreifer sein.

- Die Einstufung wird automatisch auf der Grundlage der Liste der geltenden Sicherheitshinweise erstellt.

- Das tatsächliche Risiko hängt von Ihrer Umgebung ab und kann abweichen.

Anwendungen

Re-Scan

- Aktualisierung der Ergebnisse

- "trigger re-scan"

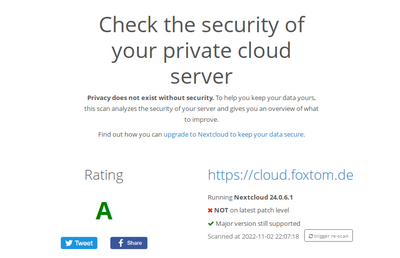

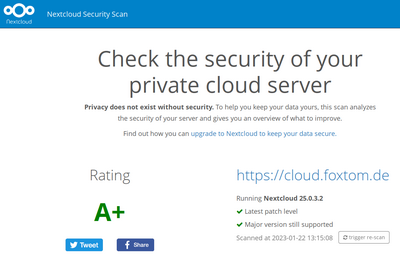

Bewertung

| Bewertung | Beschreibung |

|---|---|

| F | Diese Serverversion ist nicht mehr aktuell und hat keine Sicherheitskorrekturen mehr. Es ist wahrscheinlich trivial, einzubrechen und alle Daten zu stehlen oder sogar den gesamten Server zu übernehmen. |

| E | Dieser Server ist für mindestens eine als "hoch" eingestufte Sicherheitslücke anfällig. Es ist wahrscheinlich recht einfach, einzubrechen und Daten zu stehlen oder sogar den Server zu übernehmen. |

| D | Dieser Server ist für mindestens eine als "mittel" eingestufte Schwachstelle verwundbar. Mit ein wenig Aufwand, z. B. durch das Erstellen einer speziell gestalteten URL und das Anlocken eines Benutzers, kann ein Angreifer wahrscheinlich Daten stehlen oder sogar den Server übernehmen. |

| C | Dieser Server ist für mindestens eine als "niedrig" eingestufte Sicherheitslücke anfällig. Dies kann einem Angreifer einen Weg in den Server bieten, muss aber nicht, um ihn auszunutzen. |

| A | Dieser Server hat keine bekannten Schwachstellen, aber es gibt zusätzliche Härtungsfunktionen in neueren Versionen, die es einem Angreifer erschweren, unbekannte Schwachstellen zum Einbruch auszunutzen. |

| A+ | Dieser Server ist auf dem neuesten Stand, gut konfiguriert und verfügt über branchenführende Schutzfunktionen, die es einem Angreifer erschweren, unbekannte Schwachstellen auszunutzen. Erfahren Sie mehr über diese präventiven Härtungsfunktionen. |

Härtungen

Eine Sicherheitshärtung ist eine Funktion, die Software vor Angriffen schützt, auch wenn sie von einer bestimmten Schwachstelle betroffen ist.

- Einen Überblick über die von uns entwickelten Sicherheitshärtungsfunktionen finden Sie unter our website.

Im Folgenden finden Sie eine Liste der Härtungsfunktionen, die Ihr Server aktiviert hat.

| Option | Beschreibung |

|---|---|

| Bruteforce-Schutz | Der Bruteforce-Schutz verlangsamt die Geschwindigkeit, mit der Passwörter ausprobiert werden können, und schützt so vor Angreifern, die versuchen, ein Passwort zu erraten.

|

| CSPv3 | CSP ist eine HTTP-Funktion, die es dem Server ermöglicht, bestimmte Einschränkungen für eine Ressource festzulegen, wenn diese in einem Browser geöffnet wird.

CSP v3.0 ermöglicht es, eine noch strengere Richtlinie zu haben.

|

| Same-Site-Cookies | Same-Site-Cookies sind eine von modernen Browsern unterstützte Sicherheitsmaßnahme, die CSRF-Schwachstellen verhindern und Ihre Privatsphäre weiter schützen.

Browser, die Same-Site-Cookies unterstützen, können so instruiert werden, dass sie nur dann ein Cookie senden, wenn die Anfrage von der ursprünglichen Domäne ausgeht.

|

| Passwortbestätigung | Wenn ein Administrator oder ein normaler Benutzer versucht, eine potenziell sensible Einstellung zu ändern (z. B. die Berechtigungen eines Benutzers), muss er sein Passwort ein zweites Mal eingeben, um die Aktion zu bestätigen.

|

| Prüft Passwörter gegen HaveIBeenPwned Datenbank | In Nextcloud 13.0.1 haben wir eine Prüfung gegen die HaveIBeenPwned-Datenbank des Sicherheitsforschers Troy Hunt hinzugefügt.

|

| __Host-Präfix | Das __Host-Präfix entschärft Schwachstellen bei der Cookie-Injektion in Software von Drittanbietern, die dieselbe Domäne zweiter Ebene nutzen.

|

| App-Passwörter können eingeschränkt werden | Wenn die Zwei-Faktor-Authentifizierung verwendet wird, können Nextcloud-Benutzer Token anstelle ihres Passworts verwenden.

|

Einrichtung

Neben den Funktionen der Private Cloud Software selbst, kann man seinen Apache oder NGINX Server mehr oder weniger sicher konfigurieren.

- Bitte beachten Sie, dass viele der verfügbaren Sicherheitseinstellungen nicht von außen überprüft werden können!

- Wir empfehlen Ihnen dringend, unseren Security Hardening Guide zu lesen und die dortigen Anweisungen zu befolgen.

Hier sind die Ergebnisse einer Reihe von Überprüfungen Ihres Servers

| Option | Beschreibung |

|---|---|

| X-Frame-Options | Der X-Frame-Options-Antwort-Header gibt an, ob eine Seite von anderen Seiten gerahmt werden kann.

|

| X-Content-Type-Options | Der X-Content-Type-Options Response Header verbietet es Browsern, den Content-Type einer Datei zu erraten, dies verhindert so genannte "MIME confusion attacks". |

| X-XSS-Schutz | Der Response-Header X-XSS-Protection verhindert, dass Browser eine Seite laden, wenn sie einen reflektierten Cross-Site-Scripting-Angriff erkennen.

|

| X-Download-Options | Der Antwort-Header X-Download-Options weist den Internet Explorer an, die Datei nicht direkt zu öffnen, sondern sie zunächst zum Download anzubieten.

|

| X-Permitted-Cross-Domain-Policies | Der Antwort-Header X-Permitted-Cross-Domain-Policies weist die Adobe-Software an, wie sie mit domänenübergreifenden Richtlinien umgehen soll.

|

Empfehlung

Wir empfehlen dringend, einen Private-Cloud-Server ständig auf dem neuesten Stand zu halten.

- Server, auf denen nicht das neueste Sicherheitsupdate einer unterstützten Versionsreihe läuft, sind oft verwundbar.

- Neue Versionen finden Sie hier für Nextcloud und hier für ownCloud.

- Nextcloud ist bestrebt, die Aktualisierung zu einem sicheren, einfachen und schmerzlosen Verfahren zu machen.

- Als Ergebnis dieser Bemühungen müssen Benutzer, die PHP 7.x und eine aktuelle Version von Nextcloud verwenden, die Anwendungen bei einem Upgrade nicht erneut aktivieren und werden auch über neue Versionen von Anwendungen informiert.

Weitere Verbesserungen sind in Vorbereitung!

- In unserem früheren Blog erfahren Sie, warum und wie Sie auf die neueste Version von Nextcloud upgraden sollten.

- Wir empfehlen Ihnen außerdem, unseren Security Hardening Guide zu lesen und die dortigen Anweisungen zu befolgen.

Anhang

Siehe auch

Dokumentation

Links

Projekt

Weblinks

- Find out how you can upgrade to Nextcloud to keep your data secure.

- Learn more about our security efforts.