IT-Grundschutz/Risiko/Management: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

Keine Bearbeitungszusammenfassung Markierungen: Manuelle Zurücksetzung Zurückgesetzt |

||

| Zeile 1: | Zeile 1: | ||

'''topic''' - Kurzbeschreibung | '''topic''' - Kurzbeschreibung | ||

== Beschreibung == | == Beschreibung == | ||

[[File:1000020100000276000002008EAEFE8B1F52E3F6.png | mini | 500px]] | [[File:1000020100000276000002008EAEFE8B1F52E3F6.png | mini | 500px]] | ||

Version vom 7. September 2023, 09:54 Uhr

topic - Kurzbeschreibung

Beschreibung

Die Basis- und Standard-Anforderungen der Grundschutz-Bausteine wurden so festgelegt, dass dazu passende Maßnahmen für normalen Schutzbedarf und für typische Informationsverbünde und Anwendungsszenarien einen angemessenen und ausreichenden Schutz bieten.

- Hierfür wurde vorab geprüft, welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind und wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann.

- Als Anwender des Grundschutzes benötigen Sie daher in der Regel für den weitaus größten Teil eines Informationsverbundes keine aufwendigen Untersuchungen zur Festlegung erforderlicher Sicherheitsmaßnahmen.

- Ein zusätzlicher Analysebedarf besteht lediglich in folgenden drei Fällen

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch.

- Das grundlegende Verfahren zur Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen ist eine Risikoanalyse.

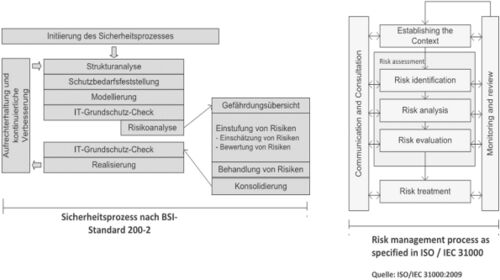

- Der -Standard 200-3: Risikomanagement bietet hierfür eine effiziente Methodik.

Überblick

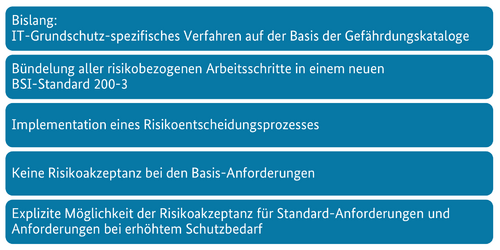

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

- Bündelung aller risikobezogenen Arbeitsschritte in BSI-Standard 200-3

- Implementation eines Risikoentscheidungsprozesses

- Keine Risikoakzeptanz bei den Basis-Anforderungen

- Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf

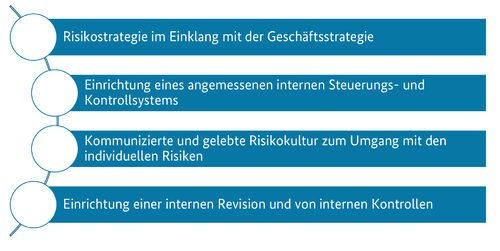

- Risikomanagementsystem

- Angemessenes Risikomanagement

- Richtlinie zum Umgang mit Risiken

- Vorarbeiten und Priorisierung

Richtlinie

- Richtlinie zum Umgang mit Risiken

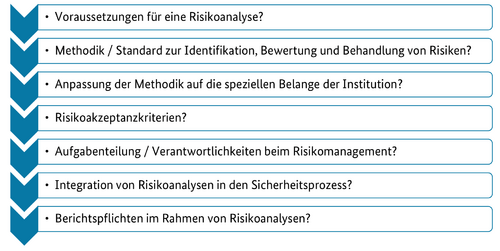

Bevor Sie mit der Durchführung von Risikoanalysen beginnen, sollte die Leitung Ihrer Institution grundlegende Aspekte hierfür in einer Richtlinie zum Umgang mit Risiken festlegen:

- Unter welchen Voraussetzungen ist eine Risikoanalyse erforderlich?

- Mit welchem Verfahren werden Risiken identifiziert, eingeschätzt, bewertet und behandelt und wie ist dieses Verfahren an die Gegebenheiten der Institution angepasst und in den Sicherheitsprozess integriert?

- Welche Organisationseinheiten sind für die verschiedenen Teilaufgaben des Risikomanagements zuständig?

- Wie sind die Berichtspflichten geregelt?

- Welche Kriterien müssen erfüllt sein, damit Risiken akzeptiert werden?

- In welchen zeitlichen Intervallen und bei welchen Ereignissen müssen Risikoanalysen aktualisiert werden?

Diese Richtlinie und die zugehörigen organisatorischen Umsetzungen sollten regelmäßig auf ihre Aktualität und Angemessenheit geprüft werden.

Beispiel

- In der RECPLAST wurde beschlossen, das Risikomanagement gemäß Grundschutz auszurichten und eine Sicherheitskonzeption gemäß Standard-Absicherung zu entwickeln.

- Für Objekte mit normalem Schutzbedarf erfolgt die Risikobehandlung mithilfe der Basis- und Standard-Anforderungen des Grundschutz-Kompendiums.

- Als Methode für unter Umständen erforderliche Risikoanalysen wurde der -Standard 200-3 festgelegt.

- In einer Richtlinie zur Behandlung von Risiken wurde ferner formuliert, dass Risiken, die aus der Nichterfüllung von Basis-Anforderungen folgen, nicht akzeptiert werden können.

- Risiken sollen darüber hinaus unter Betrachtung der Kosten möglicher Maßnahmen und ihres Beitrags zur Risikominimierung behandelt werden.

- Die Verantwortlichkeit für die Durchführung der Risikoanalyse obliegt dem, der hierfür spezialisierte Teams bildet.

- Deren Zusammensetzung hängt vom jeweiligen Sachverhalt ab: Anwendungsverantwortliche wirken bei der Bewertung möglicher Schadensfolgen mit; erfordert die Bewertung der Risiken einen hohen technischen Sachverstand, werden kompetente Mitarbeiter der IT-Abteilung beteiligt.

- Die durchgeführten Risikoanalysen werden dokumentiert, die Ergebnisse und die Vorschläge zur Risikobehandlung der Geschäftsführung berichtet und mit ihr abgestimmt.

- Aktualität und Angemessenheit der Risikoanalysen sollen jährlich geprüft werden.

- Wie sieht es in Ihrem Unternehmen oder Ihrer Behörde aus

- Gibt es einen festgelegten Prozess zur Identifikation, Bewertung und Behandlung von Informationssicherheitsrisiken?

- Werden bei Ihnen Risikoanalysen durchgeführt und falls ja, mit welchem Verfahren?

- Wer ist für die Durchführung der Analysen verantwortlich?

- Wer erfährt die Ergebnisse und wie werden Konsequenzen gezogen?

Zielobjekte

- Voraussetzung für die Durchführung von Risikoanalysen im Rahmen der Standard-Absicherung

bei der Strukturanalyse die Zielobjekte des Informationsverbundes

- zusammengestellt sind

- deren Schutzbedarf festgestellt ist und

- ihnen bei der Modellierung soweit möglich passende Grundschutz-Bausteine zugeordnet wurden.

- Risikoanalyse für solche Zielobjekte

- hoher oder sehr hoher Schutzbedarf

- mindestens einer der drei Grundwerte (Vertraulichkeit, Integrität oder Verfügbarkeit)

- für die es keinen passenden Grundschutz-Baustein gibt

- die in Einsatzszenarien betrieben werden, die für den Grundschutz untypisch sind.

Bei einer großen Zahl an Zielobjekten, die eines diese Kriterien erfüllen, sollten Sie eine geeignete Priorisierung vornehmen.

- Bei der Vorgehensweise Standard-Absicherung bietet es sich an, zunächst übergeordnete Zielobjekte zu betrachten, etwa den gesamten Informationsverbund, bestimmte Teile des Informationsverbundes oder wichtige Geschäftsprozesse.

- Bei der Kern-Absicherung sollten Sie vorrangig diejenigen Zielobjekte mit dem höchsten Schutzbedarf untersuchen.

Liste der betrachteten Zielobjekte

Beispiel

- Bei der RECPLAST wurde aufgrund der Schutzbedarfsfeststellung und der Modellierung eine Reihe von Zielobjekten ermittelt, für die eine Risikoanalyse durchzuführen ist.

- Dazu gehören unter anderem die folgenden Komponenten

- die Anwendung A002 Lotus Notes, die einen hohen Bedarf an Vertraulichkeit und einen sehr hohen Bedarf an Verfügbarkeit hat,

- die Netzkopplungselemente N001 Router Internet-Anbindung und N002 Firewall Internet-Eingang, beide wegen der Vertraulichkeit der über sie übertragenen Daten,

- der Virtualisierungsserver S007, der in allen drei Grundwerten aufgrund der auf ihm betriebenen virtuellen Systeme einen hohen Schutzbedarf hat,

- die Alarmanlagen S200 an beiden Standorten in Bonn, deren korrektes Funktionieren als sehr wichtig eingestuft und deren Schutzbedarf bezüglich Integrität und Verfügbarkeit folglich mit „sehr hoch“ bewertet wurde.

Nachfolgend werden die einzelnen Schritte der Risikoanalyse am Beispiel des über beide Standorte hinweg redundant ausgelegten Virtualisierungsservers S007 veranschaulicht.

Gefährdungen

- [[BSI/Standard/200-3/Elementaren Gefährdungen}}

- [[BSI/Standard/200-3/Gefährdungsübersicht}}

Risiken bewerten

BSI/Standard/200-3/Risikoeinstufung

Risiken behandeln

BSI/Standard/200-3/Risikobehandlung

Konsolidierung des Sicherheitskonzepts

BSI/Standard/200-3/Konsolidierung

Fortführung des Sicherheitsprozesses

BSI/Standard/200-3/Rückführung