BSI/200-3/Einleitung: Unterschied zwischen den Versionen

Erscheinungsbild

| Zeile 19: | Zeile 19: | ||

==== Adressatenkreis ==== | ==== Adressatenkreis ==== | ||

; | ; BSI 200-3 richtet sich an | ||

* Sicherheitsverantwortliche, -beauftragte, -experten, -berater und alle Interessierten, die mit dem Management von oder der Durchführung von Risikoanalysen für die Informationssicherheit betraut sind. | * Sicherheitsverantwortliche, -beauftragte, -experten, -berater und alle Interessierten, die mit dem Management von oder der Durchführung von Risikoanalysen für die Informationssicherheit betraut sind. | ||

Version vom 10. September 2023, 10:09 Uhr

Beschreibung

- Basis- und Standard-Anforderungen

Grundschutz-Bausteine wurden so festgelegt

- dass dazu passende Maßnahmen für normalen Schutzbedarf und für typische Informationsverbünde und Anwendungsszenarien einen angemessenen und ausreichenden Schutz bieten.

- Hierfür wurde vorab geprüft, welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind und wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann.

- Als Anwender des Grundschutzes benötigen Sie daher in der Regel für den weitaus größten Teil eines Informationsverbundes keine aufwendigen Untersuchungen zur Festlegung erforderlicher Sicherheitsmaßnahmen.

- Zusätzlicher Analysebedarf

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im Grundschutz-Kompendium

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch

- Das grundlegende Verfahren zur Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen ist eine Risikoanalyse.

- BSI-Standard 200-3: Risikomanagement bietet hierfür eine effiziente Methodik

Adressatenkreis

- BSI 200-3 richtet sich an

- Sicherheitsverantwortliche, -beauftragte, -experten, -berater und alle Interessierten, die mit dem Management von oder der Durchführung von Risikoanalysen für die Informationssicherheit betraut sind.

- Dieser Standard bietet sich an

- wenn Unternehmen oder Behörden bereits erfolgreich mit der IT-Grundschutz-Methodik gemäß BSI-Standard 200-2 (siehe [BSI2]) arbeiten und möglichst direkt eine Risikoanalyse an die IT-Grundschutz-Analyse anschließen möchten.

- Abhängig von den Rahmenbedingungen

- einer Institution und der Art des Informationsverbunds kann es jedoch zweckmäßig sein, alternativ zum BSI-Standard 200-3 ein anderes etabliertes Verfahren oder eine angepasste Methodik für die Analyse von Informationsrisiken zu verwenden.

Anwendungsweise

- Dieses Dokument beschreibt eine Methodik zur Analyse von Risiken.

- Diese kann benutzt werden, um ein IT-Grundschutz-Sicherheitskonzept zu ergänzen.

- Dabei wird die im IT-Grundschutz-Kompendium enthaltene Liste von elementaren Gefährdungen als Hilfsmittel verwendet.

- Es wird empfohlen, die in den Kapiteln 2 bis 8 dargestellte Methodik Schritt für Schritt durchzuarbeiten.

- Im BSI-Standard 100-4 Notfallmanagement (siehe [BSI4]) ist für besonders kritische Ressourcen der Geschäftsprozesse der Institution ebenfalls eine Risikoanalyse vorgesehen, die sich von der hier beschriebenen nur in einigen Begriffen unterscheidet.

- Beide Risikoanalysen können effizient aufeinander abgestimmt werden.

- Es ist sinnvoll, dass sich alle Rollen in einer Institution, die sich mit Risikomanagement für einen spezifischen Bereich beschäftigen, miteinander abstimmen und vergleichbare Vorgehensweisen wählen.

Überblick

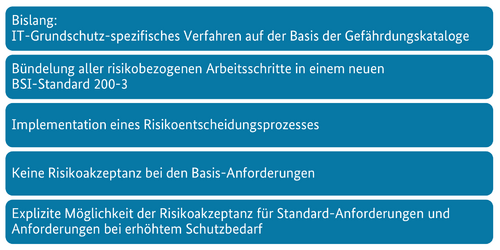

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

- Bündelung aller risikobezogenen Arbeitsschritte in BSI-Standard 200-3

- Implementation eines Risikoentscheidungsprozesses

- Keine Risikoakzeptanz bei den Basis-Anforderungen

- Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf

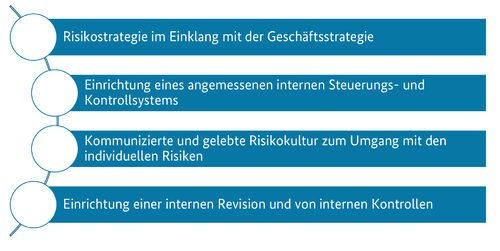

- Risikomanagementsystem

- Angemessenes Risikomanagement

- Richtlinie zum Umgang mit Risiken

- Vorarbeiten und Priorisierung

Zielsetzung

- Anerkanntes Vorgehen

Informationssicherheitsrisiken steuern

- angemessen

- zielgerichtet

- leicht anwendbar

- Vorgehen basiert elementaren Gefährdungen

- Im IT-Grundschutz-Kompendium beschrieben

- Basis für die Erstellung der IT-Grundschutz-Bausteine

- In der Vorgehensweise nach IT-Grundschutz wird bei der Erstellung der IT-Grundschutz-Bausteine implizit eine Risikobewertung für Bereiche mit normalem Schutzbedarf vom BSI durchgeführt.

- Hierbei werden nur solche Gefährdungen betrachtet, die eine so hohe Eintrittshäufigkeit oder so einschneidende Auswirkungen haben, dass Sicherheitsmaßnahmen ergriffen werden müssen.

- Typische Gefährdungen, gegen die sich jeder schützen muss, sind z. B. Schäden durch Feuer, Wasser, Einbrecher, Schadsoftware oder Hardware-Defekte.

- Dieser Ansatz hat den Vorteil, dass Anwender des IT-Grundschutzes für einen Großteil des Informationsverbundes keine individuelle Bedrohungs- und Schwachstellenanalyse durchführen müssen, weil diese bereits vorab vom BSI durchgeführt wurde.

Abgrenzung, Begriffe und Einordnung in den IT-Grundschutz

- In bestimmten Fällen muss jedoch explizit eine Risikoanalyse durchgeführt werden, beispielsweise wenn der betrachtete Informationsverbund Zielobjekte enthält, die

- einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit haben oder

- mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet (modelliert) werden können oder

- in Einsatzszenarien (Umgebung, Anwendung) betrieben werden, die im Rahmen des IT-Grundschutzes nicht vorgesehen sind.

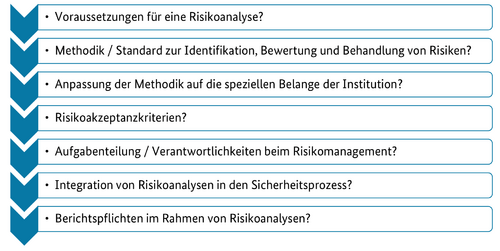

- In diesen Fällen stellen sich folgende Fragen

- Welchen Gefährdungen für Informationen ist durch die Umsetzung der relevanten IT-Grundschutz-Bausteine noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen?

- Müssen eventuell ergänzende Sicherheitsmaßnahmen, die über das IT-Grundschutz-Modell hinausgehen, eingeplant und umgesetzt werden?

- Das vorliegende Dokument beschreibt, wie für bestimmte Zielobjekte festgestellt werden kann, ob und in welcher Hinsicht über den IT-Grundschutz hinaus Handlungsbedarf besteht, um Informationssicherheitsrisiken zu reduzieren.

- Hierzu werden Risiken, die von elementaren Gefährdungen ausgehen, eingeschätzt und anhand einer Matrix bewertet.

- Die Einschätzung erfolgt über die zu erwartende Häufigkeit des Eintretens und die Höhe des Schadens, der bei Eintritt des Schadensereignisses entsteht.

- Aus diesen beiden Anteilen ergibt sich das Risiko.

- Im vorliegenden BSI-Standard 200-3 ist die Risikoanalyse zweistufig angelegt

- In einem ersten Schritt wird die in Kapitel 4 erstellte Gefährdungsübersicht systematisch abgearbeitet.

- Dabei wird für jedes Zielobjekt und jede Gefährdung eine Bewertung unter der Annahme vorgenommen, dass bereits Sicherheitsmaßnahmen umgesetzt oder geplant worden sind (siehe Beispiele in Kapitel 5).

- In der Regel wird es sich hierbei um Sicherheitsmaßnahmen handeln, die aus den Basis- und Standard-Anforderungen des IT-Grundschutz-Kompendiums abgeleitet worden sind.

- An die erste Bewertung schließt sich eine erneute Bewertung an, bei der die Sicherheitsmaßnahmen zur Risikobehandlung betrachtet werden (siehe Beispiele in Kapitel 6).

- Durch einen Vorher-Nachher-Vergleich lässt sich die Wirksamkeit der Sicherheitsmaßnahmen prüfen, die zur Risikobehandlung eingesetzt worden sind.

- Chancen und Risiken sind die häufig auf Berechnungen beruhenden Vorhersagen eines möglichen Nutzens im positiven Fall bzw. Schadens im negativen Fall.

- Was als Nutzen oder Schaden aufgefasst wird, hängt von den Wertvorstellungen einer Institution ab.

- Dieser Standard konzentriert sich auf die Betrachtung der negativen Auswirkungen von Risiken, mit dem Ziel, adäquate Maßnahmen zur Risikominimierung aufzuzeigen.

- In der Praxis werden im Rahmen des Risikomanagements meistens nur die negativen Auswirkungen betrachtet.

- Ergänzend hierzu sollten sich Institutionen jedoch durchaus auch mit den positiven Auswirkungen befassen.

Risikoanalyse

- Als Risikoanalyse wird IT-Grundschutz der komplette Prozess bezeichnet

- Risiken beurteilen (identifizieren, einschätzen und bewerten) und behandeln

- ISO 31000 und ISO 27005

Risikoanalyse bezeichnet aber nach den einschlägigen ISO-Normen ISO 31000 (siehe [31000]) und ISO 27005 (siehe [27005]) nur einen Schritt im Rahmen der Risikobeurteilung, die aus den folgenden Schritten besteht:

- Identifikation von Risiken (Risk Identification)

- Analyse von Risiken (Risk Analysis)

- Evaluation oder Bewertung von Risiken (Risk Evaluation)

- Deutscher Sprachgebrauch

- Begriff „Risikoanalyse“ für den kompletten Prozess der Risikobeurteilung und Risikobehandlung etabliert

- Daher wird im IT-Grundschutz weiter der Begriff „Risikoanalyse“ für den umfassenden Prozess benutzt

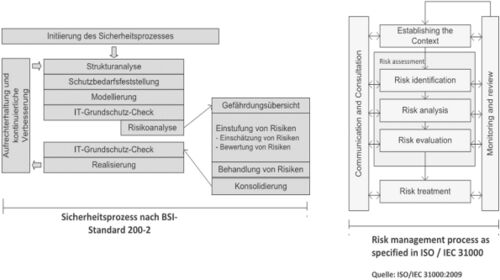

- Die Risikoanalyse nach BSI-Standard 200-3 sieht folgende Schritte vor

- siehe Abbildung 1

- Schritt 1

- Erstellung einer Gefährdungsübersicht (siehe Kapitel 4)

- Zusammenstellung einer Liste von möglichen elementaren Gefährdungen

- Ermittlung zusätzlicher Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario ergeben

- Schritt 2

- Risikoeinstufung (siehe Kapitel 5)

- Risikoeinschätzung (Ermittlung von Eintrittshäufigkeit und Schadenshöhe)

- Risikobewertung (Ermittlung der Risikokategorie)

- Schritt 3

- Risikobehandlung (siehe Kapitel 6)

- Risikovermeidung

- Risikoreduktion (Ermittlung von Sicherheitsmaßnahmen)

- Risikotransfer

- Risikoakzeptanz

- Schritt 4

- Konsolidierung des Sicherheitskonzepts (siehe Kapitel 7)

- Integration der aufgrund der Risikoanalyse identifizierten zusätzlichen Maßnahmen in das Sicherheitskonzept

- Abbildung 1

- Integration der Risikoanalyse in den Sicherheitsprozess

- In den internationalen Normen, insbesondere der ISO 31000, werden einige Begriffe anders belegt, als es im deutschen Sprachraum üblich ist.

- Daher findet sich im Anhang eine Tabelle, in der die wesentlichen Begriffe aus ISO 31000 und dem 200-3 gegenübergestellt werden (siehe Tabelle 11).

Beispiel

- In der RECPLAST wurde beschlossen, das Risikomanagement gemäß Grundschutz auszurichten und eine Sicherheitskonzeption gemäß Standard-Absicherung zu entwickeln.

- Für Objekte mit normalem Schutzbedarf erfolgt die Risikobehandlung mithilfe der Basis- und Standard-Anforderungen des Grundschutz-Kompendiums.

- Als Methode für unter Umständen erforderliche Risikoanalysen wurde der -Standard 200-3 festgelegt.

- In einer Richtlinie zur Behandlung von Risiken wurde ferner formuliert, dass Risiken, die aus der Nichterfüllung von Basis-Anforderungen folgen, nicht akzeptiert werden können.

- Risiken sollen darüber hinaus unter Betrachtung der Kosten möglicher Maßnahmen und ihres Beitrags zur Risikominimierung behandelt werden.

- Die Verantwortlichkeit für die Durchführung der Risikoanalyse obliegt dem, der hierfür spezialisierte Teams bildet.

- Deren Zusammensetzung hängt vom jeweiligen Sachverhalt ab: Anwendungsverantwortliche wirken bei der Bewertung möglicher Schadensfolgen mit; erfordert die Bewertung der Risiken einen hohen technischen Sachverstand, werden kompetente Mitarbeiter der IT-Abteilung beteiligt.

- Die durchgeführten Risikoanalysen werden dokumentiert, die Ergebnisse und die Vorschläge zur Risikobehandlung der Geschäftsführung berichtet und mit ihr abgestimmt.

- Aktualität und Angemessenheit der Risikoanalysen sollen jährlich geprüft werden.

Übung

- Wie sieht es in Ihrem Unternehmen oder Ihrer Behörde aus

- Gibt es einen festgelegten Prozess zur Identifikation, Bewertung und Behandlung von Informationssicherheitsrisiken?

- Werden bei Ihnen Risikoanalysen durchgeführt und falls ja, mit welchem Verfahren?

- Wer ist für die Durchführung der Analysen verantwortlich?

- Wer erfährt die Ergebnisse und wie werden Konsequenzen gezogen?