IT-Grundschutz/Kompendium/Gliederung: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

[[File:schichtenmodell.png|mini|400px]] | [[File:schichtenmodell.png|mini|400px]] | ||

[[File:schichtenmodell01.png|mini|400px]] | [[File:schichtenmodell01.png|mini|400px]] | ||

[[File:schichtenmodell02.png|mini|400px]] | [[File:schichtenmodell02.png|mini|400px]] | ||

[[File:kompendium12.png|mini|400px]] | |||

==== Prozesse ==== | ==== Prozesse ==== | ||

Version vom 20. September 2023, 10:00 Uhr

Prozesse

| Kürzel | Titel |

|---|---|

| ISMS | Sicherheitsmanagement |

| ORP | Organisation und Personal |

| CON | Konzeption und Vorgehensweise |

| OPS | Betrieb |

| DER | Detektion und Reaktion |

Systeme

| Kürzel | Titel |

|---|---|

| APP | Anwendungen |

| SYS | IT-Systeme |

| IND | Industrielle IT |

| NET | Netze und Kommunikation |

| INF | Infrastruktur |

Bausteine

Edition 2023 (Februar 2023)

Prozess-Bausteine

ISMS

- Sicherheitsmanagement

| Nummer | Titel |

|---|---|

| ISMS.1 | Sicherheitsmanagement |

ORP

- Organisation und Personal

| Nummer | Titel |

|---|---|

| ORP.1 | Organisation |

| ORP.2 | Personal |

| ORP.3 | Sensibilisierung und Schulung zur Informationssicherheit |

| ORP.4 | Identitäts- und Berechtigungsmanagement |

| ORP.5 | Compliance Management (Anforderungsmanagement) |

CON

- Konzeption und Vorgehensweise

| Nummer | Titel |

|---|---|

| CON.1 | Kryptokonzept |

| CON.2 | Datenschutz |

| CON.3 | Datensicherungskonzept |

| CON.6 | Löschen und Vernichten |

| CON.7 | Informationssicherheit auf Auslandsreisen |

| CON.8 | Software-Entwicklung |

| CON.9 | Informationsaustausch |

| CON.10 | Entwicklung von Webanwendungen |

| CON.11.1 | Geheimschutz VS-NUR FÜR DEN DIENSTGEBRAUCH |

OPS

- Betrieb

| Nummer | Titel |

|---|---|

| OPS.1.1.1 | Allgemeiner Betrieb |

| OPS.1.1.2 | Ordnungsgemäße IT-Administration |

| OPS.1.1.3 | Patch- und Änderungsmanagement |

| OPS.1.1.4 | Schutz vor Schadprogrammen |

| OPS.1.1.5 | Protokollierung |

| OPS.1.1.6 | Software-Tests und -Freigaben |

| OPS.1.1.7 | Systemmanagement |

| OPS.1.2.2 | Archivierung |

| OPS.1.2.4 | Telearbeit |

| OPS.1.2.5 | Fernwartung |

| OPS.1.2.6 | NTP-Zeitsynchronisation |

| OPS.2.2 | Cloud-Nutzung |

| OPS.2.3 | Nutzung von Outsourcing |

| OPS.3.2 | Anbieten von Outsourcing |

DER

- Detektion und Reaktion

| Nummer | Titel |

|---|---|

| DER.1 | Detektion von sicherheitsrelevanten Ereignissen |

| DER.2.1 | Behandlung von Sicherheitsvorfällen |

| DER.2.2 | Vorsorge für die IT-Forensik |

| DER.2.3 | Bereinigung weitreichender Sicherheitsvorfälle |

| DER.3.1 | Audits und Revisionen |

| DER.3.2 | Revision auf Basis des Leitfadens IT-Revision |

| DER.4 | Notfallmanagement |

System-Bausteine

APP

- Anwendungen

| Nummer | Titel |

|---|---|

| APP.1.1 | Office-Produkte |

| APP.1.2 | Webbrowser |

| APP.1.4 | Mobile Anwendung (Apps) |

| APP.2.1 | Allgemeiner Verzeichnisdienst |

| APP.2.2 | Active Directory Domain Services |

| APP.2.3 | OpenLDAP |

| APP.3.1 | Webanwendungen und Webservices |

| APP.3.2 | Webserver |

| APP.3.3 | Fileserver |

| APP.3.4 | Samba |

| APP.3.6 | DNS-Server |

| APP.4.2 | SAP-System |

| APP.4.3 | Relationale Datenbanksysteme |

| APP.4.4 | Kubernetes |

| APP.4.6 | ABAP-Programmierung |

| APP.5.2 | Microsoft Exchange und Outlook |

| APP.5.3 | Allgemeiner E-Mail-Client und -Server |

| APP.5.4 | Unified Communications und Collaboration |

| APP.6 | Allgemeine Software |

| APP.7 | Entwicklung von Individualsoftware |

SYS

- IT-Systeme

| Nummer | Titel |

|---|---|

| SYS.1.1 | Allgemeiner Server |

| SYS.1.2.2 | Windows Server 2012 |

| SYS.1.2.3 | Windows Server |

| SYS.1.3 | Server unter Linux und Unix |

| SYS.1.5 | Virtualisierung |

| SYS.1.6 | Containerisierung |

| SYS.1.7 | IBM-Z |

| SYS.1.8 | Speicherlösungen |

| SYS.1.9 | Terminalserver |

| SYS.2.1 | Allgemeiner Client |

| SYS.2.2.3 | Clients unter Windows |

| SYS.2.3 | Clients unter Linux und Unix |

| SYS.2.4 | Clients unter macOS |

| SYS.2.5 | Client-Virtualisierung |

| SYS.2.6 | Virtual Desktop Infrastructure |

| SYS.3.1 | Laptops |

| SYS.3.2.1 | Allgemeine Smartphones und Tablets |

| SYS.3.2.2 | Mobile Device Management |

| SYS.3.2.3 | iOS (for Enterprise) |

| SYS.3.2.4 | Android |

| SYS.3.3 | Mobiltelefon |

| SYS.4.1 | Drucker, Kopierer und Multifunktionsgeräte |

| SYS.4.3 | Eingebettete Systeme |

| SYS.4.4 | Allgemeines IoT-Gerät |

| SYS.4.5 | Wechseldatenträger |

IND

- Industrielle IT

| Nummer | Titel |

|---|---|

| IND.1 | Prozessleit- und Automatisierungstechnik |

| IND.2.1 | Allgemeine -Komponente |

| IND.2.2 | Speicherprogrammierbare Steuerung |

| IND.2.3 | Sensoren und Aktoren |

| IND.2.4 | Maschine |

| IND.2.7 | Safety Instrumented Systems |

| IND.3.2 | Fernwartung im industriellen Umfeld |

NET

- Netze und Kommunikation

| Nummer | Titel |

|---|---|

| NET.1.1 | Netzarchitektur und -design |

| NET.1.2 | Netzmanagement |

| NET.2.1 | WLAN-Betrieb |

| NET.2.2 | WLAN-Nutzung |

| NET.3.1 | Router und Switches |

| NET.3.2 | Firewall |

| NET.3.3 | VPN |

| NET.3.4 | Network Access Control |

| NET.4.1 | TK-Anlagen |

| NET.4.2 | VoIP |

| NET.4.3 | Faxgeräte und Faxserver |

INF

- Infrastruktur

| Nummer | Titel |

|---|---|

| INF.1 | Allgemeines Gebäude |

| INF.2 | Rechenzentrum sowie Serverraum |

| INF.5 | Raum sowie Schrank für technische Infrastruktur |

| INF.6 | Datenträgerarchiv |

| INF.7 | Büroarbeitsplatz |

| INF.8 | Häuslicher Arbeitsplatz |

| INF.9 | Mobiler Arbeitsplatz |

| INF.10 | Besprechungs-, Veranstaltungs- und Schulungsraum |

| INF.11 | Allgemeines Fahrzeug |

| INF.12 | Verkabelung |

| INF.13 | Technisches Gebäudemanagement |

| INF.14 | Gebäudeautomation |

Anhang

Siehe auch

Links

Projekt

Weblinks

- IT-GS-Kompendium_Einzel

- Kreuzreferenztabellen zum -Grundschutz-Kompendium (Edition 2023) -Excel-Format

TMP

Beschreibung

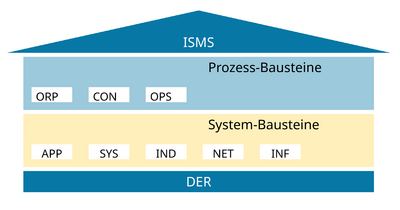

- Grundschutz-Bausteine sind in ein Schichtenmodell gegliedert

- Vorteile des Schichtenmodells

Die im Grundschutz-Kompendium vorgenommene Einteilung der Bausteine bietet eine Reihe von Vorteilen.

- So wird durch die vorgenommene Aufteilung der verschiedenen Einzelaspekte der Informationssicherheit die Komplexität dieses Themas zweckmäßig reduziert und Redundanzen werden vermieden.

- Dies erleichtert es auch, gezielt Einzelaspekte eines entwickelten Sicherheitskonzepts zu aktualisieren, ohne dass davon andere Teile des Konzepts beeinflusst werden.

Die einzelnen Schichten sind darüber hinaus so gewählt, dass Zuständigkeiten gebündelt sind.

- So adressieren die Schichten und primär das Sicherheitsmanagement einer Institution, die Schicht die Haustechnik und die Schichten, und die für IT-Systeme, Netze und Anwendungen jeweils zuständigen Verantwortlichen, Administratoren und Betreiber.

- Das IT-Grundschutz-Kompendium wird kontinuierlich aktualisiert und erweitert

- Dabei berücksichtigt das mit jährlich durchgeführten Befragungen die Wünsche der Anwender.

- Wenn Sie regelmäßige aktuelle Informationen zum Grundschutz wünschen oder sich an Befragungen zu dessen Weiterentwicklung beteiligen möchten, können Sie sich beim für den Bezug des IT-Grundschutz-Newsletters registrieren lassen (zur Registrierung).

- Für den fachlichen Austausch und die Information über Aktuelles zum Grundschutz haben Sie hierzu in einer eigenen Gruppe zum Grundschutz bei XING Gelegenheit.

Struktur

IT-Grundschutz-Kompendiums ist modular in Bausteinen aufgebaut

- IT-Grundschutz-Baustein

- Zehn thematische Schichten

- Unterschiedliche Aspekte

- Schichtenmodell

| Option | Beschreibung |

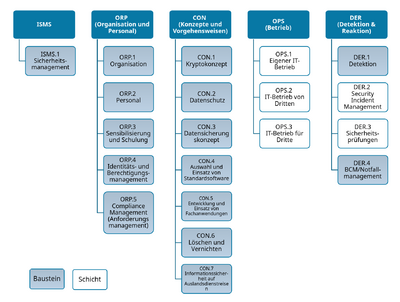

|---|---|

| Prozess-Bausteine | |

| ISMS: Sicherheitsmanagement | |

| ORP: Organisatorischen und personellen Sicherheitsaspekte | |

| CON: Konzepten und Vorgehensweisen | |

| OPS: Operativer IT-Betrieb und IT-Betrieb durch Dritte | |

| DER: Detektion und Reaktion auf Sicherheitsvorfälle | |

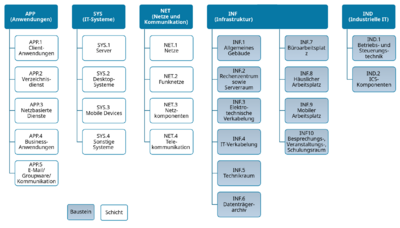

| System-Bausteine | |

| APP: Bausteine die Absicherung von Anwendungen und Diensten betreffend. | |

| SYS: Bausteine zu den IT-Systemen eines Informationsverbundes. | |

| NET: Bausteine zu Aspekten der Netzverbindung und Kommunikation. | |

| INF: Bausteine zu infrastrukturellen Sicherheitsaspekten. | |

| IND: Bausteine zu Sicherheitsaspekten industrieller IT. |

Schichtenmodell

Die verschiedenen Grundschutz-Bausteine sind in ein Schichtenmodell gegliedert, das wie folgt aufgebaut ist (in Klammern werden exemplarische Bausteine genannt):

Vorteile des Schichtenmodells

- So wird durch die vorgenommene Aufteilung der verschiedenen Einzelaspekte der Informationssicherheit die Komplexität dieses Themas zweckmäßig reduziert und Redundanzen werden vermieden.

- Dies erleichtert es auch, gezielt Einzelaspekte eines entwickelten Sicherheitskonzepts zu aktualisieren, ohne dass davon andere Teile des Konzepts beeinflusst werden.

- Schichten sind so gewählt, dass Zuständigkeiten gebündelt werden

- So adressieren die Schichten und primär das Sicherheitsmanagement einer Institution, die Schicht die Haustechnik und die Schichten, und die für IT-Systeme, Netze und Anwendungen jeweils zuständigen Verantwortlichen, Administratoren und Betreiber.

- IT-Grundschutz-Kompendium

- Kontinuierlich aktualisiert und erweitert

- Dabei berücksichtigt das mit jährlich durchgeführten Befragungen die Wünsche der Anwender

- Aktuelle Informationen zum Grundschutz

- Wenn Sie regelmäßige aktuelle Informationen zum Grundschutz wünschen oder sich an Befragungen zu dessen Weiterentwicklung beteiligen möchten, können Sie sich beim für den Bezug des -Grundschutz-Newsletters registrieren lassen (zur Registrierung).

- Für den fachlichen Austausch und die Information über Aktuelles zum Grundschutz haben Sie hierzu in einer eigenen Gruppe zum Grundschutz bei XING Gelegenheit.

Prozess-Bausteine

| Option | Beschreibung |

|---|---|

| ISMS | Sicherheitsmanagement (ISMS.1 Sicherheitsmanagement) |

| ORP | Organisation und Personal (ORP.1 Organisation, ORP.2 Personal, ORP.3 Sensibilisierung und Schulung, ORP.4 Identitäts- und Berechtigungsmanagement, ORP.5 Compliance Management) |

| CON | Konzeption und Vorgehensweisen (CON.1 Kryptokonzept, CON.2 Datenschutz, CON.3 Datensicherungskonzept, CON.4 Auswahl und Einsatz von Standardsoftware, CON.5 Entwicklung und Einsatz von Allgemeinen Anwendungen, CON.6 Löschen und Vernichten, CON.7 Informationssicherheit auf Auslandsreisen) |

| OPS | Betrieb, aufgeteilt in die vier Teilschichten Eigener IT-Betrieb, Betrieb von Dritten, Betrieb für Dritte und Betriebliche Aspekte (OPS.1.1.2 Ordnungsgemäße IT-Administration, OPS.1.1.3 Patch- und Änderungsmanagement, OPS.1.1.4 Schutz vor Schadprogrammen, OPS.1.1.5 Protokollierung, OPS.2.1 Outsourcing für Kunden, OPS.2.4 Fernwartung) |

| DER | Detektion und Reaktion (DER.1 Detektion von sicherheitsrelevanten Ereignissen, DER.2.1 Behandlung von Sicherheitsvorfällen, DER2.2 Vorsorge für die IT-Forensik, DER.3.1 Audits und Revisionen, DER.4 Notfallmanagement) |

System-Bausteine

| Option | Beschreibung |

|---|---|

| APP | Anwendungen (APP.1.1 Office Produkte, APP.1.2 Webbrowser, APP.3.2 Webserver, APP.5.1 Allgemeine Groupware, APP.5.2 Microsoft Exchange und Outlook) |

| SYS | IT-Systeme (SYS.1.1 Allgemeiner Server, SYS.1.2.2 Windows Server 2012, SYS.1.5 Virtualisierung, SYS.2.1 Allgemeiner Client, SYS.2.3 Client unter Windows 10, SYS.3.1 Laptops, SYS 3.2.1 Allgemeine Smartphones und Tablets, SYS.3.4 Mobile Datenträger, SYS.4.4 Allgemeines IoT-Gerät) |

| IND | Industrielle IT (IND.1 Betriebs- und Steuerungstechnik, IND.2.1 Allgemeine ICS-Komponente, IND.2.3 Sensoren und Aktoren) |

| NET | Netze und Kommunikation (NET.1.1 Netzarchitektur und Design, NET.1.2 Netzmanagement, NET.2.1 WLAN-Betrieb, NET.2.2 WLAN-Nutzung, NET.3.1 Router und Switches, NET.3.2 Firewall) |

| Infrastruktur | (INF.1 Allgemeines Gebäude, INF.2 Rechenzentrum sowie Serverraum, INF.3 Elektrotechnische Verkabelung, INF.4 IT-Verkabelung, INF.7 Büroarbeitsplatz, INF.8 Häuslicher Arbeitsplatz) |