Wireshark/Oberfläche: Unterschied zwischen den Versionen

Erscheinungsbild

Die Seite wurde neu angelegt: „== Anwendung == === Oberfläche === ====Hauptfenster von Wireshark==== * Paketliste (engl. packet list pane) * Paketdetails (engl. packet details pane) und * Hexadezimale Paketanzeige (engl. packet bytes pane) ==== Menü-Übersicht ==== * Im Menü ''Ansicht'' können einige Eigenschaften der Anzeige verändert werden * So kann die Anzahl und Art der Paketfenster bestimmt werden * Nützlich ist die Umschaltung des Formates der Zeitanzeige: ''Ansicht/Forma…“ |

|||

| Zeile 1: | Zeile 1: | ||

== Oberfläche == | |||

===Hauptfenster von Wireshark=== | |||

* Paketliste (engl. packet list pane) | * Paketliste (engl. packet list pane) | ||

* Paketdetails (engl. packet details pane) und | * Paketdetails (engl. packet details pane) und | ||

* Hexadezimale Paketanzeige (engl. packet bytes pane) | * Hexadezimale Paketanzeige (engl. packet bytes pane) | ||

=== Menü-Übersicht === | |||

* Im Menü ''Ansicht'' können einige Eigenschaften der Anzeige verändert werden | * Im Menü ''Ansicht'' können einige Eigenschaften der Anzeige verändert werden | ||

* So kann die Anzahl und Art der Paketfenster bestimmt werden | * So kann die Anzahl und Art der Paketfenster bestimmt werden | ||

| Zeile 12: | Zeile 11: | ||

* Über ''Ansicht/Paketliste einfärben'' kann das Einfärben der Frames aktiviert/deaktiviert werden | * Über ''Ansicht/Paketliste einfärben'' kann das Einfärben der Frames aktiviert/deaktiviert werden | ||

===Paketliste=== | |||

{| class="wikitable sortable" | {| class="wikitable sortable" | ||

|- | |- | ||

| Zeile 30: | Zeile 29: | ||

Spalten der Paketliste können über die Menüauswahl ''Ansicht'' ausgewählt werden | Spalten der Paketliste können über die Menüauswahl ''Ansicht'' ausgewählt werden | ||

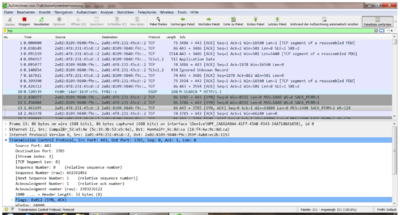

===Paketdetails=== | |||

Im mittleren Teil des Bildschirms werden die Details zum ausgewählten Frame angezeigt | Im mittleren Teil des Bildschirms werden die Details zum ausgewählten Frame angezeigt | ||

* Zuerst ein ICMP Echo Request in der Paketliste auswählen | * Zuerst ein ICMP Echo Request in der Paketliste auswählen | ||

| Zeile 94: | Zeile 93: | ||

0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi | 0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi | ||

===Display-Filter=== | |||

[[Datei:start_ws.png|mini|400px]] | [[Datei:start_ws.png|mini|400px]] | ||

Netzwerkverkehr aufzeichnen, filtern und auswerten | Netzwerkverkehr aufzeichnen, filtern und auswerten | ||

| Zeile 107: | Zeile 106: | ||

Datenübertragung stoppen | Datenübertragung stoppen | ||

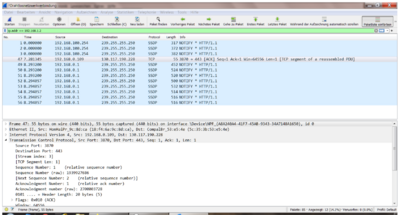

==Filter== | |||

[[Datei:ip_adr_ws.png|mini|400px|Filtern]] | [[Datei:ip_adr_ws.png|mini|400px|Filtern]] | ||

Das wichtigste Instrument zum Auswerten von Traces sind Filter | Das wichtigste Instrument zum Auswerten von Traces sind Filter | ||

| Zeile 118: | Zeile 117: | ||

* Mit der Schaltfläche ''Clear'' kann die Filterbedingung gelöscht werden | * Mit der Schaltfläche ''Clear'' kann die Filterbedingung gelöscht werden | ||

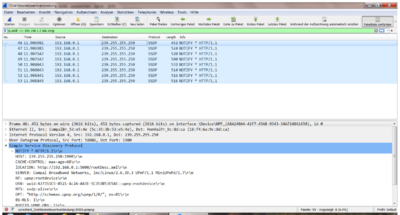

===Filter erweitern=== | |||

[[Datei:icmp_ws.png|mini|400px|ICMP-Pakete]] | [[Datei:icmp_ws.png|mini|400px|ICMP-Pakete]] | ||

Anzeige weiter einschränken: | Anzeige weiter einschränken: | ||

Version vom 20. Januar 2024, 11:48 Uhr

Oberfläche

Hauptfenster von Wireshark

- Paketliste (engl. packet list pane)

- Paketdetails (engl. packet details pane) und

- Hexadezimale Paketanzeige (engl. packet bytes pane)

Menü-Übersicht

- Im Menü Ansicht können einige Eigenschaften der Anzeige verändert werden

- So kann die Anzahl und Art der Paketfenster bestimmt werden

- Nützlich ist die Umschaltung des Formates der Zeitanzeige: Ansicht/Format der Zeitanzeige

- Über Ansicht/Paketliste einfärben kann das Einfärben der Frames aktiviert/deaktiviert werden

Paketliste

| Spalte | Beschreibung |

|---|---|

| No | Nummer des Frames |

| Source | Absender eine Frames |

| Destination | der Empfänger des Frames |

| Protocol | Protokoll im Frame |

| Info | zusätzliche Informationen zum Frame |

Spalten der Paketliste können über die Menüauswahl Ansicht ausgewählt werden

Paketdetails

Im mittleren Teil des Bildschirms werden die Details zum ausgewählten Frame angezeigt

- Zuerst ein ICMP Echo Request in der Paketliste auswählen

- In den Paketdetails werden die Layer (Schichten) des Datenframes angezeigt

- Durch Anklicken des Plus-Symbols kann der gewählte Layer erweitert werden

- Ganz oben in den Paketdetails findet man Informationen von Wireshark zum betreffenden Frame:

- Größe des Frames

- Aufgezeichnete Größe (Slicing)

- Zeit und Zeitdifferenz zum vorhergehenden Frame

Frame 6086 (74 bytes on wire, 74 bytes captured) Arrival Time: Feb 23, 2006 15:18:20.081749000 Time delta from previous packet: 3211.323936000 seconds Time since reference or first frame: 3211.323936000 seconds Frame Number: 6086 Packet Length: 74 bytes Capture Length: 74 bytes Protocols in frame: eth:ip:icmp:data

- Die nächste Zeile liefert Informationen zum OSI-02 (Ethernet)

- Dort sind die MAC-Adressen von Absender und Empfänger

- Die MAC-Adresse des Empfängers wird im Normalfall die MAC-Adresse des Default Routers sein

Ethernet II, Src: 192.168.2.157 (00:30:f1:ee:90:7b), Dst: 192.168.2.1 (00:30:f1:f5:0e:5b) Destination: 192.168.2.1 (00:30:f1:f5:0e:5b) Source: 192.168.2.157 (00:30:f1:ee:90:7b) Type: IP (0x0800)

- 03: Internet Protocol (IP)

- Dort sind Angaben wie IP-Flags, die Time to live (TTL), das Protokoll und Absender- und Empfänger-IP-Adressen

Internet Protocol, Src: 192.168.2.157 (192.168.2.157), Dst: 66.249.93.104 (66.249.93.104)

Version: 4

Header length: 20 bytes

Differentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00)

0000 00.. = Differentiated Services Codepoint: Default (0x00)

.... ..0. = ECN-Capable Transport (ECT): 0

.... ...0 = ECN-CE: 0

Total Length: 60

Identification: 0x0fd3 (4051)

Flags: 0x00

0... = Reserved bit: Not set

.0.. = Don't fragment: Not set

..0. = More fragments: Not set

Fragment offset: 0

Time to live: 128

Protocol: ICMP (0x01)

Header checksum: 0xc747 [correct]

Good: True

Bad : False

Source: 192.168.2.157 (192.168.2.157)

Destination: 66.249.93.104 (66.249.93.104)

- In der letzten Zeile in den Paketdetails wird das Internet Control Message Protocol (ICMP) dekodiert

- ICMP nutzt eine Codierung, bestehend aus Type und Code

- Type 8, Code 0 ist ein ICMP Echo Request

Internet Control Message Protocol Type: 8 (Echo (ping) request) Code: 0 Checksum: 0x475c [correct] Identifier: 0x0300 Sequence number: 0x0300 Data (32 bytes)

- Im Hexdump des Frames ist zu erkennen, dass Windows beim Ping das Alphabet als Nutzlast (Payload) benutzt

0000 00 30 f1 f5 0e 5b 00 30 f1 ee 90 7b 08 00 45 00 .0...[.0...{..E

0010 00 3c 0f d3 00 00 80 01 c7 47 c0 a8 02 9d 42 f9 .........G....B

0020 5d 68 08 00 47 5c 03 00 03 00 61 62 63 64 65 66 ]h..G\....abcdef

0030 67 68 69 6a 6b 6c 6d 6e 6f 70 71 72 73 74 75 76 ghijklmnopqrstuv

0040 77 61 62 63 64 65 66 67 68 69 wabcdefghi

Display-Filter

Netzwerkverkehr aufzeichnen, filtern und auswerten

- Zeigt nur STMP (Port 25) und ICMP-Traffic

- Schaltfläche ...mit diesem Filter: wird der Filter eingegeben, mit dem gesucht werden soll

- Anschließend die gewünschte (aktive) Verbindung auswählen

- Die Aufzeichnung der Datenübertragung starten

- Die Aufzeichnung läuft und Wireshark zeigt in einem Statusfenster die Anzahl der aufgezeichneten Frames (Captured Packets) an

Datenübertragung stoppen

Filter

Das wichtigste Instrument zum Auswerten von Traces sind Filter

- Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt

- Um nur noch Traffic von und zu unserer eigenen IP-Adresse zu sehen, geben wir im Eingabefeld Filter von Wireshark folgenden Ausdruck ein:

ip.addr == 192.168.1.2

- Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene

- Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen

- Mit der Schaltfläche Clear kann die Filterbedingung gelöscht werden

Filter erweitern

Anzeige weiter einschränken:

- Nur der Traffic des Ping-Kommandos ist interessant. Ping nutzt ein Protokoll namens ICMP

Filterbedingung entsprechend erweitern:

ip.addr == 192.168.1.2 && icmp

Mit dem Operator && werden die einzelnen Filterbedingungen UND-verknüpft

- icmp schränkt die Anzeige auf das Protokoll ICMP ein

- In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen

Testdaten erzeugen

- Beispiel

- Ping auf den Host www.google.de

- In einer Shell oder Eingabeaufforderung das Kommando ping www.google.de eingeben

$ ping www.google.de

Ping www.google.de [66.249.93.104] mit 32 Bytes Daten:

Antwort von 66.249.93.104: Bytes=32 Zeit=76ms TTL=243

Antwort von 66.249.93.104: Bytes=32 Zeit=77ms TTL=243

Antwort von 66.249.93.104: Bytes=32 Zeit=75ms TTL=244

Antwort von 66.249.93.104: Bytes=32 Zeit=75ms TTL=243

Ping-Statistik für 66.249.93.104:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust)

Ca. Zeitangaben in Millisek.:

Minimum = 75ms, Maximum = 77ms, Mittelwert = 75ms

- Jetzt halten wir die Datenaufzeichnung im Wireshark mit der Schaltfläche Stop an

- Wireshark bereitet die aufgezeichneten Frames nun auf und zeigt sie an

- Da beim Aufzeichnen keinen Filter gesetzt wurde, ist sämtlicher Netzwerkverkehr mitgeschnitten worden