IT-Grundschutz/Kompendium/Prozess-Bausteine: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| Zeile 1: | Zeile 1: | ||

'''Kompendium/Prozess-Bausteine''' - | '''Kompendium/Prozess-Bausteine''' - Konzepte und Vorgehensweisen | ||

== | == Sichten == | ||

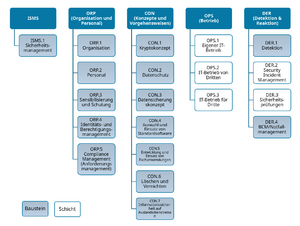

[[File:schichtenmodell01.png|mini]] | [[File:schichtenmodell01.png|mini|Übersicht]] | ||

{| | |||

| ISMS || || | |||

|- | |||

| ORP || || | |||

|- | |||

| CON || || | |||

|- | |||

| OPS || || | |||

|- | |||

| DER || || | |||

|} | |||

=== ISMS === | |||

; Sicherheitsmanagement | ; Sicherheitsmanagement | ||

{| class="wikitable options" | {| class="wikitable options" | ||

| Zeile 15: | Zeile 24: | ||

|} | |} | ||

=== ORP === | |||

; Organisation und Personal | ; Organisation und Personal | ||

{| class="wikitable options" | {| class="wikitable options" | ||

| Zeile 32: | Zeile 41: | ||

|} | |} | ||

=== CON === | |||

; Konzeption und Vorgehensweise | ; Konzeption und Vorgehensweise | ||

{| class="wikitable options" | {| class="wikitable options" | ||

| Zeile 57: | Zeile 66: | ||

|} | |} | ||

=== OPS === | |||

; Betrieb | ; Betrieb | ||

{| class="wikitable options" | {| class="wikitable options" | ||

| Zeile 92: | Zeile 101: | ||

|} | |} | ||

=== DER === | |||

; Detektion und Reaktion | ; Detektion und Reaktion | ||

{| class="wikitable options" | {| class="wikitable options" | ||

| Zeile 114: | Zeile 123: | ||

<noinclude> | <noinclude> | ||

== Anhang == | == Anhang == | ||

=== Siehe auch === | === Siehe auch === | ||

{{Special:PrefixIndex/{{BASEPAGENAME}}}} | {{Special:PrefixIndex/{{BASEPAGENAME}}}} | ||

==== Links ==== | ==== Links ==== | ||

===== Weblinks ===== | ===== Weblinks ===== | ||

Version vom 30. Juli 2024, 09:54 Uhr

Kompendium/Prozess-Bausteine - Konzepte und Vorgehensweisen

Sichten

| ISMS | ||

| ORP | ||

| CON | ||

| OPS | ||

| DER |

ISMS

- Sicherheitsmanagement

| Nummer | Titel |

|---|---|

| ISMS.1 | Sicherheitsmanagement |

ORP

- Organisation und Personal

| Nummer | Titel |

|---|---|

| ORP.1 | Organisation |

| ORP.2 | Personal |

| ORP.3 | Sensibilisierung und Schulung zur Informationssicherheit |

| ORP.4 | Identitäts- und Berechtigungsmanagement |

| ORP.5 | Compliance Management (Anforderungsmanagement) |

CON

- Konzeption und Vorgehensweise

| Nummer | Titel |

|---|---|

| CON.1 | Kryptokonzept |

| CON.2 | Datenschutz |

| CON.3 | Datensicherungskonzept |

| CON.6 | Löschen und Vernichten |

| CON.7 | Informationssicherheit auf Auslandsreisen |

| CON.8 | Software-Entwicklung |

| CON.9 | Informationsaustausch |

| CON.10 | Entwicklung von Webanwendungen |

| CON.11.1 | Geheimschutz VS-NUR FÜR DEN DIENSTGEBRAUCH |

OPS

- Betrieb

| Nummer | Titel |

|---|---|

| OPS.1.1.1 | Allgemeiner Betrieb |

| OPS.1.1.2 | Ordnungsgemäße IT-Administration |

| OPS.1.1.3 | Patch- und Änderungsmanagement |

| OPS.1.1.4 | Schutz vor Schadprogrammen |

| OPS.1.1.5 | Protokollierung |

| OPS.1.1.6 | Software-Tests und -Freigaben |

| OPS.1.1.7 | Systemmanagement |

| OPS.1.2.2 | Archivierung |

| OPS.1.2.4 | Telearbeit |

| OPS.1.2.5 | Fernwartung |

| OPS.1.2.6 | NTP-Zeitsynchronisation |

| OPS.2.2 | Cloud-Nutzung |

| OPS.2.3 | Nutzung von Outsourcing |

| OPS.3.2 | Anbieten von Outsourcing |

DER

- Detektion und Reaktion

| Nummer | Titel |

|---|---|

| DER.1 | Detektion von sicherheitsrelevanten Ereignissen |

| DER.2.1 | Behandlung von Sicherheitsvorfällen |

| DER.2.2 | Vorsorge für die IT-Forensik |

| DER.2.3 | Bereinigung weitreichender Sicherheitsvorfälle |

| DER.3.1 | Audits und Revisionen |

| DER.3.2 | Revision auf Basis des Leitfadens IT-Revision |

| DER.4 | Notfallmanagement |