Wireshark/Filter: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| Zeile 34: | Zeile 34: | ||

* In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen | * In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen | ||

[[File:2024-09-25_11-00-00_UTC.jpg|mini|400px]] | [[File:2024-09-25_11-00-00_UTC.jpg|mini|400px|https://www.instagram.com/p/DAVnESFSqec/]] | ||

[[Kategorie:Wireshark]] | [[Kategorie:Wireshark]] | ||

Version vom 28. September 2024, 11:42 Uhr

Display-Filter

Netzwerkverkehr aufzeichnen, filtern und auswerten

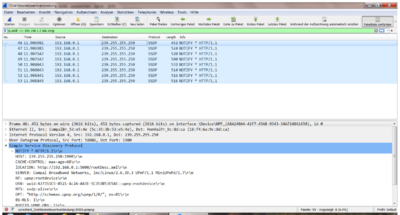

- Zeigt nur STMP (Port 25) und ICMP-Traffic

- Schaltfläche ...mit diesem Filter: wird der Filter eingegeben, mit dem gesucht werden soll

- Anschließend die gewünschte (aktive) Verbindung auswählen

- Die Aufzeichnung der Datenübertragung starten

- Die Aufzeichnung läuft und Wireshark zeigt in einem Statusfenster die Anzahl der aufgezeichneten Frames (Captured Packets) an

Datenübertragung stoppen

Das wichtigste Instrument zum Auswerten von Traces sind Filter

- Mit Filtern wird die Anzeige auf die interessanten Frames eingeschränkt

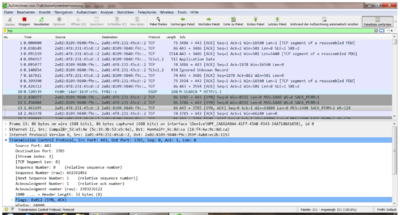

- Um nur noch Traffic von und zu unserer eigenen IP-Adresse zu sehen, geben wir im Eingabefeld Filter von Wireshark folgenden Ausdruck ein:

ip.addr == 192.168.1.2

- Als IP-Adresse setzen wir die IP-Adresse des Sniffers ein, also unsere eigene

- Wireshark zeigt nun nur noch Frames an, die diese Filterbedingung erfüllen

- Mit der Schaltfläche Clear kann die Filterbedingung gelöscht werden

Filter erweitern

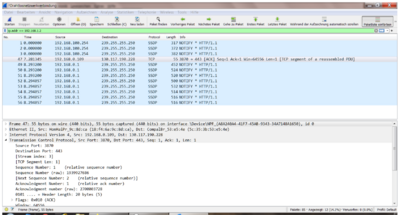

Anzeige weiter einschränken:

- Nur der Traffic des Ping-Kommandos ist interessant. Ping nutzt ein Protokoll namens ICMP

Filterbedingung entsprechend erweitern:

ip.addr == 192.168.1.2 && icmp

Mit dem Operator && werden die einzelnen Filterbedingungen UND-verknüpft

- icmp schränkt die Anzeige auf das Protokoll ICMP ein

- In der Anzeige sind jetzt nur noch ICMP-Pakete unserer eigenen IP-Adresse zu sehen