|

|

| Zeile 37: |

Zeile 37: |

| [[Kategorie:ISMS/Recht]] | | [[Kategorie:ISMS/Recht]] |

| [[Kategorie:Gesetz]] | | [[Kategorie:Gesetz]] |

|

| |

| </noinclude>

| |

|

| |

| = TMP =

| |

| '''IT-Sicherheitsgesetz''' - Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

|

| |

| == IT-Sicherheitsgesetz 1.0 ==

| |

| Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

| * Juli 2015

| |

| * [[IT-Systeme]] und [[digitalen Infrastrukturen]] sicherer machen

| |

|

| |

| ; [[Kritische Infrastrukturen]] ([[KRITIS]])

| |

| Ausfälle/Beeinträchtigungen haben dramatische Folgen

| |

| * Wirtschaft

| |

| * Staat

| |

| * Gesellschaft

| |

|

| |

| ; Beispiele

| |

| * Strom- und Wasserversorgung

| |

| * Finanzen

| |

| * Ernährung

| |

| * ...

| |

|

| |

| ; Verfügbarkeit und Sicherheit

| |

| Die Verfügbarkeit und Sicherheit von [[IT-Systeme]]en spielt somit, speziell im Bereich der [[Kritische Infrastruktur|Kritischen Infrastrukturen]], eine wichtige und zentrale Rolle

| |

|

| |

| ; Weitere Ziele

| |

| Verbesserung der [[IT-Sicherheit]] bei

| |

| * Unternehmen

| |

| * Bundesverwaltung

| |

| * Bürgerinnen und Bürger

| |

|

| |

| ; Kommerziellen Webangebote

| |

| Neben o. g. Akteuren gelten einzelne Regelungen des [[IT-Sicherheitsgesetz]]es daher auch für Betreiber von kommerziellen Webangeboten, die höhere Anforderungen an ihre [[IT-Systeme]] erfüllen müssen

| |

| * Telekommunikationsunternehmen sind stärker gefordert

| |

| ** Sie werden verpflichtet, ihre Kunden zu warnen, wenn sie einen Missbrauch eines Kundenanschlusses feststellen

| |

| ** Zusätzlich sollen sie Betroffenen, wenn möglich, Lösungsmöglichkeiten aufzeigen

| |

|

| |

| Die zuständige Aufsichtsbehörde ist in diesen Fällen die Bundesnetzagentur

| |

|

| |

| ; Aufgaben und Befugnisse des Bundesamtes für Sicherheit in der Informationstechnik ([[BSI]])

| |

| Um diese Ziele zu erreichen, wurden u. a. die Aufgaben und Befugnisse des Bundesamtes für Sicherheit in der Informationstechnik ([[BSI]]) ausgeweitet

| |

|

| |

| ; Broschüre "IT-Sicherheitsgesetz"

| |

| Antworten zu den wichtigsten Fragen finden Sie in unseren [[FAQ]], sowie in einer Informationsbroschüre des [[BSI]]

| |

| * [https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Broschueren/IT-Sicherheitsgesetz.pdf?__blob=publicationFile&v=1 Broschüre "IT-Sicherheitsgesetz"]

| |

|

| |

| === IT-Sicherheitsgesetz ===

| |

| ; Schutz [[kritischer Infrastrukturen]] vor [[Cyber-Attacken]]

| |

| Unter dem Eindruck von Terroranschlägen und aus militärischen Erwägungen tritt in Deutschland und anderen Ländern zunehmend der Schutz kritischer Infrastrukturen vor Cyber-Attacken in den Vordergrund.

| |

| * Hierzu trat am 25. Juli 2015 ein [[Artikelgesetz]] zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-Sicherheitsgesetz, ITSiG) in Kraft.

| |

| * Das Gesetz weist dem [[Bundesamt für Sicherheit in der Informationstechnik]] die zentrale Rolle beim Schutz kritischer Infrastrukturen in Deutschland zu.

| |

|

| |

| ; Anforderungen an [[Kritische Infrastrukturen]]

| |

| Hierzu wurde das BSI-Gesetz um Sicherheitsanforderungen an [[Kritische Infrastrukturen]] ergänzt

| |

|

| |

| : [[Kritische Infrastrukturen]]

| |

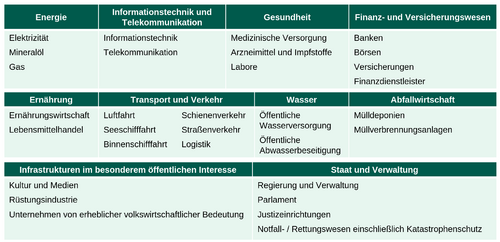

| Einrichtungen, Anlagen oder Teile davon, die den Sektoren

| |

| * Energie

| |

| * Informationstechnik und Telekommunikation

| |

| * Transport und Verkehr

| |

| * Gesundheit

| |

| * Wasser

| |

| * Ernährung

| |

| * Finanz- und Versicherungswesen angehören

| |

| und

| |

| * von hoher Bedeutung für das Funktionieren des Gemeinwesens sind

| |

| * weil durch ihren Ausfall oder ihre Beeinträchtigung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit eintreten würden.

| |

|

| |

| ; BSI-KritisV

| |

| In einer zugehörigen Verordnung KRITIS-Verordnung (BSI-KritisV) wird geklärt, welche Einrichtungen, Anlagen oder Teile davon konkret unter die Vorgaben des IT-Sicherheitsgesetzes fallen.

| |

| * Unter anderem zählen Stromnetze, Atomkraftwerke und Krankenhäuser dazu.

| |

|

| |

| ; Kritische Infrastrukturen müssen branchenspezifische Mindeststandards erfüllen, wozu insbesondere die Einführung eines ISMS zählt.

| |

| * Weiterhin müssen sie relevante Vorfälle, die die IT-Sicherheit betreffen, an das BSI melden.

| |

|

| |

| ; Durch das IT-Sicherheitsgesetz wurden außerdem weitere Gesetze wie z. B. das [[Energiewirtschaftsgesetz]] geändert.

| |

| * Durch die Änderung des Energiewirtschaftsgesetzes werden sämtliche Strom- und Gasnetzbetreiber verpflichtet, den IT-Sicherheitskatalog der [[Bundesnetzagentur]] umzusetzen und ein ISMS einzuführen.

| |

|

| |

| ; Entwurf für ein IT-Sicherheitsgesetz 2.0

| |

| Am 27. März 2019 veröffentlichte das Bundesinnenministerium ferner den Entwurf für ein IT-Sicherheitsgesetz 2.0, der einen ganzheitlichen Ansatz zur IT-Sicherheit enthält.

| |

| * Aufgenommen werden soll unter anderem ein verbraucherfreundliches IT-Sicherheitskennzeichen für Handelsprodukte, zudem werden die Kompetenzen des BSI gestärkt und Straftatbestände in der Cybersicherheit und die damit verbundene Ermittlungstätigkeit ausgedehnt.

| |

| * Der Gesetzentwurf erweitert zudem die Adressaten von Meldepflichten und Umsetzungsmaßnahmen.

| |

| * Insgesamt ist durch das Gesetz mit einer erheblichen wirtschaftlichen Mehrbelastung für Unternehmen und Behörden zu rechnen.

| |

|

| |

| Im Dezember 2020 legte die Bundesregierung weitere Entwürfe für das IT-Sicherheitsgesetz 2.0 vor.

| |

|

| |

| ; Verbände und andere Interessenvertreter kritisierten die kurze Kommentarfrist von wenigen Tagen, teils nur 24 Stunden, die laut Kritikern einem „faktischen Ausschluss von Beteiligung“ gleichkämen.

| |

| * Das Bundesamt für Sicherheit in der Informationstechnik (BSI) werde zu einer „Cyber-Behörde mit Hackerbefugnissen“ aufgerüstet.

| |

|

| |

| ; Der Bundesverband der Verbraucherzentralen begrüßte, dass das BSI auch den Schutz von Konsumenten erhalten soll, wies aber zugleich auf mögliche Interessenkonflikte mit anderen Aufgabenbereichen dieser Behörde wie der Unterstützung bei der Strafverfolgung hin.

| |

| Am 16. Dezember 2020 wurde das IT-Sicherheitsgesetz 2.0 im Kabinett beschlossen und zur Notifizierung bei der Europäischen Kommission eingereicht.

| |

|

| |

| Nachdem das Gesetzesvorhaben im Frühjahr 2021 den Bundestag und Bundesrat passiert hatte, trat das IT-Sicherheitsgesetz 2.0 Ende Mai offiziell in Kraft.

| |

|

| |

| == IT-Sicherheitsgesetz 2.0 ==

| |

| Zweites Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme

| |

| * Neues [[IT-Sicherheitsgesetz]] für eine moderne Cybersicherheit

| |

| * seit 2021

| |

|

| |

| === Stärkung des [[BSI]] ===

| |

| ==== Detektion und Abwehr ====

| |

| Verstärkte Kompetenzen bei der Detektion von Sicherheitslücken und der Abwehr von Cyberangriffen

| |

| * So kann das [[BSI]] als zentrales Kompetenzzentrum der Informationssicherheit die sichere Digitalisierung gestalten und unter anderem Mindeststandards für die Bundesbehörden verbindlich festlegen und effektiver kontrollieren

| |

|

| |

| ==== Cybersicherheit in Mobilfunknetzen ====

| |

| Regelung zur Untersagung des Einsatzes kritischer Komponenten zum Schutz der öffentlichen Ordnung oder Sicherheit in Deutschland

| |

| * Die Netzbetreiber müssen zudem vorgegebene, hohe Sicherheitsanforderungen erfüllen und kritische Komponenten müssen zertifiziert werden

| |

| * So sorgt das Gesetz unter anderem für die Informationssicherheit in den [[5G]] -Mobilfunknetzen

| |

|

| |

| ==== Verbraucherschutz ====

| |

| Das [[BSI]] bekommt die Aufgabe des Digitalen Verbraucherschutzes ([[DVS]]) und der Verbraucherinformation im Bereich der Sicherheit in der Informationstechnik, insbesondere durch unabhängige und neutrale Beratung sowie Warnung auf Bundesebene

| |

| * Durch die Einführung eines einheitlichen [[IT-Sicherheitskennzeichen]]s für Bürgerinnen und Bürger soll in Zukunft die [[IT-Sicherheit]] transparenter werden

| |

| * Zudem soll erkennbar sein, welche Produkte bereits bestimmte [[IT-Sicherheitsstandard]]s einhalten

| |

|

| |

| ==== Cybersecurity Certification Authority ====

| |

| Nationale Behörde für Cybersicherheitszertifizierung

| |

| * Das [[BSI]] ist laut § 9a Absatz 1 die Nationale Behörde für die Cybersicherheitszertifizierung

| |

| * National Cybersecurity Certification Authority ([[NCCA]]) im Sinne des Cybersecurity Act ([[CSA]])

| |

| ** Artikels 58 Absatz 1 der Verordnung ([[EU]]) 2019/881

| |

|

| |

| ; Überwachung und Durchsetzung

| |

| Die [[NCCA]] ist für die Überwachung und Durchsetzung der Vorschriften im Rahmen der europäischen Schemata für die Cybersicherheitszertifizierung zuständig

| |

| * Dabei sind die Tätigkeiten Aufsichtsführung und Zertifizierung streng voneinander zu trennen und unabhängig durchzuführen

| |

|

| |

| ; Informationssicherheit und Digitalisierung

| |

| gehören untrennbar zusammen

| |

| * Zwei Seiten einer Medaille und des [[BSI]]

| |

| * Mit dem [[IT-SiG]] 2.0 haben der Bundestag und der Bundesrat ein Upgrade der Informationssicherheit in Deutschland vollzogen

| |

| * Damit die Digitalisierung sicher gelingt, braucht es das [[BSI]] als starke Cybersicherheitsbehörde des Bundes

| |

| * Beraten, Informieren und Warnen wird in Zukunft immer wichtige

| |

|

| |

| === Sicherheit in Unternehmen ===

| |

| ; Kreis der [[Kritische Infrastruktur|Kritischen Infrastrukturen]]

| |

| * wird um den Sektor Siedlungsabfallentsorgung erweitert

| |

| * weitere Unternehmen im besonderen öffentlichen Interesse

| |

| ** Rüstungshersteller

| |

| ** Unternehmen mit besonders großer volkswirtschaftlicher Bedeutung

| |

|

| |

| ; IT-Sicherheitsmaßnahmen

| |

| * [[Kritische Infrastruktur|Kritischen Infrastrukturen]] [[MÜSSEN]] [[IT-Sicherheitsmaßnahmen]] umsetzen

| |

| * Werden in den vertrauensvollen Informationsaustausch mit dem [[BSI]] einbezogen

| |

|

| |

| === TMP ===

| |

| == Informationssicherheitsgesetz 2.0 ==

| |

| === Kritischer Infrastrukturen ===

| |

| === Tabelle zum IT-Sicherheitsgesetz ===

| |

| === Änderungsvorschläge im BSIG ===

| |

| Änderung und Erweiterung von Begriffsdefinitionen

| |

| * Neue Aufgaben und Befugnisse des BSI

| |

| * Kontrolle der Kommunikationstechnik des Bundes, Betretensrechte

| |

| * Warnungen und Untersuchung der Sicherheit in der Informationstechnik

| |

| * Detektion von Sicherheitsrisiken für die Netz- und IT-Sicherheit und von Angriffsmethoden

| |

| * Anordnungen des BSI gegenüber TK-Diensteanbietern

| |

| * Anordnungen des BSI gegenüber TM-Diensteanbietern

| |

| * Vorgaben des BSI für Mindeststandards in der Informationstechnik des Bundes

| |

| * Meldestellenregelung für Kritische Infrastruktur

| |

| * Sicherheitsanforderungen für Unternehmen im besonderen öffentlichen Interesse

| |

| * Zertifizierung durch das BSI

| |

| * Nationale Behörde für die EU-Cybersicherheitszertifizierung

| |

| * Untersagung des Einsatzes kritischer Komponenten

| |

| * Freiwilliges IT-Sicherheitskennzeichen

| |

| * Bußgeldvorschriften

| |

|

| |

|

| |

|

| |

| * https://community.beck.de/2020/11/21/it-sicherheitsgesetz-20-dritter-referentenentwurf-veroeffentlicht

| |

|

| |

| === Das BSI soll neue Befugnisse bekommen und zur Hackerbehörde werden ===

| |

| Unsichere Systeme hacken und Daten per Fernzugriff löschen

| |

|

| |

| === Nicht mehr nur defensiv schützen und beraten ===

| |

| offensiv in IT-Systeme eindringen

| |

|

| |

| === Mehr Personal, Geld und Befugnisse ===

| |

| IT-Systeme von Staat, Bürgern und Wirtschaft besser schützen

| |

|

| |

| === Mehr Kompetenzen ===

| |

| Sicherheitslücken suchen

| |

| * Informationen von Herstellern anfragen

| |

|

| |

| Öffentlichkeit informieren

| |

|

| |

| === Kernaufgabe des BSI ===

| |

| Angriffe abzuwehren und Sicherheitslücken schließen

| |

|

| |

| === Interessenkonflikt ===

| |

| Polizei und Geheimdienste wollen Sicherheitslücken ausnutzen (Staatstrojaner)

| |

| * Das BSI hat bereits staatliche Schadsoftware mitprogrammiert, aber öffentlich eine Beteiligung abgestritten

| |

|

| |

| === „Hack Back“ ===

| |

| Der neue Entwurf verbietet dem BSI nicht, Sicherheitslücken geheim zu halten und an Hacker-Behörden wie das BKA oder den BND zu geben.

| |

|

| |

|

| |

| <noinclude>

| |

|

| |

| == Anhang ==

| |

| === Siehe auch ===

| |

| {{Special:PrefixIndex/{{BASEPAGENAME}}}}

| |

| ==== Links ====

| |

| ===== Weblinks =====

| |

|

| |

| [[Kategorie:ISMS/Recht]]

| |

|

| |

|

| </noinclude> | | </noinclude> |