Firewall: Unterschied zwischen den Versionen

Erscheinungsbild

Dirkwagner verschob die Seite Firewall nach Kategorie:Firewall Markierung: Neue Weiterleitung |

Weiterleitung auf Kategorie:Firewall entfernt Markierung: Weiterleitung entfernt |

||

| Zeile 1: | Zeile 1: | ||

# | '''topic''' kurze Beschreibung | ||

== Beschreibung == | |||

== Installation == | |||

== Anwendungen == | |||

== Syntax == | |||

=== Optionen === | |||

=== Parameter === | |||

=== Umgebungsvariablen === | |||

=== Exit-Status === | |||

== Konfiguration == | |||

=== Dateien === | |||

== Sicherheit == | |||

== Dokumentation == | |||

=== RFC === | |||

=== Man-Pages === | |||

=== Info-Pages === | |||

== Siehe auch == | |||

== Links == | |||

=== Projekt-Homepage === | |||

=== Weblinks === | |||

=== Einzelnachweise === | |||

<references /> | |||

== Testfragen == | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 1'' | |||

<div class="mw-collapsible-content">'''Antwort1'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 2'' | |||

<div class="mw-collapsible-content">'''Antwort2'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 3'' | |||

<div class="mw-collapsible-content">'''Antwort3'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 4'' | |||

<div class="mw-collapsible-content">'''Antwort4'''</div> | |||

</div> | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

''Testfrage 5'' | |||

<div class="mw-collapsible-content">'''Antwort5'''</div> | |||

</div> | |||

[[Kategorie:Entwurf]] | |||

= TMP = | |||

Eine Firewall ist eine Software oder Firmware, die den unbefugten Zugriff auf ein Netzwerk verhindert. | |||

= Historie = | |||

* Benennung wird Steven M. Bellovin von AT&T zugeschrieben | |||

* Der Begriff ‘‘‘Firewall‘‘‘ für das Filtern unerwünschten Netzwerkverkehrs wurde erstmals um 1987 verwendet | |||

* Name ist eine Metapher, die Firewalls mit Trennwänden vergleicht, um zu verhindern, daß ein Feuer auf ein anderes Gebäude übergreifen kann | |||

* Bilden seit über 25 Jahren die erste Verteidigungslinie beim Schutz von Netzwerken | |||

= Was ist eine Firewall? = | |||

Eine Firewall: | |||

* ist eine Netzwerksicherheitsvorrichtung, die eingehenden und ausgehenden Netzwerkverkehr überwacht | |||

* fungiert als Barriere zwischen geschützten & kontrollierten Bereichen und externen Netzwerken, wie dem Internet | |||

* entscheidet auf der Grundlage von Regeln, ob ein bestimmter Datenverkehr blockiert oder zugelassen wird | |||

* kann als dedizierte Hardware oder als Softwarekomponente ausgeführt sein | |||

* bietet Schutz für einzelne Rechner, Server oder ganze IT-Umgebungen | |||

* kann eingesetzt werden, um das interne Netz zu strukturieren und verschiedene Sicherheitszonen zu schaffen | |||

* kann den Netzwerksverkehr und die Firewall-Aktivitäten protokollieren (Beweissicherung & Verbesserung der Regelsätze) | |||

* bietet die Möglichkeit interne Strukturen eines Netzwerks zu verbergen (NAT) | |||

= Firewall-Typen = | |||

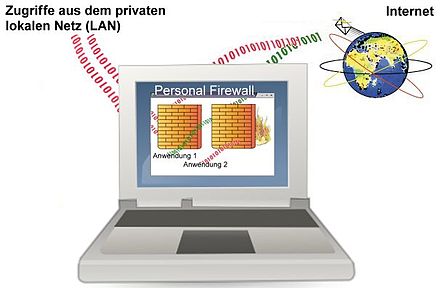

== Personal Firewall (auch Desktop Firewall) == | |||

[[Datei:Personal Firewall.jpg]] | |||

* Auf einem Anwender-Computer installierte Firewall-Software | |||

* Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers | |||

* Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren. | |||

* prädestiniert für den privaten Gebrauch - kostengünstig und können auch von unerfahrenen Benutzern konfiguriert werden | |||

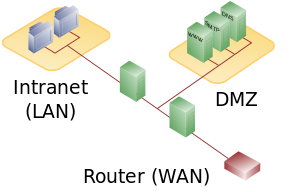

== Externe Firewall (auch Netzwerk- oder Hardware-Firewall) == | |||

[[Datei:Externe Firewall.jpg]] | |||

* Kombination aus Hardware- & Software-Komponenten | |||

* eigenständiges Gerät, das verschiedene Netze miteinander verbindet | |||

* wesentlich komplexer als Personal-Firewalls | |||

* geringere Manipulationsgefahr, da die Software nicht auf dem zu schützenden System läuft | |||

*liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet) | |||

*beschränkt die Verbindung zwischen zwei Netzen | |||

*unterbindet unerlaubte Zugriffe von außen auf das interne System | |||

= Firewall-Technologien = | |||

== Paketfilternde Firewalls == | |||

* normalerweise Router, die über Funktionen zur Paketfilterung verfügen | |||

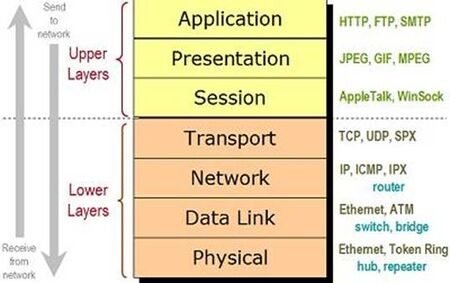

* Paketfilter prüfen den Netzwerkverkehr auf OSI-Level 3 (ausschließlich - darüberliegende Schichten bleiben unberücksichtigt) | |||

* Überprüfung von IP-Adressen, Port-Nummern & Protokollnummern | |||

* untersucht die Pakete isoliert (keine Datenströme) - erkennt den Kontext nicht | |||

* Pakete werden vor der Weiterleitung mit definierten Regeln verglichen | |||

* Bei Verstoß gegen eine dieser Regeln erfolgt keine Weiterleitung an den Empfänger | |||

* bietet für private Anwender oder kleine Unternehmen ein grundlegendes Sicherheitsniveau und Schutz vor bekannten Bedrohungen | |||

'''Vorteile''': | |||

* kostengünstig | |||

* gute Performance | |||

* ein einzelnes Gerät kann den Datenverkehr für das gesamte Netzwerk filtern | |||

'''Nachteile''': | |||

* fehlende Inhaltskontrolle (nur Teile des Headers werden geprüft) | |||

* unwirksam bei gefälschten IP-Adressen | |||

* Pflege umfangreicher Filterlisten | |||

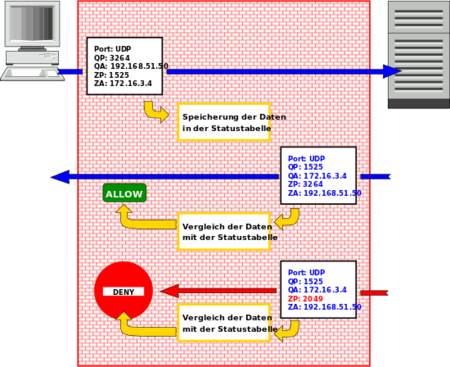

== Stateful Inspection Firewalls (zustandsbehaftete Inspektion)== | |||

* untersucht den Netzwerkverkehr, um festzustellen, ob ein Paket mit anderen Paketen verknüpft ist (ob dieses Paket Teil einer etablierten TCP- oder anderen Netzwerksitzung ist oder nicht) | |||

* Zuordnung eines jeden Datenpakets zu einer bestimmten Verbindung | |||

* überwachet nach dem Öffnen einer Verbindung alle Aktivitäten, bis die Verbindung wieder geschlossen wird | |||

* Dynamische Erzeugung der Regeln und deren Löschung nach einem Timeout oder nach Eingang der Antwort | |||

* Multilayer-Inspection-Firewall, als erweiterte Variante, berücksichtigt auch höher liegende Schichten des OSI-Modells | |||

'''Vorteile''': | |||

* gute Sicherheit | |||

* Überprüfung mehrerer Schichten des OSI-Modells | |||

* hohe Leistung | |||

* bietet ein hohes Maß an Kontrolle darüber, welche Inhalte in das Netzwerk ein- bzw. ausgelassen werden | |||

* bietet umfassende Protokollierungsfunktionen | |||

'''Nachteile''': | |||

* Ressourcenintensiv und beeinträchtigt die Geschwindigkeit der Netzwerkkommunikation | |||

== Application Layer Gateways / Proxy == | |||

* Die Application Layer Gateways oder Proxy-Firewalls sind Firewalls der zweiten Generation | |||

* kann mit Caching-Proxy kombiniert werden (ist aber nicht sinnvoll) | |||

* Überprüfung der gesamten Kommunikation auf Applikationsebene (OSI-07) - anwendungsbasierte Filterung von spezifischen Protokollen | |||

* Zugriff auf den Proxy wird innerhalb der Client-Software realisiert | |||

* Bietet detaillierte Sicherheitskontrollen, die beispielsweise den Zugriff auf eine Website ermöglichen, aber einschränken, welche Seiten auf dieser Website der Benutzer öffnen kann | |||

* erlaubt keine direkte Verbindung zwischen internem Netzwerk und dem Internet - nimmt Anforderungen an & führt sie im Namen des Benutzers aus | |||

* können verwendet werden, um Unternehmen vor Bedrohungen durch Web-Anwendungen zu schützen (Blockieren des Zugriffs auf schädliche Web-Seiten) | |||

* Nutzung zweier Netzwerkverbindungen – vom Client zur Firewall & von der Firewall zum Server | |||

'''Vorteile''': | |||

* sehr gute Sicherheit | |||

* Prüfung der Daten möglich (Prüfung auf der obersten Ebene) | |||

'''Nachteile''': | |||

* eingeschränkte Leistung (kann die Netzwerkleistung beeinträchtigen) | |||

* funktioniert nicht mit allen Netzwerkprotokollen | |||

* es werden zwei Verbindungen benötigt | |||

== Hybrid-Firewalls == | |||

* stellen ein Regelwerk bereit, das die Eigenschaften von Paketfiltern, Stateful Packet Inspection & Application Layer Gateway kombiniert | |||

* sinnvolle Kombination mehrerer Firewall-Techniken | |||

* dynamische Änderung der Filterregeln des Paketfilters durch das Gateway | |||

'''Vorteil''': | |||

* eine Hybrid-Firewall hat gegenüber einem alleinigen Application Layer Gateway eine höhere Performance | |||

'''Nachteil''': | |||

* Sicherheitsverlust - bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat | |||

== Next-Generation Firewalls == | |||

* verendet einen mehrschichtigen Ansatz und gehen mittlerweile weit über schlichte Paketfilter und Stateful-Inspections hinaus | |||

* sind in der Lage, auch deutlich komplexere Bedrohungen abzuwehren (fortschrittliche Malware und Angriffe auf Anwendungsebene) | |||

* enthalten standardmäßige Firewall-Funktionen wie Stateful-Inspection | |||

* Integrierte Intrusion Prevention und Intrusion Detection | |||

* können Aktivitäten der im Netz vorhandenen User erkennen & entscheiden anhand von Richtlinien, was diese dürfen und was nicht | |||

* bieten eine Anwendungskontrolle, die bestimmte Aktionen bestimmter Applikationen zulassen oder blockieren kann | |||

* enthalten überlicherweise auch Antivirus- & Antispam-Funktionen | |||

* Integration diverser anderer Funktionalitäten, wie VPN, Schutz von VoIP-Telefonie | |||

* entsprechende Produkte verfügen über umfangreiche Report- und Analysefunktionen | |||

= Topologie = | |||

==Demilitarized Zone (DMZ)== | |||

* Als demilitarisierte Zone wird ein Netzwerk bezeichnet, das als Pufferzone zwischen zwei Netzwerken fungiert und diese voneinander abgrenzt | |||

* das Konzept läßt sich sowohl mit einer, als auch mit zwei Firewalls umsetzen | |||

=== DMZ mit zwei Firewalls === | |||

* wird in der Regel bevorzugt | |||

* Abschirmung vom öffentlichen Netz durch eine äußere Firewall | |||

* innere Firewall zwischen DMZ und internem Netzwerk | |||

* Nutzer des internen Netzwerks dürfen sowohl auf die Server der DMZ, als auch auf das Internet zugreifen | |||

* Nutzer aus dem Internet erhalten nur Zugriff auf die DMZ | |||

* Datenverkehr aus der DMZ heraus wird von beiden Firewalls geblockt | |||

* empfehlensert ist die Verwendung zweier unterschiedlicher Geräte | |||

[[Datei:DMZ network diagram 2 firewall.png]] | |||

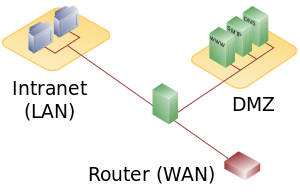

=== DMZ mit einer Firewall === | |||

* Einsatz einer einzigen Firewall mit drei separaten Netzwerkanschlüssen (LAN, Internet, DMZ) | |||

* leistungsstarke Hardware erforderlich, um den Traffic zu bewältigen | |||

* sämtliche Anschlüsse werden von der selben Firewall überwacht (Single Point of Failure) | |||

[[Datei:DMZ network diagram 1 firewall.png]] | |||

[[Kategorie:Firewall]] | |||

= TMP = | |||

=Was ist eine Firewall?= | |||

* Auf Software basierendes Sicherungssystem | |||

* Ein Paketfilter | |||

* Schützt vor unerwünschten Netzwerkzugriffen | |||

* Beschränkt Netzwerkzugriff | |||

* Überwacht Datenverkehr | |||

* Entscheidet anhand festgelegter Regeln, ob Netzwerkpakete durchgelassen werden | |||

=Firewall-Arten= | |||

==Personal Firewall (auch Desktop Firewall)== | |||

[[Datei:Personal Firewall.jpg]] | |||

* Auf einem Anwender-Computer installierte Firewall-Software | |||

* Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers | |||

* Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren. | |||

==Externe Firewall (auch Netzwerk- oder Hardware-Firewall)== | |||

[[Datei:Externe Firewall.jpg]] | |||

*liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet) | |||

*beschränkt die Verbindung zwischen zwei Netzen | |||

*unterbindet unerlaubte Zugriffe von außen auf das interne System | |||

=Firewall-Technologien= | |||

==Paketfilter-Firewall== | |||

[[Datei:OSI_Packet_Filter.jpg|450px]] | |||

*Filterung von Datenpaketen anhand der Netzwerkadressen zu sperren oder durchzulassen | |||

*Filterung des Ports und der IP-Adresse des Quell- und Zielsystems | |||

nd so das interne Netz besser vor ungewollten Zugriffen von außen zu schützen. | |||

===Die zustandslose Paketfilterung=== | |||

*arbeitet auf einem Firewall-Router mit statischen Regeln | |||

*betrachtet jedes Netzwerkpaket einzeln | |||

*stellt also keine Beziehungen zu den vorherigen Netzwerkpaketen her | |||

*OSI-Schicht 3 (IP-Adresse) und 4 (Port) | |||

===Die zustandsgesteuerten Paketfilterung - Stateful Inspection=== | |||

[[Datei:stateful_inspection.png|450px]] | |||

*erfasst Beziehungen mit der Technik der Stateful Inspection | |||

*stellt die Firewall den Rückkanal (Ziel- zu Quellsystem) in direkter Beziehung zur zuvor etablierten Verbindung | |||

*nur die beteiligten Kommunikationspartner auf die Verbindung zugreifen kann | |||

*OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten) | |||

==Application Layer Firewall(Proxy Firewall)== | |||

[[Datei:Applications-Layer-firewalls.jpg|450px]] | |||

* beachten zusätzlich den Inhalt der Netzwerkpakete: Quelle, Ziel, Dienst und die Nutzdaten | |||

* baut selbst eine eigene Verbindung zum Zielsystem auf | |||

* kann die Pakete zusammenhängend analysieren und Einfluss auf die Verbindung nehmen | |||

* reicht die Netzwerkanfrage des Quellsystems nicht einfach an das Zielsystem weiter | |||

* kommuniziert stellvertretend für den anfragenden Client mit dem Zielsystem | |||

* greift in den Datenverkehr ein und terminiert die Verbindungen auf beiden Seiten (zwei eigenständige Verbindungen), anstatt die Netzwerkpakete durch zu reichen | |||

*für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys) | |||

== Hybrid-Firewall== | |||

* Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway | |||

* Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann. | |||

=== Vorteil === | |||

* Einer Hybrid-Firewall hat gegenüber einem alleinigen Application Level Gateway eine höhere Performance. | |||

=== Nachteil === | |||

* Sicherheitsverlust | |||

* Bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat. | |||

* Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu | |||

==Demilitarized Zone (DMZ)== | |||

[[Datei:DMZ network diagram 1 firewall.png]] [[Datei:DMZ network diagram 2 firewall.png]] | |||

*sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server. | |||

*Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt. | |||

*der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit z. B. E-Mail, WWW o. ä.) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden. | |||

= Links = | |||

# [Firewall:Regelwerk] | |||

=Quellen= | |||

# https://de.wikipedia.org/wiki/Firewall | |||

[[Kategorie:Netzwerk:Firewall]] | |||

Version vom 6. Oktober 2022, 16:57 Uhr

topic kurze Beschreibung

Beschreibung

Installation

Anwendungen

Syntax

Optionen

Parameter

Umgebungsvariablen

Exit-Status

Konfiguration

Dateien

Sicherheit

Dokumentation

RFC

Man-Pages

Info-Pages

Siehe auch

Links

Projekt-Homepage

Weblinks

Einzelnachweise

Testfragen

Testfrage 1

Antwort1

Testfrage 2

Antwort2

Testfrage 3

Antwort3

Testfrage 4

Antwort4

Testfrage 5

Antwort5

TMP

Eine Firewall ist eine Software oder Firmware, die den unbefugten Zugriff auf ein Netzwerk verhindert.

Historie

- Benennung wird Steven M. Bellovin von AT&T zugeschrieben

- Der Begriff ‘‘‘Firewall‘‘‘ für das Filtern unerwünschten Netzwerkverkehrs wurde erstmals um 1987 verwendet

- Name ist eine Metapher, die Firewalls mit Trennwänden vergleicht, um zu verhindern, daß ein Feuer auf ein anderes Gebäude übergreifen kann

- Bilden seit über 25 Jahren die erste Verteidigungslinie beim Schutz von Netzwerken

Was ist eine Firewall?

Eine Firewall:

- ist eine Netzwerksicherheitsvorrichtung, die eingehenden und ausgehenden Netzwerkverkehr überwacht

- fungiert als Barriere zwischen geschützten & kontrollierten Bereichen und externen Netzwerken, wie dem Internet

- entscheidet auf der Grundlage von Regeln, ob ein bestimmter Datenverkehr blockiert oder zugelassen wird

- kann als dedizierte Hardware oder als Softwarekomponente ausgeführt sein

- bietet Schutz für einzelne Rechner, Server oder ganze IT-Umgebungen

- kann eingesetzt werden, um das interne Netz zu strukturieren und verschiedene Sicherheitszonen zu schaffen

- kann den Netzwerksverkehr und die Firewall-Aktivitäten protokollieren (Beweissicherung & Verbesserung der Regelsätze)

- bietet die Möglichkeit interne Strukturen eines Netzwerks zu verbergen (NAT)

Firewall-Typen

Personal Firewall (auch Desktop Firewall)

- Auf einem Anwender-Computer installierte Firewall-Software

- Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers

- Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren.

- prädestiniert für den privaten Gebrauch - kostengünstig und können auch von unerfahrenen Benutzern konfiguriert werden

Externe Firewall (auch Netzwerk- oder Hardware-Firewall)

- Kombination aus Hardware- & Software-Komponenten

- eigenständiges Gerät, das verschiedene Netze miteinander verbindet

- wesentlich komplexer als Personal-Firewalls

- geringere Manipulationsgefahr, da die Software nicht auf dem zu schützenden System läuft

- liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet)

- beschränkt die Verbindung zwischen zwei Netzen

- unterbindet unerlaubte Zugriffe von außen auf das interne System

Firewall-Technologien

Paketfilternde Firewalls

- normalerweise Router, die über Funktionen zur Paketfilterung verfügen

- Paketfilter prüfen den Netzwerkverkehr auf OSI-Level 3 (ausschließlich - darüberliegende Schichten bleiben unberücksichtigt)

- Überprüfung von IP-Adressen, Port-Nummern & Protokollnummern

- untersucht die Pakete isoliert (keine Datenströme) - erkennt den Kontext nicht

- Pakete werden vor der Weiterleitung mit definierten Regeln verglichen

- Bei Verstoß gegen eine dieser Regeln erfolgt keine Weiterleitung an den Empfänger

- bietet für private Anwender oder kleine Unternehmen ein grundlegendes Sicherheitsniveau und Schutz vor bekannten Bedrohungen

Vorteile:

- kostengünstig

- gute Performance

- ein einzelnes Gerät kann den Datenverkehr für das gesamte Netzwerk filtern

Nachteile:

- fehlende Inhaltskontrolle (nur Teile des Headers werden geprüft)

- unwirksam bei gefälschten IP-Adressen

- Pflege umfangreicher Filterlisten

Stateful Inspection Firewalls (zustandsbehaftete Inspektion)

- untersucht den Netzwerkverkehr, um festzustellen, ob ein Paket mit anderen Paketen verknüpft ist (ob dieses Paket Teil einer etablierten TCP- oder anderen Netzwerksitzung ist oder nicht)

- Zuordnung eines jeden Datenpakets zu einer bestimmten Verbindung

- überwachet nach dem Öffnen einer Verbindung alle Aktivitäten, bis die Verbindung wieder geschlossen wird

- Dynamische Erzeugung der Regeln und deren Löschung nach einem Timeout oder nach Eingang der Antwort

- Multilayer-Inspection-Firewall, als erweiterte Variante, berücksichtigt auch höher liegende Schichten des OSI-Modells

Vorteile:

- gute Sicherheit

- Überprüfung mehrerer Schichten des OSI-Modells

- hohe Leistung

- bietet ein hohes Maß an Kontrolle darüber, welche Inhalte in das Netzwerk ein- bzw. ausgelassen werden

- bietet umfassende Protokollierungsfunktionen

Nachteile:

- Ressourcenintensiv und beeinträchtigt die Geschwindigkeit der Netzwerkkommunikation

Application Layer Gateways / Proxy

- Die Application Layer Gateways oder Proxy-Firewalls sind Firewalls der zweiten Generation

- kann mit Caching-Proxy kombiniert werden (ist aber nicht sinnvoll)

- Überprüfung der gesamten Kommunikation auf Applikationsebene (OSI-07) - anwendungsbasierte Filterung von spezifischen Protokollen

- Zugriff auf den Proxy wird innerhalb der Client-Software realisiert

- Bietet detaillierte Sicherheitskontrollen, die beispielsweise den Zugriff auf eine Website ermöglichen, aber einschränken, welche Seiten auf dieser Website der Benutzer öffnen kann

- erlaubt keine direkte Verbindung zwischen internem Netzwerk und dem Internet - nimmt Anforderungen an & führt sie im Namen des Benutzers aus

- können verwendet werden, um Unternehmen vor Bedrohungen durch Web-Anwendungen zu schützen (Blockieren des Zugriffs auf schädliche Web-Seiten)

- Nutzung zweier Netzwerkverbindungen – vom Client zur Firewall & von der Firewall zum Server

Vorteile:

- sehr gute Sicherheit

- Prüfung der Daten möglich (Prüfung auf der obersten Ebene)

Nachteile:

- eingeschränkte Leistung (kann die Netzwerkleistung beeinträchtigen)

- funktioniert nicht mit allen Netzwerkprotokollen

- es werden zwei Verbindungen benötigt

Hybrid-Firewalls

- stellen ein Regelwerk bereit, das die Eigenschaften von Paketfiltern, Stateful Packet Inspection & Application Layer Gateway kombiniert

- sinnvolle Kombination mehrerer Firewall-Techniken

- dynamische Änderung der Filterregeln des Paketfilters durch das Gateway

Vorteil:

- eine Hybrid-Firewall hat gegenüber einem alleinigen Application Layer Gateway eine höhere Performance

Nachteil:

- Sicherheitsverlust - bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat

Next-Generation Firewalls

- verendet einen mehrschichtigen Ansatz und gehen mittlerweile weit über schlichte Paketfilter und Stateful-Inspections hinaus

- sind in der Lage, auch deutlich komplexere Bedrohungen abzuwehren (fortschrittliche Malware und Angriffe auf Anwendungsebene)

- enthalten standardmäßige Firewall-Funktionen wie Stateful-Inspection

- Integrierte Intrusion Prevention und Intrusion Detection

- können Aktivitäten der im Netz vorhandenen User erkennen & entscheiden anhand von Richtlinien, was diese dürfen und was nicht

- bieten eine Anwendungskontrolle, die bestimmte Aktionen bestimmter Applikationen zulassen oder blockieren kann

- enthalten überlicherweise auch Antivirus- & Antispam-Funktionen

- Integration diverser anderer Funktionalitäten, wie VPN, Schutz von VoIP-Telefonie

- entsprechende Produkte verfügen über umfangreiche Report- und Analysefunktionen

Topologie

Demilitarized Zone (DMZ)

- Als demilitarisierte Zone wird ein Netzwerk bezeichnet, das als Pufferzone zwischen zwei Netzwerken fungiert und diese voneinander abgrenzt

- das Konzept läßt sich sowohl mit einer, als auch mit zwei Firewalls umsetzen

DMZ mit zwei Firewalls

- wird in der Regel bevorzugt

- Abschirmung vom öffentlichen Netz durch eine äußere Firewall

- innere Firewall zwischen DMZ und internem Netzwerk

- Nutzer des internen Netzwerks dürfen sowohl auf die Server der DMZ, als auch auf das Internet zugreifen

- Nutzer aus dem Internet erhalten nur Zugriff auf die DMZ

- Datenverkehr aus der DMZ heraus wird von beiden Firewalls geblockt

- empfehlensert ist die Verwendung zweier unterschiedlicher Geräte

DMZ mit einer Firewall

- Einsatz einer einzigen Firewall mit drei separaten Netzwerkanschlüssen (LAN, Internet, DMZ)

- leistungsstarke Hardware erforderlich, um den Traffic zu bewältigen

- sämtliche Anschlüsse werden von der selben Firewall überwacht (Single Point of Failure)

TMP

Was ist eine Firewall?

- Auf Software basierendes Sicherungssystem

- Ein Paketfilter

- Schützt vor unerwünschten Netzwerkzugriffen

- Beschränkt Netzwerkzugriff

- Überwacht Datenverkehr

- Entscheidet anhand festgelegter Regeln, ob Netzwerkpakete durchgelassen werden

Firewall-Arten

Personal Firewall (auch Desktop Firewall)

- Auf einem Anwender-Computer installierte Firewall-Software

- Unterbindet ungewollte Zugriffe auf Netzwerkdienste des Computers

- Kann Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren.

Externe Firewall (auch Netzwerk- oder Hardware-Firewall)

- liegt zwischen dem LAN (dem lokalen Netzwerk) und dem WAN (das Internet)

- beschränkt die Verbindung zwischen zwei Netzen

- unterbindet unerlaubte Zugriffe von außen auf das interne System

Firewall-Technologien

Paketfilter-Firewall

- Filterung von Datenpaketen anhand der Netzwerkadressen zu sperren oder durchzulassen

- Filterung des Ports und der IP-Adresse des Quell- und Zielsystems

nd so das interne Netz besser vor ungewollten Zugriffen von außen zu schützen.

Die zustandslose Paketfilterung

- arbeitet auf einem Firewall-Router mit statischen Regeln

- betrachtet jedes Netzwerkpaket einzeln

- stellt also keine Beziehungen zu den vorherigen Netzwerkpaketen her

- OSI-Schicht 3 (IP-Adresse) und 4 (Port)

Die zustandsgesteuerten Paketfilterung - Stateful Inspection

- erfasst Beziehungen mit der Technik der Stateful Inspection

- stellt die Firewall den Rückkanal (Ziel- zu Quellsystem) in direkter Beziehung zur zuvor etablierten Verbindung

- nur die beteiligten Kommunikationspartner auf die Verbindung zugreifen kann

- OSI-Schicht 3 (IP-Adresse), 4 (Port) und ggf. 7 (Nutzdaten)

Application Layer Firewall(Proxy Firewall)

- beachten zusätzlich den Inhalt der Netzwerkpakete: Quelle, Ziel, Dienst und die Nutzdaten

- baut selbst eine eigene Verbindung zum Zielsystem auf

- kann die Pakete zusammenhängend analysieren und Einfluss auf die Verbindung nehmen

- reicht die Netzwerkanfrage des Quellsystems nicht einfach an das Zielsystem weiter

- kommuniziert stellvertretend für den anfragenden Client mit dem Zielsystem

- greift in den Datenverkehr ein und terminiert die Verbindungen auf beiden Seiten (zwei eigenständige Verbindungen), anstatt die Netzwerkpakete durch zu reichen

- für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen Filter (dedicated Proxys)

Hybrid-Firewall

- Hybrid-Firewalls bestehen aus Paketfilter und Application Level Gateway

- Das Gateway kann die Filterregeln des Paketfilters dynamisch ändern kann.

Vorteil

- Einer Hybrid-Firewall hat gegenüber einem alleinigen Application Level Gateway eine höhere Performance.

Nachteil

- Sicherheitsverlust

- Bei den meisten Protokollen hat der Proxy keinerlei Kontrolle über die Verbindung, nachdem er den Paketfilter geöffnet hat.

- Deshalb muss ein Angreifer den Proxy nur eine Zeit lang in Sicherheit wiegen, um anschliessend durch den (für ihn geöffneten) Paketfilter freies Spiel zu

Demilitarized Zone (DMZ)

- sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

- Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt.

- der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit z. B. E-Mail, WWW o. ä.) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

Links

- [Firewall:Regelwerk]