T2600G/Security/Access/SSH: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

SSH (Security Shell) bietet Sicherheit und eine leistungsstarke Authentifizierung für eine ungesicherte Fernverwaltung, um den Schutz der Verwaltungsdaten zu gewährleisten. | SSH (Security Shell) bietet Sicherheit und eine leistungsstarke Authentifizierung für eine ungesicherte Fernverwaltung, um den Schutz der Verwaltungsdaten zu gewährleisten. | ||

* SSH ist ein Protokoll, das auf der Anwendungsschicht und der Transportschicht arbeitet. | |||

* Es kann eine sichere Fernverbindung zu einem Gerät herstellen. | |||

* Es ist sicherer als das Telnet-Protokoll, da es eine starke Verschlüsselung bietet. | |||

==== Global Config ==== | ==== Global Config ==== | ||

| Zeile 7: | Zeile 10: | ||

! Option!!Beschreibung | ! Option!!Beschreibung | ||

|- | |- | ||

| SSH || Aktivieren oder deaktivieren Sie SSH | | SSH || Aktivieren oder deaktivieren Sie SSH. | ||

|- | |- | ||

| Protocol V1 || Aktivieren oder deaktivieren Sie SSH Version 1. | | Protocol V1 || Aktivieren oder deaktivieren Sie SSH Version 1. | ||

Version vom 14. Januar 2023, 12:24 Uhr

SSH (Security Shell) bietet Sicherheit und eine leistungsstarke Authentifizierung für eine ungesicherte Fernverwaltung, um den Schutz der Verwaltungsdaten zu gewährleisten.

- SSH ist ein Protokoll, das auf der Anwendungsschicht und der Transportschicht arbeitet.

- Es kann eine sichere Fernverbindung zu einem Gerät herstellen.

- Es ist sicherer als das Telnet-Protokoll, da es eine starke Verschlüsselung bietet.

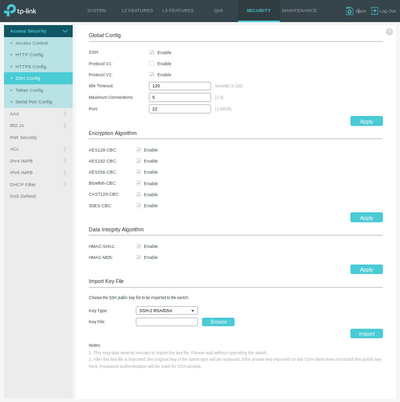

Global Config

| Option | Beschreibung |

|---|---|

| SSH | Aktivieren oder deaktivieren Sie SSH. |

| Protocol V1 | Aktivieren oder deaktivieren Sie SSH Version 1. |

| Protocol V2 | Aktivieren oder deaktivieren Sie SSH Version 2. |

| Idle Timeout | Geben Sie die Leerlaufzeit an. Das System trennt die Verbindung automatisch, wenn die Zeit abgelaufen ist. |

| Maximum Connections | Geben Sie die maximale Anzahl der Verbindungen zum SSH-Server an. Wenn die Anzahl der Verbindungen die von Ihnen festgelegte Höchstzahl erreicht, werden keine neuen Verbindungen hergestellt. |

| Port | Geben Sie den für SSH verwendeten Port an. |

Encryption Algorithm

Wählen Sie den Verschlüsselungsalgorithmus, den der Switch unterstützen soll, und klicken Sie auf Apply.

Data Integrity Algorithm

Wählen Sie den Integritätsalgorithmus, den der Schalter unterstützen soll, und klicken Sie auf Apply.

Load Key

| Option | Beschreibung |

|---|---|

| Key Type | Wählen Sie den Schlüsseltyp. Der Algorithmus des entsprechenden Typs wird sowohl für die Schlüsselerzeugung als auch für die Authentifizierung verwendet. |

| Key File | Wählen Sie den gewünschten öffentlichen Schlüssel zum Herunterladen auf den Switch. Die Schlüssellänge der heruntergeladenen Datei reicht von 512 bis 3072 Bit. |