OPNsense/IDS/Verwaltung/Herunterladen: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 199: | Zeile 199: | ||

[[Kategorie:OPNsense/IDS]] | [[Kategorie:OPNsense/IDS]] | ||

= TMP = | |||

== Regelsätze herunterladen == | |||

Wenn IDS/IPS zum ersten Mal aktiviert wird, ist das System ohne Regeln zur Erkennung oder Blockierung von bösartigem Datenverkehr aktiv. | |||

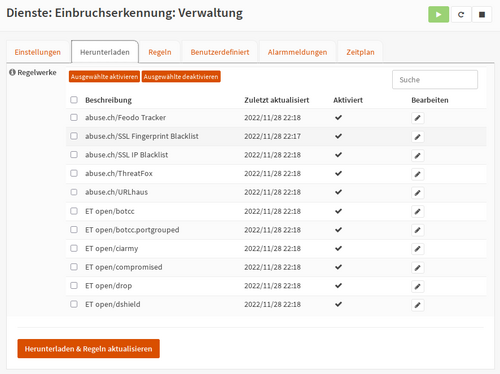

* Die Registerkarte "Download" enthält alle auf dem System verfügbaren Regelsätze (die durch Plugins erweitert werden können). | |||

In diesem Abschnitt finden Sie eine Liste der Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden, und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden. | |||

* In früheren Versionen (vor 21.1) konnten Sie hier einen "Filter" auswählen, um das Standardverhalten der installierten Regeln von Warnung auf Blockierung zu ändern. | |||

* Ab 21.1 wird diese Funktionalität von '''Policies''' abgedeckt, einer separaten Funktion innerhalb des IDS/IPS-Moduls, die eine feinere Kontrolle über die Regelsätze bietet. | |||

; Anmerkung | |||

: Bei der Migration von einer Version vor 21.1 werden die Filter von der Seite '''Regelsätze herunterladen''' automatisch in Richtlinien migriert. | |||

Version vom 5. März 2023, 10:00 Uhr

Herunterladen

- Regelwerke

| Regelwerk | Beschreibung |

|---|---|

| abuse.ch/Feodo Tracker | https://feodotracker.abuse.ch/blocklist/ |

| abuse.ch/SSL Fingerprint Blacklist | |

| abuse.ch/SSL IP Blacklist | |

| abuse.ch/ThreatFox | |

| abuse.ch/URLhaus | |

| ET open/botcc | https://doc.emergingthreats.net/bin/view/Main/EmergingFAQ |

| ET open/botcc.portgrouped | |

| ET open/ciarmy | |

| ET open/compromised | |

| ET open/drop | |

| ET open/dshield | |

| ET open/emerging-activex | |

| ET open/emerging-adware_pup | |

| ET open/emerging-attack_response | |

| ET open/emerging-chat | |

| ET open/emerging-coinminer | |

| ET open/emerging-current_events | |

| ET open/emerging-deleted | |

| ET open/emerging-dns | |

| ET open/emerging-dos | |

| ET open/emerging-exploit | |

| ET open/emerging-exploit_kit | |

| ET open/emerging-ftp | |

| ET open/emerging-games | |

| ET open/emerging-hunting | |

| ET open/emerging-icmp | |

| ET open/emerging-icmp_info | |

| ET open/emerging-imap | |

| ET open/emerging-inappropriate | |

| ET open/emerging-info | |

| ET open/emerging-ja3 | |

| ET open/emerging-malware | |

| ET open/emerging-misc | |

| ET open/emerging-mobile_malware | |

| ET open/emerging-netbios | |

| ET open/emerging-p2p | |

| ET open/emerging-phishing | |

| ET open/emerging-policy | |

| ET open/emerging-pop3 | |

| ET open/emerging-rpc | |

| ET open/emerging-scada | |

| ET open/emerging-scan | |

| ET open/emerging-shellcode | |

| ET open/emerging-smtp | |

| ET open/emerging-snmp | |

| ET open/emerging-sql | |

| ET open/emerging-telnet | |

| ET open/emerging-tftp | |

| ET open/emerging-user_agents | |

| ET open/emerging-voip | |

| ET open/emerging-web_client | |

| ET open/emerging-web_server | |

| ET open/emerging-web_specific_apps | |

| ET open/emerging-worm | |

| ET open/tor | |

| OPNsense-App-detect/file-transfer | https://github.com/opnsense/rules |

| OPNsense-App-detect/mail | |

| OPNsense-App-detect/media-streaming | |

| OPNsense-App-detect/messaging | |

| OPNsense-App-detect/social-networking | |

| OPNsense-App-detect/test | |

| OPNsense-App-detect/uncategorized |

Download der Rulesets

- Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll.

- Diese sind in Rulesets angeordnet.

- Ein Ruleset enthält mehrere Rules, die auf Pattern basieren.

- Grundsätzlich sucht man sich seine gewünschten Rulesets aus (Pkt. 1), klickt auf „enable selected“ (Pkt. 2) und dann auf „download & update rules“ (Pkt. 3).

- Die Rulesets unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets.

- Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw.

- IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden.

- Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

- In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

- Wer damit leben kann, darf gerne zugreifen.

- Die zweite Unterscheidung besteht im Inhalt der Rulesets.

- Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

- Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

- Das schont den RAM, die CPU sowie die Performance.

- Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

- Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

- Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“ (Pkt. 1).

- Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus (Pkt. 2).

TMP

Download der Rulesets

- Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll.

- Diese sind in Rulesets angeordnet.

- Ein Ruleset enthält mehrere Rules, die auf Pattern basieren.

- Grundsätzlich sucht man sich seine gewünschten Rulesets aus (Pkt. 1), klickt auf „enable selected“ (Pkt. 2) und dann auf „download & update rules“ (Pkt. 3).

- Die Rulesets unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets.

- Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw.

- IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden.

- Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

- In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

- Wer damit leben kann, darf gerne zugreifen.

- Die zweite Unterscheidung besteht im Inhalt der Rulesets.

- Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

- Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

- Das schont den RAM, die CPU sowie die Performance.

- Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

- Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

- Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“ (Pkt. 1).

- Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus (Pkt. 2).

TMP

Regelsätze herunterladen

Wenn IDS/IPS zum ersten Mal aktiviert wird, ist das System ohne Regeln zur Erkennung oder Blockierung von bösartigem Datenverkehr aktiv.

- Die Registerkarte "Download" enthält alle auf dem System verfügbaren Regelsätze (die durch Plugins erweitert werden können).

In diesem Abschnitt finden Sie eine Liste der Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden, und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden.

- In früheren Versionen (vor 21.1) konnten Sie hier einen "Filter" auswählen, um das Standardverhalten der installierten Regeln von Warnung auf Blockierung zu ändern.

- Ab 21.1 wird diese Funktionalität von Policies abgedeckt, einer separaten Funktion innerhalb des IDS/IPS-Moduls, die eine feinere Kontrolle über die Regelsätze bietet.

- Anmerkung

- Bei der Migration von einer Version vor 21.1 werden die Filter von der Seite Regelsätze herunterladen automatisch in Richtlinien migriert.