OPNsense/Firewall/NAT/Portweiterleitung: Unterschied zwischen den Versionen

| Zeile 10: | Zeile 10: | ||

== Konfiguration == | == Konfiguration == | ||

= Firewall: NAT: Portweiterleitung = | |||

Weiterleitungseintrag bearbeiten | |||

{| style="border-spacing:0;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| Deaktiviert | |||

|| Diese Regel deaktivieren | |||

Setze diese Einstellung um die Regel zu deaktivieren aber nicht von der Liste zu entfernen. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Kein RDR (NICHT) | |||

|| | |||

Die Aktivierung dieser Option deaktiviert die Weiterleitung von Datenverkehr der dieser Regel entspricht. Tipp: Diese Option wird selten benötigt. Nutzen Sie diese nur, wenn Sie wissen was Sie tun. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Schnittstelle | |||

|| | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| Wählen Sie aus, auf welche Schnittstelle diese Regel angewandt werden soll.Tipp: In den meisten Fällen sollten Sie hier WAN benutzen. | |||

|- style="border:none;padding:0.049cm;" | |||

|| TCP/IP Version | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| Wählen Sie die Internet Protokoll-Version aus, auf die diese Regel angewandt werden soll | |||

|- style="border:none;padding:0.049cm;" | |||

|| Protokoll | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| Wählen Sie aus, für welches IP Protokoll diese Regel gelten soll.Hinweis: In den meisten Fällen sollten Sie dies angeben ''TCP'' hier. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Quelle | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:17cm;" | |||

|- | |||

| style="border:none;padding:0.049cm;" | Zeige Quelladresse und Portbereich | |||

| style="border:none;padding:0.049cm;" | | |||

|- style="border:none;padding:0.049cm;" | |||

|| Ziel / Umkehren | |||

|| Verwenden Sie diese Option, um das Ergebnis dieses Vergleichs zu invertieren. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Ziel | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

|| | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

|- style="border:none;padding:0.049cm;" | |||

|| Zielportbereich | |||

{| style="border-spacing:0;width:1.827cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

! align=center| von: | |||

! align=center| an: | |||

|- | |||

| style="border:none;padding:0.049cm;" | | |||

| style="border:none;padding:0.049cm;" | | |||

|- | |||

|} | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:0.448cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|| | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

{| style="border-spacing:0;width:0.448cm;" | |||

|- | |||

| style="border:none;padding:0.049cm;" | | |||

| style="border:none;padding:0.049cm;" | | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|| | |||

|- | |||

|} | |||

Falls Sie entwader das TCP- oder das UDP-Protokoll, geben Sie den Port oder den Portbereich für das Ziel des Pakets für diese Zuweisung an. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Ziel-IP umleiten | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

Geben Sie die interne IP-Adresse des Servers ein, auf den Sie die Ports weiterleiten wollen.z.B. ''192.168.1.12'' | |||

|- style="border:none;padding:0.049cm;" | |||

|| Zielport weiterleiten | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

{| style="border-spacing:0;width:0.266cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- style="border:none;padding:0.049cm;" | |||

|| | |||

|- | |||

|} | |||

Geben Sie den Port der Maschine mit obiger IP-Adresse an. Falls Sie einen Portbereich angegeben haben, geben Sie den Beginn den Portbereichs an (das Ende wird automatisch berechnet).Hinweis: Dieser ist üblicherweise mit dem 'von'-Port oben identisch | |||

|- style="border:none;padding:0.049cm;" | |||

|| Pooloptionen: | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:17cm;" | |||

|- | |||

| style="border:none;padding:0.049cm;" | Nur die Auswahl von Round Robin funktioniert mit Host Alias. Jede andere Auswahl kann mit einem Subnetz verwendet werden.<nowiki>* Round Robin: Verwende eine Schleife durch die </nowiki>Übersetzungsadressen.<nowiki>* Zufällig: Wähle zufällig eine Adresse aus dem Pool der Übersetzungsadressen aus.</nowiki><nowiki>* Quell Hash: Verwendet einen Hash der Quelladressen, um die Übersetzungsadresse auszuwählen; stellt sicher, dass die Weiterleitungsadresse für eine bestimmte Quelle immer gleich ist.</nowiki><nowiki>* Bitmaske: Wendet die Subnetzmaske an und lässt den letzten Teil identisch. 10.0.1.50 -> x.x.x.50</nowiki><nowiki>* Dauerhafte Adresszuordnung: Die Einstellung der dauerhaften Adresszuordnung ("Sticky") kann zusammen mit den Pooltypen "Zufällig" und "Round Robin" verwendet werden, um sicherzustellen, dass eine bestimmte Quelladresse immer der gleichen Übersetzungsadresse zugeordnet wird.</nowiki> | |||

| style="border:none;padding:0.049cm;" | | |||

|- style="border:none;padding:0.049cm;" | |||

|| Protokoll | |||

|| Protokolliere Pakete die von dieser Regel behandelt werdenHinweis: Die Firewall hat begrenzten lokalen Protokollspeicherplatz. Aktivieren Sie die Protokollierung nicht für alles. Falls Sie viel protokollieren wollen, sollten Sie sich überlegen, einen [https://192.168.1.1/diag_logs_settings.php fernen Syslog-Server] zu verwenden. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Kategorie | |||

|| Sie können hier eine Kategorie eingeben oder auswählen, um die Firewallregeln zu gruppieren (nicht geparst). | |||

|- style="border:none;padding:0.049cm;" | |||

|| Beschreibung | |||

|| Die Beschreibung wird nicht als Parameter verwendet. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Setze lokal-Tag | |||

|| Sie können ein Paket, das dieser Regel entspricht, markieren und diese Markierung in anderen NAT- bzw. Filterregeln verwenden. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Prüfe auf die lokale Markierung | |||

|| Sie können ein Paket auf eine Markierung prüfen, die von einer anderen Regel erstellt wurde. | |||

|- style="border:none;padding:0.049cm;" | |||

|| Keine XMLRPC Synchronisation | |||

|| Hinweis: Dadurch wird verhindert, dass Regeln von Master automatisch auf andere CARP-Mitglieder synchronisiert werden. Dadurch wird NICHT verhindert, dass die Regel auf dem Slave überschrieben wird. | |||

|- style="border:none;padding:0.049cm;" | |||

|| NAT reflection | |||

|| | |||

|- | |||

|} | |||

{| style="border-spacing:0;margin:auto;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| Filter Regel Zuordnung | |||

|- | |||

|} | |||

{| style="border-spacing:0;width:17cm;" | |||

|- style="border:none;padding:0.049cm;" | |||

|| HINWEIS: Die Auswahl "pass" funktioniert bei Multi-WAN nicht korrekt. Es wird nur auf der Schnittstelle funktionieren, die das Standard Gateway verwendet. | |||

|- | |||

|} | |||

=== Dateien === | === Dateien === | ||

== Sicherheit == | == Sicherheit == | ||

== Siehe auch == | == Siehe auch == | ||

Version vom 12. April 2023, 09:54 Uhr

Portweiterleitungen ermöglichen den Zugriff auf Rechner hinter einem NAT-Router

Beschreibung

Anwendungen

Test

Fehlerbehebung

Konfiguration

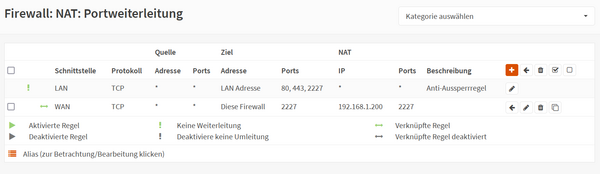

Firewall: NAT: Portweiterleitung

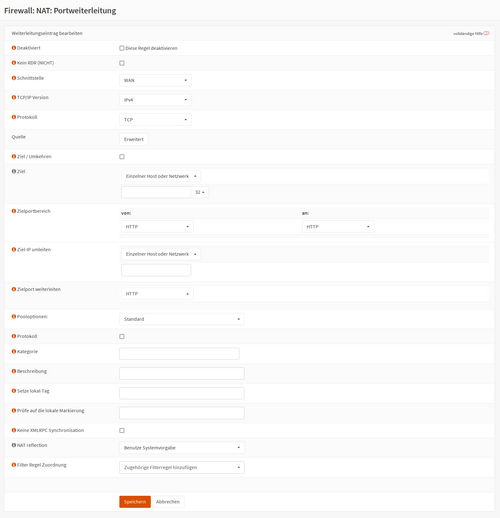

Weiterleitungseintrag bearbeiten

| Deaktiviert | Diese Regel deaktivieren

Setze diese Einstellung um die Regel zu deaktivieren aber nicht von der Liste zu entfernen. |

| Kein RDR (NICHT) |

Die Aktivierung dieser Option deaktiviert die Weiterleitung von Datenverkehr der dieser Regel entspricht. Tipp: Diese Option wird selten benötigt. Nutzen Sie diese nur, wenn Sie wissen was Sie tun. |

| Schnittstelle |

|

| Wählen Sie aus, auf welche Schnittstelle diese Regel angewandt werden soll.Tipp: In den meisten Fällen sollten Sie hier WAN benutzen. |

| TCP/IP Version

|

| Wählen Sie die Internet Protokoll-Version aus, auf die diese Regel angewandt werden soll |

| Protokoll

|

| Wählen Sie aus, für welches IP Protokoll diese Regel gelten soll.Hinweis: In den meisten Fällen sollten Sie dies angeben TCP hier. |

| Quelle

|

| Zeige Quelladresse und Portbereich | ||

| Ziel / Umkehren | Verwenden Sie diese Option, um das Ergebnis dieses Vergleichs zu invertieren. | |

| Ziel

|

|

|

|

|

| ||||

| Zielportbereich

|

|

|

|

Falls Sie entwader das TCP- oder das UDP-Protokoll, geben Sie den Port oder den Portbereich für das Ziel des Pakets für diese Zuweisung an. | ||||

| Ziel-IP umleiten

|

|

Geben Sie die interne IP-Adresse des Servers ein, auf den Sie die Ports weiterleiten wollen.z.B. 192.168.1.12 | ||

| Zielport weiterleiten

|

|

Geben Sie den Port der Maschine mit obiger IP-Adresse an. Falls Sie einen Portbereich angegeben haben, geben Sie den Beginn den Portbereichs an (das Ende wird automatisch berechnet).Hinweis: Dieser ist üblicherweise mit dem 'von'-Port oben identisch | ||

| Pooloptionen:

|

| Nur die Auswahl von Round Robin funktioniert mit Host Alias. Jede andere Auswahl kann mit einem Subnetz verwendet werden.* Round Robin: Verwende eine Schleife durch die Übersetzungsadressen.* Zufällig: Wähle zufällig eine Adresse aus dem Pool der Übersetzungsadressen aus.* Quell Hash: Verwendet einen Hash der Quelladressen, um die Übersetzungsadresse auszuwählen; stellt sicher, dass die Weiterleitungsadresse für eine bestimmte Quelle immer gleich ist.* Bitmaske: Wendet die Subnetzmaske an und lässt den letzten Teil identisch. 10.0.1.50 -> x.x.x.50* Dauerhafte Adresszuordnung: Die Einstellung der dauerhaften Adresszuordnung ("Sticky") kann zusammen mit den Pooltypen "Zufällig" und "Round Robin" verwendet werden, um sicherzustellen, dass eine bestimmte Quelladresse immer der gleichen Übersetzungsadresse zugeordnet wird. | |

| Protokoll | Protokolliere Pakete die von dieser Regel behandelt werdenHinweis: Die Firewall hat begrenzten lokalen Protokollspeicherplatz. Aktivieren Sie die Protokollierung nicht für alles. Falls Sie viel protokollieren wollen, sollten Sie sich überlegen, einen fernen Syslog-Server zu verwenden. |

| Kategorie | Sie können hier eine Kategorie eingeben oder auswählen, um die Firewallregeln zu gruppieren (nicht geparst). |

| Beschreibung | Die Beschreibung wird nicht als Parameter verwendet. |

| Setze lokal-Tag | Sie können ein Paket, das dieser Regel entspricht, markieren und diese Markierung in anderen NAT- bzw. Filterregeln verwenden. |

| Prüfe auf die lokale Markierung | Sie können ein Paket auf eine Markierung prüfen, die von einer anderen Regel erstellt wurde. |

| Keine XMLRPC Synchronisation | Hinweis: Dadurch wird verhindert, dass Regeln von Master automatisch auf andere CARP-Mitglieder synchronisiert werden. Dadurch wird NICHT verhindert, dass die Regel auf dem Slave überschrieben wird. |

| NAT reflection |

|

| Filter Regel Zuordnung

|

| HINWEIS: Die Auswahl "pass" funktioniert bei Multi-WAN nicht korrekt. Es wird nur auf der Schnittstelle funktionieren, die das Standard Gateway verwendet. |

Dateien

Sicherheit

Siehe auch

Dokumentation

RFC

Man-Pages

Info-Pages

Links

Einzelnachweise

Projekt

Weblinks

- https://docs.opnsense.org/manual/nat.html

- https://www.techrepublic.com/article/how-to-create-a-firewall-rule-with-opnsense/

Testfragen

Testfrage 1

Testfrage 2

Testfrage 3

Testfrage 4

Testfrage 5

Beispiel

- Zugriff aus dem Internet auf den SSH-Server 192.168.1.110

Einrichtung

Firewall-Einstellungen prüfen/anpassen

- Firewall -> Settings -> Advanced

- Reflection for port forwards: Enabled

- Reflection for 1:1: Disabled

- Automatic outbound NAT for Reflection: Enabled

- Änderungen speichern

Port Forwarding

- Firewall -> NAT -> Port Forward -> Add

- Interface: WAN

- TCP/IP Version: IPv4

- Protocol: TCP

- Source > Advanced

- Source / Invert: Unchecked

- Source: Any

- Source Port Range: any to any

- Destination / Invert: Unchecked

- FIXME: Destination: 84.132.103.64

- Destination Port range: (other) 2227 to (other) 2227

- Redirect target IP: Alias "192.168.1.110"

- Redirect target Port: (other) 22

- Pool Options: Default

- NAT reflection: Enable

- Filter rule association: Rule NAT

- Änderungen speichern