Sicherheit: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

Markierungen: Zurückgesetzt Visuelle Bearbeitung |

||

| Zeile 196: | Zeile 196: | ||

= TMP = | = TMP = | ||

= Einstieg = | |||

Für Unternehmen und Behörden ist es heutzutage unerlässlich, dass '''Informationen''' korrekt vorliegen und vertraulich behandelt werden. Entsprechend wichtig ist auch, dass die '''technischen Systeme,''' auf denen Informationen gespeichert, verarbeitet oder übertragen werden, reibungslos funktionieren und '''wirksam gegen vielfältige, immer wieder neuartige Gefährdungen geschützt''' sind. | |||

* Wüssten Sie gerne, ob die bei Ihnen umgesetzten Maßnahmen für Informationssicherheit ausreichen, um schwere Schäden zu verhindern und auf Sicherheitsvorfälle angemessen reagieren zu können? | |||

* Benötigen Sie Hilfe bei der Entwicklung eines Sicherheitskonzepts? | |||

* Suchen Sie Unterstützung für die systematische Überprüfung der in Ihrem Zuständigkeitsbereich vorhandenen oder geplanten Sicherheitsmaßnahmen? | |||

* Möchten Sie, dass diese Maßnahmen allgemein anerkannten Standards genügen? | |||

Wenn Sie eine dieser Fragen mit „Ja“ beantworten, dann sollten Sie sich mit dem '''-Grundschutz''' beschäftigen. Dort wird detailliert beschrieben, welche '''Anforderungen''' erfüllt sein müssen, um kostengünstig ein für übliche Einsatzbereiche und Schutzanforderungen angemessenes und bei höherem Schutzbedarf leicht ausbaufähiges Sicherheitsniveau zu erlangen. Er bietet zudem eine weithin anerkannte '''Methodik''', mit der Sie auf effiziente Weise ein zu den Gegebenheiten Ihrer Einrichtung passendes Sicherheitskonzept entwickeln und überprüfen können. | |||

Es gibt viele Wege zur Informationssicherheit, mit dem -Grundschutz haben Sie die Möglichkeit, dieses Ziel effizient zu erreichen, unterwegs Umwege zu vermeiden und mögliche Gefährdungen im Blick zu behalten. Bildlich gesprochen: '''-Grundschutz ist nicht nur eine Landkarte, sondern ein Wegweiser für Informationssicherheit!''' | |||

= Warum Grundschutz? = | |||

Informationssicherheit muss '''vielfältigen Herausforderungen''' gerecht werden: | |||

* '''Komplexität der Gefährdungslage:''' Gefährdungen können unterschiedlichste Ursachen haben und auf mannigfaltigen Wegen die Ziele der Informationssicherheit verletzen. Angriffe von Hackern, Fahrlässigkeiten oder technische Mängel sind ebenso im Blick zu behalten wie Naturkatastrophen und andere Formen höherer Gewalt. | |||

* '''Ganzheitlichkeit der Sicherheitskonzepte:''' Informationssicherheit erfordert Maßnahmen auf mehreren Ebenen: Betroffen sind nicht nur die -Systeme, sondern auch die Organisation, das Personal, die räumliche Infrastruktur, die Arbeitsplätze und die betrieblichen Abläufe. | |||

* '''Zusammenwirken der Sicherheitsmaßnahmen:''' Damit die eingesetzten Sicherheitsmaßnahmen die komplexe Gefährdungslage hinreichend in den Griff bekommen können, müssen die organisatorischen, technischen und infrastrukturellen Schutzvorkehrungen zu der jeweiligen Institution passen, an der tatsächlich bestehenden Gefährdungslage ausgerichtet sein, sinnvoll zusammenwirken und von der Leitung und den Beschäftigten unterstützt und beherrscht werden. | |||

* '''Angemessenheit der Sicherheitsmaßnahmen:''' Es ist auch auf die Wirtschaftlichkeit und Angemessenheit der Sicherheitsmaßnahmen zu achten. Den bestehenden Gefährdungen muss zwar wirkungsvoll begegnet werden, die eingesetzten Maßnahmen sollten aber an dem tatsächlich bestehenden Schutzbedarf ausgerichtet sein und dürfen eine Institution nicht überfordern. Unangemessen kostspielige Maßnahmen sind zu vermeiden, ebenso solche Vorkehrungen, durch die wichtige Abläufe einer Institution über Gebühr behindert werden. | |||

* '''Erfüllung externer Anforderungen:''' Es wird heutzutage für viele Unternehmen und Behörden immer wichtiger, nachweisen zu können, dass sie in ausreichendem Maße für Informationssicherheit gesorgt haben. Dieser Nachweis fällt leichter, wenn eine Institution ihre Vorkehrungen für Informationssicherheit an allgemein anerkannten Standards ausrichtet. | |||

* '''Nachhaltigkeit der Sicherheitsmaßnahmen:''' Und nicht zuletzt gilt: Sicherheit ist kein einmal erreichter und fortan andauernder Zustand. Unternehmen und Behörden ändern sich und damit auch die in ihnen schützenswerten Informationen, Prozesse und Güter. Neuartige Schwachstellen und Bedrohungen machen es in gleicher Weise erforderlich, die vorhandenen Sicherheitskonzepte zu überprüfen und weiterzuentwickeln. | |||

Der '''-Grundschutz des''' bietet eine gute Grundlage dafür, diesen Herausforderungen auf professionelle Weise gerecht zu werden und die Bemühungen für Informationssicherheit zu strukturieren. Er ermöglicht es Unternehmen und Behörden, systematisch nach Schwachstellen zu suchen, die Angemessenheit umgesetzter Schutzmaßnahmen zu prüfen und Sicherheitskonzepte zu entwickeln und fortzuschreiben, die zu den Geschäftsprozessen, Fachaufgaben und Organisationsstrukturen der Institution passen und allgemein anerkannten Standards genügen. | |||

= Grundschutz - Bestandteile = | |||

Das Angebot des zum -Grundschutz besteht aus einer Reihe von Einzelkomponenten. Den Kern bilden | |||

* die -Standards zum -Grundschutz mit Empfehlungen für den organisatorischen Rahmen und das methodische Vorgehen zur Gewährleistung von Informationssicherheit sowie | |||

* das -Grundschutz-Kompendium, mit dem die in den -Standards formulierten allgemeinen Empfehlungen zum Management von Informationssicherheit konkretisiert und umgesetzt werden können. | |||

In diesem Kurs werden Sie diese Veröffentlichungen genauer kennenlernen und erfahren, welche Hilfestellungen sie Ihnen bei der Steuerung der Informationssicherheit in Ihrer Institution im Einzelnen geben. Nachfolgend einige grundlegende Informationen zur Einordnung dieser und weiterer Dokumente und Hilfsmittel zum -Grundschutz. | |||

= Standards zum Grundschutz = | |||

Der -Standard 200-1: ''Managementsysteme für Informationssicherheit ()'' beschreibt, welche grundlegenden Anforderungen ein Managementsystem für Informationssicherheit erfüllen muss, welche Komponenten es enthält und welche Aufgaben zu bewältigen sind. Die Darstellung orientiert sich an den Vorgaben der Norm 27001 und weiterer aktueller internationaler Standards zur Informationssicherheit. | |||

Der -Standard 200-2: ''-Grundschutz-Methodik'' bietet methodische Hilfestellungen zur schrittweisen Einführung eines ISMS in einer Institution an und beschreibt effiziente Verfahren, um die allgemeinen Anforderungen des BSI-Standards 200-1 und der zugrunde liegenden Norm ISO/IEC 27001 zu konkretisieren. | |||

In dem -Standard 200-3: ''Risikoanalyse auf der Basis von -Grundschutz'' ist ein gegenüber anderen Methoden vereinfachtes Verfahren zur Risikoanalyse beschrieben. Diese Methode ist dann wichtig und hilfreich, wenn Komponenten abzusichern sind, bei denen fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt. | |||

= Grundschutz-Kompendium = | |||

Das -Grundschutz-Kompendium ist ein modular aufgebautes umfangreiches '''Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit'''. Es besteht aus den '''-Grundschutz-Bausteinen''', die in zehn thematische Schichten eingeordnet sind und jeweils unterschiedliche Aspekte betrachten. | |||

Jeder Baustein beginnt mit einer kurzen Einleitung, gefolgt von der Zielsetzung und Abgrenzung des betrachteten Gegenstands zu anderen Bausteinen mit thematischem Bezug. Im Anschluss daran wird pauschal die spezifische Gefährdungslage beschrieben. Danach folgen Sicherheitsanforderungen, die für den betrachteten Gegenstand relevant sind. | |||

Der große Vorteil, den Sie als Anwender des -Grundschutz-Kompendiums haben: Sie müssen für die in den Bausteinen beschriebenen Sachverhalte bei normalem Schutzbedarf in der Regel keine aufwändigen Risikoanalysen mehr durchführen. Diese Arbeit wurde von erfahrenen Sicherheitsexperten vorab vorgenommen und ist in die Formulierung der Sicherheitsanforderungen eingeflossen. | |||

Die Anforderungen in den Bausteine beschreiben, '''was''' für eine angemessene Sicherheit getan werden sollte. '''Wie''' dies erfolgen kann oder sollte, ist in ergänzenden '''Umsetzungshinweisen''' beschrieben, die das für die meisten Bausteine veröffentlicht. | |||

== Weitere Veröffentlichungen und Hilfsmittel == | |||

Darüber hinaus bietet das weitere Dokumente, Werkzeuge und Hilfsmittel an, die dabei unterstützen ein angemessenes Sicherheitsniveau umzusetzen. Hier sind die -Grundschutz-Profile zu nennen, Musterlösungen für ausgewählte Anwendungsbereiche, die Unternehmen oder Behörden einer Branche als Schablone für die Entwicklung ihrer Sicherheitskonzepte verwenden können. Ebenso die 27001 Zertifizierung auf der Basis von -Grundschutz, mit der eine Institution belegen kann, dass ihr Umgang mit Informationssicherheit sowie die umgesetzten technischen und organisatorischen Maßnahmen anerkannten Standards entsprechen. | |||

Die '''Webseiten des''' zum '''Thema -Grundschutz''' informieren umfassend über diese und weitere nützliche Angebote. Sie finden dort ebenfalls elektronische Versionen der -Standards und des -Grundschutz-Kompendiums sowie Hinweise zum Bezug der gedruckten Fassungen dieser Dokumente. | |||

Zur Unterstützung der -Grundschutz-Methodik gibt es auch von unterschiedlichen Herstellern eine Reihe an '''Software-Tools'''. Der Einsatz eines solchen Werkzeugs ist zweckmäßig und ab einer gewissen Größe der Institution auch anzuraten. Im Informationsangebot des finden Sie auch hierzu eine Übersicht und weitere Hinweise. | |||

Falls Sie den '''fachlichen Austausch zum -Grundschutz''' suchen und mit anderen Anwendern und Interessenten in Kontakt treten möchten, haben Sie hierzu in einer eigenen Gruppe zum -Grundschutz bei XING Gelegenheit. Wenn Sie zeitnah über den -Grundschutz auf dem Laufenden bleiben möchten, können Sie sich ferner beim für den Bezug des '''-Grundschutz-Newsletters''' registrieren lassen (zur Registrierung). | |||

= Über diesen Kurs = | |||

Unterschiedliche Institutionen haben auch unterschiedliche Voraussetzungen und Ausgangspunkte für eine ganzheitliche Umsetzung von Informationssicherheit. So haben insbesondere kleinere und mittelgroße Institutionen oft nicht die personellen und finanziellen Ressourcen für eine umfassende Absicherung in einem Schritt. Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren. Die im -Standard 200-2 beschriebene '''-Grundschutz-Methodik''' sieht daher '''drei Varianten''' vor, mit denen eine Institution ein ihren Anforderungen und Gegebenheiten gemäßes Sicherheitsniveau erreichen kann: | |||

* Die '''Basis-Absicherung''' bietet einen einfachen Einstieg in das systematische Management der Informationssicherheit und zeigt, wie eine Institution ohne differenzierte Bewertungen des Schutzbedarfs und ergänzende Risikoanalysen ihr Sicherheitsniveau durch die Erfüllung besonders wichtiger Basis-Anforderungen signifikant erhöhen kann. Wenn Sie genauer wissen möchten, wie es geht: Der Leitfaden zur Basis-Absicherung nach -Grundschutz: In drei Schritten zur Informationssicherheit liefert einen kompakten und übersichtlichen Einstieg in das besonders für kleine und mittlere Unternehmen und Behörden interessante Vorgehen. | |||

* Mit Hilfe der '''Standard-Absicherung''' kann eine Institution ausgehend von einer systematischen Erfassung der verschiedenen Komponenten, die im Sicherheitskonzept zu berücksichtigen sind, und der Bewertung ihres Schutzbedarfs mit Hilfe des -Grundschutz-Kompendiums und mit in Einzelfällen zusätzlich erforderlichen Risikoanalysen eine umfassende Absicherung erreichen. | |||

* Die '''Kern-Absicherung''' umfasst alle Schritte der Standard-Absicherung, konzentriert sich dabei aber auf ausgewählte, besonders wichtige Bereiche (die „Kronjuwelen“) einer Institution. | |||

== Gliederung == | |||

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat. Was dazu gehört, erfahren Sie in diesem Kurs in der Lektion 2: ''Warum Sicherheitsmanagement?'' | |||

In darauf folgenden Lektionen lernen Sie detailliert die einzelnen '''Schritte bei der Standard-Absicherung''' gemäß -Grundschutz kennen: | |||

* Lektion 3: ''Strukturanalyse'', | |||

* Lektion 4: ''Schutzbedarfsfeststellung'', | |||

* Lektion 5: ''Modellierung gemäß -Grundschutz'', | |||

* Lektion 6: ''-Grundschutz-Check'', | |||

* Lektion 7: ''Risikoanalyse'' und | |||

* Lektion 8: ''Umsetzungsplanung''. | |||

Sicherheit ist kein einmal herzustellender Zustand, sondern ein kontinuierlicher Prozess, bei dem einmal getroffene Entscheidungen und umgesetzte Maßnahmen immer wieder auf ihre Angemessenheit und Wirksamkeit geprüft und an neue Gegebenheiten angepasst werden müssen. In der abschließenden Lektion 9: ''Aufrechterhaltung und Verbesserung'' lernen Sie Verfahren kennen, mit denen Sie für ein nachhaltig gutes Sicherheitsniveau in Ihrer Einrichtung sorgen können. Dort erfahren Sie auch mehr zur '''Zertifizierung gemäß 27001 auf der Basis von -Grundschutz'''. | |||

== Das Beispielunternehmen RECPLAST == | |||

Die einzelnen Schritte der -Grundschutz-Methodik werden mithilfe eines durchgängig verwendeten Beispiels veranschaulicht. Es handelt sich dabei um das fiktive Unternehmen RECPLAST , das auch in den -Standards als Beispiel dient. Dort wie auch im Kurs werden Ihnen Auszüge aus den Ergebnisdokumenten der verschiedenen Phasen der -Grundschutz-Methodik vorgestellt. Eine umfassende Darstellung finden Sie in einem eigenem -Dokument. | |||

Version vom 1. Mai 2023, 14:02 Uhr

Was ist Sicherheit

- Sicherheit

- lat. sēcūritās zurückgehend auf

- sēcūrus „sorglos“ aus

- sēd „ohne“ und

- cūra „(Für-)Sorge“

- sēcūrus „sorglos“ aus

- Zustand

- frei von unvertretbaren Risiken der Beeinträchtigung

- gefahrenfrei

- bezogen auf

- Lebewesen

- Objekte oder Systeme

- Wertvorstellungen

- Zeitraum

- Sicherheit ist ein Grundbedürfnis des Menschen

- Sicherheitsbedürfnis steigt

- Globalisierung

- steigende Mobilität

- wachsender Abhängigkeit von Technik

Relative Sicherheit

- Relativer Zustand der Gefahrenfreiheit begrenzt auf

- Zeitraum

- Umgebung

- Bedingungen

- Sicherheitsvorkehrungen können zu Fall gebracht werden

- Ereignisse, die sich nicht beeinflussen oder voraussehen lassen

- Beeinträchtigungen können nicht ausgeschlossen werden

- Nur hinreichend unwahrscheinlich gemacht werden

Modell: Kraftfahrzeugwesen

- trotz

- Zahlreicher Vorschriften

- Regelmäßiger Kontrollen

- Führt das Führen von Kraftfahrzeugen regelmäßig zu gefährlichen Zuständen

- unabsichtlich

- fahrlässig

- absichtlich

- böswillig

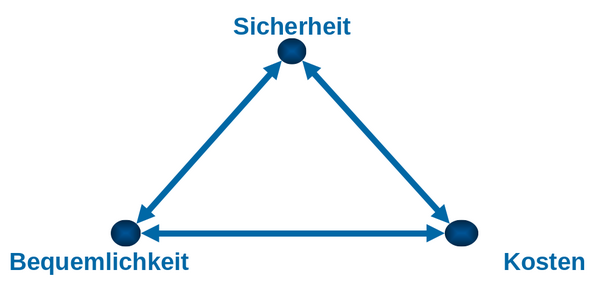

Sicherheit im Spannungsfeld

Komplexe Systeme

In komplexen Systemen ist es nicht öglich, Risiken völlig auszuschließen

- „Vertretbares Risiko“

- hängt von vielen Faktoren ab

- wird subjektiv und kulturell verschieden bewertet

- Wahrscheinlichkeiten

- höhere Wahrscheinlichkeiten für Beeinträchtigungen mit steigendem Nutzen werden als vertretbar angesehen

- Aktien-Spekulation, Teilnahme am Straßenverkehr, ...

- Sicherheitskonzepte

- Definierter Zustand von Sicherheit

- Definition von Maßnahmen

- Erfolgreiche Sicherheitsmaßnahmen

- können Beeinträchtigungen (erwartete und unerwartete) abwehren oder hinreichend unwahrscheinlich machen

Security and Safety

Im Deutschen nicht unterschieden

- Unter „Sicherheit“ zusammengefasst

- Security

Angriffssicherheit

- Sicherheit eines Systems

- Schutz des Objektes vor der Umgebung

- Immunität

- Safety

Betriebssicherheit

- Zuverlässigkeit eines Systems

- Schutz der Umgebung vor einem Objekt

- Isolation

Sicherheitskonzepte spezifizieren diese Anforderungen

Es ist unzureichend, von einer Fluchttür lediglich „Sicherheit“ zu fordern.

- Safety-Anforderung

- Gewährleistung eines gefahrlosen Flucht- und Rettungsweges

- Security-Anforderung

- Vermeidung einer unberechtigten Nutzung der Tür im Normalbetrieb

Wirtschaftliche Sicherheit

- Materieller / finanziellen Mittel

- ist für die Existenz oder

- für geplanten Vorhaben

- im vorgesehenen Zeitraum gewährleistet

- Dies kann sowohl

- das einzelne Individuum betreffen, als auch

- Kollektive (betriebswirtschaftliche Unternehmen oder ganze Staaten)

- Versicherungen

- Absicherung unabweisbare Gefahren

- erhöht nicht objektiv die Sicherheit

- aber das subjektive Sicherheitsgefühl

- im Eintrittsfall eine Behebung oder Ausgleich des Schadens ermöglichen

- Betriebswirtschaftliche Sicherheit

- technische, logistische und organisatorische Maßnahmen

- in Bezug auf Maschinen oder Anlagen im industriellen Bereich

- Ausfallsicherheit, Verlässlichkeit und Verfügbarkeit

Technische Sicherheit

Betriebssicherheit

- Technische Konstruktionen oder Objekte

- Zustand der voraussichtlich störungsfreien und gefahrenfreien Funktion

- „Sicherheit“ ist abhängig von ihrer Definition

- welcher Grad von Unsicherheit akzeptiert wird

Zuverlässigkeit

- Tritt bei einer Störung keine Gefährdung auf, spricht man von Zuverlässigkeit

- Die Norm IEC 61508 definiert Sicherheit als „Freiheit von unvertretbaren Risiken“

- „funktionalen Sicherheit“ als Teilaspekt der Gesamtsicherheit

Bauteilzuverlässigkeit

- Technische Konstruktionen oder Objekte

- Bauteilzuverlässigkeit

- Primäre Grundlage für die Betriebssicherheit

- Bauteile dürfen nicht durch Überbelastung oder Materialversagen Ihre Funktionsfähigkeit verlieren

- Bedeutung der Software bei technischen Systemen

- Software für sicherheitskritische Systeme

- hoher Aufwand für die Sicherstellung der Fehlerarmut der Software

- strenge Maßstäbe an den Softwareentwicklungsprozess

- Für einige Bereiche gibt es einschlägige Normen Industrien (Eisenbahn: EN 50128)

- Häufig stehen kostenaufwändige Sicherheitsmaßnahmen den wirtschaftlichen Belangen zum Kapitalgewinn entgegen

Sicherheitstechnik

Unmittelbare Sicherheit

- Gefahrenentstehung wird verhindert

- safe-life-Ansatz

- Versagen wird ausgeschlossen

- Klärung aller äußeren Einflüsse

- sicheres Bemessen

- weiterer Kontrolle wird

- beschränktes Versagen ermöglicht gefahrlose Außerbetriebnahme möglich

- redundante Anordnung von Baugruppen

- Gesamtfunktion immer gewährleistet

- auch bei Teilausfällen

Unbeabsichtigten Folgen von Sicherheitssysteme

- können Sicherheitsgewinn zunichtemachen

- Prognosen vs. empirische Beobachtung

- Der auf Prognosen setzenden Sicherheitsforschung wird vorgeworfen, empirische Beobachtung der Systeme zu vernachlässigen

- Verfahren der Sicherheitstechnik

- Auswirkungsanalyse

- Fehlerbaumanalyse

- PAAG-Verfahren

- Prognose, Auffinden der Ursache, Abschätzen der Auswirkungen, Gegenmaßnahmen

Beispiel: Risiken von VPNs

- Risiken und Nebenwirkungen beim Einsatz von VPNs

- Nicht alle VPN-Systeme sind sicher gegen Man-in-the-Middle-Angriffe

- insbesondere in der Phase des Aushandelns der Übertragungs- und Kryptografiesparameter

- Implementierung von VPNs erfordert eine Menge Vorarbeiten

- Vielzahl und Komplexität der verfügbaren Protokolle

- VPNs erfordert je nach Architektur erhebliche zusätzliche Ressourcen

Schutzeinrichtungen

- Trennend

- Verkleidung, Verdeckung

- Sicherheitsdomänen, Firewall

- Ortsbindend

- Zweihandbedienung

- Tipptaster

- Anketten

- Abweisend

- Handabweiser, Fingerabweiser

- Zugangskontrolle, Raumverschluss

- Detektierend

- Lichtschranke

- Pendelklappen

- Monitoring

- Intrusion Detektion

TMP

Einstieg

Für Unternehmen und Behörden ist es heutzutage unerlässlich, dass Informationen korrekt vorliegen und vertraulich behandelt werden. Entsprechend wichtig ist auch, dass die technischen Systeme, auf denen Informationen gespeichert, verarbeitet oder übertragen werden, reibungslos funktionieren und wirksam gegen vielfältige, immer wieder neuartige Gefährdungen geschützt sind.

- Wüssten Sie gerne, ob die bei Ihnen umgesetzten Maßnahmen für Informationssicherheit ausreichen, um schwere Schäden zu verhindern und auf Sicherheitsvorfälle angemessen reagieren zu können?

- Benötigen Sie Hilfe bei der Entwicklung eines Sicherheitskonzepts?

- Suchen Sie Unterstützung für die systematische Überprüfung der in Ihrem Zuständigkeitsbereich vorhandenen oder geplanten Sicherheitsmaßnahmen?

- Möchten Sie, dass diese Maßnahmen allgemein anerkannten Standards genügen?

Wenn Sie eine dieser Fragen mit „Ja“ beantworten, dann sollten Sie sich mit dem -Grundschutz beschäftigen. Dort wird detailliert beschrieben, welche Anforderungen erfüllt sein müssen, um kostengünstig ein für übliche Einsatzbereiche und Schutzanforderungen angemessenes und bei höherem Schutzbedarf leicht ausbaufähiges Sicherheitsniveau zu erlangen. Er bietet zudem eine weithin anerkannte Methodik, mit der Sie auf effiziente Weise ein zu den Gegebenheiten Ihrer Einrichtung passendes Sicherheitskonzept entwickeln und überprüfen können.

Es gibt viele Wege zur Informationssicherheit, mit dem -Grundschutz haben Sie die Möglichkeit, dieses Ziel effizient zu erreichen, unterwegs Umwege zu vermeiden und mögliche Gefährdungen im Blick zu behalten. Bildlich gesprochen: -Grundschutz ist nicht nur eine Landkarte, sondern ein Wegweiser für Informationssicherheit!

Warum Grundschutz?

Informationssicherheit muss vielfältigen Herausforderungen gerecht werden:

- Komplexität der Gefährdungslage: Gefährdungen können unterschiedlichste Ursachen haben und auf mannigfaltigen Wegen die Ziele der Informationssicherheit verletzen. Angriffe von Hackern, Fahrlässigkeiten oder technische Mängel sind ebenso im Blick zu behalten wie Naturkatastrophen und andere Formen höherer Gewalt.

- Ganzheitlichkeit der Sicherheitskonzepte: Informationssicherheit erfordert Maßnahmen auf mehreren Ebenen: Betroffen sind nicht nur die -Systeme, sondern auch die Organisation, das Personal, die räumliche Infrastruktur, die Arbeitsplätze und die betrieblichen Abläufe.

- Zusammenwirken der Sicherheitsmaßnahmen: Damit die eingesetzten Sicherheitsmaßnahmen die komplexe Gefährdungslage hinreichend in den Griff bekommen können, müssen die organisatorischen, technischen und infrastrukturellen Schutzvorkehrungen zu der jeweiligen Institution passen, an der tatsächlich bestehenden Gefährdungslage ausgerichtet sein, sinnvoll zusammenwirken und von der Leitung und den Beschäftigten unterstützt und beherrscht werden.

- Angemessenheit der Sicherheitsmaßnahmen: Es ist auch auf die Wirtschaftlichkeit und Angemessenheit der Sicherheitsmaßnahmen zu achten. Den bestehenden Gefährdungen muss zwar wirkungsvoll begegnet werden, die eingesetzten Maßnahmen sollten aber an dem tatsächlich bestehenden Schutzbedarf ausgerichtet sein und dürfen eine Institution nicht überfordern. Unangemessen kostspielige Maßnahmen sind zu vermeiden, ebenso solche Vorkehrungen, durch die wichtige Abläufe einer Institution über Gebühr behindert werden.

- Erfüllung externer Anforderungen: Es wird heutzutage für viele Unternehmen und Behörden immer wichtiger, nachweisen zu können, dass sie in ausreichendem Maße für Informationssicherheit gesorgt haben. Dieser Nachweis fällt leichter, wenn eine Institution ihre Vorkehrungen für Informationssicherheit an allgemein anerkannten Standards ausrichtet.

- Nachhaltigkeit der Sicherheitsmaßnahmen: Und nicht zuletzt gilt: Sicherheit ist kein einmal erreichter und fortan andauernder Zustand. Unternehmen und Behörden ändern sich und damit auch die in ihnen schützenswerten Informationen, Prozesse und Güter. Neuartige Schwachstellen und Bedrohungen machen es in gleicher Weise erforderlich, die vorhandenen Sicherheitskonzepte zu überprüfen und weiterzuentwickeln.

Der -Grundschutz des bietet eine gute Grundlage dafür, diesen Herausforderungen auf professionelle Weise gerecht zu werden und die Bemühungen für Informationssicherheit zu strukturieren. Er ermöglicht es Unternehmen und Behörden, systematisch nach Schwachstellen zu suchen, die Angemessenheit umgesetzter Schutzmaßnahmen zu prüfen und Sicherheitskonzepte zu entwickeln und fortzuschreiben, die zu den Geschäftsprozessen, Fachaufgaben und Organisationsstrukturen der Institution passen und allgemein anerkannten Standards genügen.

Grundschutz - Bestandteile

Das Angebot des zum -Grundschutz besteht aus einer Reihe von Einzelkomponenten. Den Kern bilden

- die -Standards zum -Grundschutz mit Empfehlungen für den organisatorischen Rahmen und das methodische Vorgehen zur Gewährleistung von Informationssicherheit sowie

- das -Grundschutz-Kompendium, mit dem die in den -Standards formulierten allgemeinen Empfehlungen zum Management von Informationssicherheit konkretisiert und umgesetzt werden können.

In diesem Kurs werden Sie diese Veröffentlichungen genauer kennenlernen und erfahren, welche Hilfestellungen sie Ihnen bei der Steuerung der Informationssicherheit in Ihrer Institution im Einzelnen geben. Nachfolgend einige grundlegende Informationen zur Einordnung dieser und weiterer Dokumente und Hilfsmittel zum -Grundschutz.

Standards zum Grundschutz

Der -Standard 200-1: Managementsysteme für Informationssicherheit () beschreibt, welche grundlegenden Anforderungen ein Managementsystem für Informationssicherheit erfüllen muss, welche Komponenten es enthält und welche Aufgaben zu bewältigen sind. Die Darstellung orientiert sich an den Vorgaben der Norm 27001 und weiterer aktueller internationaler Standards zur Informationssicherheit.

Der -Standard 200-2: -Grundschutz-Methodik bietet methodische Hilfestellungen zur schrittweisen Einführung eines ISMS in einer Institution an und beschreibt effiziente Verfahren, um die allgemeinen Anforderungen des BSI-Standards 200-1 und der zugrunde liegenden Norm ISO/IEC 27001 zu konkretisieren.

In dem -Standard 200-3: Risikoanalyse auf der Basis von -Grundschutz ist ein gegenüber anderen Methoden vereinfachtes Verfahren zur Risikoanalyse beschrieben. Diese Methode ist dann wichtig und hilfreich, wenn Komponenten abzusichern sind, bei denen fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt.

Grundschutz-Kompendium

Das -Grundschutz-Kompendium ist ein modular aufgebautes umfangreiches Arbeitsinstrument und Nachschlagewerk zur Informationssicherheit. Es besteht aus den -Grundschutz-Bausteinen, die in zehn thematische Schichten eingeordnet sind und jeweils unterschiedliche Aspekte betrachten.

Jeder Baustein beginnt mit einer kurzen Einleitung, gefolgt von der Zielsetzung und Abgrenzung des betrachteten Gegenstands zu anderen Bausteinen mit thematischem Bezug. Im Anschluss daran wird pauschal die spezifische Gefährdungslage beschrieben. Danach folgen Sicherheitsanforderungen, die für den betrachteten Gegenstand relevant sind.

Der große Vorteil, den Sie als Anwender des -Grundschutz-Kompendiums haben: Sie müssen für die in den Bausteinen beschriebenen Sachverhalte bei normalem Schutzbedarf in der Regel keine aufwändigen Risikoanalysen mehr durchführen. Diese Arbeit wurde von erfahrenen Sicherheitsexperten vorab vorgenommen und ist in die Formulierung der Sicherheitsanforderungen eingeflossen.

Die Anforderungen in den Bausteine beschreiben, was für eine angemessene Sicherheit getan werden sollte. Wie dies erfolgen kann oder sollte, ist in ergänzenden Umsetzungshinweisen beschrieben, die das für die meisten Bausteine veröffentlicht.

Weitere Veröffentlichungen und Hilfsmittel

Darüber hinaus bietet das weitere Dokumente, Werkzeuge und Hilfsmittel an, die dabei unterstützen ein angemessenes Sicherheitsniveau umzusetzen. Hier sind die -Grundschutz-Profile zu nennen, Musterlösungen für ausgewählte Anwendungsbereiche, die Unternehmen oder Behörden einer Branche als Schablone für die Entwicklung ihrer Sicherheitskonzepte verwenden können. Ebenso die 27001 Zertifizierung auf der Basis von -Grundschutz, mit der eine Institution belegen kann, dass ihr Umgang mit Informationssicherheit sowie die umgesetzten technischen und organisatorischen Maßnahmen anerkannten Standards entsprechen.

Die Webseiten des zum Thema -Grundschutz informieren umfassend über diese und weitere nützliche Angebote. Sie finden dort ebenfalls elektronische Versionen der -Standards und des -Grundschutz-Kompendiums sowie Hinweise zum Bezug der gedruckten Fassungen dieser Dokumente.

Zur Unterstützung der -Grundschutz-Methodik gibt es auch von unterschiedlichen Herstellern eine Reihe an Software-Tools. Der Einsatz eines solchen Werkzeugs ist zweckmäßig und ab einer gewissen Größe der Institution auch anzuraten. Im Informationsangebot des finden Sie auch hierzu eine Übersicht und weitere Hinweise.

Falls Sie den fachlichen Austausch zum -Grundschutz suchen und mit anderen Anwendern und Interessenten in Kontakt treten möchten, haben Sie hierzu in einer eigenen Gruppe zum -Grundschutz bei XING Gelegenheit. Wenn Sie zeitnah über den -Grundschutz auf dem Laufenden bleiben möchten, können Sie sich ferner beim für den Bezug des -Grundschutz-Newsletters registrieren lassen (zur Registrierung).

Über diesen Kurs

Unterschiedliche Institutionen haben auch unterschiedliche Voraussetzungen und Ausgangspunkte für eine ganzheitliche Umsetzung von Informationssicherheit. So haben insbesondere kleinere und mittelgroße Institutionen oft nicht die personellen und finanziellen Ressourcen für eine umfassende Absicherung in einem Schritt. Für sie kann es daher zielführender sein, sich zunächst auf die Umsetzung elementarer Sicherheitsmaßnahmen oder die gezielte Absicherung besonders schützenswerter Bereiche zu konzentrieren. Die im -Standard 200-2 beschriebene -Grundschutz-Methodik sieht daher drei Varianten vor, mit denen eine Institution ein ihren Anforderungen und Gegebenheiten gemäßes Sicherheitsniveau erreichen kann:

- Die Basis-Absicherung bietet einen einfachen Einstieg in das systematische Management der Informationssicherheit und zeigt, wie eine Institution ohne differenzierte Bewertungen des Schutzbedarfs und ergänzende Risikoanalysen ihr Sicherheitsniveau durch die Erfüllung besonders wichtiger Basis-Anforderungen signifikant erhöhen kann. Wenn Sie genauer wissen möchten, wie es geht: Der Leitfaden zur Basis-Absicherung nach -Grundschutz: In drei Schritten zur Informationssicherheit liefert einen kompakten und übersichtlichen Einstieg in das besonders für kleine und mittlere Unternehmen und Behörden interessante Vorgehen.

- Mit Hilfe der Standard-Absicherung kann eine Institution ausgehend von einer systematischen Erfassung der verschiedenen Komponenten, die im Sicherheitskonzept zu berücksichtigen sind, und der Bewertung ihres Schutzbedarfs mit Hilfe des -Grundschutz-Kompendiums und mit in Einzelfällen zusätzlich erforderlichen Risikoanalysen eine umfassende Absicherung erreichen.

- Die Kern-Absicherung umfasst alle Schritte der Standard-Absicherung, konzentriert sich dabei aber auf ausgewählte, besonders wichtige Bereiche (die „Kronjuwelen“) einer Institution.

Gliederung

Die Entscheidung für eine dieser Vorgehensweisen und ihre Anwendung setzt voraus, dass eine Institution gewisse organisatorische Grundlagen geschaffen hat. Was dazu gehört, erfahren Sie in diesem Kurs in der Lektion 2: Warum Sicherheitsmanagement?

In darauf folgenden Lektionen lernen Sie detailliert die einzelnen Schritte bei der Standard-Absicherung gemäß -Grundschutz kennen:

- Lektion 3: Strukturanalyse,

- Lektion 4: Schutzbedarfsfeststellung,

- Lektion 5: Modellierung gemäß -Grundschutz,

- Lektion 6: -Grundschutz-Check,

- Lektion 7: Risikoanalyse und

- Lektion 8: Umsetzungsplanung.

Sicherheit ist kein einmal herzustellender Zustand, sondern ein kontinuierlicher Prozess, bei dem einmal getroffene Entscheidungen und umgesetzte Maßnahmen immer wieder auf ihre Angemessenheit und Wirksamkeit geprüft und an neue Gegebenheiten angepasst werden müssen. In der abschließenden Lektion 9: Aufrechterhaltung und Verbesserung lernen Sie Verfahren kennen, mit denen Sie für ein nachhaltig gutes Sicherheitsniveau in Ihrer Einrichtung sorgen können. Dort erfahren Sie auch mehr zur Zertifizierung gemäß 27001 auf der Basis von -Grundschutz.

Das Beispielunternehmen RECPLAST

Die einzelnen Schritte der -Grundschutz-Methodik werden mithilfe eines durchgängig verwendeten Beispiels veranschaulicht. Es handelt sich dabei um das fiktive Unternehmen RECPLAST , das auch in den -Standards als Beispiel dient. Dort wie auch im Kurs werden Ihnen Auszüge aus den Ergebnisdokumenten der verschiedenen Phasen der -Grundschutz-Methodik vorgestellt. Eine umfassende Darstellung finden Sie in einem eigenem -Dokument.