Kryptografie/Schlüssellängen: Unterschied zwischen den Versionen

Erscheinungsbild

Keine Bearbeitungszusammenfassung |

|||

| Zeile 1: | Zeile 1: | ||

== Empfehlungen == | === Empfehlungen === | ||

{| class="wikitable sortable options" | {| class="wikitable sortable options" | ||

|- | |- | ||

| Zeile 18: | Zeile 18: | ||

: Jahre, die Daten vertraulich bleiben müssen | : Jahre, die Daten vertraulich bleiben müssen | ||

== keylength.com == | === keylength.com === | ||

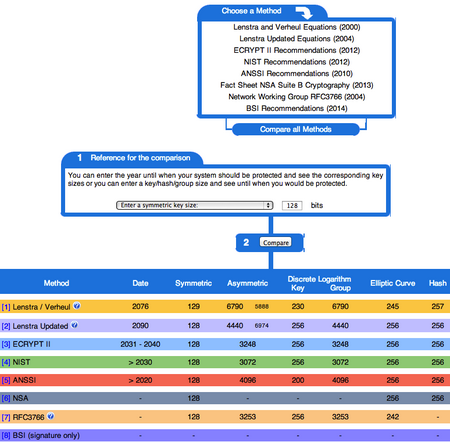

[[File:keylengths_com.png|mini|450px|Vergleich von Schlüssellängen auf keylength.com]] | [[File:keylengths_com.png|mini|450px|Vergleich von Schlüssellängen auf keylength.com]] | ||

; Vergleich von Schlüssellängen gemäß Empfehlungen und Standards | ; Vergleich von Schlüssellängen gemäß Empfehlungen und Standards | ||

Version vom 31. Mai 2023, 11:01 Uhr

Empfehlungen

| Verfahren | Schlüssellänge |

|---|---|

| Asymmetrische Public-Key-Kryptographie | 4096 Bit |

| Kryptographie mit elliptischen Kurven | 512 Bit |

| Symmetrische Algorithmen | 256 Bit |

- Schlüssellängen müssen regelmäßig angepasst werden

- Auswahlkriterien für Algorithmus und Schlüssellänge

- Wert der Informationen

- Dauer des Schutzes

- Jahre, die Daten vertraulich bleiben müssen

keylength.com

- Vergleich von Schlüssellängen gemäß Empfehlungen und Standards

- Es gibt eine Reihe weiterer Studien, die Schlüssellängen und ihre jeweiligen Stärken vergleichen

- https://www.keylength.com vergleicht diese Arbeiten

- Näherungswerte für Schlüssellängen

Grundlage

- Standardisierungsgremien

- Akademischer Veröffentlichungen

Anhang

Siehe auch

Sicherheit

Dokumentation

Links

Projekt

Weblinks

Die ECRYPT II Publikation gibt in Kapitel 5 und Kapitel 7 einen faszinierenden Überblick über die Stärken symmetrischer Schlüssel.

- In der Zusammenfassung von ECRYPT II empfehlen wir eine Schlüsselstärke von 128 Bit für symmetrische Schlüssel.

- In ECRYPT II wird dies als sicher für die Sicherheitsstufe 7 (Langzeitschutz) angesehen.

In derselben ECRYPT II-Publikation finden Sie einen praktischen Vergleich der Schlüsselgrößenäquivalenz zwischen symmetrischen Schlüsseln und RSA, diskretem Log (DLOG) und EC-Schlüssellängen.

- ECRYPT II kommt zu der interessanten Schlussfolgerung, dass für eine Äquivalenz von 128 Bit symmetrischer Größe ein 3248 Bit langer RSA-Schlüssel verwendet werden muss (II & SYM, 2012).