Kompendium/Elementaren Gefährdungen: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 19: | Zeile 19: | ||

Dabei steht C für Confidentiality (Vertraulichkeit), I für Integrity (Integrität) und A für Availability (Verfügbarkeit). | Dabei steht C für Confidentiality (Vertraulichkeit), I für Integrity (Integrität) und A für Availability (Verfügbarkeit). | ||

Gefährdung | Gefährdung | ||

Grundwert | Grundwert | ||

0.1 | 0.1 | ||

0.2 | 0.2 | ||

0.3 | 0.3 | ||

0.4 | 0.4 | ||

0.5 | 0.5 | ||

0.6 | 0.6 | ||

0.7 | 0.7 | ||

0.8 | 0.8 | ||

Feuer | Feuer | ||

Ungünstige klimatische Bedingungen | Ungünstige klimatische Bedingungen | ||

Wasser | Wasser | ||

Verschmutzung, Staub, Korrosion | Verschmutzung, Staub, Korrosion | ||

Naturkatastrophen | Naturkatastrophen | ||

Katastrophen im Umfeld | Katastrophen im Umfeld | ||

Großereignisse im Umfeld | Großereignisse im Umfeld | ||

Ausfall oder Störung der Stromversorgung | Ausfall oder Störung der Stromversorgung | ||

Grundwert | Grundwert | ||

A | A | ||

I, A | I, A | ||

I, A | I, A | ||

I, A | I, A | ||

A | A | ||

A | A | ||

C, I, A | C, I, A | ||

I, A | I, A | ||

0.9 | 0.9 | ||

0.10 | 0.10 | ||

0.11 | 0.11 | ||

0.12 | 0.12 | ||

0.13 | 0.13 | ||

0.14 | 0.14 | ||

0.15 | 0.15 | ||

0.16 | 0.16 | ||

0.17 | 0.17 | ||

0.18 | 0.18 | ||

0.19 | 0.19 | ||

0.20 | 0.20 | ||

0.21 | 0.21 | ||

0.22 | 0.22 | ||

0.23 | 0.23 | ||

0.24 | 0.24 | ||

0.25 | 0.25 | ||

0.26 | 0.26 | ||

0.27 | 0.27 | ||

0.28 | 0.28 | ||

0.29 | 0.29 | ||

0.30 | 0.30 | ||

0.31 | 0.31 | ||

0.32 | 0.32 | ||

0.33 | 0.33 | ||

0.34 | 0.34 | ||

0.35 | 0.35 | ||

0.36 | 0.36 | ||

0.37 | 0.37 | ||

0.38 | 0.38 | ||

0.39 | 0.39 | ||

0.40 | 0.40 | ||

Ausfall oder Störung von Kommunikationsnetzen | Ausfall oder Störung von Kommunikationsnetzen | ||

I, A | I, A | ||

Ausfall oder Störung von Versorgungsnetzen | Ausfall oder Störung von Versorgungsnetzen | ||

A | A | ||

Ausfall oder Störung von Dienstleistern | Ausfall oder Störung von Dienstleistern | ||

C, I, A | C, I, A | ||

Elektromagnetische Störstrahlung | Elektromagnetische Störstrahlung | ||

I, A | I, A | ||

Abfangen kompromittierender Strahlung | Abfangen kompromittierender Strahlung | ||

C | C | ||

Ausspähen von Informationen/Spionage | Ausspähen von Informationen/Spionage | ||

C | C | ||

Abhören | Abhören | ||

C | C | ||

Diebstahl von Geräten, Datenträgern und Dokumenten | Diebstahl von Geräten, Datenträgern und Dokumenten | ||

C, A | C, A | ||

Verlust von Geräten, Datenträgern und Dokumenten | Verlust von Geräten, Datenträgern und Dokumenten | ||

C, A | C, A | ||

Fehlplanung oder fehlende Anpassung | Fehlplanung oder fehlende Anpassung | ||

C, I, A | C, I, A | ||

Offenlegung schützenswerter Informationen | Offenlegung schützenswerter Informationen | ||

C | C | ||

Informationen aus unzuverlässiger Quelle | Informationen aus unzuverlässiger Quelle | ||

C, I, A | C, I, A | ||

Manipulation von Hard- und Software | Manipulation von Hard- und Software | ||

C, I, A | C, I, A | ||

Manipulation von Informationen | Manipulation von Informationen | ||

I | I | ||

Unbefugtes Eindringen in IT-Systeme | Unbefugtes Eindringen in IT-Systeme | ||

C, I | C, I | ||

Zerstörung von Geräten oder Datenträgern | Zerstörung von Geräten oder Datenträgern | ||

A | A | ||

Ausfall von Geräten oder Systemen | Ausfall von Geräten oder Systemen | ||

A | A | ||

Fehlfunktion von Geräten oder Systemen | Fehlfunktion von Geräten oder Systemen | ||

C, I, A | C, I, A | ||

Ressourcenmangel | Ressourcenmangel | ||

A | A | ||

Softwareschwachstellen oder -fehler | Softwareschwachstellen oder -fehler | ||

C, I, A | C, I, A | ||

Verstoß gegen Gesetze oder Regelungen | Verstoß gegen Gesetze oder Regelungen | ||

C, I, A | C, I, A | ||

Unberechtigte Nutzung oder Administration von Geräten und Syste | Unberechtigte Nutzung oder Administration von Geräten und Syste | ||

men | men | ||

C, I, A | C, I, A | ||

Fehlerhafte Nutzung oder Administration von Geräten und Systemen C, I, A | Fehlerhafte Nutzung oder Administration von Geräten und Systemen C, I, A | ||

Missbrauch von Berechtigungen | Missbrauch von Berechtigungen | ||

C, I, A | C, I, A | ||

Personalausfall | Personalausfall | ||

A | A | ||

Anschlag | Anschlag | ||

C, I, A | C, I, A | ||

Nötigung, Erpressung oder Korruption | Nötigung, Erpressung oder Korruption | ||

C, I, A | C, I, A | ||

Identitätsdiebstahl | Identitätsdiebstahl | ||

C, I, A | C, I, A | ||

Abstreiten von Handlungen | Abstreiten von Handlungen | ||

C, I | C, I | ||

Missbrauch personenbezogener Daten | Missbrauch personenbezogener Daten | ||

C | C | ||

Schadprogramme | Schadprogramme | ||

C, I, A | C, I, A | ||

Verhinderung von Diensten (Denial of Service) | Verhinderung von Diensten (Denial of Service) | ||

A | A | ||

14 | 14 | ||

G 0.41 | G 0.41 | ||

Sabotage | Sabotage | ||

G 0.42 | G 0.42 | ||

Social Engineering | Social Engineering | ||

G 0.43 | G 0.43 | ||

Einspielen von Nachrichten | Einspielen von Nachrichten | ||

G 0.44 | G 0.44 | ||

Unbefugtes Eindringen in Räumlichkeiten | Unbefugtes Eindringen in Räumlichkeiten | ||

G 0.45 | G 0.45 | ||

Datenverlust | Datenverlust | ||

G 0.46 | G 0.46 | ||

Integritätsverlust schützenswerter Informationen | Integritätsverlust schützenswerter Informationen | ||

G 0.47 | G 0.47 | ||

Schädliche Seiteneffekte IT-gestützter Angriffe | Schädliche Seiteneffekte IT-gestützter Angriffe | ||

Tabelle 1: Übersicht über die elementaren Gefährdungen mit den jeweils betroffenen Grundwerten | Tabelle 1: Übersicht über die elementaren Gefährdungen mit den jeweils betroffenen Grundwerten | ||

| Zeile 371: | Zeile 371: | ||

Wird ein spezifisches Server-Betriebssystem betrachtet, ist beispielsweise die elementare Gefährdung G 0.25 Ausfall von Geräten oder Systemen eine relevante Gefährdung, gegen die unter Umständen spezifische Sicherheitsmaßnahmen zu ergreifen sind. Dagegen ist die elementare Gefährdung G 0.1 Feuer für ein spezifisches Server-Betriebssystem irrelevant. Ein Betriebssystem bietet keine spezifischen Schutzmaßnahmen gegen Feuer, es würden durch die Betrachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Systemen entstehen. | Wird ein spezifisches Server-Betriebssystem betrachtet, ist beispielsweise die elementare Gefährdung G 0.25 Ausfall von Geräten oder Systemen eine relevante Gefährdung, gegen die unter Umständen spezifische Sicherheitsmaßnahmen zu ergreifen sind. Dagegen ist die elementare Gefährdung G 0.1 Feuer für ein spezifisches Server-Betriebssystem irrelevant. Ein Betriebssystem bietet keine spezifischen Schutzmaßnahmen gegen Feuer, es würden durch die Betrachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Systemen entstehen. | ||

Gefährdung | Gefährdung | ||

G 0.1 Feuer | G 0.1 Feuer | ||

Grundwerte | Grundwerte | ||

Verfügbarkeit | Verfügbarkeit | ||

G 0.9 Ausfalloder Störungvon Kommunikationsnetzen | G 0.9 Ausfalloder Störungvon Kommunikationsnetzen | ||

Verfügbarkeit, | Verfügbarkeit, | ||

Integrität | Integrität | ||

G 0.25 Ausfall von Geräten oder Systemen Verfügbarkeit | G 0.25 Ausfall von Geräten oder Systemen Verfügbarkeit | ||

G 0.26 Fehlfunktion vonGeräten oderSystemen | G 0.26 Fehlfunktion vonGeräten oderSystemen | ||

Vertraulichkeit, | Vertraulichkeit, | ||

Verfügbarkeit, | Verfügbarkeit, | ||

Integrität | Integrität | ||

Wirkung und | Wirkung und | ||

Relevanz | Relevanz | ||

Indirekte Wir | Indirekte Wir | ||

kung/ | kung/ | ||

nicht | nicht | ||

relevant | relevant | ||

Indirektekung/ | Indirektekung/ | ||

nicht | nicht | ||

relevant | relevant | ||

Wir | Wir | ||

Direkte | Direkte | ||

Wirkung/ | Wirkung/ | ||

relevant | relevant | ||

Direkte | Direkte | ||

Wirkung/ | Wirkung/ | ||

relevant | relevant | ||

Kommentar | Kommentar | ||

Die Gefährdung für ein Betriebssystem durch | Die Gefährdung für ein Betriebssystem durch | ||

Feuer ist irrelevant, es würden durch die Be | Feuer ist irrelevant, es würden durch die Be | ||

trachtung von G 0.1 Feuer keine neuen Aspekte | trachtung von G 0.1 Feuer keine neuen Aspekte | ||

gegenüber G 0.25 Ausfall von Geräten oder Sys | gegenüber G 0.25 Ausfall von Geräten oder Sys | ||

temen abgedeckt. | temen abgedeckt. | ||

Die Gefährdung für ein Betriebssystem durch | Die Gefährdung für ein Betriebssystem durch | ||

Ausfall oder Störung von Kommunikationsnet | Ausfall oder Störung von Kommunikationsnet | ||

zen ist indirekt, es würden durch die Betrachtung | zen ist indirekt, es würden durch die Betrachtung | ||

von G 0.9 keine neuen Aspekte gegenüber G | von G 0.9 keine neuen Aspekte gegenüber G | ||

0.26 Fehlfunktionen von Geräten oder Systemen | 0.26 Fehlfunktionen von Geräten oder Systemen | ||

entstehen. Ein Betriebssystem bietet keine spezi | entstehen. Ein Betriebssystem bietet keine spezi | ||

fischen Schutzmaßnahmen gegen G 0.9, die Ge | fischen Schutzmaßnahmen gegen G 0.9, die Ge | ||

fährdung ist somit hier nicht relevant. Es sind kei | fährdung ist somit hier nicht relevant. Es sind kei | ||

ne spezifischen Maßnahmen erforderlich. | ne spezifischen Maßnahmen erforderlich. | ||

Die Gefährdung durch G 0.25 Ausfall von Gerä | Die Gefährdung durch G 0.25 Ausfall von Gerä | ||

ten oder Systemen wirkt direkt auf ein Betriebs | ten oder Systemen wirkt direkt auf ein Betriebs | ||

system ein. Daher sind Maßnahmen gegen G | system ein. Daher sind Maßnahmen gegen G | ||

0.25 Ausfall von Geräten und Systemen zu prü | 0.25 Ausfall von Geräten und Systemen zu prü | ||

fen. | fen. | ||

Die Gefährdung durch G 0.26 Fehlfunktionen | Die Gefährdung durch G 0.26 Fehlfunktionen | ||

von Geräten oder Systemen wirkt direkt auf ein | von Geräten oder Systemen wirkt direkt auf ein | ||

Betriebssystem ein. Daher sind Maßnahmen ge- | Betriebssystem ein. Daher sind Maßnahmen ge- | ||

gen G 0.26 Fehlfunktionen von Geräten und | gen G 0.26 Fehlfunktionen von Geräten und | ||

Systemen zu prüfen. | Systemen zu prüfen. | ||

Tabelle 2: Beispiel zur Ermittlung elementarer Gefährdungen für ein Server-Betriebssystem | Tabelle 2: Beispiel zur Ermittlung elementarer Gefährdungen für ein Server-Betriebssystem | ||

| Zeile 444: | Zeile 444: | ||

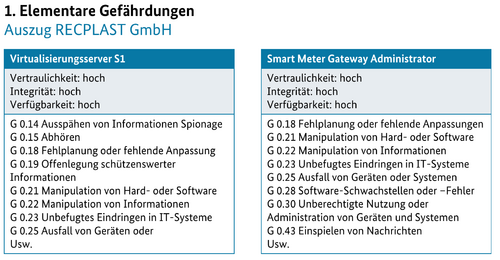

Im Folgenden findet sich ein Auszug aus der Modellierung der RECPLAST GmbH, Teilnetz A. | Im Folgenden findet sich ein Auszug aus der Modellierung der RECPLAST GmbH, Teilnetz A. | ||

Nummer | |||

Titel des Bausteins | |||

Zielobjekt | |||

ISMS.1, ORP.1 usw. | |||

Sicherheitsmanagement, Organisation IV | |||

usw. | |||

INF.2 | |||

Rechenzentrum | |||

R.005, R.006 | |||

INF.7 | |||

Bfroraum | |||

R.007 | |||

NET.3.2 | |||

Firewall | |||

N1 | |||

NET.3.1 | |||

Router und Switches | |||

N2, N4 | |||

NET.3.1 | |||

Router und Switches | |||

N3 | |||

SYS.1.5 | |||

Virtualisierung | |||

S1 | |||

APP.5.1 | |||

Groupware | |||

S2 (VM1) | |||

APP.3.3 | |||

Fileserver | |||

S3 (VM2) | |||

SYS.1.2.2 | |||

Windows Server 2012 | |||

S5 | |||

APP.4.3 | |||

Relationale Datenbanksysteme | |||

A1 | |||

SYS.2.2 | |||

Windows-Clients | |||

C1 | |||

SYS.2.3 | |||

Clients unter Unix (Laptops) | |||

C3 | |||

Tabelle 3: Liste der betrachteten Zielobjekte (Auszug) | |||

; Beispiel 2 | |||

Bei der Modellierung des Informationsverbundes, der der Smart-Meter-Gateway-Administration zugrunde liegt, ist festgestellt worden, dass dem Zielobjekt „Smart-Meter-Gateway-Administration Zx“ kein IT-Grundschutz-Baustein zugeordnet werden kann. Dieses muss daher ebenfalls einer Risikoanalyse unterzogen werden. | |||

(Auszug Smart-Meter-Gateway-Administration) | |||

Nummer | |||

Titel des Bausteins | |||

Zielobjekt | |||

– | |||

– | |||

Smart-Meter-Gateway-Administration Zx | |||

Tabelle 4: Liste der betrachteten Zielobjekte (Auszug) | |||

Die nachfolgenden Tabellen stellen eine Übersicht von relevanten elementaren Gefährdungen für die | Die nachfolgenden Tabellen stellen eine Übersicht von relevanten elementaren Gefährdungen für die | ||

betrachteten Zielobjekte (Virtualisierungsserver S1, Datenbank A1) und Smart-Meter-Gateway-Ad | betrachteten Zielobjekte (Virtualisierungsserver S1, Datenbank A1) und Smart-Meter-Gateway-Ad | ||

ministration Zx dar. Sie dienen als Ausgangspunkt für die nachfolgende Ermittlung zusätzlicher Ge | ministration Zx dar. Sie dienen als Ausgangspunkt für die nachfolgende Ermittlung zusätzlicher Ge | ||

fährdungen. | fährdungen. | ||

VirtualisierungsserverVertraulichkeit: hoch | VirtualisierungsserverVertraulichkeit: hoch | ||

Integrität: hoch | Integrität: hoch | ||

Verfügbarkeit: hoch | Verfügbarkeit: hoch | ||

S1 | S1 | ||

G 0.14 Ausspähen von Informationen/Spionage | G 0.14 Ausspähen von Informationen/Spionage | ||

G 0.15 Abhören | G 0.15 Abhören | ||

G 0.18 Fehlplanung oder fehlende Anpassung | G 0.18 Fehlplanung oder fehlende Anpassung | ||

G 0.19 Offenlegung schftzenswerter Informationen | G 0.19 Offenlegung schftzenswerter Informationen | ||

G 0.21 Manipulation von Hard- oder Software | G 0.21 Manipulation von Hard- oder Software | ||

G 0.22 Manipulation von Informationen | G 0.22 Manipulation von Informationen | ||

G 0.23 Unbefugtes Eindringen in IT-Systeme | G 0.23 Unbefugtes Eindringen in IT-Systeme | ||

G 0.25 Ausfall von Geräten oder Systemen | G 0.25 Ausfall von Geräten oder Systemen | ||

G 0.26 Fehlfunktion von Geräten oder Systemen | G 0.26 Fehlfunktion von Geräten oder Systemen | ||

G 0.28 Software-Schwachstellen oder -Fehler | G 0.28 Software-Schwachstellen oder -Fehler | ||

G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | ||

G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen | G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen | ||

G 0.32 Missbrauch von Berechtigungen | G 0.32 Missbrauch von Berechtigungen | ||

G 0.40 Verhinderung von Diensten (Denial of Service) | G 0.40 Verhinderung von Diensten (Denial of Service) | ||

G 0.43 Einspielen von Nachrichten | G 0.43 Einspielen von Nachrichten | ||

G 0.45 Datenverlust | G 0.45 Datenverlust | ||

G 0.46 Integritätsverlust schftzenswerter Informationen | G 0.46 Integritätsverlust schftzenswerter Informationen | ||

Tabelle 5: Gefährdungsfbersicht ffr das Zielobjekt S1 (Auszug) | Tabelle 5: Gefährdungsfbersicht ffr das Zielobjekt S1 (Auszug) | ||

Datenbank A1 | Datenbank A1 | ||

Vertraulichkeit: hoch | Vertraulichkeit: hoch | ||

Integrität: hoch | Integrität: hoch | ||

Verfügbarkeit: hoch | Verfügbarkeit: hoch | ||

G 0.14 Ausspähen von Informationen/Spionage | G 0.14 Ausspähen von Informationen/Spionage | ||

G 0.15 Abhören | G 0.15 Abhören | ||

G 0.18 Fehlplanung oder fehlende Anpassung | G 0.18 Fehlplanung oder fehlende Anpassung | ||

G 0.19 Offenlegung schftzenswerter Informationen | G 0.19 Offenlegung schftzenswerter Informationen | ||

G 0.20 Informationen aus unzuverlässiger Quelle | G 0.20 Informationen aus unzuverlässiger Quelle | ||

G 0.21 Manipulation von Hard- und Software | G 0.21 Manipulation von Hard- und Software | ||

G 0.22 Manipulation von Informationen | G 0.22 Manipulation von Informationen | ||

G 0.23 Unbefugtes Eindringen in IT-Systeme | G 0.23 Unbefugtes Eindringen in IT-Systeme | ||

G 0.25 Ausfall von Geräten oder Systemen | G 0.25 Ausfall von Geräten oder Systemen | ||

G 0.26 Fehlfunktion von Geräten oder Systemen | G 0.26 Fehlfunktion von Geräten oder Systemen | ||

G 0.27 Ressourcenmangel | G 0.27 Ressourcenmangel | ||

G 0.28 Software-Schwachstellen oder -fehler | G 0.28 Software-Schwachstellen oder -fehler | ||

G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | ||

G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen | G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen | ||

G 0.32 Missbrauch von Berechtigungen | G 0.32 Missbrauch von Berechtigungen | ||

G 0.37 Abstreiten von Handlungen | G 0.37 Abstreiten von Handlungen | ||

G 0.39 Schadprogramme | G 0.39 Schadprogramme | ||

G 0.40 Verhinderung von Diensten (Denial of Service) | G 0.40 Verhinderung von Diensten (Denial of Service) | ||

G 0.43 Einspielen von Nachrichten | G 0.43 Einspielen von Nachrichten | ||

G 0.45 Datenverlust | G 0.45 Datenverlust | ||

G 0.46 Integritätsverlust schftzenswerter Informationen | G 0.46 Integritätsverlust schftzenswerter Informationen | ||

Tabelle 6: Gefährdungsfbersicht für das Zielobjekt A1 (Auszug) | Tabelle 6: Gefährdungsfbersicht für das Zielobjekt A1 (Auszug) | ||

Smart-Meter-Gateway-Administration | Smart-Meter-Gateway-Administration | ||

Vertraulichkeit: hoch | Vertraulichkeit: hoch | ||

Integrität: hoch | Integrität: hoch | ||

Verfügbarkeit: hoch | Verfügbarkeit: hoch | ||

Zx | Zx | ||

G 0.18 Fehlplanung oder fehlende Anpassungen | G 0.18 Fehlplanung oder fehlende Anpassungen | ||

G 0.21 Manipulation von Hard- oder Software | G 0.21 Manipulation von Hard- oder Software | ||

G 0.22 Manipulation von Informationen | G 0.22 Manipulation von Informationen | ||

G 0.23 Unbefugtes Eindringen in IT-Systeme | G 0.23 Unbefugtes Eindringen in IT-Systeme | ||

G 0.25 Ausfall von Geräten oder Systemen | G 0.25 Ausfall von Geräten oder Systemen | ||

G 0.26 Fehlfunktion von Geräten oder Systemen | G 0.26 Fehlfunktion von Geräten oder Systemen | ||

G 0.28 Software-Schwachstellen oder -fehler | G 0.28 Software-Schwachstellen oder -fehler | ||

G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen | ||

G 0.43 Einspielen von Nachrichten | G 0.43 Einspielen von Nachrichten | ||

usw. | usw. | ||

Tabelle 7: Gefährdungsübersicht für das Zielobjekt Zx (Auszug) | Tabelle 7: Gefährdungsübersicht für das Zielobjekt Zx (Auszug) | ||

Version vom 18. September 2023, 12:20 Uhr

Elementaren Gefährdungen

- Das BSI hat aus den vielen spezifischen Einzelgefährdungen der IT-Grundschutz-Bausteine die generellen Aspekte herausgearbeitet und in 47 elementare Gefährdungen überführt, die im IT-Grundschutz-Kompendium aufgelistet sind.

- Bei der Erstellung der Übersicht der elementaren Gefährdungen wurden die im Folgenden beschriebenen Ziele verfolgt.

- Elementare Gefährdungen sind für die Verwendung bei der Risikoanalyse optimiert, produktneutral (immer), technikneutral (möglichst, bestimmte Techniken prägen so stark den Markt, dass sie auch die abstrahierten Gefährdungen beeinflussen), kompatibel mit vergleichbaren internationalen Katalogen und Standards und nahtlos in den IT-Grundschutz integriert.

- Da die elementaren Gefährdungen hauptsächlich die effiziente Durchführung von Risikoanalysen ermöglichen sollen, wurde der Fokus darauf gerichtet, tatsächliche Gefahren zu benennen.

- Gefährdungen, die überwiegend die fehlende oder unzureichende Umsetzung von Sicherheitsmaßnahmen thematisieren und somit auf indirekte Gefahren verweisen, wurden bewusst nicht benannt.

- Bei der Erarbeitung der Übersicht der elementaren Gefährdungen wurde mit betrachtet, welcher Grundwert der Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit) durch die jeweilige Gefährdung beschädigt würde.https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/Elementare_Gefaehrdungen.pdf?__blob=publicationFile&v=4

- Da diese Information bei verschiedenen Schritten der Sicherheitskonzeption von Interesse ist, wird sie in der folgenden Tabelle mit aufgeführt.

- Nicht alle elementaren Gefährdungen lassen sich auf genau einen Grundwert abbilden, gleichwohl betreffen verschiedene Gefährdungen mehrere Grundwerte.

- Dabei ist dies so zu interpretieren, dass durch die jeweilige Gefährdung die dazu aufgeführten Grundwerte direkt beeinträchtigt werden.

- Bei vielen Gefährdungen lässt sich diskutieren, inwieweit alle drei Grundwerte betroffen sein könnten, weil sich auch indirekte Auswirkungen ableiten lassen.

- So wird z. B. zu G 0.1 Feuer als einziger betroffener Grundwert „Verfügbarkeit“ genannt.

- Natürlich könnte ein Feuer einen Datenträger auch so beschädigen, dass die abgespeicherten Informationen zwar noch vorhanden wären, aber deren Integrität verletzt wäre.

- Ein anderes Szenario könnte sein, dass bei einem Brand vertrauliche Unterlagen durch Rettungsmaßnahmen für Unbefugte zugänglich wären.

- Dies wären zwar indirekte Auswirkungen auf die Grundwerte Vertraulichkeit und Integrität, aber nur die Verfügbarkeit wäre unmittelbar beeinträchtigt.

- In der nachfolgenden Tabelle findet sich eine Übersicht über die elementaren Gefährdungen sowie die Nennung der hauptsächlich betroffenen Grundwerte.

Dabei steht C für Confidentiality (Vertraulichkeit), I für Integrity (Integrität) und A für Availability (Verfügbarkeit).

Gefährdung Grundwert 0.1 0.2 0.3 0.4 0.5 0.6 0.7 0.8

Feuer Ungünstige klimatische Bedingungen Wasser Verschmutzung, Staub, Korrosion Naturkatastrophen Katastrophen im Umfeld Großereignisse im Umfeld Ausfall oder Störung der Stromversorgung Grundwert A I, A I, A I, A A A C, I, A I, A

0.9 0.10 0.11 0.12 0.13 0.14 0.15 0.16 0.17 0.18 0.19 0.20 0.21 0.22 0.23 0.24 0.25 0.26 0.27 0.28 0.29 0.30 0.31 0.32 0.33 0.34 0.35 0.36 0.37 0.38 0.39 0.40

Ausfall oder Störung von Kommunikationsnetzen I, A Ausfall oder Störung von Versorgungsnetzen A Ausfall oder Störung von Dienstleistern C, I, A Elektromagnetische Störstrahlung I, A Abfangen kompromittierender Strahlung C Ausspähen von Informationen/Spionage C Abhören C Diebstahl von Geräten, Datenträgern und Dokumenten C, A Verlust von Geräten, Datenträgern und Dokumenten C, A Fehlplanung oder fehlende Anpassung C, I, A Offenlegung schützenswerter Informationen C Informationen aus unzuverlässiger Quelle C, I, A Manipulation von Hard- und Software C, I, A Manipulation von Informationen I Unbefugtes Eindringen in IT-Systeme C, I Zerstörung von Geräten oder Datenträgern A Ausfall von Geräten oder Systemen A Fehlfunktion von Geräten oder Systemen C, I, A Ressourcenmangel A Softwareschwachstellen oder -fehler C, I, A Verstoß gegen Gesetze oder Regelungen C, I, A Unberechtigte Nutzung oder Administration von Geräten und Syste men C, I, A Fehlerhafte Nutzung oder Administration von Geräten und Systemen C, I, A Missbrauch von Berechtigungen C, I, A Personalausfall A Anschlag C, I, A Nötigung, Erpressung oder Korruption C, I, A Identitätsdiebstahl C, I, A Abstreiten von Handlungen C, I Missbrauch personenbezogener Daten C Schadprogramme C, I, A Verhinderung von Diensten (Denial of Service) A 14

G 0.41 Sabotage G 0.42 Social Engineering G 0.43 Einspielen von Nachrichten G 0.44 Unbefugtes Eindringen in Räumlichkeiten G 0.45 Datenverlust G 0.46 Integritätsverlust schützenswerter Informationen G 0.47 Schädliche Seiteneffekte IT-gestützter Angriffe

Tabelle 1: Übersicht über die elementaren Gefährdungen mit den jeweils betroffenen Grundwerten

Grundwert A C, I C, I C, I, A A I

- 47 elementaren Gefährdungen

Als wesentliches Hilfsmittel für die Durchführung von Risikoanalysen enthält das Grundschutz-Kompendium eine Liste von insgesamt 47 elementaren Gefährdungen, die kompatibel mit vergleichbaren Zusammenstellungen in internationalen Standards und Normen ist.

Die einzelnen Gefährdungen werden durch eine eindeutige Kennung und Bezeichnung voneinander unterschieden.

- Zu jeder Gefährdung gibt es eine kurze produkt- und weitestgehend technikneutral formulierte Beschreibung und eine Angabe dazu, welche der Grundwerte Vertraulichkeit, Verfügbarkeit und Integrität unmittelbar von ihr betroffen sein können.

| Option | Beschreibung |

|---|---|

| G 0.1 | Feuer |

| G 0.2 | Ungünstige klimatische Bedingungen |

| G 0.3 | Wasser |

| G 0.4 | Verschmutzung, Staub, Korrosion |

| G 0.5 | Naturkatastrophen |

| G 0.6 | Katastrophen im Umfeld |

| G 0.7 | Großereignisse im Umfeld |

| G 0.8 | Ausfall oder Störung der Stromversorgung |

| G 0.9 | Ausfall oder Störung von Kommunikationsnetzen |

| G 0.10 | Ausfall oder Störung von Versorgungsnetzen |

| G 0.11 | Ausfall oder Störung von Dienstleistungsunternehmen |

| G 0.12 | Elektromagnetische Störstrahlung |

| G 0.13 | Abfangen kompromittierender Strahlung |

| G 0.14 | Ausspähen von Informationen (Spionage) |

| G 0.15 | Abhören |

| G 0.16 | Diebstahl von Geräten, Datenträgern oder Dokumenten |

| G 0.17 | Verlust von Geräten, Datenträgern oder Dokumenten |

| G 0.18 | Fehlplanung oder fehlende Anpassung |

| G 0.19 | Offenlegung schützenswerter Informationen |

| G 0.20 | Informationen oder Produkte aus unzuverlässiger Quelle |

| G 0.21 | Manipulation von Hard- oder Software |

| G 0.22 | Manipulation von Informationen |

| G 0.23 | Unbefugtes Eindringen in IT-Systeme |

| G 0.24 | Zerstörung von Geräten oder Datenträgern |

| G 0.25 | Ausfall von Geräten oder Systemen |

| G 0.26 | Fehlfunktion von Geräten oder Systemen |

| G 0.27 | Ressourcenmangel |

| G 0.28 | Software-Schwachstellen oder -Fehler |

| G 0.29 | Verstoß gegen Gesetze oder Regelungen |

| G 0.30 | Unberechtigte Nutzung oder Administration von Geräten und Systemen |

| G 0.31 | Fehlerhafte Nutzung oder Administration von Geräten und Systemen |

| G 0.32 | Missbrauch von Berechtigungen |

| G 0.33 | Personalausfall |

| G 0.34 | Anschlag |

| G 0.35 | Nötigung, Erpressung oder Korruption |

| G 0.36 | Identitätsdiebstahl |

| G 0.37 | Abstreiten von Handlungen |

| G 0.38 | Missbrauch personenbezogener Daten |

| G 0.39 | Schadprogramme |

| G 0.40 | Verhinderung von Diensten (Denial of Service) |

| G 0.41 | Sabotage |

| G 0.42 | Social Engineering |

| G 0.43 | Einspielen von Nachrichten |

| G 0.44 | Unbefugtes Eindringen in Räumlichkeiten |

| G 0.45 | Datenverlust |

| G 0.46 | Integritätsverlust schützenswerter Informationen |

| G 0.47 | Schädliche Seiteneffekte IT-gestützter Angriffe |

Beispiel

- Die nachfolgende Auswahl illustriert das breite Spektrum der berücksichtigten Bedrohungen und Schadensszenarien

- Sowohl höhere Gewalt und technisches Versagen als auch organisatorische Mängel und vorsätzliches oder fahrlässiges menschliches Fehlverhalten werden einbezogen.

- Grundwerte werden durch ein „C“ (Confidentiality, Vertraulichkeit), ein „I“ (Integrity, Integrität) und ein „A“ (Availability, Verfügbarkeit) gekennzeichnet.

- Elementare Gefährdungen

| Nummer | Gefährdung | Betroffene Grundwerte |

|---|---|---|

| G 0.1 | Feuer | A |

| G 0.5 | Naturkatastrophen | A |

| G 0.10 | Ausfall oder Störung von Versorgungsnetzen | A |

| G 0.15 | Abhören | C |

| G 0.18 | Fehlplanung oder fehlende Anpassung | C, I, A |

| G 0.23 | Unbefugtes Eindringen in IT-Systeme | C, I |

| G 0.26 | Fehlfunktion von Geräten oder Systemen | C, I, A |

| G 0.31 | Fehlerhafte Nutzung oder Administration von Geräten oder Systemen | C, I, A |

| G 0.33 | Personalausfall | A |

| G 0.39 | Schadprogramme | C, I, A |

| G 0.46 | Integritätsverlust schützenswerter Informationen | I |

Die in den Grundschutz-Bausteinen formulierten Anforderungen wurden unter Berücksichtigung der jeweils relevanten elementaren Gefährdungen zusammengestellt.

- Deswegen finden Sie am Ende eines jeden Bausteins auch eine Matrix der Beziehungen zwischen Anforderungen und elementaren Gefährdungen.

Wie Sie die elementaren Gefährdungen für ihre eigenen Risikoanalysen verwenden, erfahren Sie in der nächsten Lerneinheit.

Anhang

Siehe auch

Dokumentation

Links

Projekt

Weblinks

TMP

Ermittlung von elementaren Gefährdungen

Ziel der folgenden Arbeitsschritte

, als Ausgangspunkt für die Risikoanalyse eine Übersicht über die Gefährdungen zu erstellen, die auf die betrachteten Zielobjekte des Informationsverbunds einwirken.

- Als Ergebnis der Vorarbeiten (siehe Kapitel 2) liegt eine Liste von (priorisierten) Zielobjekten vor, für die eine Risikoanalyse durchgeführt werden sollte.

- Diese dient als Grundlage für die Erstellung der Gefährdungsübersicht.

- Ergänzt wird diese Liste um das übergeordnete Zielobjekt „Informationsverbund“, sofern dieses Zielobjekt nicht ohnehin bereits in der Liste enthalten ist.

- Bei der Ermittlung von Gefährdungen geht das BSI zweistufig vor.

- Zunächst werden die relevanten elementaren Gefährdungen identifiziert und darauf aufbauend werden weitere mögliche Gefährdungen (zusätzliche Gefährdungen) ermittelt, die über die elementaren Gefährdungen hinausgehen.

- Wie bei der Ermittlung von elementaren Gefährdungen vorgegangen wird, ist davon abhängig, ob das betrachtete Zielobjekt hinreichend mit bestehenden Bausteinen des IT-Grundschutz-Kompendiums abgebildet werden kann oder nicht.

- Für bestehende Bausteine wurde bereits vorab eine Risikoanalyse durchgeführt und damit wurden für diese Bausteine bereits die relevanten elementaren Gefährdungen ermittelt, die als Ausgangspunkt der Gefährdungsanalyse verwendet werden können.

- Für jedes Zielobjekt werden Nummer und Titel dieser Gefährdungen zusammengetragen und dem jeweiligen Zielobjekt zugeordnet.

- Darüber hinaus wird die Liste der elementaren Gefährdungen herangezogen und es wird geprüft, ob weitere elementare Gefährdungen für das Zielobjekt relevant sind, also prinzipiell zu einem nennenswerten Schaden führen können.

- Dafür ist jede weitere elementare Gefährdung dahingehend zu bewerten, ob diese direkt, indirekt oder gar nicht auf das Zielobjekt einwirken kann

- „Direkt relevant“ bedeutet hier, dass die jeweilige Gefährdung auf das betrachtete Zielobjekt einwirken kann und deshalb im Rahmen der Risikoanalyse behandelt werden muss.

- „Indirekt relevant“ meint hier, dass die jeweilige Gefährdung zwar auf das betrachtete Zielobjekt einwirken kann, in ihrer potenziellen Wirkung aber nicht über andere (allgemeinere) Gefährdungen hinausgeht.

- In diesem Fall muss die jeweilige Gefährdung für dieses Zielobjekt nicht gesondert im Rahmen der Risikoanalyse behandelt werden.

- „Nicht relevant“heißt hier, dass die jeweilige Gefährdung nicht auf das betrachtete Zielobjekt einwirken kann und deshalb für dieses Zielobjekt im Rahmen der Risikoanalyse nicht behandelt werden muss.

Gefährdungen, die für ein bestimmtes Zielobjekt nur „indirekt relevant“ oder „nicht relevant“ sind, können aber natürlich für andere Zielobjekte im selben Informationsverbund durchaus „direkt relevant“ sein.

In der Praxis hat der Typ des jeweiligen Zielobjekts einen wesentlichen Einfluss darauf, welche elementaren Gefährdungen überhaupt darauf anwendbar sind.

- So wird die Gefährdung G 0.28 Software-Schwachstellen oder -Fehler nur selten für einen Büroraum relevant sein, sondern eher für die darin betriebenen Clients.

- Gefährdungen, die sich nicht auf konkrete technische Komponenten beziehen, beispielsweise G 0.29 Verstoß gegen Gesetze oder Regelungen, eignen sich meist für Zielobjekte vom Typ Anwendung, Geschäftsprozess oder Informationsverbund.

- Beispiel

Wird ein spezifisches Server-Betriebssystem betrachtet, ist beispielsweise die elementare Gefährdung G 0.25 Ausfall von Geräten oder Systemen eine relevante Gefährdung, gegen die unter Umständen spezifische Sicherheitsmaßnahmen zu ergreifen sind. Dagegen ist die elementare Gefährdung G 0.1 Feuer für ein spezifisches Server-Betriebssystem irrelevant. Ein Betriebssystem bietet keine spezifischen Schutzmaßnahmen gegen Feuer, es würden durch die Betrachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Systemen entstehen.

Gefährdung G 0.1 Feuer Grundwerte Verfügbarkeit G 0.9 Ausfalloder Störungvon Kommunikationsnetzen Verfügbarkeit, Integrität G 0.25 Ausfall von Geräten oder Systemen Verfügbarkeit G 0.26 Fehlfunktion vonGeräten oderSystemen Vertraulichkeit, Verfügbarkeit, Integrität Wirkung und Relevanz Indirekte Wir kung/ nicht relevant Indirektekung/ nicht relevant Wir Direkte Wirkung/ relevant Direkte Wirkung/ relevant Kommentar Die Gefährdung für ein Betriebssystem durch Feuer ist irrelevant, es würden durch die Be trachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Sys temen abgedeckt. Die Gefährdung für ein Betriebssystem durch Ausfall oder Störung von Kommunikationsnet zen ist indirekt, es würden durch die Betrachtung von G 0.9 keine neuen Aspekte gegenüber G 0.26 Fehlfunktionen von Geräten oder Systemen entstehen. Ein Betriebssystem bietet keine spezi fischen Schutzmaßnahmen gegen G 0.9, die Ge fährdung ist somit hier nicht relevant. Es sind kei ne spezifischen Maßnahmen erforderlich. Die Gefährdung durch G 0.25 Ausfall von Gerä ten oder Systemen wirkt direkt auf ein Betriebs system ein. Daher sind Maßnahmen gegen G 0.25 Ausfall von Geräten und Systemen zu prü fen. Die Gefährdung durch G 0.26 Fehlfunktionen von Geräten oder Systemen wirkt direkt auf ein Betriebssystem ein. Daher sind Maßnahmen ge- gen G 0.26 Fehlfunktionen von Geräten und Systemen zu prüfen.

Tabelle 2: Beispiel zur Ermittlung elementarer Gefährdungen für ein Server-Betriebssystem

Kann das betrachtete Zielobjekt nicht hinreichend mit bestehenden Bausteinen des IT-Grundschutz-Kompendiums abgebildet werden, da es sich um Themenbereiche handelt, die bisher im IT-Grundschutz-Kompendium noch nicht oder nicht ausreichend abgedeckt sind, um den betrachteten Informationsverbund modellieren zu können, dann wird die Liste der 47 elementaren Gefährdungen herangezogen und für jedes Zielobjekt jeweils geprüft, welche Gefährdungen relevant sind. Hierbei kann dieselbe Vorgehensweise wie weiter oben beschrieben angewandt werden.

Als Ergebnis der vorangegangenen Schritte liegt eine Tabelle vor, in der jedem Zielobjekt eine Liste mit relevanten elementaren Gefährdungen zugeordnet ist. Um die nachfolgende Analyse zu erleichtern, sollte in der Tabelle für jedes Zielobjekt der Schutzbedarf vermerkt werden, der im Rahmen der Schutzbedarfsfeststellung in den drei Grundwerten Vertraulichkeit, Integrität und Verfügbarkeit ermittelt wurde. Für das übergeordnete Zielobjekt Informationsverbund kann diese Zuordnung entfallen. Im Folgenden wird anhand der beiden Beispiele dargestellt, wie die Gefährdungsübersicht anhand von elementaren Gefährdungen erstellt werden kann.

- Beispiel 1

Die RECPLAST GmbH betreibt an ihrem Standort in Bad Godesberg ein zentral administriertes Netz mit 130 angeschlossenen Arbeitsplätzen. Die Arbeitsplatzrechner sind mit den üblichen Büroanwendungen (Standardsoftware für Textverarbeitung, Tabellenkalkulation und Präsentation) und Client-Software für die Nutzung von E-Mails und Internet ausgestattet. Zusätzlich gibt es je nach Aufgabengebiet auf verschiedenen Arbeitsplatzrechnern Spezialsoftware.

Im Rahmen der Schutzbedarfsfeststellung ist für folgende Zielobjekte (siehe Tabelle 3) ein hoher bzw. sehr hoher Schutzbedarf in mindestens einem der drei Grundwerte (Vertraulichkeit, Integrität oder Verfügbarkeit) festgestellt worden.

- Firewall N1

- Switches N2, N3 und N4,

- Virtualisierungsserver S1, virtuelle Maschinen S2 und S3, DBMS-Server (S5) und Datenbankmanagementsystem A1 (kurz: Datenbank A1),

- Laptops C3 und Clients C1

Somit müssen diese einer Risikoanalyse unterzogen werden.

Im Folgenden findet sich ein Auszug aus der Modellierung der RECPLAST GmbH, Teilnetz A.

Nummer Titel des Bausteins Zielobjekt ISMS.1, ORP.1 usw. Sicherheitsmanagement, Organisation IV usw. INF.2 Rechenzentrum R.005, R.006 INF.7 Bfroraum R.007 NET.3.2 Firewall N1 NET.3.1 Router und Switches N2, N4 NET.3.1 Router und Switches N3 SYS.1.5 Virtualisierung S1 APP.5.1 Groupware S2 (VM1) APP.3.3 Fileserver S3 (VM2) SYS.1.2.2 Windows Server 2012 S5 APP.4.3 Relationale Datenbanksysteme A1 SYS.2.2 Windows-Clients C1 SYS.2.3 Clients unter Unix (Laptops) C3

Tabelle 3: Liste der betrachteten Zielobjekte (Auszug)

; Beispiel 2 Bei der Modellierung des Informationsverbundes, der der Smart-Meter-Gateway-Administration zugrunde liegt, ist festgestellt worden, dass dem Zielobjekt „Smart-Meter-Gateway-Administration Zx“ kein IT-Grundschutz-Baustein zugeordnet werden kann. Dieses muss daher ebenfalls einer Risikoanalyse unterzogen werden.

(Auszug Smart-Meter-Gateway-Administration) Nummer Titel des Bausteins Zielobjekt – – Smart-Meter-Gateway-Administration Zx

Tabelle 4: Liste der betrachteten Zielobjekte (Auszug)

Die nachfolgenden Tabellen stellen eine Übersicht von relevanten elementaren Gefährdungen für die betrachteten Zielobjekte (Virtualisierungsserver S1, Datenbank A1) und Smart-Meter-Gateway-Ad ministration Zx dar. Sie dienen als Ausgangspunkt für die nachfolgende Ermittlung zusätzlicher Ge fährdungen.

VirtualisierungsserverVertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch S1 G 0.14 Ausspähen von Informationen/Spionage G 0.15 Abhören G 0.18 Fehlplanung oder fehlende Anpassung G 0.19 Offenlegung schftzenswerter Informationen G 0.21 Manipulation von Hard- oder Software G 0.22 Manipulation von Informationen G 0.23 Unbefugtes Eindringen in IT-Systeme G 0.25 Ausfall von Geräten oder Systemen G 0.26 Fehlfunktion von Geräten oder Systemen G 0.28 Software-Schwachstellen oder -Fehler G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen G 0.32 Missbrauch von Berechtigungen G 0.40 Verhinderung von Diensten (Denial of Service) G 0.43 Einspielen von Nachrichten G 0.45 Datenverlust G 0.46 Integritätsverlust schftzenswerter Informationen

Tabelle 5: Gefährdungsfbersicht ffr das Zielobjekt S1 (Auszug)

Datenbank A1 Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch G 0.14 Ausspähen von Informationen/Spionage G 0.15 Abhören G 0.18 Fehlplanung oder fehlende Anpassung G 0.19 Offenlegung schftzenswerter Informationen G 0.20 Informationen aus unzuverlässiger Quelle G 0.21 Manipulation von Hard- und Software G 0.22 Manipulation von Informationen G 0.23 Unbefugtes Eindringen in IT-Systeme G 0.25 Ausfall von Geräten oder Systemen G 0.26 Fehlfunktion von Geräten oder Systemen G 0.27 Ressourcenmangel G 0.28 Software-Schwachstellen oder -fehler G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen G 0.32 Missbrauch von Berechtigungen G 0.37 Abstreiten von Handlungen G 0.39 Schadprogramme G 0.40 Verhinderung von Diensten (Denial of Service) G 0.43 Einspielen von Nachrichten G 0.45 Datenverlust G 0.46 Integritätsverlust schftzenswerter Informationen

Tabelle 6: Gefährdungsfbersicht für das Zielobjekt A1 (Auszug)

Smart-Meter-Gateway-Administration Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Zx G 0.18 Fehlplanung oder fehlende Anpassungen G 0.21 Manipulation von Hard- oder Software G 0.22 Manipulation von Informationen G 0.23 Unbefugtes Eindringen in IT-Systeme G 0.25 Ausfall von Geräten oder Systemen G 0.26 Fehlfunktion von Geräten oder Systemen G 0.28 Software-Schwachstellen oder -fehler G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen G 0.43 Einspielen von Nachrichten usw.

Tabelle 7: Gefährdungsübersicht für das Zielobjekt Zx (Auszug)