BSI/200-3/Gefährdungsübersicht: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 320: | Zeile 320: | ||

[[Kategorie:Grundschutz/Standard/200-3]] | [[Kategorie:Grundschutz/Standard/200-3]] | ||

= TMP = | |||

=== Gefährdungsübersicht ergänzen === | |||

[[File:100000000000077A00000369DF4E25E9E43B9E37.png | mini | 500px]] | |||

Auch wenn die Zusammenstellung elementarer Gefährdungen vielfältige Bedrohungen berücksichtigt, denen Informationen und Informationstechnik ausgesetzt sind, so kann dennoch nicht ausgeschlossen werden, dass weitere Gefährdungen zu betrachten sind. | |||

* Dies gilt insbesondere dann, wenn es für ein Zielobjekt in untypischen Einsatzszenarien betrieben wird. | |||

Im Anschluss an den ersten Teilschritt prüfen Sie daher, ob neben den relevanten elementaren Gefährdungen weitere Gefährdungen zu untersuchen sind. | |||

=== Wie finden Sie zusätzliche Gefährdungen? === | |||

; Zusätzliche Gefährdungen | |||

* Moderiertes Brainstorming mit klarem Auftrag und Zeitbegrenzung | |||

* Gefährdungen, die nicht in den IT-Grundschutz-Katalogen aufgeführt sind | |||

* Realistische Gefährdungen mit nennenswerten Schäden 3 Grundwerte berücksichtigen | |||

* Höhere Gewalt, organisatorische Mängel, menschliche Fehlhandlungen, technisches Versagen, Außen-/Innentäter | |||

* Externe Quellen einbeziehen | |||

=== Moderierter Workshop === | |||

Ein bewährtes Mittel | |||

* Mögliche Gefährdungen ermitteln | |||

**, ist ein von dem oder einem anderen Sicherheitsexperten moderierter Workshop, an dem diejenigen Mitarbeiterinnen und Mitarbeiter zu beteiligen sind, die in irgendeiner Weise mit der betrachteten Komponente in Verbindung stehen (etwa Administratoren, Anwendungsbetreuer, Benutzer). | |||

; Weitere Quellen | |||

Hinweise auf Gefährdungen können auch weitere Quellen liefern | |||

* Herstellerdokumentationen | |||

* Publikationen im Internet | |||

; Worauf sollten Sie achten? | |||

; Unter Umständen können in dem Workshop zahlreiche und vielfältige Gefährdungen diskutiert werden. | |||

* Um die sich anschließende Bewertung der Gefährdungen nicht unnötig zu erschweren, sollten Sie | |||

* sich auf diejenigen Gefährdungen konzentrieren, die Grundwerte beeinträchtigen, in denen das betrachtete Zielobjekt den Schutzbedarf sehr hoch oder hoch hat, | |||

* alle Gefahrenbereiche berücksichtigen, nach denen die Gefährdungskataloge gruppiert sind, also höhere Gewalt, organisatorische Mängel, menschliche Fehlhandlungen, technisches Versagen und vorsätzliche Angriff von Außen- und Innentätern, und die Gefährdungen entsprechend gruppieren, | |||

* auf die Relevanz der Vorschläge achten, also nur solche Gefährdungen weiter verfolgen, die zu nennenswerten Schäden führen können und im behandelten Zusammenhang realistisch sind, | |||

* bei jedem vorgebrachten Vorschlag prüfen, ob die betreffende Gefährdung nicht bereits durch eine vorhandene Gefährdung abgedeckt wird, sowie | |||

* die verbleibenden Vorschläge verallgemeinern, um die Anzahl der in den künftigen Schritten zu berücksichtigenden Gefährdungen zu verringern. | |||

; Die Ermittlung der Gefährdungen verlangt ebenso wie die weiteren Schritte bei der Risikoanalyse vertiefte Fachkenntnisse. | |||

* Öffentlich zugängliche Informationen, wie Zeitschriftenartikel oder Quellen im Internet, können Ihnen in vielen Fällen wertvolle Hinweise geben. | |||

* Oft empfiehlt es sich auch, auf das Know-how externer Experten zurückzugreifen. | |||

===== Beispiel ===== | |||

Die Diskussion weiterer zu betrachtender Gefährdungen bei der RECPLAST ergibt, dass für den gesamten Informationsverbund mögliche Manipulationen durch Familienangehörige und Besucher aufgrund der häufigen Anwesenheit dieser Personengruppen als zusätzliche Gefährdung zu betrachten sind. | |||

; G z.1 ''Manipulation durch Familienangehörige und Besucher'' | |||

:Familienangehörige und Besucher haben zeitweise Zutritt zu bestimmten Räumlichkeiten des Unternehmens | |||

:* Es besteht die Gefahr, dass diese Personen dies als Gelegenheit nutzen, unerlaubte Veränderungen an Hardware, Software oder Informationen vorzunehmen. | |||

:* Diese zusätzliche Gefährdung konkretisiert die elementaren Gefährdungen G 0.21 ''Manipulation von Hard- oder Software ''und G 0.22 ''Manipulation von Informationen''. | |||

; Daneben wurden weitere zusätzliche Gefährdungen ermittelt | |||

* Etwa die Beschädigung von im Fertigungsbereich aufgrund der dort bestehenden besonderen Umgebungsbedingungen (z. B. Staub, Erschütterungen). | |||

* Diese Gefährdung ist bei Risikoanalysen von IT-Komponenten mit hohem oder sehr hohem Schutzbedarf zu berücksichtigen. | |||

=== Ermittlung zusätzlicher Gefährdungen === | |||

Für die betrachteten Zielobjekte gibt es unter Umständen einzelne zusätzliche Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario oder Anwendungsfall ergeben. | |||

* Diese müssen ebenfalls berücksichtigt werden. | |||

; Für die Informationssicherheit relevante Gefährdungen sind solche, | |||

* die zu einem nennenswerten Schaden führen können und | |||

* die im vorliegenden Anwendungsfall und Einsatzumfeld realistisch sind. | |||

Die elementaren Gefährdungen wurden so ausgewählt, dass sie eine kompakte, gleichzeitig angemessene und in typischen Szenarien vollständige Grundlage für Risikoanalysen bieten. | |||

* Daher sollte der Fokus bei der Ermittlung zusätzlicher Gefährdungen nicht darauf liegen, weitere elementare Gefährdungen zu identifizieren. | |||

* Es kann aber sinnvoll sein, spezifische Aspekte einer elementaren Gefährdung zu betrachten, da dieser Schritt es erleichtern kann, spezifische Maßnahmen zu identifizieren. | |||

; Hinweis | |||

: Falls eine Institution im Rahmen dieses Schrittes eine weitere generische Gefährdung identifiziert, die bisher nicht im IT-Grundschutz-Kompendium enthalten ist, sollte sie dies dem BSI mitteilen, damit der Katalog der elementaren Gefährdungen entsprechend erweitert werden kann. | |||

Bei der Ermittlung zusätzlicher relevanter Gefährdungen sollte der Schutzbedarf des jeweiligen Zielobjekts in Bezug auf die drei Grundwerte der Informationssicherheit Vertraulichkeit, Integrität und Verfügbarkeit berücksichtigt werden: | |||

* Hat das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf sehr hoch, sollten vorrangig solche Gefährdungen gesucht werden, die diesen Grundwert beeinträchtigen. | |||

* Auch wenn das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf hoch hat, sollten solche Gefährdungen gesucht werden, die diesen Grundwert beeinträchtigen. | |||

* Hat das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf normal, sind die empfohlenen Sicherheitsanforderungen für diesen Grundwert in der Regel ausreichend, sofern das Zielobjekt mit den existierenden Bausteinen des IT-Grundschutzes modelliert werden kann. | |||

Unabhängig vom Schutzbedarf des betrachteten Zielobjekts ist die Identifikation zusätzlicher relevanter Gefährdungen besonders wichtig, wenn es im IT-Grundschutz-Kompendium keinen geeigneten Baustein für das Zielobjekt gibt oder wenn das Zielobjekt in einem Einsatzszenario (Umgebung, Anwendung) betrieben wird, das im IT-Grundschutz-Kompendium nicht vorgesehen ist. | |||

* Hinweise, welche Fragestellungen bei der Identifikation zusätzlicher Gefährdungen betrachtet werden sollten, finden sich im Anhang (siehe Kapitel 9). | |||

* In der Praxis ist es oft so, dass zusätzliche Gefährdungen gleich mehrere Zielobjekte betreffen. | |||

* Die identifizierten zusätzlichen Gefährdungen werden in der Gefährdungsübersicht ergänzt. | |||

; Wichtig Wenn relevante Gefährdungen nicht berücksichtigt werden, kann dies zu Lücken im resultierenden Sicherheitskonzept führen. | |||

* Im Zweifelsfall sollte daher sorgfältig analysiert werden, ob und | |||

(wenn ja) welche Gefährdungen noch fehlen. | |||

* Hierbei ist es oft ratsam, auf externe Beratungsdienstleistungen zurfckzugreifen. | |||

In der Praxis hat es sich bewährt, zur Identifikation zusätzlicher Gefährdungen ein gemeinsames Brainstorming mit allen beteiligten Mitarbeitern durchzuführen. | |||

* Es sollten Informationssicherheitsbeauftragte, Fachverantwortliche, Administratoren und Benutzer des jeweils betrachteten Zielobjekts und gegebenenfalls auch externe Sachverständige beteiligt werden. | |||

* Der Arbeitsauftrag an die Teilnehmer sollte klar formuliert sein und die Zeit für das Brainstorming begrenzt werden. | |||

* Ein Experte für Informationssicherheit sollte das Brainstorming moderieren. | |||

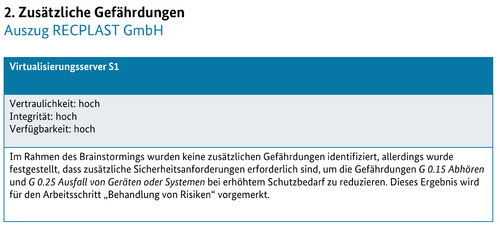

; Beispiel (Auszug RECPLAST) | |||

Im Rahmen eines Brainstormings identifiziert das Unternehmen RECPLAST unter anderem folgende zusätzliche Gefährdungen: | |||

Gesamter Informationsverbund | |||

G z.1 Manipulation durch Familienangehörige und Besucher | |||

Familienangehörige und Besucher haben zeitweise Zutritt zu bestimmten Räumlichkeiten des Untenehmens. | |||

* Es besteht die Gefahr, dass diese Personen dies als Gelegenheit nutzen, unerlaubte Veränderungen an Hardware, Software oder Informationen vorzunehmen. | |||

Diese zusätzliche Gefährdung konkretisiert die elementaren Gefährdungen | |||

G 0.21 Manipulation von Hard- oder Software und G 0.22 Manipulation von Informationen. | |||

usw. | |||

Switch N3 | |||

Vertraulichkeit: normal | |||

Integrität: normal | |||

Verfügbarkeit: hoch | |||

G z.2 Beschädigung von Informationstechnik im Fertigungsbereich | |||

Der Client C1 und der Switch N3 werden im Fertigungsbereich des Unternehmens betrieben und sind deshalb besonderen physischen Gefahren ausgesetzt. | |||

* Die Geräte können beschädigt, zerstört oder deren Lebensdauer reduziert werden. | |||

(Konkretisierung von G 0.24 Zerstörung von Geräten oder Datenträgern) | |||

usw. | |||

24 | |||

Datenbank A1 | |||

Vertraulichkeit: hoch | |||

Integrität: hoch | |||

Verfügbarkeit: hoch | |||

Im Rahmen des Brainstormings wurden keine zusätzlichen Gefährdungen identifiziert, allerdings wurde festgestellt, dass zusätzliche Sicherheitsanforderungen erforderlich sind, um die Gefährdun | |||

gen G 0.28 Software-Schwachstellen oder -fehler und G 0.32 Missbrauch von Berechtigungen bei erhöhtem Schutzbedarf zu reduzieren. | |||

* Dieses Ergebnis wird für den Arbeitsschritt Behandlung von | |||

Risiken vorgemerkt. | |||

=== Ermittlung zusätzlicher Gefährdungen === | |||

* Alle Teilnehmer sollten den groben Rahmen der Risikoanalyse und des betrachteten Bereichs ken | |||

nen, sodass sie sich vorab Gedanken machen konnten über Gefährdungen, Schadensauswirkun | |||

gen und Maßnahmen. | |||

* Dazu gehört auch, dass sie die zum betrachteten Bereich gehörenden Ob | |||

jekte kennen wie auch die zugehörigen Geschäftsprozesse, Hintergründe, Einbettung in die Orga | |||

nisation und die Technik sowie technische Grundlagen. | |||

* * * Alle Gefährdungen, die Teilnehmern einfallen, sollten auch genannt und diskutiert werden. | |||

* Es ist | |||

Aufgabe des Moderators, dafür zu sorgen, dass bei den Diskussionen die Ergebnisfindung nicht aus den Augen verloren wird. | |||

Detailfragen, die eine besondere Expertise erfordern, sollten im Vorfeld vorbereitet werden. | |||

* Ein | |||

zelne Punkte können auch im Anschluss geklärt werden. | |||

Es sollte ein Ergebnisbericht erstellt werden. | |||

* Da viele potenzielle Angriffspunkte diskutiert wurden, sollten die Unterlagen vertraulich behandelt werden. | |||

Für die Durchführung jeder Risikoanalyse sollte es klare zeitliche Vorgaben geben. | |||

* Erfahrungen zeigen, dass die Resultate umso besser werden, je systematischer und konzentrierter vorgegangen wird, nicht je länger es dauert. | |||

* Auch eine Risikoanalyse für komplexe Sachverhalte ist normaler | |||

weise an einem Tag zu schaffen. | |||

* Wenn der betrachtete Bereich zu umfangreich ist, sollte er in | |||

Teilbereiche aufgeteilt werden. | |||

* Auch bei einer Risikoanalyse sollte die 80:20-Regel beachtet wer- den. | |||

* Da ohnehin nicht jeder mögliche Sachverhalt betrachtet werden kann, sollten immer die am wahrscheinlichsten Gefährdungen und die plausibelsten Lösungen im Vordergrund stehen. | |||

* Wenn esoterische Gefährdungen diskutiert werden, also solche, die extrem selten und hochgradig unwahrscheinlich sind, ist das ein Zeichen, dass die erforderliche Konzentration nicht mehr gegeben ist. | |||

; Fragen bei der Ermittlung zusätzlicher Gefährdungen | |||

* Von welchen Ereignissen aus dem Bereich höhere Gewalt droht besondere Gefahr für den Informationsverbund? | |||

* Welche organisatorischen Mängel müssen vermieden werden, um die Informationssicherheit zu gewährleisten? | |||

* Welche menschlichen Fehlhandlungen können die Sicherheit der Informationen besonders beeinträchtigen? | |||

* Welche speziellen Sicherheitsprobleme können beim jeweils betrachteten Zielobjekt durch technisches Versagen entstehen? | |||

* Welche besondere Gefahr droht durch vorsätzliche Angriffe von Außentätern? Damit sind Personen gemeint, die nicht der eigenen Institution angehören und auch nicht durch besondere Vereinbarungen Zugang zu oder Zugriff auf interne Ressourcen haben. | |||

* Auf welche Weise können Innentäter durch vorsätzliche Handlungen den ordnungsgemäßen und sicheren Betrieb des jeweiligen Zielobjekts beeinträchtigen? Durch vorhandene Zugangs- und Zugriffsberechtigungen sowie durch Insiderwissen droht hier oft besondere Gefahr. | |||

* Drohen besondere Gefahren durch Objekte, die nicht dem betrachteten Informationsverbund zuzurechnen sind? Solche externen Objekte können etwa fremde Anwendungen, IT-Systeme oder bauliche Gegebenheiten sein. | |||

* Die Definition des betrachteten Informationsverbunds dient dazu, den Untersuchungsgegenstand für die Sicherheitskonzeption festzulegen. | |||

* Dies darf jedoch nicht dazu führen, dass Gefahren, die von außerhalb des betrachteten Informationsverbunds aus gehen, bei der Risikoanalyse vernachlässigt werden. | |||

* Quellen für diese speziellen Gefährdungen sind etwa die | |||

* Dokumentation des Herstellers | |||

* Warn- und Informationsdienste von Computer Emergency Response Teams (CERTs), wie dem des BSI unter https://www.cert-bund.de | |||

* Publikationen über Schwachstellen im Internet (z. B. Threat Intelligence Feeds) und eigene Bedrohungsanalysen | |||

[[Kategorie:Grundschutz/Standard/200-3]] | |||

</noinclude> | </noinclude> | ||

Version vom 18. Dezember 2023, 15:09 Uhr

Beschreibung

- Erste Schritt einer Risikoanalyse

Risiken identifizieren

- denen ein Zielobjekt ausgesetzt ist.

- Hierfür ist zu beschreiben

- Welchen Gefährdungen das Objekt oder der Sachverhalt unterliegt

- Gemäß -Standard 200-3 verwenden Sie hierfür die elementaren Gefährdungen als Ausgangspunkt

- Hierbei sind zwei Fälle zu unterscheiden

- Es gibt für ein Zielobjekt (noch) keinen passenden Baustein.In diesem Fall ziehen Sie die vollständige Liste der elementaren Gefährdungen hinzu und prüfen, welche der Gefährdungen für das betreffende Zielobjekt relevant sind.

- Es gibt einen passenden Baustein für das Zielobjekt.In diesem Fall wurde bereits vorab eine Risikoanalyse für den betreffenden Zielobjekt-Typ durchgeführt und in den Bausteinen tabellarisch dargestellt, welche elementaren Gefährdungen relevant sind und mit welchen Anforderungen diesen Gefährdungen jeweils begegnet wird.

- Es ist Ihre Aufgabe, zu prüfen, ob weitere elementare Gefährdungen einen nennenswerten Schaden hervorrufen können.

- Die Relevanz einer Gefährdung bestimmen Sie mithilfe der möglichen Einwirkung einer Gefährdung.

- Dabei ist zu unterscheiden, ob eine Gefährdung unmittelbar (direkt) oder nur indirekt über andere, allgemeinere Gefährdungen auf das betrachtete Objekt einwirkt.

- Nur Gefährdungen mit direkter Relevanz nehmen Sie in die Gefährdungsübersicht auf.

Beispiel

- Für den Virtualisierungsserver S007 sind gemäß der Modellierung die folgenden drei Grundschutz-Bausteine relevant

- SYS.1.1 Allgemeiner Server, SYS.1.3 Server unter Unix und SYS.1.5 Virtualisierung.

Aus den in diesen Bausteinen referenzierten elementaren Gefährdungen lässt sich die folgende auszugsweise wiedergegebene Übersicht relevanter Gefährdungen zusammenstellen:

| Gefährdung | Beschreibung |

|---|---|

| G 0.14 | Ausspähen von Informationen (Spionage) |

| G 0.15 | Abhören |

| G 0.18 | Fehlplanung oder fehlende Anpassung |

| G 0.19 | Offenlegung schützenswerter Informationen |

| G 0.21 | Manipulation von Hard- oder Software |

| G 0.22 | Manipulation von Informationen |

| G 0.23 | Unbefugtes Eindringen in IT-Systeme |

| G 0.25 | Ausfall von Geräten oder Systemen |

| G 0.26 | Fehlfunktion von Geräten oder Systemen |

| G 0.28 | Software-Schwachstellen oder -Fehler |

| G 0.30 | Unberechtigte Nutzung oder Administration von Geräten und Systemen |

| G 0.31 | Fehlerhafte Nutzung oder Administration von Geräten und Systemen |

| G 0.32 | Missbrauch von Berechtigungen |

| G 0.40 | Verhinderung von Diensten (Denial of Service) |

| G 0.43 | Einspielen von Nachrichten |

| G 0.45 | Datenverlust |

| G 0.46 | Integritätsverlust schützenswerter Informationen |

Erstellung einer Gefährdungsübersicht

BSI/200-3/Elementaren Gefährdungen

Ermittlung zusätzlicher Gefährdungen

BSI/200-3/Gefährdungsübersicht/Zusätzliche Gefährdungen

Risikoanalyse-Meeting

Anhang

Siehe auch

Links

Weblinks

TMP

Ermittlung von elementaren Gefährdungen

- Ziel der folgenden Arbeitsschritte

, als Ausgangspunkt für die Risikoanalyse eine Übersicht über die Gefährdungen zu erstellen, die auf die betrachteten Zielobjekte des Informationsverbunds einwirken.

- Als Ergebnis der Vorarbeiten (siehe Kapitel 2) liegt eine Liste von (priorisierten) Zielobjekten vor, für die eine Risikoanalyse durchgeführt werden sollte.

- Diese dient als Grundlage für die Erstellung der Gefährdungsübersicht.

- Ergänzt wird diese Liste um das übergeordnete Zielobjekt „Informationsverbund“, sofern dieses Zielobjekt nicht ohnehin bereits in der Liste enthalten ist.

- Bei der Ermittlung von Gefährdungen geht das BSI zweistufig vor.

- Zunächst werden die relevanten elementaren Gefährdungen identifiziert und darauf aufbauend werden weitere mögliche Gefährdungen (zusätzliche Gefährdungen) ermittelt, die über die elementaren Gefährdungen hinausgehen.

- Wie bei der Ermittlung von elementaren Gefährdungen vorgegangen wird, ist davon abhängig, ob das betrachtete Zielobjekt hinreichend mit bestehenden Bausteinen des IT-Grundschutz-Kompendiums abgebildet werden kann oder nicht.

- Für bestehende Bausteine wurde bereits vorab eine Risikoanalyse durchgeführt und damit wurden für diese Bausteine bereits die relevanten elementaren Gefährdungen ermittelt, die als Ausgangspunkt der Gefährdungsanalyse verwendet werden können.

- Für jedes Zielobjekt werden Nummer und Titel dieser Gefährdungen zusammengetragen und dem jeweiligen Zielobjekt zugeordnet.

- Darüber hinaus wird die Liste der elementaren Gefährdungen herangezogen und es wird geprüft, ob weitere elementare Gefährdungen für das Zielobjekt relevant sind, also prinzipiell zu einem nennenswerten Schaden führen können.

- Dafür ist jede weitere elementare Gefährdung dahingehend zu bewerten, ob diese direkt, indirekt oder gar nicht auf das Zielobjekt einwirken kann

- „Direkt relevant“ bedeutet hier, dass die jeweilige Gefährdung auf das betrachtete Zielobjekt einwirken kann und deshalb im Rahmen der Risikoanalyse behandelt werden muss.

- „Indirekt relevant“ meint hier, dass die jeweilige Gefährdung zwar auf das betrachtete Zielobjekt einwirken kann, in ihrer potenziellen Wirkung aber nicht über andere (allgemeinere) Gefährdungen hinausgeht.

- In diesem Fall muss die jeweilige Gefährdung für dieses Zielobjekt nicht gesondert im Rahmen der Risikoanalyse behandelt werden.

- „Nicht relevant“heißt hier, dass die jeweilige Gefährdung nicht auf das betrachtete Zielobjekt einwirken kann und deshalb für dieses Zielobjekt im Rahmen der Risikoanalyse nicht behandelt werden muss.

Gefährdungen, die für ein bestimmtes Zielobjekt nur „indirekt relevant“ oder „nicht relevant“ sind, können aber natürlich für andere Zielobjekte im selben Informationsverbund durchaus „direkt relevant“ sein.

In der Praxis hat der Typ des jeweiligen Zielobjekts einen wesentlichen Einfluss darauf, welche elementaren Gefährdungen überhaupt darauf anwendbar sind.

- So wird die Gefährdung G 0.28 Software-Schwachstellen oder -Fehler nur selten für einen Büroraum relevant sein, sondern eher für die darin betriebenen Clients.

- Gefährdungen, die sich nicht auf konkrete technische Komponenten beziehen, beispielsweise G 0.29 Verstoß gegen Gesetze oder Regelungen, eignen sich meist für Zielobjekte vom Typ Anwendung, Geschäftsprozess oder Informationsverbund.

- Beispiel

Wird ein spezifisches Server-Betriebssystem betrachtet, ist beispielsweise die elementare Gefährdung G 0.25 Ausfall von Geräten oder Systemen eine relevante Gefährdung, gegen die unter Umständen spezifische Sicherheitsmaßnahmen zu ergreifen sind. Dagegen ist die elementare Gefährdung G 0.1 Feuer für ein spezifisches Server-Betriebssystem irrelevant. Ein Betriebssystem bietet keine spezifischen Schutzmaßnahmen gegen Feuer, es würden durch die Betrachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Systemen entstehen.

Gefährdung G 0.1 Feuer Grundwerte Verfügbarkeit G 0.9 Ausfalloder Störungvon Kommunikationsnetzen Verfügbarkeit, Integrität G 0.25 Ausfall von Geräten oder Systemen Verfügbarkeit G 0.26 Fehlfunktion vonGeräten oderSystemen Vertraulichkeit, Verfügbarkeit, Integrität Wirkung und Relevanz Indirekte Wir kung/ nicht relevant Indirektekung/ nicht relevant Wir Direkte Wirkung/ relevant Direkte Wirkung/ relevant Kommentar Die Gefährdung für ein Betriebssystem durch Feuer ist irrelevant, es würden durch die Be trachtung von G 0.1 Feuer keine neuen Aspekte gegenüber G 0.25 Ausfall von Geräten oder Sys temen abgedeckt. Die Gefährdung für ein Betriebssystem durch Ausfall oder Störung von Kommunikationsnet zen ist indirekt, es würden durch die Betrachtung von G 0.9 keine neuen Aspekte gegenüber G 0.26 Fehlfunktionen von Geräten oder Systemen entstehen. Ein Betriebssystem bietet keine spezi fischen Schutzmaßnahmen gegen G 0.9, die Ge fährdung ist somit hier nicht relevant. Es sind kei ne spezifischen Maßnahmen erforderlich. Die Gefährdung durch G 0.25 Ausfall von Gerä ten oder Systemen wirkt direkt auf ein Betriebs system ein. Daher sind Maßnahmen gegen G 0.25 Ausfall von Geräten und Systemen zu prü fen. Die Gefährdung durch G 0.26 Fehlfunktionen von Geräten oder Systemen wirkt direkt auf ein Betriebssystem ein. Daher sind Maßnahmen ge- gen G 0.26 Fehlfunktionen von Geräten und Systemen zu prüfen.

Tabelle 2: Beispiel zur Ermittlung elementarer Gefährdungen für ein Server-Betriebssystem

Kann das betrachtete Zielobjekt nicht hinreichend mit bestehenden Bausteinen des IT-Grundschutz-Kompendiums abgebildet werden, da es sich um Themenbereiche handelt, die bisher im IT-Grundschutz-Kompendium noch nicht oder nicht ausreichend abgedeckt sind, um den betrachteten Informationsverbund modellieren zu können, dann wird die Liste der 47 elementaren Gefährdungen herangezogen und für jedes Zielobjekt jeweils geprüft, welche Gefährdungen relevant sind. Hierbei kann dieselbe Vorgehensweise wie weiter oben beschrieben angewandt werden.

Als Ergebnis der vorangegangenen Schritte liegt eine Tabelle vor, in der jedem Zielobjekt eine Liste mit relevanten elementaren Gefährdungen zugeordnet ist. Um die nachfolgende Analyse zu erleichtern, sollte in der Tabelle für jedes Zielobjekt der Schutzbedarf vermerkt werden, der im Rahmen der Schutzbedarfsfeststellung in den drei Grundwerten Vertraulichkeit, Integrität und Verfügbarkeit ermittelt wurde. Für das übergeordnete Zielobjekt Informationsverbund kann diese Zuordnung entfallen. Im Folgenden wird anhand der beiden Beispiele dargestellt, wie die Gefährdungsübersicht anhand von elementaren Gefährdungen erstellt werden kann.

- Beispiel 1

Die RECPLAST GmbH betreibt an ihrem Standort in Bad Godesberg ein zentral administriertes Netz mit 130 angeschlossenen Arbeitsplätzen. Die Arbeitsplatzrechner sind mit den üblichen Büroanwendungen (Standardsoftware für Textverarbeitung, Tabellenkalkulation und Präsentation) und Client-Software für die Nutzung von E-Mails und Internet ausgestattet. Zusätzlich gibt es je nach Aufgabengebiet auf verschiedenen Arbeitsplatzrechnern Spezialsoftware.

Im Rahmen der Schutzbedarfsfeststellung ist für folgende Zielobjekte (siehe Tabelle 3) ein hoher bzw. sehr hoher Schutzbedarf in mindestens einem der drei Grundwerte (Vertraulichkeit, Integrität oder Verfügbarkeit) festgestellt worden.

- Firewall N1

- Switches N2, N3 und N4,

- Virtualisierungsserver S1, virtuelle Maschinen S2 und S3, DBMS-Server (S5) und Datenbankmanagementsystem A1 (kurz: Datenbank A1),

- Laptops C3 und Clients C1

Somit müssen diese einer Risikoanalyse unterzogen werden.

Im Folgenden findet sich ein Auszug aus der Modellierung der RECPLAST GmbH, Teilnetz A.

Nummer Titel des Bausteins Zielobjekt ISMS.1, ORP.1 usw. Sicherheitsmanagement, Organisation IV usw. INF.2 Rechenzentrum R.005, R.006 INF.7 Bfroraum R.007 NET.3.2 Firewall N1 NET.3.1 Router und Switches N2, N4 NET.3.1 Router und Switches N3 SYS.1.5 Virtualisierung S1 APP.5.1 Groupware S2 (VM1) APP.3.3 Fileserver S3 (VM2) SYS.1.2.2 Windows Server 2012 S5 APP.4.3 Relationale Datenbanksysteme A1 SYS.2.2 Windows-Clients C1 SYS.2.3 Clients unter Unix (Laptops) C3

Tabelle 3: Liste der betrachteten Zielobjekte (Auszug)

- Beispiel 2

Bei der Modellierung des Informationsverbundes, der der Smart-Meter-Gateway-Administration zugrunde liegt, ist festgestellt worden, dass dem Zielobjekt „Smart-Meter-Gateway-Administration Zx“ kein IT-Grundschutz-Baustein zugeordnet werden kann. Dieses muss daher ebenfalls einer Risikoanalyse unterzogen werden.

(Auszug Smart-Meter-Gateway-Administration) Nummer Titel des Bausteins Zielobjekt – – Smart-Meter-Gateway-Administration Zx Tabelle 4: Liste der betrachteten Zielobjekte (Auszug) Die nachfolgenden Tabellen stellen eine Übersicht von relevanten elementaren Gefährdungen für die betrachteten Zielobjekte (Virtualisierungsserver S1, Datenbank A1) und Smart-Meter-Gateway-Ad ministration Zx dar. Sie dienen als Ausgangspunkt für die nachfolgende Ermittlung zusätzlicher Ge fährdungen. VirtualisierungsserverVertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch S1 G 0.14 Ausspähen von Informationen/Spionage G 0.15 Abhören G 0.18 Fehlplanung oder fehlende Anpassung G 0.19 Offenlegung schftzenswerter Informationen G 0.21 Manipulation von Hard- oder Software G 0.22 Manipulation von Informationen G 0.23 Unbefugtes Eindringen in IT-Systeme G 0.25 Ausfall von Geräten oder Systemen G 0.26 Fehlfunktion von Geräten oder Systemen G 0.28 Software-Schwachstellen oder -Fehler G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen G 0.32 Missbrauch von Berechtigungen G 0.40 Verhinderung von Diensten (Denial of Service) G 0.43 Einspielen von Nachrichten G 0.45 Datenverlust G 0.46 Integritätsverlust schftzenswerter Informationen Tabelle 5: Gefährdungsfbersicht ffr das Zielobjekt S1 (Auszug)

Datenbank A1

Vertraulichkeit: hoch

Integrität: hoch

Verfügbarkeit: hoch

G 0.14 Ausspähen von Informationen/Spionage

G 0.15 Abhören

G 0.18 Fehlplanung oder fehlende Anpassung

G 0.19 Offenlegung schftzenswerter Informationen

G 0.20 Informationen aus unzuverlässiger Quelle

G 0.21 Manipulation von Hard- und Software

G 0.22 Manipulation von Informationen

G 0.23 Unbefugtes Eindringen in IT-Systeme

G 0.25 Ausfall von Geräten oder Systemen

G 0.26 Fehlfunktion von Geräten oder Systemen

G 0.27 Ressourcenmangel

G 0.28 Software-Schwachstellen oder -fehler

G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen

G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen

G 0.32 Missbrauch von Berechtigungen

G 0.37 Abstreiten von Handlungen

G 0.39 Schadprogramme

G 0.40 Verhinderung von Diensten (Denial of Service)

G 0.43 Einspielen von Nachrichten

G 0.45 Datenverlust

G 0.46 Integritätsverlust schftzenswerter Informationen

Tabelle 6: Gefährdungsfbersicht für das Zielobjekt A1 (Auszug)

Smart-Meter-Gateway-Administration Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Zx G 0.18 Fehlplanung oder fehlende Anpassungen G 0.21 Manipulation von Hard- oder Software G 0.22 Manipulation von Informationen G 0.23 Unbefugtes Eindringen in IT-Systeme G 0.25 Ausfall von Geräten oder Systemen G 0.26 Fehlfunktion von Geräten oder Systemen G 0.28 Software-Schwachstellen oder -fehler G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen G 0.43 Einspielen von Nachrichten usw.

Tabelle 7: Gefährdungsübersicht für das Zielobjekt Zx (Auszug)

TMP

Gefährdungsübersicht ergänzen

Auch wenn die Zusammenstellung elementarer Gefährdungen vielfältige Bedrohungen berücksichtigt, denen Informationen und Informationstechnik ausgesetzt sind, so kann dennoch nicht ausgeschlossen werden, dass weitere Gefährdungen zu betrachten sind.

- Dies gilt insbesondere dann, wenn es für ein Zielobjekt in untypischen Einsatzszenarien betrieben wird.

Im Anschluss an den ersten Teilschritt prüfen Sie daher, ob neben den relevanten elementaren Gefährdungen weitere Gefährdungen zu untersuchen sind.

Wie finden Sie zusätzliche Gefährdungen?

- Zusätzliche Gefährdungen

- Moderiertes Brainstorming mit klarem Auftrag und Zeitbegrenzung

- Gefährdungen, die nicht in den IT-Grundschutz-Katalogen aufgeführt sind

- Realistische Gefährdungen mit nennenswerten Schäden 3 Grundwerte berücksichtigen

- Höhere Gewalt, organisatorische Mängel, menschliche Fehlhandlungen, technisches Versagen, Außen-/Innentäter

- Externe Quellen einbeziehen

Moderierter Workshop

Ein bewährtes Mittel

- Mögliche Gefährdungen ermitteln

- , ist ein von dem oder einem anderen Sicherheitsexperten moderierter Workshop, an dem diejenigen Mitarbeiterinnen und Mitarbeiter zu beteiligen sind, die in irgendeiner Weise mit der betrachteten Komponente in Verbindung stehen (etwa Administratoren, Anwendungsbetreuer, Benutzer).

- Weitere Quellen

Hinweise auf Gefährdungen können auch weitere Quellen liefern

- Herstellerdokumentationen

- Publikationen im Internet

- Worauf sollten Sie achten?

- Unter Umständen können in dem Workshop zahlreiche und vielfältige Gefährdungen diskutiert werden.

- Um die sich anschließende Bewertung der Gefährdungen nicht unnötig zu erschweren, sollten Sie

- sich auf diejenigen Gefährdungen konzentrieren, die Grundwerte beeinträchtigen, in denen das betrachtete Zielobjekt den Schutzbedarf sehr hoch oder hoch hat,

- alle Gefahrenbereiche berücksichtigen, nach denen die Gefährdungskataloge gruppiert sind, also höhere Gewalt, organisatorische Mängel, menschliche Fehlhandlungen, technisches Versagen und vorsätzliche Angriff von Außen- und Innentätern, und die Gefährdungen entsprechend gruppieren,

- auf die Relevanz der Vorschläge achten, also nur solche Gefährdungen weiter verfolgen, die zu nennenswerten Schäden führen können und im behandelten Zusammenhang realistisch sind,

- bei jedem vorgebrachten Vorschlag prüfen, ob die betreffende Gefährdung nicht bereits durch eine vorhandene Gefährdung abgedeckt wird, sowie

- die verbleibenden Vorschläge verallgemeinern, um die Anzahl der in den künftigen Schritten zu berücksichtigenden Gefährdungen zu verringern.

- Die Ermittlung der Gefährdungen verlangt ebenso wie die weiteren Schritte bei der Risikoanalyse vertiefte Fachkenntnisse.

- Öffentlich zugängliche Informationen, wie Zeitschriftenartikel oder Quellen im Internet, können Ihnen in vielen Fällen wertvolle Hinweise geben.

- Oft empfiehlt es sich auch, auf das Know-how externer Experten zurückzugreifen.

Beispiel

Die Diskussion weiterer zu betrachtender Gefährdungen bei der RECPLAST ergibt, dass für den gesamten Informationsverbund mögliche Manipulationen durch Familienangehörige und Besucher aufgrund der häufigen Anwesenheit dieser Personengruppen als zusätzliche Gefährdung zu betrachten sind.

- G z.1 Manipulation durch Familienangehörige und Besucher

- Familienangehörige und Besucher haben zeitweise Zutritt zu bestimmten Räumlichkeiten des Unternehmens

- Es besteht die Gefahr, dass diese Personen dies als Gelegenheit nutzen, unerlaubte Veränderungen an Hardware, Software oder Informationen vorzunehmen.

- Diese zusätzliche Gefährdung konkretisiert die elementaren Gefährdungen G 0.21 Manipulation von Hard- oder Software und G 0.22 Manipulation von Informationen.

- Daneben wurden weitere zusätzliche Gefährdungen ermittelt

- Etwa die Beschädigung von im Fertigungsbereich aufgrund der dort bestehenden besonderen Umgebungsbedingungen (z. B. Staub, Erschütterungen).

- Diese Gefährdung ist bei Risikoanalysen von IT-Komponenten mit hohem oder sehr hohem Schutzbedarf zu berücksichtigen.

Ermittlung zusätzlicher Gefährdungen

Für die betrachteten Zielobjekte gibt es unter Umständen einzelne zusätzliche Gefährdungen, die über die elementaren Gefährdungen hinausgehen und sich aus dem spezifischen Einsatzszenario oder Anwendungsfall ergeben.

- Diese müssen ebenfalls berücksichtigt werden.

- Für die Informationssicherheit relevante Gefährdungen sind solche,

- die zu einem nennenswerten Schaden führen können und

- die im vorliegenden Anwendungsfall und Einsatzumfeld realistisch sind.

Die elementaren Gefährdungen wurden so ausgewählt, dass sie eine kompakte, gleichzeitig angemessene und in typischen Szenarien vollständige Grundlage für Risikoanalysen bieten.

- Daher sollte der Fokus bei der Ermittlung zusätzlicher Gefährdungen nicht darauf liegen, weitere elementare Gefährdungen zu identifizieren.

- Es kann aber sinnvoll sein, spezifische Aspekte einer elementaren Gefährdung zu betrachten, da dieser Schritt es erleichtern kann, spezifische Maßnahmen zu identifizieren.

- Hinweis

- Falls eine Institution im Rahmen dieses Schrittes eine weitere generische Gefährdung identifiziert, die bisher nicht im IT-Grundschutz-Kompendium enthalten ist, sollte sie dies dem BSI mitteilen, damit der Katalog der elementaren Gefährdungen entsprechend erweitert werden kann.

Bei der Ermittlung zusätzlicher relevanter Gefährdungen sollte der Schutzbedarf des jeweiligen Zielobjekts in Bezug auf die drei Grundwerte der Informationssicherheit Vertraulichkeit, Integrität und Verfügbarkeit berücksichtigt werden:

- Hat das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf sehr hoch, sollten vorrangig solche Gefährdungen gesucht werden, die diesen Grundwert beeinträchtigen.

- Auch wenn das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf hoch hat, sollten solche Gefährdungen gesucht werden, die diesen Grundwert beeinträchtigen.

- Hat das Zielobjekt in einem bestimmten Grundwert den Schutzbedarf normal, sind die empfohlenen Sicherheitsanforderungen für diesen Grundwert in der Regel ausreichend, sofern das Zielobjekt mit den existierenden Bausteinen des IT-Grundschutzes modelliert werden kann.

Unabhängig vom Schutzbedarf des betrachteten Zielobjekts ist die Identifikation zusätzlicher relevanter Gefährdungen besonders wichtig, wenn es im IT-Grundschutz-Kompendium keinen geeigneten Baustein für das Zielobjekt gibt oder wenn das Zielobjekt in einem Einsatzszenario (Umgebung, Anwendung) betrieben wird, das im IT-Grundschutz-Kompendium nicht vorgesehen ist.

- Hinweise, welche Fragestellungen bei der Identifikation zusätzlicher Gefährdungen betrachtet werden sollten, finden sich im Anhang (siehe Kapitel 9).

- In der Praxis ist es oft so, dass zusätzliche Gefährdungen gleich mehrere Zielobjekte betreffen.

- Die identifizierten zusätzlichen Gefährdungen werden in der Gefährdungsübersicht ergänzt.

- Wichtig Wenn relevante Gefährdungen nicht berücksichtigt werden, kann dies zu Lücken im resultierenden Sicherheitskonzept führen.

- Im Zweifelsfall sollte daher sorgfältig analysiert werden, ob und

(wenn ja) welche Gefährdungen noch fehlen.

- Hierbei ist es oft ratsam, auf externe Beratungsdienstleistungen zurfckzugreifen.

In der Praxis hat es sich bewährt, zur Identifikation zusätzlicher Gefährdungen ein gemeinsames Brainstorming mit allen beteiligten Mitarbeitern durchzuführen.

- Es sollten Informationssicherheitsbeauftragte, Fachverantwortliche, Administratoren und Benutzer des jeweils betrachteten Zielobjekts und gegebenenfalls auch externe Sachverständige beteiligt werden.

- Der Arbeitsauftrag an die Teilnehmer sollte klar formuliert sein und die Zeit für das Brainstorming begrenzt werden.

- Ein Experte für Informationssicherheit sollte das Brainstorming moderieren.

- Beispiel (Auszug RECPLAST)

Im Rahmen eines Brainstormings identifiziert das Unternehmen RECPLAST unter anderem folgende zusätzliche Gefährdungen:

Gesamter Informationsverbund G z.1 Manipulation durch Familienangehörige und Besucher Familienangehörige und Besucher haben zeitweise Zutritt zu bestimmten Räumlichkeiten des Untenehmens.

- Es besteht die Gefahr, dass diese Personen dies als Gelegenheit nutzen, unerlaubte Veränderungen an Hardware, Software oder Informationen vorzunehmen.

Diese zusätzliche Gefährdung konkretisiert die elementaren Gefährdungen G 0.21 Manipulation von Hard- oder Software und G 0.22 Manipulation von Informationen. usw. Switch N3 Vertraulichkeit: normal Integrität: normal Verfügbarkeit: hoch G z.2 Beschädigung von Informationstechnik im Fertigungsbereich Der Client C1 und der Switch N3 werden im Fertigungsbereich des Unternehmens betrieben und sind deshalb besonderen physischen Gefahren ausgesetzt.

- Die Geräte können beschädigt, zerstört oder deren Lebensdauer reduziert werden.

(Konkretisierung von G 0.24 Zerstörung von Geräten oder Datenträgern) usw. 24 Datenbank A1 Vertraulichkeit: hoch Integrität: hoch Verfügbarkeit: hoch Im Rahmen des Brainstormings wurden keine zusätzlichen Gefährdungen identifiziert, allerdings wurde festgestellt, dass zusätzliche Sicherheitsanforderungen erforderlich sind, um die Gefährdun gen G 0.28 Software-Schwachstellen oder -fehler und G 0.32 Missbrauch von Berechtigungen bei erhöhtem Schutzbedarf zu reduzieren.

- Dieses Ergebnis wird für den Arbeitsschritt Behandlung von

Risiken vorgemerkt.

Ermittlung zusätzlicher Gefährdungen

- Alle Teilnehmer sollten den groben Rahmen der Risikoanalyse und des betrachteten Bereichs ken

nen, sodass sie sich vorab Gedanken machen konnten über Gefährdungen, Schadensauswirkun gen und Maßnahmen.

- Dazu gehört auch, dass sie die zum betrachteten Bereich gehörenden Ob

jekte kennen wie auch die zugehörigen Geschäftsprozesse, Hintergründe, Einbettung in die Orga nisation und die Technik sowie technische Grundlagen.

- * * Alle Gefährdungen, die Teilnehmern einfallen, sollten auch genannt und diskutiert werden.

- Es ist

Aufgabe des Moderators, dafür zu sorgen, dass bei den Diskussionen die Ergebnisfindung nicht aus den Augen verloren wird. Detailfragen, die eine besondere Expertise erfordern, sollten im Vorfeld vorbereitet werden.

- Ein

zelne Punkte können auch im Anschluss geklärt werden. Es sollte ein Ergebnisbericht erstellt werden.

- Da viele potenzielle Angriffspunkte diskutiert wurden, sollten die Unterlagen vertraulich behandelt werden.

Für die Durchführung jeder Risikoanalyse sollte es klare zeitliche Vorgaben geben.

- Erfahrungen zeigen, dass die Resultate umso besser werden, je systematischer und konzentrierter vorgegangen wird, nicht je länger es dauert.

- Auch eine Risikoanalyse für komplexe Sachverhalte ist normaler

weise an einem Tag zu schaffen.

- Wenn der betrachtete Bereich zu umfangreich ist, sollte er in

Teilbereiche aufgeteilt werden.

- Auch bei einer Risikoanalyse sollte die 80:20-Regel beachtet wer- den.

- Da ohnehin nicht jeder mögliche Sachverhalt betrachtet werden kann, sollten immer die am wahrscheinlichsten Gefährdungen und die plausibelsten Lösungen im Vordergrund stehen.

- Wenn esoterische Gefährdungen diskutiert werden, also solche, die extrem selten und hochgradig unwahrscheinlich sind, ist das ein Zeichen, dass die erforderliche Konzentration nicht mehr gegeben ist.

- Fragen bei der Ermittlung zusätzlicher Gefährdungen

- Von welchen Ereignissen aus dem Bereich höhere Gewalt droht besondere Gefahr für den Informationsverbund?

- Welche organisatorischen Mängel müssen vermieden werden, um die Informationssicherheit zu gewährleisten?

- Welche menschlichen Fehlhandlungen können die Sicherheit der Informationen besonders beeinträchtigen?

- Welche speziellen Sicherheitsprobleme können beim jeweils betrachteten Zielobjekt durch technisches Versagen entstehen?

- Welche besondere Gefahr droht durch vorsätzliche Angriffe von Außentätern? Damit sind Personen gemeint, die nicht der eigenen Institution angehören und auch nicht durch besondere Vereinbarungen Zugang zu oder Zugriff auf interne Ressourcen haben.

- Auf welche Weise können Innentäter durch vorsätzliche Handlungen den ordnungsgemäßen und sicheren Betrieb des jeweiligen Zielobjekts beeinträchtigen? Durch vorhandene Zugangs- und Zugriffsberechtigungen sowie durch Insiderwissen droht hier oft besondere Gefahr.

- Drohen besondere Gefahren durch Objekte, die nicht dem betrachteten Informationsverbund zuzurechnen sind? Solche externen Objekte können etwa fremde Anwendungen, IT-Systeme oder bauliche Gegebenheiten sein.

- Die Definition des betrachteten Informationsverbunds dient dazu, den Untersuchungsgegenstand für die Sicherheitskonzeption festzulegen.

- Dies darf jedoch nicht dazu führen, dass Gefahren, die von außerhalb des betrachteten Informationsverbunds aus gehen, bei der Risikoanalyse vernachlässigt werden.

- Quellen für diese speziellen Gefährdungen sind etwa die

- Dokumentation des Herstellers

- Warn- und Informationsdienste von Computer Emergency Response Teams (CERTs), wie dem des BSI unter https://www.cert-bund.de

- Publikationen über Schwachstellen im Internet (z. B. Threat Intelligence Feeds) und eigene Bedrohungsanalysen