IT-Grundschutz/Risiko/Management

topic - Kurzbeschreibung

Beschreibung

Die Basis- und Standard-Anforderungen der Grundschutz-Bausteine wurden so festgelegt, dass dazu passende Maßnahmen für normalen Schutzbedarf und für typische Informationsverbünde und Anwendungsszenarien einen angemessenen und ausreichenden Schutz bieten.

- Hierfür wurde vorab geprüft, welchen Gefährdungen die in den Bausteinen behandelten Sachverhalte üblicherweise ausgesetzt sind und wie den daraus resultierenden Risiken zweckmäßig begegnet werden kann.

- Als Anwender des Grundschutzes benötigen Sie daher in der Regel für den weitaus größten Teil eines Informationsverbundes keine aufwendigen Untersuchungen zur Festlegung erforderlicher Sicherheitsmaßnahmen.

- Ein zusätzlicher Analysebedarf besteht lediglich in folgenden drei Fällen

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den Grundschutz untypisch.

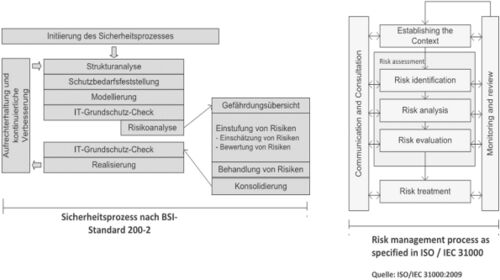

- Das grundlegende Verfahren zur Untersuchung von Sicherheitsgefährdungen und deren Auswirkungen ist eine Risikoanalyse.

- Der -Standard 200-3: Risikomanagement bietet hierfür eine effiziente Methodik.

Überblick

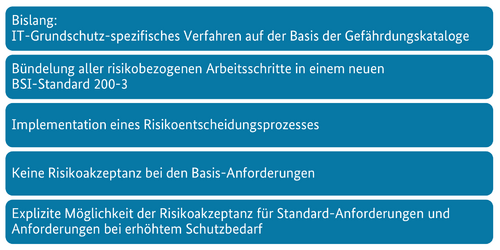

BSI-Standard 200-3 - Risikoanalyse auf der Basis von IT-Grundschutz

- Bündelung aller risikobezogenen Arbeitsschritte in BSI-Standard 200-3

- Implementation eines Risikoentscheidungsprozesses

- Keine Risikoakzeptanz bei den Basis-Anforderungen

- Möglichkeit der Risikoakzeptanz für Standard-Anforderungen und bei erhöhtem Schutzbedarf

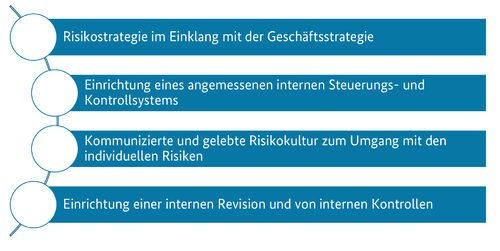

- Risikomanagementsystem

- Angemessenes Risikomanagement

- Richtlinie zum Umgang mit Risiken

- Vorarbeiten und Priorisierung

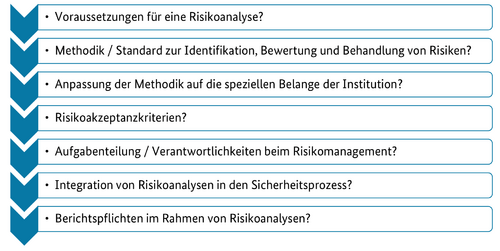

Richtlinie zum Umgang mit Risiken

Bevor Sie mit der Durchführung von Risikoanalysen beginnen, sollte die Leitung Ihrer Institution grundlegende Aspekte hierfür in einer Richtlinie zum Umgang mit Risiken festlegen:

- Unter welchen Voraussetzungen ist eine Risikoanalyse erforderlich?

- Mit welchem Verfahren werden Risiken identifiziert, eingeschätzt, bewertet und behandelt und wie ist dieses Verfahren an die Gegebenheiten der Institution angepasst und in den Sicherheitsprozess integriert?

- Welche Organisationseinheiten sind für die verschiedenen Teilaufgaben des Risikomanagements zuständig?

- Wie sind die Berichtspflichten geregelt?

- Welche Kriterien müssen erfüllt sein, damit Risiken akzeptiert werden?

- In welchen zeitlichen Intervallen und bei welchen Ereignissen müssen Risikoanalysen aktualisiert werden?

Diese Richtlinie und die zugehörigen organisatorischen Umsetzungen sollten regelmäßig auf ihre Aktualität und Angemessenheit geprüft werden.

Beispiel

- In der RECPLAST wurde beschlossen, das Risikomanagement gemäß Grundschutz auszurichten und eine Sicherheitskonzeption gemäß Standard-Absicherung zu entwickeln.

- Für Objekte mit normalem Schutzbedarf erfolgt die Risikobehandlung mithilfe der Basis- und Standard-Anforderungen des Grundschutz-Kompendiums.

- Als Methode für unter Umständen erforderliche Risikoanalysen wurde der -Standard 200-3 festgelegt.

- In einer Richtlinie zur Behandlung von Risiken wurde ferner formuliert, dass Risiken, die aus der Nichterfüllung von Basis-Anforderungen folgen, nicht akzeptiert werden können.

- Risiken sollen darüber hinaus unter Betrachtung der Kosten möglicher Maßnahmen und ihres Beitrags zur Risikominimierung behandelt werden.

- Die Verantwortlichkeit für die Durchführung der Risikoanalyse obliegt dem, der hierfür spezialisierte Teams bildet.

- Deren Zusammensetzung hängt vom jeweiligen Sachverhalt ab: Anwendungsverantwortliche wirken bei der Bewertung möglicher Schadensfolgen mit; erfordert die Bewertung der Risiken einen hohen technischen Sachverstand, werden kompetente Mitarbeiter der IT-Abteilung beteiligt.

- Die durchgeführten Risikoanalysen werden dokumentiert, die Ergebnisse und die Vorschläge zur Risikobehandlung der Geschäftsführung berichtet und mit ihr abgestimmt.

- Aktualität und Angemessenheit der Risikoanalysen sollen jährlich geprüft werden.

- Wie sieht es in Ihrem Unternehmen oder Ihrer Behörde aus

- Gibt es einen festgelegten Prozess zur Identifikation, Bewertung und Behandlung von Informationssicherheitsrisiken?

- Werden bei Ihnen Risikoanalysen durchgeführt und falls ja, mit welchem Verfahren?

- Wer ist für die Durchführung der Analysen verantwortlich?

- Wer erfährt die Ergebnisse und wie werden Konsequenzen gezogen?

Zielobjekte

- Voraussetzung für die Durchführung von Risikoanalysen im Rahmen der Standard-Absicherung

bei der Strukturanalyse die Zielobjekte des Informationsverbundes

- zusammengestellt sind

- deren Schutzbedarf festgestellt ist und

- ihnen bei der Modellierung soweit möglich passende Grundschutz-Bausteine zugeordnet wurden.

- Risikoanalyse für solche Zielobjekte

hoher oder sehr hoher Schutzbedarf

- in mindestens einem der drei Grundwerte

- Vertraulichkeit, Integrität oder Verfügbarkeit haben

oder

- für die es keinen passenden Grundschutz-Baustein gibt

oder

- die in Einsatzszenarien betrieben werden, die für den Grundschutz untypisch sind.

Bei einer großen Zahl an Zielobjekten, die eines diese Kriterien erfüllen, sollten Sie eine geeignete Priorisierung vornehmen.

- Bei der Vorgehensweise Standard-Absicherung bietet es sich an, zunächst übergeordnete Zielobjekte zu betrachten, etwa den gesamten Informationsverbund, bestimmte Teile des Informationsverbundes oder wichtige Geschäftsprozesse.

- Bei der Kern-Absicherung sollten Sie vorrangig diejenigen Zielobjekte mit dem höchsten Schutzbedarf untersuchen.

Liste der betrachteten Zielobjekte

Beispiel

- Bei der RECPLAST wurde aufgrund der Schutzbedarfsfeststellung und der Modellierung eine Reihe von Zielobjekten ermittelt, für die eine Risikoanalyse durchzuführen ist.

- Dazu gehören unter anderem die folgenden Komponenten

- die Anwendung A002 Lotus Notes, die einen hohen Bedarf an Vertraulichkeit und einen sehr hohen Bedarf an Verfügbarkeit hat,

- die Netzkopplungselemente N001 Router Internet-Anbindung und N002 Firewall Internet-Eingang, beide wegen der Vertraulichkeit der über sie übertragenen Daten,

- der Virtualisierungsserver S007, der in allen drei Grundwerten aufgrund der auf ihm betriebenen virtuellen Systeme einen hohen Schutzbedarf hat,

- die Alarmanlagen S200 an beiden Standorten in Bonn, deren korrektes Funktionieren als sehr wichtig eingestuft und deren Schutzbedarf bezüglich Integrität und Verfügbarkeit folglich mit „sehr hoch“ bewertet wurde.

Nachfolgend werden die einzelnen Schritte der Risikoanalyse am Beispiel des über beide Standorte hinweg redundant ausgelegten Virtualisierungsservers S007 veranschaulicht.

Gefährdungen

- Gefährdungen ermitteln

- Elementare Gefährdungen sowie andere Gefährdungsübersichten

Elementaren Gefährdungen

BSI/Standard/200-3/Elementaren Gefährdungen

Gefährdungsübersicht

BSI/Standard/200-3/Gefährdungsübersicht

Gefährdungsübersicht ergänzen

BSI/Standard/200-3/Gefährdungsübersicht

Risiken bewerten

Häufigkeit und Auswirkungen

- Häufigkeit und Auswirkungen einschätzen

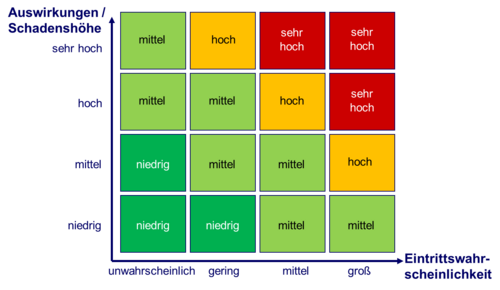

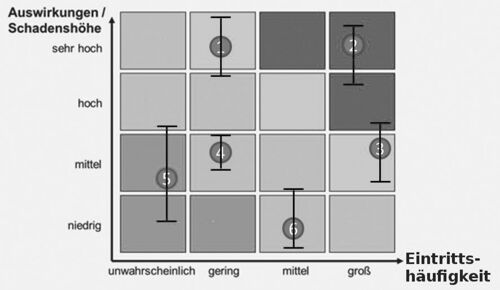

"Schritte bei der Risikoanalyse: Risiken einstufen (Bild hat eine Langbeschreibung)"

Die Höhe eines Risikos ergibt sich aus der Häufigkeit einer Gefährdung und der drohenden Schadenshöhe.

- Ein Risiko ist umso größer, je häufiger eine Gefährdung ist, umgekehrt sinkt es, je geringer der mögliche Schaden ist.

Grundsätzlich können beide Größen sowohl quantitativ, also mit genauen Zahlenwerten, als auch qualitativ, also mit Hilfe von Kategorien zur Beschreibung der Größenordnung, bestimmt werden.

- Erfahrungsgemäß sind jedoch hinreichend verlässliche quantitative Angaben, insbesondere zur Häufigkeit von Schadensereignissen im Bereich der Informationssicherheit, so gut wie nicht vorhanden und auch dort, wo es verlässliche Statistiken gibt, sind daraus abgeleitete exakte Prognosen auf zukünftige Ereignisse problematisch, wenn nicht gar unmöglich.

- Daher empfiehlt sich ähnlich wie bei der Schutzbedarfsfeststellung ein qualitativer Ansatz mit einer begrenzten Anzahl an Kategorien.

Die Anzahl der Kategorien, mit denen Sie Eintrittshäufigkeit und Schadenshöhe beschreiben, und deren Definition sollten auf die konkreten Gegebenheiten Ihrer Institution angepasst sein.

- Im Allgemeinen genügen maximal fünf Stufen zur Abgrenzung von Häufigkeiten und Auswirkungen.

- Wenn bei Ihnen ein übergeordnetes Risikomanagement bereits eingeführt ist, empfiehlt es sich zudem, Informationssicherheitsrisiken in Übereinstimmung mit den dort verwendeten Systemen zur Bewertung und Klassifikation von Risiken zu verwenden.

Nachfolgend als Beispiel ein Vorschlag aus dem -Standard 200-3 für ein mögliches vierstufiges Klassifikationsschema zur Bewertung von Eintrittshäufigkeiten.

- Klassifikation von Häufigkeiten

| Eintrittshäufigkeit | Beschreibung |

|---|---|

| selten | Das Ereignis könnte nach heutigem Kenntnisstand höchstens alle fünf Jahre auftreten. |

| mittel | Das Ereignis tritt einmal alle fünf Jahre bis einmal im Jahr ein. |

| häufig | Das Ereignis tritt einmal im Jahr bis einmal pro Monat ein. |

| Sehr häufig | Das Ereignis tritt mehrmals im Monat ein. |

Auch für die Klassifikation möglicher Schadensauswirkungen enthält der -Standard als Beispiel ein vierstufiges Klassifikationsschema.

- Klassifikation von Schadensauswirkungen

| Schadenshöhe | Schadensauswirkungen |

|---|---|

| vernachlässigbar | Die Schadensauswirkungen sind gering und können vernachlässigt werden. |

| begrenzt | Die Schadensauswirkungen sind begrenzt und überschaubar. |

| beträchtlich | Die Schadensauswirkungen können beträchtlich sein. |

| existenzbedrohend | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß annehmen. |

Berücksichtigen Sie bei der Definition der Kategorien zur Bewertung der Auswirkungen einer Gefährdung auch die bei Ihnen vorgenommene Definition der Schutzbedarfskategorien.

- Beide Systeme sollten in einer Institution zueinander passend definiert werden.

Risikobewertung und Risikobehandlung

Nachdem Sie die Eintrittshäufigkeiten und Schadensauswirkungen einer Gefährdung eingeschätzt haben, können Sie das aus beiden Faktoren resultierende Risiko bewerten.

- Es ist auch hierfür zweckmäßig, eine nicht zu große Anzahl an Kategorien zu verwenden, drei bis fünf sind üblich, oft werden auch nur zwei Kategorien verwendet.

- Der -Standard 200-3 enthält ein Beispiel mit vier Stufen, das Sie an die Gegebenheiten und Erfordernisse Ihrer Institution anpassen können.

- Die folgende Tabelle ist an dieses Beispiel angelehnt.

Risikoklassifikation

| Risikokategorie | Definition |

|---|---|

| gering | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen bieten einen ausreichenden Schutz. |

| mittel | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Maßnahmen reichen möglicherweise nicht aus. |

| hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer großen Wahrscheinlichkeit nicht akzeptiert werden. |

| sehr hoch | Die bereits umgesetzten oder zumindest im Sicherheitskonzept vorgesehenen Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz vor der jeweiligen Gefährdung. Das Risiko kann mit einer sehr großen Wahrscheinlichkeit nicht akzeptiert werden. |

Risikomatrix

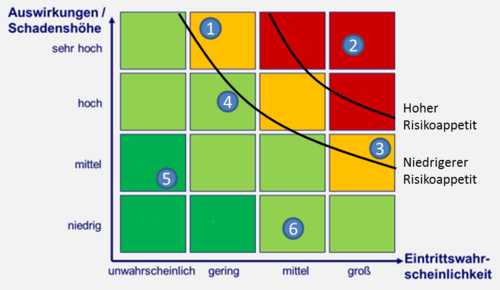

Zur Darstellung von Eintrittshäufigkeiten, Schadensauswirkungen und Risiken ist eine Risikomatrix ein gebräuchliches und sehr anschauliches Instrument.

- Auch hierzu enthält der BSI-Standard 200-3 einen Vorschlag, den Sie an die Festlegungen Ihrer Institution zur Risikobewertung anpassen können.

Die Risikobewertung nehmen Sie vor, um begründete Entscheidungen zum Umgang mit möglichen Gefährdungen treffen zu können.

- Eine solche Entscheidung kann sein, durch zusätzliche Maßnahmen die Eintrittshäufigkeit und/oder die Auswirkungen einer Gefährdung zu verringern.

- Mit Hilfe der Risikomatrix können Sie auch verdeutlichen, wie sich die Umsetzung solcher Maßnahmen auf ein Risiko auswirken würde.

Beispiel

- Risikomanagementsystem

- Erstellung der Gefährdungsübersicht

Ermittlung zusätzlicher Gefährdungen

- Quellen

- BSI-Gefährdungskataloge

- Produktdokumentation

- Publikationen über Schwachstellen im Internet

- Auch Schwächen eingesetzter Komponenten und Protokolle

- Anfrage bei Herstellern

- Fachliteratur

- Bewertungskriterien (z. B. Common Criteria)

- eigene Bedrohungsanalysen

- Weitere Informationsquellen

- Security Mailing List Archive: seclists.org

- 47. Elementargefährdung

G 0.47 Schädliche Seiteneffekte IT-gestützter Angriffe

- Von Tätern nicht beabsichtigt Auswirkungen

- nicht die unmittelbar angegriffenen Zielobjekte betreffen oder

- unbeteiligte Dritte schädigen.

Beispiele

- Für DDoS-Angriffe als Bots missbrauchte IT-Systeme

- (IoT-) Geräte, die als ein Einfallstor in Netze missbraucht werden

- Ransomware-Angriffe auf IT-Systeme Kritischer Infrastrukturen

Lösungsansätze

- Die Bewertung des Risikos erfolgt durch den populären Matrix-Ansatz anhand weniger Stufen.

- Wenn das Risiko nicht akzeptabel ist, werden Maßnahmen zur Senkung, Vermeidung oder Übertragung des Risikos in Betracht gezogen.

- Im Sinne einer Was-Wäre-Wenn-Analyse wird dann in der Risiko-Matrix "eingezeichnet", wie sich das Risiko bei Umsetzung der jeweiligen Maßnahme ändern würde.

- Dadurch wird automatisch auch das Restrisiko dokumentiert.

- Restrisiko muss der Leitung zur Zustimmung vorgelegt werden (Risikoakzeptanz)

Bewertungsverfahren

Beispiel

- Als Beispiel für die Risikobewertung werden zwei Gefährdungen für den Virtualisierungsserver S007 bei der RECPLAST betrachtet

- Die Risiken werden mit Hilfe der zuvor beschriebenen Kategorien für Häufigkeiten, Auswirkungen und resultierendem Risiko bewertet.

Risikobewertung für die Gefährdung G 0.15 Abhören

- Das Risiko besteht, weil zu Wartungszwecken die auf dem Server S007 betriebenen virtuellen Maschinen von Zeit zu Zeit auf einen zweiten Virtualisierungsserver verschoben werden.

- Bei dieser Live-Migration werden folglich die aktuelle Speicherinhalte der virtuellen Maschinen zwischen beiden Servern übertragen.

- Da wegen der damit verbundenen Performance-Verluste darauf verzichtet wurde, die Daten zu verschlüsseln, können die übertragenen Informationen grundsätzlich mitgelesen werden.

- Dies gilt auch für Datenübertragungen vom Virtualisierungsserver S007 zu den angeschlossenen zentralen Speichersystemen.

- Bei der Bewertung werden die Eintrittshäufigkeit und die möglichen Auswirkungen betrachtet

- Die Eintrittshäufigkeit wird auch ohne zusätzliche Maßnahmen als selten bewertet.

- Diese Entscheidung wurde getroffen, weil durch eine geeignete Netzsegmentierung und Konfiguration dafür gesorgt wurde, dass die Datenübertragungen bei der Live-Migration wie auch zu den Speichersystemen in abgetrennten, von außen nicht zugänglichen Teilnetzen stattfinden, auf die nur die berechtigten und als vertrauenswürdig eingeschätzten Administratoren Zugriff haben.

- Gleichwohl handelt es sich bei den übertragenen Daten um solche, bei denen Verletzungen der Vertraulichkeit beträchtliche negative Folgen haben könnten.

- Die Auswirkungen bei Eintreten der Gefährdung werden daher als beträchtlich eingestuft.

- Aus diesen Einschätzungen ergibt sich gemäß sich der festgelegten Kriterien für die Risikobewertung ein insgesamt mittleres Risiko.

"Risikomatrix mit eingetragener Gefährdung. (Bild hat eine Langbeschreibung)"

Risikobewertung für die Gefährdung G 0.25 Ausfall von Geräten oder Systemen

- Der BSI-Standard 200-3 enthält in Kapitel 5.2 verschiedene Beispiele dafür, wie eine Risikobewertung tabellarisch dokumentiert werden kann.

- Da oftmals eine Vielzahl an Gefährdungen zu berücksichtigen sind, kann auf ausführliche Erläuterungen zu den vorgenommenen Bewertungen verzichtet werden.

- Die folgende Tabelle zeigt anhand der Gefährdung G 0.25 eine hinreichende Dokumentation der Risikobewertung.

Risikobewertung

- Virtualisierungsserver S007

- Vertraulichkeit: hoch

- Integrität: hoch

- Verfügbarkeit: hoch

- Gefährdung G 0.25 Ausfall von Geräten oder Systemen

- Beeinträchtigte Grundwerte:Verfügbarkeit

- Eintrittshäufigkeit ohne zusätzliche Maßnahmen: mittel

- Auswirkungen ohne zusätzliche Maßnahmen: beträchtlich

- Risiko ohne zusätzliche Maßnahmen: mittel

Risiken behandeln

Optionen

- Risikobehandlungsoptionen

"Risikoanalyse - Risiken behandeln (Bild hat eine Langbeschreibung)"

In der Regel wird die Gefährdungsbewertung aufzeigen, dass nicht alle Gefährdungen durch das vorhandene Sicherheitskonzept ausreichend abgedeckt sind.

- In diesem Fall müssen Sie überlegen, wie angemessen mit den verbleibenden Gefährdungen umgegangen werden kann, und eine begründete Entscheidung hierzu treffen.

"Risikobehandlung (Bild hat eine Langbeschreibung)"

- Möglichkeiten (Risikooptionen) mit Risiken umzugehen

| Option | Beschreibung | Erläuterung |

|---|---|---|

| A | Risikovermeidung durch Umstrukturierung der Geschäftsprozesse | Die Risiken können vermieden werden, indem der Informationsverbund so umstrukturiert wird, dass die Gefährdung nicht mehr wirksam werden kann. Dies bietet sich beispielsweise an, wenn Gegenmaßnahmen zwar möglich sind, aber einen zu hohen Aufwand bedeuten und gleichzeitig das Risiko nicht akzeptiert werden kann. |

| B | Risikoreduktion/Risikomodifikation durch weitere Sicherheitsmaßnahmen | Die Risiken können durch zusätzliche, höherwertige Sicherheitsmaßnahmen verringert werden. Sofern es für das Zielobjekt, das Sie in der Risikoanalyse betrachtet haben, bereits einen Baustein im Grundschutz-Kompendium gibt, finden Sie in den dort genannten Anforderungen für den erhöhten Schutzbedarf und den zugehörigen Umsetzungs-empfehlungen erste Hinweise auf geeignete Maßnahmen. Weitere Quellen sind beispielsweise Produktdokumentationen, Standards zur Informationssicherheit und Fachveröffentlichungen. |

| C | Risikotransfer | Die Risiken werden verlagert. Durch Abschluss von Versicherungen oder durch Auslagerung der risikobehafteten Aufgabe an einen externen Dienstleister kann zum Beispiel ein möglicher finanzieller Schaden (zumindest teilweise) auf Dritte abgewälzt werden. Achten Sie bei dieser Lösung auf eine sachgerechte, eindeutige Vertragsgestaltung! |

| D | Risikoakzeptanz | Die Risiken können akzeptiert werden, sei es, weil die Gefährdung nur unter äußerst speziellen Bedingungen zu einem Schaden führen könnte, sei es, weil keine hinreichend wirksamen Gegenmaßnahmen bekannt sind oder aber weil der Aufwand für mögliche Schutzmaßnahmen unangemessen hoch ist. Ein Risiko kann nur dann akzeptiert werden, wenn das (z. B. nach Umsetzung von Schutzmaßnahmen verbleibende) Restrisiko von der Institution getragen werden kann, sich also im Einklang mit den festgelegten Risikoakzeptanzkriterien befindet. |

Risikoverfolgung

Restrisiko

- Restrisiko bleibt

- Risiken unter Beobachtung

Manche Risiken können zwar vorübergehend in Kauf genommen werden, es ist aber damit zu rechnen, dass sich die Gefährdungslage in Zukunft verändern wird und die Risiken dann nicht mehr akzeptiert werden können.

- In solchen Fällen empfiehlt es sich, die Risiken unter Beobachtung zu stellen und von Zeit zu Zeit zu prüfen, ob nicht doch ein Handlungsbedarf besteht.

- Es ist zudem sinnvoll, bereits im Vorfeld geeignete Schutzmaßnahmen auszuarbeiten, so dass eine rasche Inbetriebnahme möglich ist, sobald die Risiken nicht mehr akzeptabel sind.

- Beschlüsse müssen vom Management getragen werden

- Es muss dazu bereit sein, die Kosten für die Reduktion oder den Transfer von Risiken wie auch die Verantwortung für die in Kauf genommenen Risiken zu übernehmen.

- Binden Sie daher die Leitungsebene angemessen in die Beratungen ein.

- Dokumentieren Sie die Entscheidungen so, dass sie von Dritten (z. B. Auditoren) nachvollzogen werden können, und lassen Sie dieses Schriftstück vom Management unterschreiben.

Beispiel

- Entscheidungen zur Risikobehandlung

- Gefährdungen für einen Virtualisierungsserver

- Behandlung der Risiken

| Gefährdung | Titel | Kategorie | Behandlung | Beschreibung |

|---|---|---|---|---|

| G 0.15 | Abhören | mittel | D: Akzeptanz | (hier bei Live-Migration)

(Risikoübernahme ohne zusätzliche Sicherheitsmaßnahme) Auf das Live-Migration-Netz dürfen nur befugte Administratoren zugreifen. Diesen wird vertraut. Das bestehende Restrisiko wird von der RECPLAST als vertretbar eingeschätzt und übernommen. |

| G 0.25 | Ausfall von Geräten oder Systemen | mittel | B: Reduktion | (hier Ausfall des Virtualisierungsservers)

Ergänzende Sicherheitsmaßnahme: Der Server ist redundant ausgelegt, damit ist sichergestellt, dass bei einem Ausfall die virtuelle Infrastruktur weiterhin problemlos betrieben wird.

Das System wird so konfiguriert, dass bei Ausfall automatisch auf einen Ersatzrechner innerhalb des Clusters umgeschaltet und dadurch die Ausfallzeit verkürzt wird. |

Konsolidierung des Sicherheitskonzepts

"Risikoanalyse - Sicherheitskonzept konsolidieren (Bild hat eine Langbeschreibung)"

Als Abschluss der Risikoanalyse sind die zusätzlichen Maßnahmen, deren Umsetzung beschlossen wurde, in das vorhandene Sicherheitskonzept zu integrieren (= Konsolidierung des Sicherheitskonzepts) und ist darauf aufbauend ist der Sicherheitsprozess fortzusetzen.

In diesem Schritt sollten Sie die Eignung, Angemessenheit und Benutzerfreundlichkeit der zusätzlichen Sicherheitsmaßnahmen ebenso prüfen wie deren Zusammenwirken mit anderen Maßnahmen.

- Diese Konsolidierung des Sicherheitskonzepts kann sowohl zu Anpassungen bei den zusätzlich ausgewählten Maßnahmen als auch zu Änderungen im bestehenden Konzept führen.

Weitere Informationen zur Konsolidierung von Sicherheitsmaßnahmen finden Sie in der nächsten Lektion.

- Konsolidierung

- Sind die Sicherheitsmaßnahmen zur Abwehr der jeweiligen Gefährdungen geeignet?

- Wirken die Sicherheitsmaßnahmen sinnvoll zusammen?

- Welche Grundschutzmaßnahmen werden durch höher- oder gleichwertige Maßnahmen ersetzt?

- Sind die Sicherheitsmaßnahmen benutzerfreundlich?

- Sind die Sicherheitsmaßnahmen angemessen?

- Verpacken der neu gefundenen Gefährdungen und Anforderungen in einem benutzerdefinierten Baustein

- Ggf. Ergänzung bestehender Bausteine um aus der Risikobewertung ermittelten Anforderungen

Fortführung des Sicherheitsprozesses

- Nach der Konsolidierung des Sicherheitskonzepts kann der Sicherheitsprozess mit den nächsten Schritten fortgesetzt werden.

- Dies bedeutet insbesondere, dass in einem erneuten Grundschutz-Check der Umsetzungsstatus der neu hinzugekommenen oder geänderten Maßnahmen zu prüfen und zu dokumentieren ist, wie in der vorherigen Lektion beschrieben.

- Zweiter Grundschutz-Check ist erforderlich

Da sich in der Regel durch die Risikoanalyse das Sicherheitskonzept geändert hat und der Umsetzungsstatus der neu hinzugekommenen oder geänderten Maßnahmen zu prüfen ist.

Anhang

Siehe auch

Dokumentation

Links

Projekt

Weblinks