T2600G/Security/Access/SSH

Erscheinungsbild

SSH (Security Shell) bietet Sicherheit und eine leistungsstarke Authentifizierung für eine ungesicherte Fernverwaltung, um den Schutz der Verwaltungsdaten zu gewährleisten.

Beschreibung

- SSH ist ein Protokoll, das auf der Anwendungsschicht und der Transportschicht arbeitet.

- Es kann eine sichere Fernverbindung zu einem Gerät herstellen.

- Es ist sicherer als das Telnet-Protokoll, da es eine starke Verschlüsselung bietet.

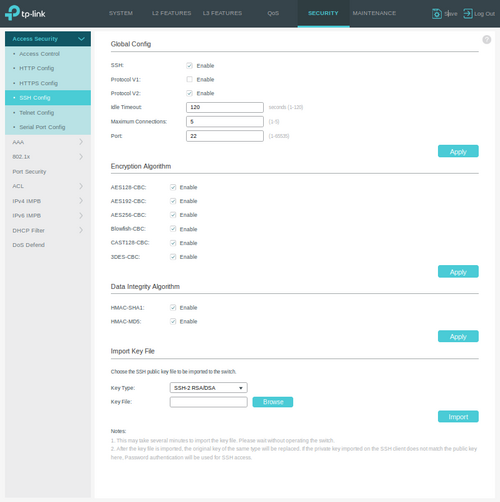

Global Config

| Option | Beschreibung |

|---|---|

| SSH | SSH aktivieren |

| Protocol V1 | SSH Version 1 aktivieren |

| Protocol V2 | SSH Version 2 aktivieren |

| Idle Timeout | Geben Sie die Leerlaufzeit an

|

| Maximum Connections | Geben Sie die maximale Anzahl der Verbindungen zum SSH-Server an

|

| Port | Geben Sie den für SSH verwendeten Port an |

Encryption Algorithm

Wählen Sie den Verschlüsselungsalgorithmus, den der Switch unterstützen soll, und klicken Sie auf Apply.

| Algorithmus | Bewertung |

|---|---|

| AES128-CBC | |

| AES192-CBC | |

| AES256-CBC | |

| Blowfish-CBC | |

| CAST128-CBC | |

| 3DES-CBC |

Data Integrity Algorithm

Wählen Sie den Integritätsalgorithmus, den der Schalter unterstützen soll, und klicken Sie auf Apply.

| Option | Bewertung |

|---|---|

| HMAC-SHA1 | |

| HMAC-MD5 |

Load Key

| Option | Beschreibung |

|---|---|

| Key Type | Algorithmus des entsprechenden Typs wird sowohl für die Schlüsselerzeugung als auch für die Authentifizierung verwendet |

| Key File |

|

- Notes

-

- Es kann einige Minuten dauern, bis die Schlüsseldatei importiert ist.

- Bitte warten Sie, ohne den Schalter zu betätigen.

- Nachdem die Schlüsseldatei importiert wurde, wird der ursprüngliche Schlüssel desselben Typs ersetzt.

- Wenn der auf dem SSH-Client importierte private Schlüssel nicht mit dem hier angegebenen öffentlichen Schlüssel übereinstimmt, wird für den SSH-Zugang die Passwortauthentifizierung verwendet.