OPNsense/IDS/Verwaltung/Herunterladen

Erscheinungsbild

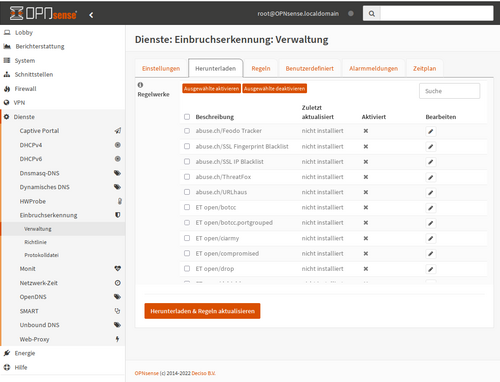

Download von Regelwerken

- Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll

- Diese sind in Regelwerken angeordnet

- Ein Regelwerken enthält mehrere Regeln, die auf Mustern basieren

- Grundsätzlich sucht man sich seine gewünschten Regelwerke aus, klickt auf „enable selected“ und dann auf „download & update rules“

- Kostenpflichtige und kostenlose Regelwerke

- Die Regelwerke unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets

- Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw. IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden.

- Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

- In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

- Wer damit leben kann, darf gerne zugreifen.

- Die zweite Unterscheidung besteht im Inhalt der Rulesets

- Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

- Nur notwendige Regelwerke benötigten Rulesets zu aktivieren

- Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

- Das schont den RAM, die CPU sowie die Performance.

- Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

- Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

- Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“

- Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus

Download der Rulesets

- Mit den oben durchgeführten Einstellungen ist das IPS bereits aktiv, allerdings fehlen nun noch die Pattern („Muster“), mit denen das IPS die Angriffe erkennen soll.

- Diese sind in Rulesets angeordnet.

- Ein Ruleset enthält mehrere Rules, die auf Pattern basieren.

- Grundsätzlich sucht man sich seine gewünschten Rulesets aus, klickt auf „enable selected“ und dann auf „download & update rules“

- Die Rulesets unterscheiden sich zum einen in kostenpflichtige und kostenlose Rulesets.

- Die „guten“ Patterns sind deshalb kostenpflichtig, weil sie kuratiert und aktuell gehalten werden, bspw.

- IP-Adressen, von denen Angriffe, Portscans oder Exploits aus gestartet wurden.

- Die kostenlosen Rulesets dagegen enthalten zum einen allgemeine Muster, bereits bekannte Schwachstellen oder IP-Adressen-Listen, die bereits älter sind.

- In der Regel haben die kostenlosen Rulesets eine Verzögerung von 30 Tage.

- Wer damit leben kann, darf gerne zugreifen.

- Die zweite Unterscheidung besteht im Inhalt der Rulesets.

- Sie sind entweder thematisch (IPs), Service-bezogen (SSH, FTP, HTTP) oder Anwendung-bezogen (OpenSSH-Server, WordPress, MariaDB).

- Wir empfehlen dringend, nur die benötigten Rulesets zu aktivieren.

- Das schont den RAM, die CPU sowie die Performance.

- Wer also FTP und Telnet gar nicht mehr im Netzwerk verwendet, muss diese Rulesets gar nicht herunterladen.

- Diese Patterns müssen daher auch nicht mit Traffic abgeglichen werden, was der Performance zugute kommt.

- Nachdem die Rulesets herunterladen wurden, erscheint das Download-Datum unter „last updated“

- Die nicht ausgewählten Rulesets führen zu einem das „x“ und weisen auch „not installed“ als Download-Datum aus

Regelsätze herunterladen

- Wenn IDS/IPS zum ersten Mal aktiviert wird, ist das System ohne Regeln zur Erkennung oder Blockierung von bösartigem Datenverkehr aktiv.

- Die Registerkarte "Download" enthält alle auf dem System verfügbaren Regelsätze (die durch Plugins erweitert werden können).

- In diesem Abschnitt finden Sie eine Liste der Regelsätze, die von verschiedenen Parteien zur Verfügung gestellt werden, und wann (falls installiert) sie zuletzt auf das System heruntergeladen wurden.

- In früheren Versionen (vor 21.1) konnten Sie hier einen "Filter" auswählen, um das Standardverhalten der installierten Regeln von Warnung auf Blockierung zu ändern.

- Ab 21.1 wird diese Funktionalität von Policies abgedeckt, einer separaten Funktion innerhalb des IDS/IPS-Moduls, die eine feinere Kontrolle über die Regelsätze bietet.

- Anmerkung

- Bei der Migration von einer Version vor 21.1 werden die Filter von der Seite Regelsätze herunterladen automatisch in Richtlinien migriert.

Verfügbare Regelsätze

OPNsense/IDS/Verwaltung/Rulesets

Weblinks

- https://docs.opnsense.org/manual/how-tos/ips-feodo.html

- https://docs.opnsense.org/manual/how-tos/ips-sslfingerprint.html

TMP

Herunterladen und Aktivieren von Regelsätzen

- Es gibt eine Vielzahl von Meinungen darüber, welche Regelsätze Sie herunterladen sollten.

- Generell sollten Sie diejenigen auswählen, die für die Arten von Netzwerkverkehr gelten, die Sie erwarten, je nachdem, welche Hardware/Software/Protokolle Sie in Ihrem Netzwerk verwenden.

- Den Link zu den Beschreibungen der Regelsätze finden Sie in der OPNsense Dokumentation.

- Sie sollten die Menge an Hardware-Ressourcen berücksichtigen, die Sie zur Verfügung haben, wenn Sie die Regelsätze aktivieren.

- Als ich die meisten der Regelsätze aktivierte, lag meine RAM-Nutzung bei etwa 1,5-2 GB.

- Wenn Sie andere Dienste wie Sensei ausführen, können Sie leicht 4 GB RAM oder mehr verbrauchen.

- Ein weiterer zu berücksichtigender Aspekt ist der Netzwerkdurchsatz.

- Wenn Ihr Router eine langsamere CPU hat, können Sie bei aktivierter Intrusion Detection einen geringeren Netzwerkdurchsatz feststellen.

- Gehen Sie auf die Registerkarte "Download" und klicken Sie auf die Kontrollkästchen neben den einzelnen Regelsätzen, die Sie aktivieren möchten.

- In diesem Beispiel habe ich mehrere Regelsätze ausgewählt.

"OPNsense intrusion detection"

- Wenn Sie alle Regelsätze ausgewählt haben, klicken Sie auf die Schaltfläche "Ausgewählte aktivieren", um die Regelsätze zu aktivieren.

- Sie sollten ein Häkchen neben den aktivierten Regelsätzen sehen.

"OPNsense intrusion detection"

- Klicken Sie dann auf die Schaltfläche "Regeln herunterladen und aktualisieren", um die Regeln abzurufen.

- Neben den installierten Regeln sehen Sie das Datum des letzten Downloads.