Nextcloud/Sicherheitsscanner

Der Nextcloud Sicherheitsscanner prüft die Sicherheit eines Nextcloud-Servers

Beschreibung

- Sicherheitsanalyse eines Nextcloud-Servers

- Verbesserungsvorschläge

- Updates

- Konfiguration

Haftungsausschluss

- Dieser Sicherheitscheck gilt nur für Nextcloud-Cloud-Server.

- Nextcloud kann keine exakten und/oder korrekten Ergebnisse mit anderen Cloud-Servern als Nextcloud garantieren

Hinweise

- Dieser Scan basiert ausschließlich auf öffentlich zugänglichen Informationen

- Liste bekannter Schwachstellen

- angewandten Härtungen/Einstellungen, die wir scannen können

- ohne Zugriff auf den Server zu haben

- Finden Sie weitere Tipps zum Härten in unserem Härtungsleitfaden und halten Sie Ihr System auf dem neuesten Stand.

- Dies ist nicht mehr als eine Momentaufnahme.

- Sicherheit ist ein fortlaufender Prozess, und neue Erkenntnisse und Updates müssen angewendet werden, um sicher zu bleiben.

- Kein kompliziertes System kann jemals vollständig sicher sein, und selbst ein mit A+ bewertetes System kann anfällig für unbekannte Probleme und entschlossene (staatliche) Angreifer sein.

- Die Einstufung wird automatisch auf der Grundlage der Liste der geltenden Sicherheitshinweise erstellt.

- Das tatsächliche Risiko hängt von Ihrer Umgebung ab und kann abweichen.

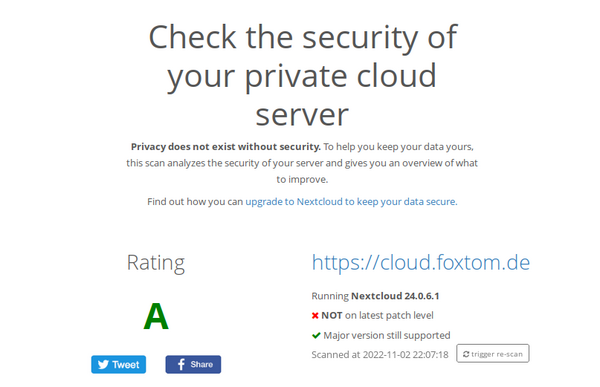

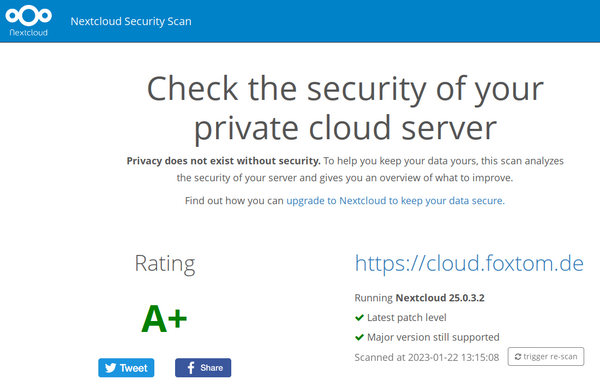

Rating

| Bewertung | Beschreibung |

|---|---|

| F | This server version is end of life and has no security fixes anymore. It is likely trivial to break in and steal all the data or even take over the entire server. |

| E | This server is vulnerable to at least one vulnerability rated "high". It is likely quite easy to break in and steal data or even take over the server. |

| D | This server is vulnerable to at least one vulnerability rated "medium". With bit of effort, like creating a specially crafted URL and luring a user there, an attacker can likely steal data or even take over the server. |

| C | This server is vulnerable to at least one vulnerability rated "low". This might or might not provide a way in for an attacker and will likely need some additional vulnerabilities to be exploited. |

| A | This server has no known vulnerabilities but there are additional hardening capabilities available in newer versions making it harder for an attacker to exploit unknown vulnerabilities to break in. |

| A+ | This server is up to date, well configured and has industry leading hardening features applied, making it harder for an attacker to exploit unknown vulnerabilities to break in. Learn more about these preventive hardening features. |

Anwendungen

Re-Scan

- Aktualisierung der Ergebnisse durch "trigger re-scan"

Härtungen

Eine Sicherheitshärtung ist eine Funktion, die Software vor Angriffen schützt, auch wenn sie von einer bestimmten Schwachstelle betroffen ist.

- Einen Überblick über die von uns entwickelten Sicherheitshärtungsfunktionen finden Sie unter our website.

Im Folgenden finden Sie eine Liste der Härtungsfunktionen, die Ihr Server aktiviert hat.

Bruteforce-Schutz

Der Bruteforce-Schutz verlangsamt die Geschwindigkeit, mit der Passwörter ausprobiert werden können, und schützt so vor Angreifern, die versuchen, ein Passwort zu erraten.

- Es gab bereits Bruteforce-Angriffe auf ownCloud/Nextcloud-Systeme.

CSPv3

CSP ist eine HTTP-Funktion, die es dem Server ermöglicht, bestimmte Einschränkungen für eine Ressource festzulegen, wenn diese in einem Browser geöffnet wird.

- So kann z.B. nur das Laden von Bildern oder JavaScript von bestimmten Zielen erlaubt werden.

- Durch die Verwendung von CSP ist es für Angreifer wesentlich schwieriger, eine Cross-Site-Scripting-Schwachstelle auszunutzen.

- Dies liegt daran, dass die von einem Angreifer eingefügten Ressourcen nicht in der Whitelist der Richtlinie enthalten sind und der Browser daher eine Injektion bemerken und die Ausführung verweigern kann.

CSP v3.0 ermöglicht es, eine noch strengere Richtlinie zu haben.

- Anstatt die JavaScript-Einbindungsrichtlinie auf "self" zu beschränken, können Sie Nonces verwenden, was auch "Mime-Verwechslungsangriffe" verhindert.

- Siehe den CSP evaluator, um die CSP-Richtlinie einer Anwendung zu bewerten.

Same-Site-Cookies

Same-Site-Cookies sind eine von modernen Browsern unterstützte Sicherheitsmaßnahme, die CSRF-Schwachstellen verhindern und Ihre Privatsphäre weiter schützen.

Browser, die Same-Site-Cookies unterstützen, können so instruiert werden, dass sie nur dann ein Cookie senden, wenn die Anfrage von der ursprünglichen Domäne ausgeht.

- Dadurch wird das Ausnutzen von CSRF-Schwachstellen von anderen Domänen aus zum Kinderspiel.

- Auch Timing-Angriffe, wie z.B. die Aufzählung, ob eine bestimmte Datei oder ein bestimmter Ordner existiert, sind nicht mehr möglich.

- Nextcloud erzwingt das Vorhandensein von Same-Site-Cookies bei jeder Anfrage, indem es dies innerhalb der Anfrage-Middleware erzwingt.

Passwortbestätigung

Wenn ein Administrator oder ein normaler Benutzer versucht, eine potenziell sensible Einstellung zu ändern (z. B. die Berechtigungen eines Benutzers), muss er sein Passwort ein zweites Mal eingeben, um die Aktion zu bestätigen.

- Die Passwortüberprüfung ist nur einmal alle 30 Minuten erforderlich.

- Nachdem 30 Minuten nach der letzten Überprüfung vergangen sind, muss der Benutzer seine Identität erneut bestätigen, wenn er eine sicherheitsrelevante Änderung vornimmt.

Prüft Passwörter gegen HaveIBeenPwned Datenbank

In Nextcloud 13.0.1 haben wir eine Prüfung gegen die HaveIBeenPwned-Datenbank des Sicherheitsforschers Troy Hunt hinzugefügt.

- Dies stellt sicher, dass Benutzer keine Passwörter wählen können, die bekanntermaßen unsicher sind.

__Host-Präfix

Das __Host-Präfix entschärft Schwachstellen bei der Cookie-Injektion in Software von Drittanbietern, die dieselbe Domäne zweiter Ebene nutzen.

- Es handelt sich um eine zusätzliche Absicherung zusätzlich zu den "normalen" Cookies derselben Website.

App-Passwörter können eingeschränkt werden

Wenn die Zwei-Faktor-Authentifizierung verwendet wird, können Nextcloud-Benutzer Token anstelle ihres Passworts verwenden.

- Sie werden für Apps verwendet, die noch keine 2FA unterstützen.

- Durch spezifische Beschränkungen des Zugriffs auf Dinge wie das Dateisystem für Apps, die dies nicht benötigen, können Benutzer ihre potenziell weniger vertrauenswürdigen Drittanbieter-Clients (z. B. eine Kalender-App auf dem Mobiltelefon) verbinden, ohne den Zugriff auf alle ihre Daten preiszugeben.

Setup

Besides features of the private cloud software itself, one can configure their Apache or NGINX server more or less securely.

- Please note that many security settings available cannot be checked from the outside!

- We strongly recommend you read our Security Hardening Guide and follow the instructions there.

- Here are the results of a number of checks against your server

Headers

X-Frame-Options

The X-Frame-Options response header indicates whether a page can be iframed by other pages.

- An incorrect setting may allow so called "Clickjacking" attacks.

X-Content-Type-Options

The X-Content-Type-Options response header forbids browsers to guess the Content-Type of a file, this prevents so called "MIME confusion attacks".

X-XSS-Protection

The X-XSS-Protection response header prevents browsers from loading a page when they detect a reflected Cross-Site Scripting attack.

- While not really required anymore for up-to-date browsers this is a decent security hardening for older browsers.

X-Download-Options

The X-Download-Options response header instructs Internet Explorer not to open the file directly but to offer it for download first.

- This mitigates some potential Social Engineering attacks.

X-Permitted-Cross-Domain-Policies

The X-Permitted-Cross-Domain-Policies response header instructs Adobe software on how to handle cross-domain policies.

- This provides a decent security hardening as it restricts Adobe Flash Player's access to data.

Recommendation

We strongly recommend to keep a private cloud server constantly updated.

- Servers not running the latest security update in a supported release series are often vulnerable.

- You can find new versions here for Nextcloud and here for ownCloud.

- Nextcloud strives to make upgrading a safe, easy and painless procedure.

- As a result of these efforts, for users running PHP 7.x and a current version of Nextcloud, there is no need to re-enable apps upon upgrade and users get notified of new versions of apps as well.

- More improvements are coming!

- You can learn why and how to upgrade to the latest version of Nextcloud in our earlier blog.

- We further recommend to read our Security Hardening Guide and follow the instructions there.

Siehe auch

Links

Projekt

Weblinks

- Find out how you can upgrade to Nextcloud to keep your data secure.

- Learn more about our security efforts.