Keylength.com: Unterschied zwischen den Versionen

| Zeile 10: | Zeile 10: | ||

; Vorgehen | ; Vorgehen | ||

''keylength.com'' implementiert mathematische Formeln und fasst Berichte bekannter Organisationen zusammen, die es | ''keylength.com'' implementiert mathematische Formeln und fasst Berichte bekannter Organisationen zusammen, die es ermöglichen, die Mindestsicherheitsanforderungen für ein System zu ermitteln. | ||

* | * Techniken vergleichen | ||

* Geeignete Schlüssellänge für das gewünschte [[Schutzniveau]] | |||

Die angegebenen Längen sind so konzipiert, dass sie mathematischen Angriffen widerstehen | |||

* Sie berücksichtigen keine algorithmischen Angriffe, Hardwarefehler usw... | |||

<noinclude> | <noinclude> | ||

Version vom 19. April 2024, 13:35 Uhr

keylength.com - Vergleich von Schlüssellängen

Beschreibung

- Motivation

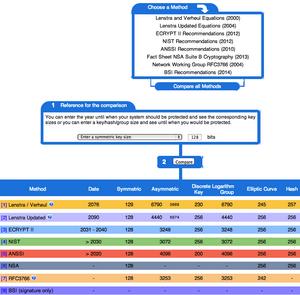

Bei den meisten kryptographischen Funktionen ist die Schlüssellänge ein wichtiger Sicherheitsparameter.

- Sowohl akademische als auch private Organisationen geben Empfehlungen und mathematische Formeln zur Annäherung an die für die Sicherheit erforderliche Mindestschlüsselgröße.

- Trotz der Verfügbarkeit dieser Veröffentlichungen bereitet die Wahl einer geeigneten Schlüssellänge zum Schutz Ihres Systems vor Angriffen nach wie vor Kopfzerbrechen, da Sie all diese Papiere lesen und verstehen müssen.

- Vorgehen

keylength.com implementiert mathematische Formeln und fasst Berichte bekannter Organisationen zusammen, die es ermöglichen, die Mindestsicherheitsanforderungen für ein System zu ermitteln.

- Techniken vergleichen

- Geeignete Schlüssellänge für das gewünschte Schutzniveau

Die angegebenen Längen sind so konzipiert, dass sie mathematischen Angriffen widerstehen

- Sie berücksichtigen keine algorithmischen Angriffe, Hardwarefehler usw...

Anhang

Siehe auch

Links

Weblinks

TMP